安全设备上的第 2 层接口

了解安全设备上的第 2 层接口

通过在具有家族地址类型的 ethernet-switching物理接口上定义一个或多个逻辑单元来创建第 2 层逻辑接口。如果物理接口具有 ethernet-switching 家族 逻辑接口,则其逻辑接口中不能有任何其他家族类型。逻辑接口可以配置为以下模式之一:

访问模式 — 接口接受未标记的数据包,将指定的 VLAN 标识符分配给数据包,并在配置了匹配 VLAN 标识符的 VLAN 内转发数据包。

中继模式 — 接口接受使用与指定 VLAN 标识符列表匹配的 VLAN 标识符标记的任何数据包。中继模式接口通常用于互连交换机。要为物理接口上接收的未标记数据包配置 VLAN 标识符,请使用

native-vlan-id选项。如果未配置该native-vlan-id选项,则会丢弃未标记的数据包。

可以定义多个中继模式逻辑接口,只要一个中继接口的 VLAN 标识符不与其他中继接口的 VLAN 标识符重叠即可。必须 native-vlan-id 属于为中继接口配置的 VLAN 标识符列表。

另请参阅

示例:在安全设备上配置第 2 层逻辑接口

此示例说明如何将第 2 层逻辑接口配置为中继端口,以便有选择地将传入数据包重定向到防火墙或其他安全设备。

要求

开始之前,请配置 VLAN。请参阅 示例:在安全设备 上配置 VLAN。

概述

在此示例中,您将逻辑接口 ge-3/0/0.0 配置为中继端口,用于传输使用 VLAN 标识符 1 到 10 标记的数据包的流量;此接口隐式分配给之前配置的 VLAN-A 和 VLAN-B。然后,为物理接口 ge-3/0/0 上接收的任何未标记数据包分配 VLAN ID 10。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-3/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members 1–10 set interfaces ge-3/0/0 vlan-tagging native-vlan-id 10

程序

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要将第 2 层逻辑接口配置为中继端口,请执行以下操作:

配置逻辑接口。

[edit interfaces ge-3/0/0] user@host# set unit 0 family ethernet-switching interface-mode trunk vlan members 1–10

为未标记数据包指定 VLAN ID。

[edit interfaces ge-3/0/0] user@host# set vlan-tagging native-vlan-id 10

如果完成设备配置,请提交配置。

[edit] user@host# commit

验证

要验证配置是否正常工作,请输入 show interfaces ge-3/0/0 和 show interfaces ge-3/0/0.0 命令。

了解安全设备上的混合模式(透明模式和路由模式)

混合模式同时支持透明模式(第 2 层)和路由模式(第 3 层);这是默认模式。您可以使用单独的安全区域同时配置第 2 层和第 3 层接口。

对于混合模式配置,必须在提交更改后重新启动设备。但是,对于SRX5000系列设备,不需要重新启动。

SRX4100和SRX4200设备支持透明模式和路由模式下的逻辑系统

SRX4600设备仅支持路由模式下的逻辑系统

在混合模式(透明和路由模式)下:

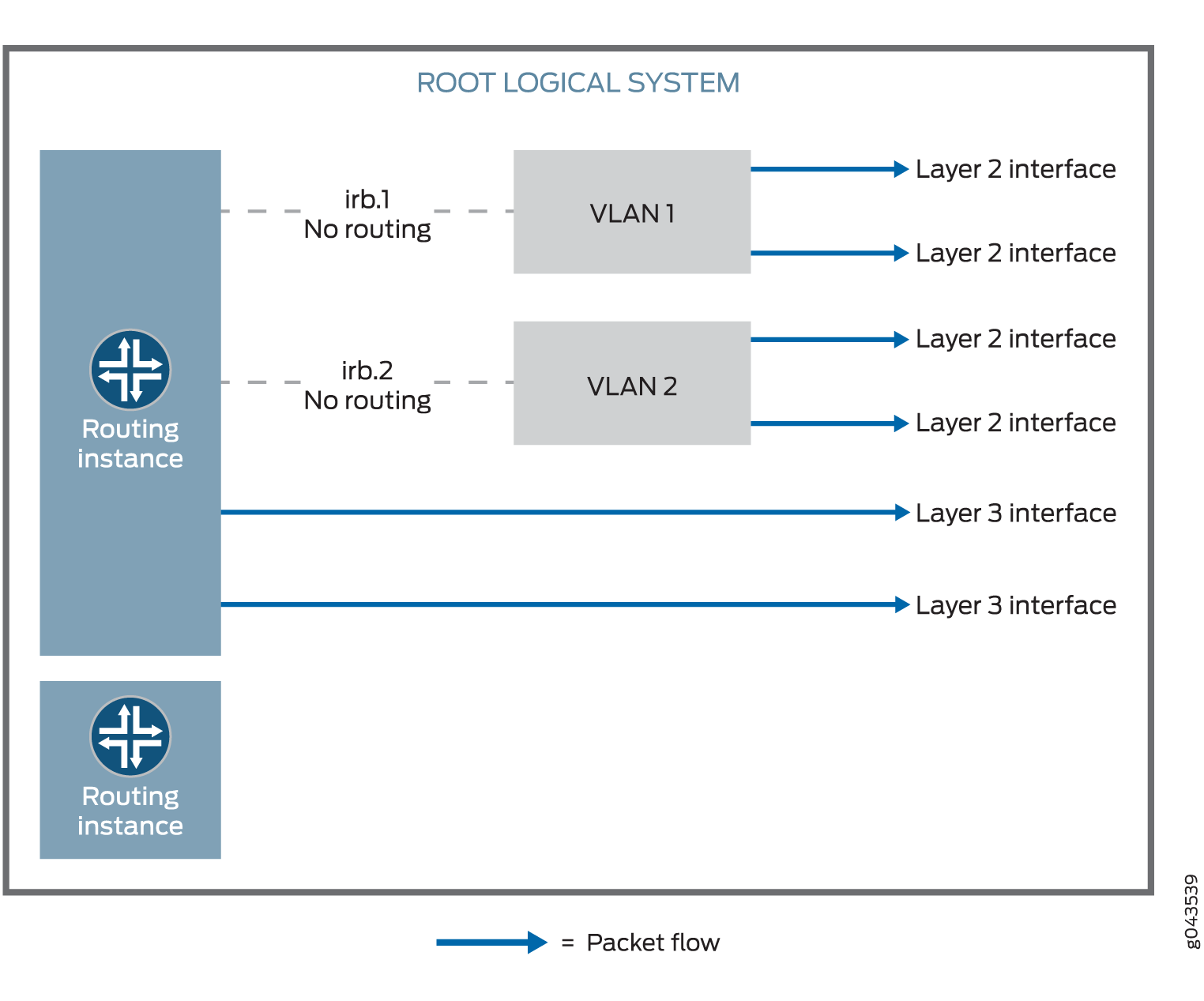

IRB 接口之间以及 IRB 接口与第 3 层接口之间没有路由。

中的 图 1 设备看起来像两个独立的设备。一台设备在第 2 层透明模式下运行,另一台设备在第 3 层路由模式下运行。但这两种设备都是独立运行的。数据包无法在第 2 层和第 3 层接口之间传输,因为 IRB 接口之间以及 IRB 接口与第 3 层接口之间没有路由。

在混合模式下,以太网物理接口可以是第 2 层接口或第 3 层接口,但以太网物理接口不能同时是两者。但是,第 2 层和第 3 层家族可以存在于同一设备上的不同物理接口上。

表 1 列出了以太网物理接口类型和支持的系列类型。

以太网物理接口类型 |

支持的系列类型 |

|---|---|

第 2 层接口 |

|

第 3 层接口 |

|

支持多个路由实例。

您可以使用默认路由实例或用户定义的路由实例在同一默认路由实例下配置伪接口 irb.x 和第 3 层接口。请参阅 图 2。

来自第 2 层接口的数据包在同一 VLAN 内交换,或者通过 IRB 接口连接到主机。数据包无法通过其自己的 IRB 接口路由到另一个 IRB 接口或第 3 层接口。

来自第 3 层接口的数据包将路由到另一个第 3 层接口。数据包无法通过 IRB 接口路由到第 2 层接口。

表 2 列出了混合模式下支持的安全功能和透明模式下不支持的第 2 层交换功能。

模式类型 |

支持 |

不支持 |

|---|---|---|

混合模式 |

|

— |

路由模式(第 3 层接口) |

|

— |

透明模式(第 2 层接口) |

|

|

从 Junos OS 版本 12.3X48-D10 和 Junos OS 版本 17.3R1 开始,某些条件适用于混合模式操作。请注意此处的条件:

在 SRX300、SRX320、SRX340、SRX345、SRX380、SRX550、 SRX550HM 和 SRX1500 设备上,您无法使用混合模式(第 2 层和第 3 层)配置以太网交换和虚拟专用 LAN 服务 (VPLS)。

在 SRX5400、SRX5600 和 SRX5800 设备上,配置 VLAN 时不必重新启动设备。

另请参阅

示例:通过使用混合模式(透明模式和路由模式)配置 SRX 系列防火墙来改进安全服务

您可以 同时使用透明模式(第 2 层)和路由模式(第 3 层)配置 SRX 系列防火墙 ,以简化部署并改善安全服务。

此示例说明如何将第 2 层流量从接口 ge-0/0/1.0 传递到接口 ge-0/0/0.0,如何将第 3 层流量从接口 ge-0/0/2.0 传递到接口 ge-0/0/3.0。

要求

概述

如果企业的不同业务组具有基于第 2 层或第 3 层的安全解决方案,则使用单个混合模式配置可简化其部署。在混合模式配置中,您还可以通过集成交换和路由提供安全服务。

此外,您还可以使用混合模式在独立和机箱群集模式下配置 SRX 系列防火墙 。

在混合模式(默认模式)下,您可以使用单独的安全区域同时配置第 2 层和第 3 层接口。

对于混合模式配置,必须在提交更改后重新启动设备。但是,对于SRX5000系列设备,不需要重新启动。

在此示例中,首先配置称为以太网交换的第 2 层系列类型来识别第 2 层接口。将 IP 地址 10.10.10.1/24 设置为 IRB 接口。然后创建区域 L2 并向其添加第 2 层接口 ge-0/0/1.0 和 ge-0/0/0.0。

接下来,配置第 3 层系列类型 inet 来标识第 3 层接口。将 IP 地址 192.0.2.1/24 设置为接口 ge-0/0/2.0,将 IP 地址 192.0.2.3/24 设置为接口 ge-0/0/3。然后创建区域 L3 并向其添加第 3 层接口 ge-0/0/2.0 和 ge-0/0/3.0。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members 10 set protocols l2-learning global-mode transparent-bridge set interfaces irb unit 10 family inet address 10.10.10.1/24 set security zones security-zone L2 interfaces ge-0/0/1.0 set security zones security-zone L2 interfaces ge-0/0/0.0 set vlans vlan-10 vlan-id 10 set vlans vlan-10 l3-interface irb.10 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.2.3/24 set security policies default-policy permit-all set security zones security-zone L2 host-inbound-traffic system-services any-service set security zones security-zone L2 host-inbound-traffic protocols all set security zones security-zone L3 host-inbound-traffic system-services any-service set security zones security-zone L3 host-inbound-traffic protocols all set security zones security-zone L3 interfaces ge-0/0/2.0 set security zones security-zone L3 interfaces ge-0/0/3.0

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置第 2 层和第 3 层接口,请执行以下操作:

创建第 2 层系列类型以配置第 2 层接口。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/0 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/1 unit 0 family ethernet-switching vlan members 10

将第 2 层接口配置为在透明网桥模式下工作。

[edit protocols] user@host# set l2-learning global-mode transparent-bridge

为 IRB 接口配置 IP 地址。

[edit interfaces] user@host# set irb unit 10 family inet address 10.10.10.1/24

配置第 2 层接口。

[edit security zones security-zone L2 interfaces] user@host# set ge-0/0/1.0 user@host# set ge-0/0/0.0

配置 VLAN。

[edit vlans vlan-10] user@host# set vlan-id 10 user@host# set l3-interface irb.10

为第 3 层接口配置 IP 地址。

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 192.0.2.1/24 user@host# set ge-0/0/3 unit 0 family inet address 192.0.2.3/24

配置策略以允许流量。

[edit security policies] user@host# set default-policy permit-all

配置第 3 层接口。

[edit security zones security-zone] user@host# set L2 host-inbound-traffic system-services any-service user@host# set L2 host-inbound-traffic protocols all user@host# set L3 host-inbound-traffic system-services any-service user@host# set L3 host-inbound-traffic protocols all user@host# set L3 interfaces ge-0/0/2.0 user@host# set L3 interfaces ge-0/0/3.0

结果

在配置模式下,输入 show interfaces 、show security policies、show vlans 和 show security zones 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

irb {

unit 10 {

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show vlans

vlan-10 {

vlan-id 10;

l3-interface irb.10;

}

[edit]

user@host# show security zones

security-zone L2 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone L3 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

ge-0/0/3.0;

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

确认配置工作正常。

验证第 2 层和第 3 层接口和区域

目的

验证是否已创建第 2 层和第 3 层接口以及第 2 层和第 3 层区域。

操作

在操作模式下,输入 show security zones 命令。

user@host> show security zones

Security zone: HOST

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Security zone: L2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/0.0

ge-0/0/1.0

Security zone: L3

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/2.0

ge-0/0/3.0

Security zone: junos-host

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

意义

输出显示第 2 层 (L2) 和第 3 层 (L3) 区域名称,以及绑定到 L2 和 L3 区域的第 2 层和第 3 层接口的数量和名称。

验证第 2 层和第 3 层会话

目的

验证设备上是否已建立第 2 层和第 3 层会话。

操作

在操作模式下,输入 show security flow session 命令。

user@host> show security flow session Session ID: 1, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.75/54395 --> 228.102.70.76/9876;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1209, Bytes: 1695018, Out: 228.102.70.76/9876 --> 10.102.70.75/54395;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 2, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.19/23364 --> 228.102.70.20/23364;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 401, Bytes: 141152, Out: 228.102.70.20/23364 --> 10.102.70.19/23364;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0,

意义

输出显示设备上的活动会话以及每个会话的关联安全策略。

Session ID 1— 标识第 2 层会话的编号。使用此 ID 可获取有关第 2 层会话的更多信息,例如策略名称或进出数据包数。

default-policy-logical-system-00/2— 允许第 2 层流量的默认策略名称。

In—传入流(源和目标第 2 层 IP 地址及其各自的源和目标端口号,会话为 ICMP,此会话的源接口为 ge-0/0/0.0)。

Out—反向流(源和目标第 2 层 IP 地址及其各自的源和目标端口号,会话为 ICMP,此会话的目标接口为 ge-0/0/1.0)。

Session ID 2— 标识第 2 层会话的编号。使用此 ID 可获取有关第 2 层会话的更多信息,例如策略名称或进出数据包数。

default-policy-logical-system-00/2— 允许第 2 层流量的默认策略名称。

In—传入流(源和目标第 2 层 IP 地址及其各自的源和目标端口号,会话为 ICMP,此会话的源接口为 ge-0/0/0.0,)。

Out—反向流(源和目标第 2 层 IP 地址及其各自的源和目标端口号,会话为 ICMP,此会话的目标接口为 ge-0/0/1.0,)。

变更历史表

是否支持某项功能取决于您使用的平台和版本。 使用 Feature Explorer 查看您使用的平台是否支持某项功能。