将 Microsoft Entra ID 集成为标识提供者

请按照以下步骤了解 Entra ID 选项,在 Entra ID 中将 Mist 添加为新注册,并将您的身份提供商添加到您的瞻博网络 Mist 组织。

Microsoft Azure Active Directory (Azure AD),现在称为 Microsoft Entra ID,是一种标识和访问管理解决方案。借助瞻博网络 Mist Access Assurance,您可以使用 OAuth 将身份验证服务集成到 Entra ID 中,从而执行以下作:

- 使用可扩展身份验证协议隧道式 TLS (EAP-TTLS) 进行用户身份验证

- 执行委派身份验证,即使用 OAuth 检查用户名和密码。

- 检索用户组成员身份信息,以支持基于此用户标识的身份验证策略。

- 获取用户帐号的状态(有效或已暂停)。

- 使用可扩展身份验证协议传输层安全性 (EAP-TLS) 和 EAP-TTLS 的用户授权

- 检索用户组成员身份信息,以支持基于此用户标识的身份验证策略。

- 获取用户帐号的状态(有效或已暂停)

-

带有 密码身份验证协议 (PAP) 的 EAP-TTLS

- 执行委派身份验证,即使用 OAuth 或资源所有者密码凭据 (ROPC) 检查用户名和密码。

- 检索用户组成员身份信息,以支持基于此用户标识的身份验证策略。

- 获取用户帐号的状态(有效或已暂停)

Entra ID 门户中的配置

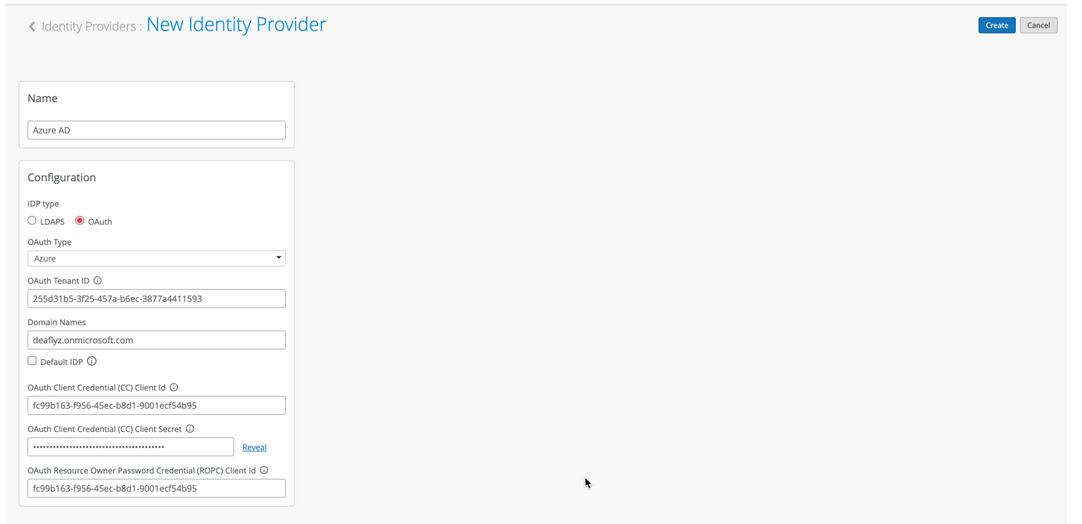

要将 Entra ID 与瞻博网络 Mist Access Assurance 集成,您需要客户端 ID、客户端密码和租户 ID,这些是 Entra ID 门户生成的值。

第三方应用程序的屏幕截图在发布时是正确的。我们无法知道屏幕截图在未来任何时间何时或是否准确。请参阅第三方网站,了解有关这些屏幕或所涉及工作流程的更改的指导。

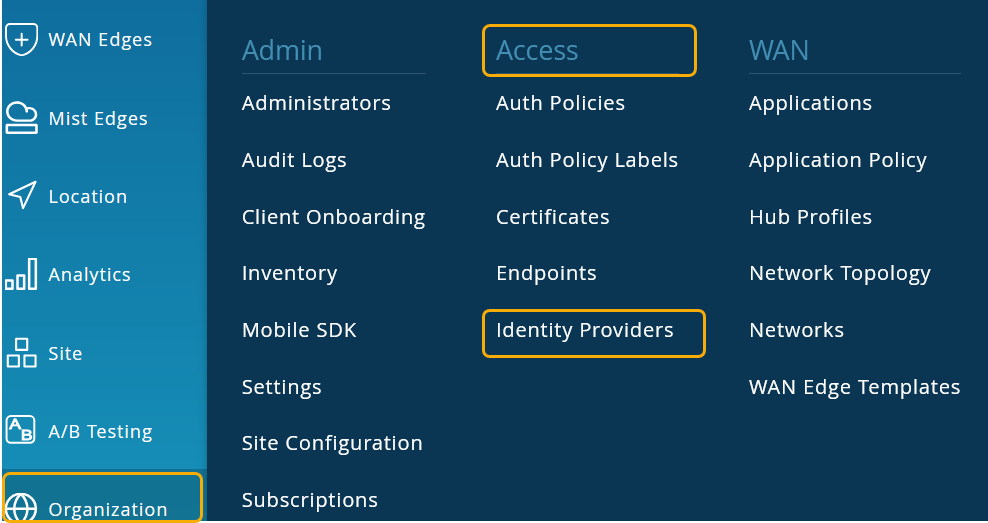

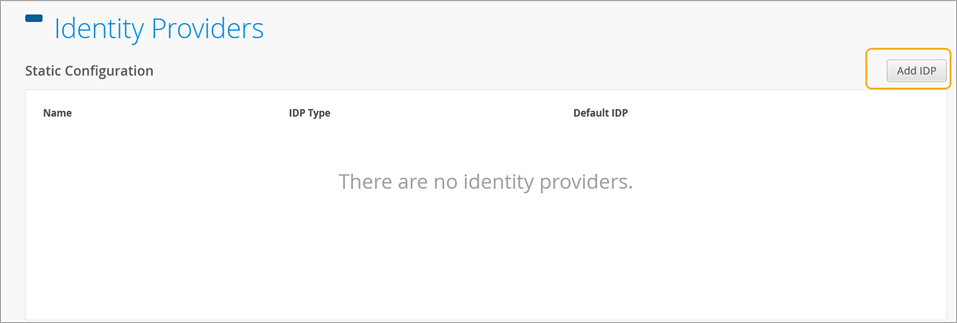

瞻博网络 Mist 仪表板上的配置

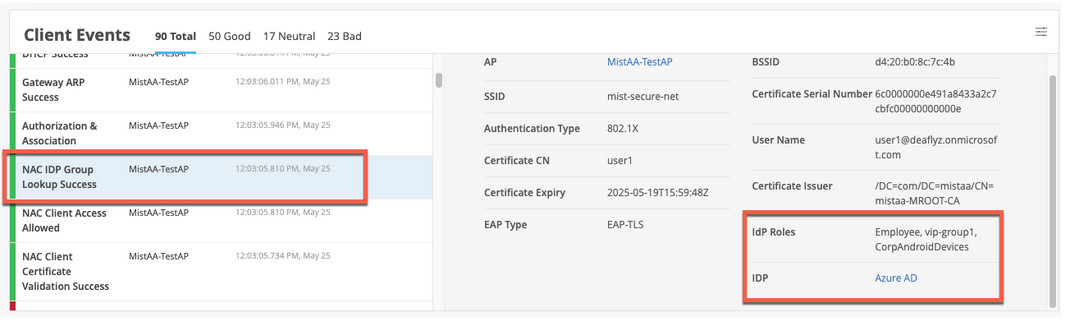

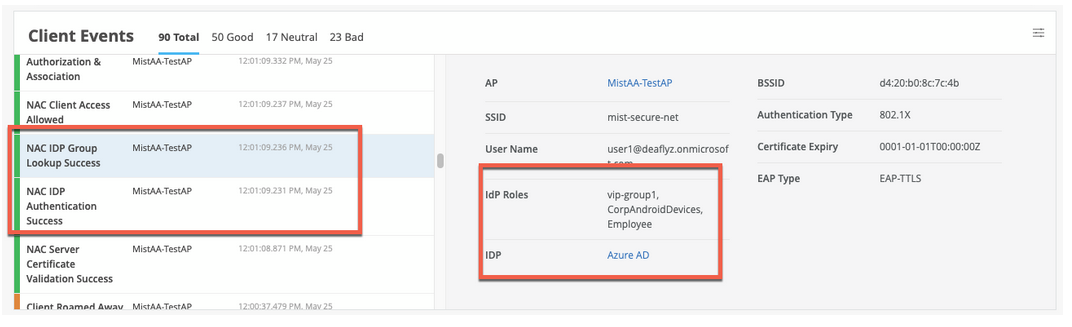

在 瞻博网络 Mist 门户上,转到 监控 > Insights >客户端事件。

当瞻博网络 Mist Access Assurance 通过与 Azure AD 搭配使用 EAP-TLS 对用户进行身份验证时,您可以看到 NAC IDP 组查找成功 事件,如下所示:

对于 EAP-TTLS 身份验证,您会看到 NAC IDP 身份验证成功事件。此事件指示 Azure AD 已验证用户凭据。对于此身份验证,您还会看到获取用户组成员资格的 NAC IDP 组查找成功事件。

使用 Azure AD 和 ROPC 进行 EAP-TTLS 身份验证

EAP-TTLS 利用资源所有者密码凭据 (ROPC) OAuth 流与 Azure AD 来对用户进行身份验证并检索用户组信息。使用旧版身份验证时,必须考虑几个因素,例如 ROPC 流,它仅验证用户名和密码,并跳过多重身份验证 (MFA)。

- 必须使用移动设备管理 (MDM) 或组策略对象 (GPO) 来配置具有正确无线配置文件的客户端设备。如果在登录提示时仅提供用户名和密码,则旧有身份验证不适用于某些作系统。

- 用户输入的用户名必须采用用户主体名称 (UPN) 格式 (username@domain) 。

- 您必须将客户端配置为信任服务器证书。

- 用户必须至少登录一次 Azure 门户,然后才能尝试使用 ROPC 身份验证进行访问。此步骤对于测试用户帐户很重要。

- Azure 门户必须将用户密码存储在完整的云帐户中,或存储在使用 Azure AD Connect 启用密码同步的本地 AD 中。不支持联合身份验证用户。

- 必须为选择 ROPC 身份验证的用户禁用 MFA。实现 EAP-TTLS MFA 旁路的一种方法是使用以下步骤将 Mist Access Assurance 源 IP 地址 标记为可信位置:

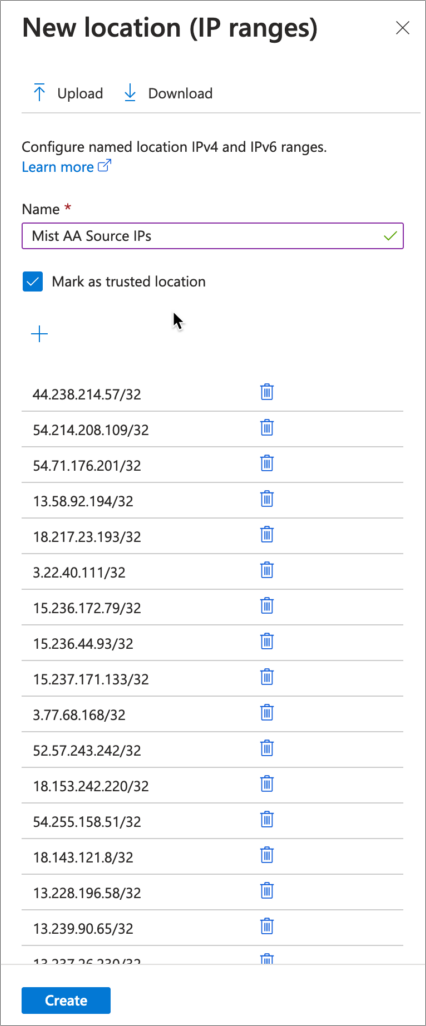

- 在 Microsoft Entra 门户中,转到“ 保护”>“条件访问”>“命名位置” ,然后选择“ 新建位置”。

- 在新位置(IP 范围)中,输入详细信息。

图 5:绕过 MFA 从受信任的 IP 地址范围

登录

登录

- 输入位置的名称。

- 选择标记为受信任位置。

- 输入瞻博网络 Mist Access Assurance IP 地址的 IP 范围。

- 单击 “创建”。

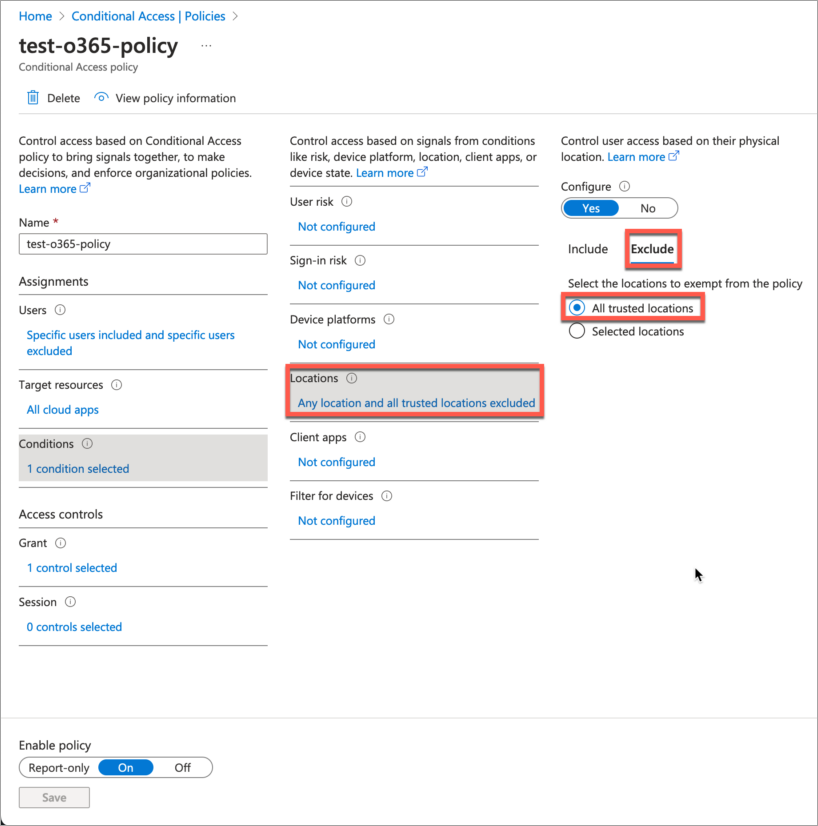

- 在条件访问 MFA 策略中,将受信任的 IP 源称为排除条件。

图 6:从访问策略

中排除命名位置

中排除命名位置