インシデントの管理

脅威とインシデントについて

詳細なインシデントは、関連するマルウェアイベントについて、Juniper ATP Appliance分析および検出エンジンによって生成されます。

たとえば、企業ユーザーの Web 閲覧セッション中に、侵害された Web サイトからのリンクによって、ユーザーのブラウザーを悪用サイトにリダイレクトする広告が読み込まれる可能性があります。ブラウザーは、悪用サイトから悪意のあるモバイル コードをユーザーのエンドポイントにダウンロードする可能性があります。悪意のあるコードは、攻撃者がユーザーのデバイスを制御できるようにしながら、発見を回避するように設計されている可能性があります。エンタープライズエンドポイントのこのコマンドアンドコントロール(CnC)は、データ盗難ソフトウェアをダウンロードしたり、知的財産や専有情報やドキュメントに直接アクセスしたりする可能性があります。CnCコードには、データ漏洩のためのコマンドアンドコントロールサーバーへの難読化されたコールバックが含まれる可能性があり、マルウェアは、共有やドロップボックスなどのエンタープライズネットワーク内の他の資産も侵害し、他の企業ユーザーによって誤って再度ダウンロードされる可能性があります。

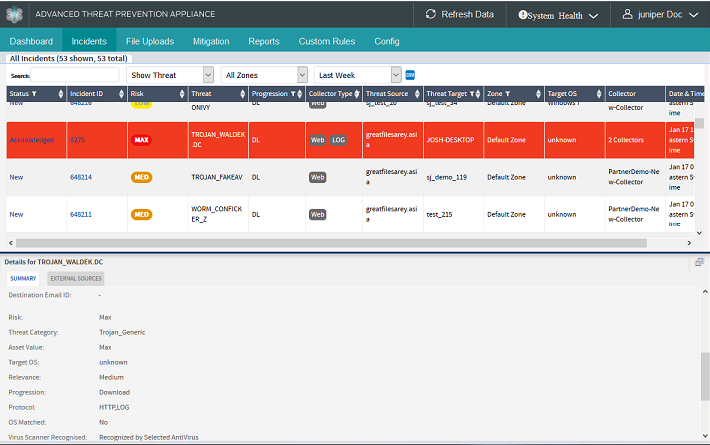

上記のすべてのWebベースのマルウェアイベントは、ジュニパーATPアプライアンスによって複合インシデントとして検出されます。Juniper ATP Applianceのコンテキスト認識型デトネーションエンジンの結果は、キルチェーンの進行とインシデントの概要に固有のマルウェアの結果を含むサブタブ表示とともに、[インシデント]ページに表示されます。

インシデント テーブルは、アナリストやエンタープライズ対応チームが検出結果をフィルター処理、並べ替え、および検索するための重要なメカニズムです。

[インシデント]ページは、Juniper ATP Appliance CMダッシュボードと統合されています。ダッシュボードには、関連するすべてのマルウェアイベントのインシデント検出結果も表示されます。ダッシュボードの脅威ビューでバブルをダブルクリックすると、そのホストのインシデントと関連イベントにフォーカスされた [インシデント] ページが開きます。

[インシデント] テーブルの下の左側のパネルの [詳細] セクションと [概要] セクションには、上の表で選択したインシデント行に固有の各キルチェーン結果のサブタブが含まれています。サブタブにはエクスプロイト |ダウンロード |ユーザーアップロード |感染症 |実行 |データの盗難。

コンテキスト認識型のキルチェーンのステージとインシデントごとの進行

悪用 |

Xp |

ユーザーを悪意のあるオブジェクトにさらす可能性のあるアクティビティ。 |

|---|---|---|

ダウンロード |

Dl |

悪意があると判定されたオブジェクトのダウンロード。 |

ユーザーアップロード |

を |

エンドポイントで実行されるデータのアップロード。 |

実行 |

元 |

エンタープライズエンドポイントでの悪意のあるコードの実行[Bit9/Carbon Black API統合により特定] |

感染 |

インチ |

感染の証拠を特定しました(CnC)。 |

データの盗難 |

Dt |

エンドポイントからのデータ流出の分析。 |

脅威と攻撃のライフサイクル

Juniper ATP Applianceによって検出されたインシデントは、マルウェア感染ライフサイクルとキルチェーンの特定の段階に関連しているため、関連するさまざまなイベントを明らかにします。例えば、エクスプロイトコンテンツがブラウザーによって配信される場合、Juniper ATP Applianceコレクターおよびコアの検査および分析コンポーネントは、詳細なオブジェクト分析を実行します。ジュニパーATP Applianceは、Webページと関連するネットワークオブジェクト(エクスプロイトを含む)の全貌をエンジンに送信し、仮想化での動的動作分析を行い、次にエミュレーションエンジンに送信します。

悪意のあるコードが実行されると、連続した仮想化およびエミュレーション環境が悪用され、「マルウェアバイナリ」のダウンロードが開始されます。これは、Juniper ATP Applianceがアクティブに追跡しているキルチェーンの進行の別の段階です。マルウェアバイナリがJuniper ATP Applianceのデトネーションエンジンに読み込まれると、攻撃者によるリモートコントロールのために、バイナリはシステムにネットワークコールバックをCnCセンターに送信するように指示します。アプライアンス内部のJuniper ATP Applianceが、マルウェアによって生成されたネットワークトラフィックをキャプチャして分析し、動的なネットワークルールを生成して、監視および統合されたネットワークインフラストラクチャ全体で同じコールバックトラフィックを識別します。Juniper ATP Applianceの緩和ルールは、コールバックトラフィックをブロックし、デトネーション中に作成または変更されたすべてのファイルをキャプチャして記録し、仮想化およびエミュレーションエンジンで発生したすべてのイベントを表すインシデントを生成し、GSSと管理者に通知を送信して、Juniper ATP Appliance Coreesによって検出された感染をエンタープライズネットワークの感染したホストでリアルタイムに修復できるようにします。このデータはすべて、Juniper ATP Appliance CM インシデントの表とサブタブに表示されます。

重大度の理解

Juniper ATP Appliance Threat Severity と判定された値は、インシデントの表にリスクレベルとして表示されます。色は感染が確認されたかどうかとは関係ありません。これらは、脅威メトリックリスクスコアに基づいています。

重大度リスクの色

赤-最大 = 重大/最大リスク イベント

赤 - 高 = 高リスクのイベント

オレンジ -Med = 中程度のリスクのイベント

黄色 - 低 = 低リスクのイベント

緑-良性=クリーンなイベント。無害 (クリーン) イベントは、[良性の表示] オプションの下に表示されます。

重大度の範囲

重大度は、0 から 1 までの値 (小数を含む) として定義されます。

重大度の計算 |

||||

|---|---|---|---|---|

最大 |

高 |

Med |

低 |

良性 |

1 |

0.75 |

0.5 |

0.25 |

0 |

すべてのクリーン/無害イベントを検索するには、最小重大度を 0、最大重大度を 0 に指定します。

重大度とキルチェーン

キルチェーン |

推奨される緩和アクション |

|---|---|

EX、IN、DL+IN、DT |

早急な対応が必要です。

|

Dl |

早急な対応が必要

|

XP、UP |

緊急の行動ではありません。

|

重大度とリスクの計算

リスク計算はコンテキスト固有であり、以下の基準が考慮されます。

脅威の関連性:

エンタープライズネットワークセグメントの資産価値

エンドポイントのウイルス対策構成

どのネットワーク セグメントがどのウイルス対策ソフトウェアを使用しているかを構成した場合 ([Config] タブのオプションを参照)、このエンドポイントの AV ソフトウェアがマルウェアのダウンロードをキャッチできる場合、リスクの計算は低くなります。

OSマッチ

エンドポイントのオペレーティングシステムとマルウェアが設計されたOSが一致する場合、リスクの計算は高くなります。たとえば、Windows マシン上の OSX マルウェア (OS の不一致) は、Windows マシン上の Windows マルウェアよりもリスクが低くなります。

ネットワークセグメントまたはエンドポイントのアセット価値

ジュニパーATPアプライアンスシステムでは、このエンドポイントの重要性を示すアセット値(低、中、高、重大)を使用してネットワークセグメントを設定できます。この値はリスク計算に使用されます。

マルウェア イベントの重大度

マルウェアの重大度

マルウェアダウンロードの種類が異なれば、リスク計算の判定の一環として、異なる重大度が割り当てられます。

悪意のあるイベントが検出されると、Juniper ATP Applianceの検出および分析エンジンが脅威メトリック判定の一環として重大度を判断します。前述のように、感染したホストは、最初の感染、二次的なバイナリドロップ、コールバックなどのイベントを組み合わせて、資産価値評価やチェーンヒューリスティックと組み合わせることで、攻撃の重大度を判断します。

すべてのマルウェア コールバック イベントは重大度の高いイベントと見なされ、中央マネージャー Web UI では "高" として表示されます。コールバックイベントにより、Juniper ATP Applianceはエンドポイントが感染しているかどうかを判断できます。バイナリダウンロードは、コアデトネーションおよび分析エンジンからの脅威カテゴリに従って重大度が割り当てられます。コールバックは、低、中、高、または重大です。

重症度は感染ライフサイクルと密接に関連しており、Juniper ATP Applianceは、感染ライフサイクルの各段階の詳細をこれまでにないレベルで可視化します。

コンテキスト認識型インシデントの詳細の解釈

Juniper ATP Appliance Incidentsページに表示される詳細には、各マルウェア攻撃と感染に関する情報、およびアナリストにとって有用な情報が含まれます。

Web感染の場合、アナリストはソースIPが最初にどのように感染したかを知りたいと思うでしょう。

アナリストは、インシデント テーブルから、たとえば、感染がブラウザーのエクスプロイト攻撃またはダウンロードによるものかどうか、このイベントに別のドロッパー バイナリが含まれているかどうかを判断できます。特定のマルウェアファミリと、同じマルウェアファミリからのコールバックも決定できます。いずれの場合も、コールバックが企業内の実際の資産と照合されると、資産は侵害されたと判断されます。

アナリストはさらにドリルダウンして、マルウェアがどのように機能しているかを理解できます。[インシデント]ページ(ダウンロードと感染)の左側のパネルサブタブを開いて、攻撃の詳細を確認します。

重大度が低い場合、他の脅威レベルのイベントと組み合わせると、重大度の高いインシデントとして表示されることがあります。

ブラウザのエクスプロイトの場合、いくつかのイベントが悪意のあるように見える場合がありますが、見分けるのが難しい場合があります。エクスプロイトが本当に悪意のあるものかどうかを知るために、アナリストは標的エンドポイントでJuniper ATP Appliance Infection Verify Package(IVP)を実行するか、Carbon Black統合を設定して感染を検証します。

アナリストの視点から見ると、最終資産が実際に侵害されたかどうかを判断することが重要です。IVPは、インシデントが攻撃の試みなのか、完全なエクスプロイトなのかを判断するのに役立ちます。

IVPは、影響を受けたホストが複数の異なるバイナリをダウンロードしたが、そのうちの1つだけでコールバックが生成されたかどうかも認識します。配信された他のバイナリがエンドポイントアセットを実際に悪用していない可能性もありますが、Juniper ATP Applianceは、企業内の1つのホストからの1つのコールバックが原因でエクスプロイト(EX)があったことを明らかにします。これが本当にAPTであるかどうかを判断するために、アナリストは、マルウェアがOSでどのように動作し、動作したかについて提供された情報を確認する必要があります。

Juniper ATP Appliance を使用すると、アナリストは実行可能ファイルがいつ配信されたかを確認できます。ルートファイルシステムが破損した場合(重大な危険信号)、最終的にDLLが読み込まれた可能性があります。実行可能ファイルは新しいWindowsサービスを登録する可能性がありますが、これは別の危険信号です。適切に署名されたバイナリは許可リストに登録されており、これは正当なインストーラーが除外される1つの方法であることに注意することが重要です。

一部のコールバックインスタンスと DT インスタンスでは、単純な DNS 一致がある場合があります。しかし、DNSだけに基づいて資産が侵害されたかどうかを判断することは不可能です。可能性はありますが、それを確認するために、アナリストは、DNSレコードが最初にデータベースに追加された時期と、アセットが最初にDNSリクエストを生成した時期を比較する必要があります。

マルウェアダウンロードの命名規則

マルウェアのダウンロードの一般的な命名スキームは次のとおりです。

Category[_Family].Suffix

「カテゴリ」は、アドウェア、疑わしい、トロイの木馬、ウイルス、ワーム、またはエクスプロイトタイプのマルウェアです。

「ファミリー」名はトロイの木馬の分類に適用され、VirusTotalまたはJuniper ATP Appliance検出エンジンの動作分類器から取得されます。

「サフィックス」の意味は次のとおりです。

.DC = ディープクッカー

.CY = レピュテーションエンジン + 静的検出

.担当者 = レピュテーションエンジンのみ(レピュテーションエンジン検出)

.静的 = (サードパーティ製の静的検出スキャナー)

大文字の名前 (TROJAN_NAME など)。DC は、VirusTotal データベースに一致するものがあり、これが信頼度の高い検出である可能性が高いことを示します。たとえば、TROJAN_BROWSERFOX などです。Dc。

大文字と小文字が混在する名前は、他の検出トリガーが観察されたことを意味します。分類にはカテゴリ[_Family]の2種類がある。静的およびカテゴリ[_Family]。Dc

カテゴリ[_Family]。静的は、サードパーティの静的検出に基づいているため、より高い信頼度です。

カテゴリ[_Family]。DC 形式は、検出エンジンで検出が行われたことを示します。検出エンジンが唯一のトリガーであった場合、これは誤検知である可能性がありますが、ゼロデイ攻撃を示している可能性もあります。