マルチノード高可用性における IPsec VPN のサポート

アクティブバックアップモードのIPsec VPN

SRXシリーズファイアウォールは、マルチノードの高可用性セットアップでIPsec VPNトンネルをサポートします。Junos OS リリース 22.4R1 以前は、IPsec VPN トンネルは SRG1 で固定され、SRG1 はステートフル アクティブ/バックアップ モードで動作します。このモードでは、SRG1がアクティブな同じデバイスですべてのVPNトンネルが終了します。

マルチノードの高可用性は、IPsecトンネルを確立し、以下の方法で鍵交換を実行します。

-

ルーティング導入において、アクティブSRG1のフローティングIPアドレスを終端IPに動的に関連付け、スイッチングモードで2台のデバイス間でフローティングする終端IP、仮想IP(VIP)を割り当てます。

-

SRG1がアクティブなノード上で、トンネル確立を認証するために動的CAプロファイルが必要な場合に、CAプロファイルを生成します。

-

新しい認証を実行し、新しくアクティブなノードで動的プロファイルを読み込み、古いノードでクリアします。

アクティブノードとバックアップノードの両方で show コマンドを実行して、IKEとIPsecセキュリティの関連付けのステータスを表示することはできますが、IKEとIPsecのセキュリティ関連付けを削除することができるのはアクティブノードだけです。

set chassis high-availability services-redundancy-group 1コマンドを使用してアクティブ/バックアップモードを有効にすると、VPNサービスが自動的に有効になります。詳細については、設定例を参照してください。

PKI ファイルは、ICL のリンク暗号化を有効にした場合にのみ、ピア ノードに同期されます。

セキュリティデバイスでマルチノード高可用性を備えたVPNを設定する場合は、以下のシーケンスに従うことをお勧めします。

-

バックアップノードで、セキュリティIKEゲートウェイ、IPsec VPN、インターフェイスst0.x、セキュリティゾーンを設定し、設定をコミットします。

-

アクティブノードで、セキュリティIKEゲートウェイ、IPsec VPN、st0.xインターフェイス、セキュリティゾーン、静的ルートを設定し、設定をコミットします。

commit synchronizeオプションを使用しない場合は、アクティブノードで設定をコミットする前に、バックアップノードで設定をコミットする必要があります。

バックアップノードでパケットを処理する

マルチノード高可用性で process-packet-on-backup オプションを使用すると、パケット転送エンジンは対応するSRGのバックアップノードでパケットを転送します。この設定では、ノードがアクティブモードでないときでも、バックアップノードでVPNパケットを処理します。したがって、フェイルオーバー後にバックアップノードがアクティブなロールに移行する際の遅延をなくします。パケット プロセスは、移行期間中も続行されます。

[set chassis high-availability services-redundancy-group name process-packet-on-backup]ステートメントを使用して、SRG1のバックアップ時にプロセスパケットを設定できます。

アクティブ/アクティブモードのIPsec VPN

Junos OSリリース22.4R1以降、IPsec VPN向けのマルチSRG1(SRG1+)をサポートし、アクティブ/アクティブモードで動作するようにマルチノード高可用性を設定できます。このモードでは、一部のSRGは1つのノードでアクティブを維持し、一部のSRGは別のノードでアクティブなままになります。特定のSRGは常にアクティブバックアップモードで動作します。1つのノードではアクティブモード、もう1つのノードではバックアップモードで動作します。

マルチノード高可用性は、複数のSRG(SRG1+)を使用してアクティブ/アクティブモードでIPsec VPNをサポートします。このモードでは、SRGのアクティブ性に基づいて、両方のノードから複数のアクティブなトンネルを確立できます。異なるSRGが異なるノードでアクティブになる可能性があるため、これらのSRGに属するトンネルは、両方のノードで独立して起動します。両方のノードにアクティブなトンネルを設定することで、両方のノードでデータトラフィックの暗号化/復号化が可能になり、帯域幅を効率的に使用できます。

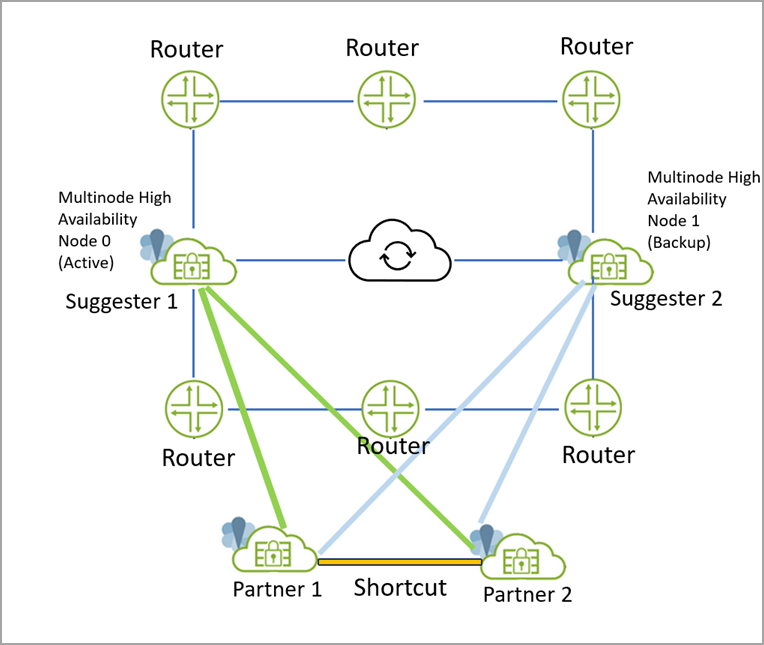

図1 そして 図2 アクティブバックアップとアクティブアクティブの高可用性マルチノードIPsec VPNトンネルの違いを示します。 におけるアクティブバックアップIPsec VPNトンネル

におけるアクティブバックアップIPsec VPNトンネル

におけるアクティブ-アクティブIPsec VPNトンネル

におけるアクティブ-アクティブIPsec VPNトンネル

マルチノードの高可用性は、IPsecトンネルを確立し、終端IPアドレス(終端するトンネルも識別します)をSRGに関連付けることで、鍵交換を実行します。デバイスごとに異なるSRG1+がアクティブ状態またはバックアップ状態になる可能性があるため、マルチノードの高可用性は、一致するトラフィックを対応するアクティブなSRG1に効果的に誘導します。マルチノード高可用性は、SRG IDとIPプレフィックスマッピング情報も維持します。

表1および表2は、SRG1+の変更によるIPsec VPNトンネルへの影響の詳細を示しています。

| SRG1の変更 | 点がIPSec VPNトンネルに与える影響 |

|---|---|

| SRGの追加 | 既存のトンネルには影響なし |

| SRGの削除 | SRGに関連するすべてのルートを削除します。 |

| SRG属性(プレフィックスリスト以外)の変更 | 既存のトンネルには影響なし |

| SRG IDの変更 | SRGに関連付けられている既存のトンネルをすべて削除します。 |

| プレフィックスリスト変更のIPプレフィックス | その特定のIPプレフィックスにマッピングされているすべてのトンネルを削除します。 変更されたIPプレフィックスへの既存のトンネルマッピングがない場合は、影響はありません。 |

| マルチノード高可用性からのSRG | 状態変更 | アクション

|---|---|

|

|

そのSRGに対応するデータをすべて削除し、新しいアクティブなSRGから再同期します |

|

|

そのSRGに対応するデータをすべて削除し、新しいアクティブなSRGから再同期します |

|

|

適用外 |

|

|

アクションなし |

|

|

アクションなし |

|

|

アクションなし |

|

|

アクションなし(状態遷移あり。アクティブ状態が前または後の状態に関係していない場合、アクションは必要ありません) |

|

|

アクションなし(状態遷移あり。アクティブ状態が前または後の状態に関係していない場合、アクションは必要ありません) |

|

|

アクションなし(状態遷移あり。アクティブ状態が前または後の状態に関係していない場合、アクションは必要ありません) |

IPsec VPNサービスをSRGに関連付ける

22.4R1以前のリリースではSRG0とSRG1のみをサポートし、SRG1はデフォルトでIPsec VPNに関連付けられていました。22.4R1では、デフォルトではSRGはIPSec VPNサービスに関連付けられていません。IPsec VPNサービスを複数のSRGのいずれかに関連付ける必要があります。

- IPsecをマネージドサービスとして指定する

例:

[set chassis high-availability services-redundancy-group <id> managed-services ipsec] - IPプレフィックスリストの作成

例:

[set chassis high-availability services-redundancy-group <id> prefix-list <name>][set policy-options prefix-list <name> <IP address>

マルチノード高可用性設定に複数のSRGがある場合、一部のSRGは1つのノードでアクティブな状態になり、一部のSRGは別のノードでアクティブ状態になります。IPプレフィックスリストを設定することで、特定のIPsecトンネルを特定のノード(SRXシリーズファイアウォール)に固定できます。

IPsec VPN構成では、IKEゲートウェイが2つのセキュリティデバイス間のネットワーク接続を開始および終了します。ローカルエンド(ローカルIKEゲートウェイ)は、IKEネゴシエーションを開始するSRXシリーズインターフェイスです。ローカル IKE ゲートウェイには、VPN 接続がエンドポイントとして使用するファイアウォール上のパブリックにルーティング可能な IP アドレスであるローカル IP アドレスがあります。

IPプレフィックスリストには、IKEゲートウェイのローカルアドレスとして使用されるIPv4またはIPv6アドレスプレフィックスのリストが含まれています。これらのIPプレフィックス(プレフィックスリスト)を指定されたSRG1に関連付け、SRGの状態に応じて優先度の高いIKEゲートウェイのローカルアドレスをアドバタイズできます。

特定のIPsec VPNトンネルを特定のセキュリティデバイスに固定するには、以下のことを行う必要があります。

-

IKEゲートウェイのローカルアドレスを含めてIPプレフィックスリストを作成し、IPプレフィックスリストをSRGに関連付けます。

例:

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 set chassis high-availability services-redundancy-group 2 prefix-list lo0_2 set policy-options prefix-list lo0_1 10.11.0.1/32 set policy-options prefix-list lo0_2 10.11.1.1/32 set interfaces lo0 description untrust set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces lo0 unit 0 family inet address 10.11.1.1/32

- プレフィックスリストのルーティングインスタンスを定義します。

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 routing-instance rt-vr set chassis high-availability services-redundancy-group 1 prefix-list lo0_2 routing-instance rt-vr

プレフィックスリストにルーティングインスタンスを関連付けない場合、マルチノード高可用性はデフォルトのルーティングテーブルを使用し、VPN機能に影響を与える可能性があります。

-

IPsec VPNをSRGに関連付け/有効にします。

例:

set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 2 managed-services ipsec

この設定では、マルチノード高可用性設定で、SRXシリーズファイアウォールに設定されている複数のSRGの1つにIPsec VPNを選択的かつ柔軟に関連付けることができます。

以下のコマンドを使用して、IKE/IPsecオブジェクトのSRGへのマッピングを確認できます。

user@host# show chassis high-availability information detail

.........

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

.............

以下のコマンドを使用して、SRGとIPプレフィックスリストのマッピングを確認できます。

user@host> show chassis high-availability prefix-srgid-table

IP SRGID Table:

SRGID IP Prefix Routing Table

1 10.11.0.1/32 rt-vr

1 10.19.0.1/32 rt-vr

1 10.20.0.1/32 rt-vr

2 10.11.1.1/32 rt-vr

2 10.19.1.1/32 rt-vr

2 10.20.1.1/32 rt-vr

プレフィックスリストを設定しない場合、以下の警告メッセージが表示されます。

user@host> show chassis high-availability prefix-srgid-table

Warning: prefix list not configured

詳細については 、例:レイヤー3ネットワークのアクティブ/アクティブマルチノード高可用性でIPSec VPNを設定する を参照してください。

IPsec VPNのダイナミックルーティングプロトコルサポート

Junos OSリリース23.2R1以降、ノードローカルトンネルを使用して、マルチノード高可用性セットアップでIPsec VPNの動的ルーティングプロトコルを有効にすることができます。動的ルーティングプロトコルが追加するルートは、ノードに対してローカルに残ります。これらのルートは、どのサービス冗長性グループ(SRG)にも拘束されません。

以前のリリースでは、マルチノード高可用性はトラフィックセレクターの導入のみをサポートしていました。つまり、トラフィックセレクターを使用してIPsec VPNを設定する場合、設定は優先値とトラフィックセレクターのプレフィックスに基づくルーティングメトリックを考慮してルートをインストールします。

ノードローカルトンネルを設定する場合、VPNピアデバイスからマルチノード高可用性設定の両方のノードへの個別のトンネルがあります。つまり、2つのマルチノード高可用性ノードのそれぞれに1つのノードローカルトンネルがあります。

図3、図4、図5は、同期トンネル、ノードローカルトンネル、および同期トンネルとノードローカルトンネルの組み合わせを使用したマルチノード高可用性IPsec VPNの導入を示しています。

上の図は、ピアデバイスとマルチノード高可用性セットアップ間のIPsec VPNトンネルを示しています。IPsec VPNトンネルは、アクティブなSRG1+に固定します。関連するSRG1+がアクティブな場合、トンネルはアクティブなままです。この導入では、トラフィックはアクティブなトンネル(トンネル1)を通過します。

によるマルチノード高可用性導入

によるマルチノード高可用性導入

前の図では、VPNピアデバイスとマルチノード高可用性セットアップの間に2つのノードローカルトンネルがあります。各トンネルは、セットアップ内の 2 つのノードのいずれかに接続します。これらのトンネルはSRG1+に関連付けられていません。一方または両方のトンネルは、いつでもアクティブな状態を維持できます。設定されたルーティング プロトコルに基づいて、トラフィックはいつでもトンネル 2 またはトンネル 3 を経由します。

上表は、VPNピアデバイスとマルチノード高可用性セットアップ間のIPsec VPNトンネルを示しています。さらに、この図は、VPNピアデバイスとマルチノード高可用性セットアップの間の2つのノードローカルトンネルを示しています。

IPsec VPNトンネルは、アクティブなSRG1+に固定され、関連するSRG1+がアクティブな間もアクティブなままになります。ノードローカルトンネルの場合、両方のトンネルはアクティブなままです。

表3は、node-localトンネルと同期トンネルの違いを示しています。

| 機能ノード | ローカルトンネル同期 | トンネル |

|---|---|---|

| SRG1+ との関連性 | いいえ | はい |

| マルチノード高可用性ノード間のトンネル情報同期 | いいえ | はい |

| アクティブなトンネルの数 | 2 | 1 |

IPsec VPNトンネルをノードローカルトンネルとしてマークする

以下のステートメントを使用して、SRXシリーズファイアウォール上でIPsec VPNトンネルを node-local として設定できます。

[edit] user@host# set security ike gateway gateway-name node-local

マルチノード高可用性セットアップでは、両方のノードに node-local オプションを設定してください。

ルーティングポリシーを設定する際は、必ず1つのトンネルの優先度を設定してください。

マルチノード高可用性におけるADVPNサポート

Junos OSリリース24.2R1以降、マルチノード高可用性は、ノードローカルトンネル導入でADVPNをサポートします。

ノードローカルトンネルは、VPNピアデバイスから設定内の両方のノードに個別のトンネルを提供することで、マルチノードHAを強化します。ADVPN を使用すると、スポーク間に VPN トンネルを動的に確立できます。ノードローカルトンネルの導入でADVPNとマルチノードHAを組み合わせることで、堅牢なネットワーク接続、効率的なリソース利用、シームレスなフェイルオーバーが確保されます。

ADVPN プロトコルを使用すると、2 つのパートナー ゲートウェイ間にショートカット パスを作成して、データ配信の最適なパスを確立できます。従来、ハブアンドスポーク型ネットワークでは、2つのスポーク間のトラフィックがハブを通過していました。ADVPN では、ハブは、以前に IPsec SA を確立したピア(スポーク デバイス)間のショートカットを推奨します。ショートカットを提案するかどうかは、ハブを経由するペアのピア間を流れるトラフィックの持続時間と量によって異なります。ショートカットパートナーと呼ばれるこれらのピアは、独自のポリシーに従って、この推奨事項を承認または拒否します。

ピアは提案を受け入れ、ピア間に直接SA(ショートカット)を確立します。ショートカットごとに新しいフェーズ1およびフェーズ2のSAが作成されます。このショートカットを使用して、データ配信のためのより最適なパスを確立します。これで、ピア間を流れるすべてのトラフィックが、ピア間のショートカットトンネルを直接通過するようになります。

ピアが推奨を拒否した場合、拒否の理由を示す提案者に返信します。この場合、トラフィックはショートカット サジェスターを通過し続けます。

マルチノード高可用性の設定には、アクティブノードとバックアップノードとして機能する2つのSRXシリーズファイアウォールと、ノードローカル設定の2つのVPNピアデバイスが含まれます。この場合、VPNピアデバイスとマルチノード高可用性セットアップの間にIPsec VPNトンネルが確立されます。

- ショートカットサsuggester:ピア間を移動するトラフィックを認識し、ショートカットを提案します。

- ショートカットパートナー:これらは、ショートカットトンネルを形成するピアデバイスです。ショートカット交換は、拡張IKEv2プロトコルを介して行われます。

マルチノード高可用性セットアップでは、ノードローカルトンネルを持つVPNピアデバイスが次の役割を担います。

- ADVPNショートカットパートナー

- ADVPNショートカットサジェスター

ADVPN設定では、SRXシリーズファイアウォールはショートカットサジェスターまたはショートカットパートナーのいずれかとして機能できますが、同時にサジェクターとパートナーの両方として機能することはできません。

次の図は、VPNゲートウェイがショートカットの提案者およびパートナーとして機能する方法を示しています。

- ショートカットパートナーとして機能するVPNピアデバイスは、各マルチノード高可用性ノードに向けて2つのトンネル(1つのトンネル)を確立します。この場合、各ノードはショートカットの提案として機能します。

図6:ショートカットパートナーとしてのVPNゲートウェイ

図に示すように:

- マルチノード高可用性の2つのSRXシリーズファイアウォールが、ショートカットの提案者として機能します。Suggester-1(アクティブノード)とSuggester-2(バックアップノード)です。

- 2つのVPNゲートウェイがショートカットパートナーとして動作しています。パートナー1とパートナー2です。

- パートナー1は2つのトンネルを作成します。1つはSuggester-1に向かい、もう1つはSugester-2に向かっています

- パートナー2は2つのトンネルを作成します。1つはSuggester-1に向かい、もう1つはSugester-2に向かっています

- Partner-1からPartner-2へのトラフィックは、Suggester-1を経由します。Suggester-1 は、ショートカットを作成するように Partner-1 と Partner-2 に通知します。

- アクティブノード(suggester-1)に障害が発生し、suggester-1からPartner-1とPartner-2の両方へのトンネルがダウンした場合、その場合:

-

- 以前に作成したショートカットはアクティブなままですが、パートナー1からパートナー2へのトラフィックフローはSuggester-2を通過します。この場合、Suggester-2 は Partner-1 と Partner-2 の間のショートカットを提案します。ショートカットはPartner-1とPartner-2の間にすでに存在するため、新しいショートカットSuggester-2の提案は拒否されます。

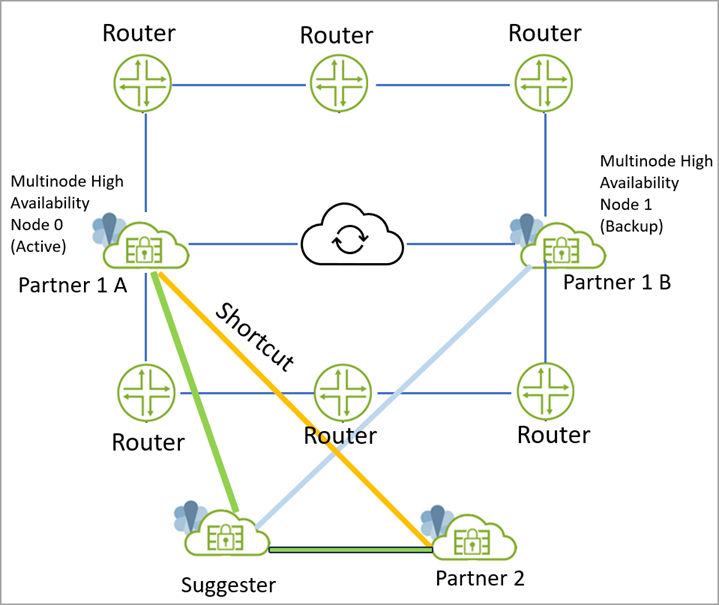

- ショートカットサジェスタとして機能するVPNピアデバイス。この場合、各マルチノード高可用性ノードがショートカットパートナーとして機能し、VPNピアデバイスに向けて個別のトンネルを確立します。

図7:ショートカット提案

としてのVPNゲートウェイ

としてのVPNゲートウェイ

- マルチノード高可用性のSRXシリーズファイアウォールは、パートナー-1-Aおよびパートナー-1-Bとして機能します。

- 1 つの VPN ゲートウェイが Suggester として機能し、もう 1 つの SRXシリーズ ファイアウォールが Partner-2 として機能します。

- パートナー-1-A(アクティブノード)は、Suggesterを使用して静的トンネル(アクティブトンネル)を作成します。

- Partner-1-B(バックアップノード)は、Suggesterを使用して静的トンネル(バックアップトンネル)を作成します。

- Partner-1-AからPartner-2へのトラフィックは、Suggesterを通過します。

- Suggester は、パートナー 1-A とパートナー 2 の間にショートカットを作成することを提案します。

- パートナー-1-Aとパートナー-2は、その間にショートカットを作成します。パートナーとsuggesterの間の静的トンネルがダウンしても、ショートカットトンネルには影響がないことに注意してください。静的トンネルがダウンした後も、トラフィックはショートカットトンネルを通過し続けます。

設定のハイライト

- SRXシリーズファイアウォールでマルチノード高可用性を設定します。 例:レイヤー3ネットワークでマルチノード高可用性を設定するを参照してください。

- マルチノード高可用性セットアップでは、両方のノードに

node-localオプションを設定してください。例:set security ike gateway gateway-name node-local

- 必要に応じて、SRXシリーズファイアウォールでショートカットパートナーまたはショートカットサジェスターロールを設定します。 自動検出VPNを参照してください。

デフォルトでは、IKEゲートウェイ階層で advpn を設定すると、ショートカットサジェスターとショートカットパートナーオプションの両方が有効になります。その特定の機能を無効にするには、サジェスターオプションまたはパートナーオプションを明示的に無効にする必要があります。

[edit security ike]

gateway gateway_1 {

…

node-local

…

advpn {

partner disable;

}

}

[edit security ike]

gateway gateway_1 {

advpn {

suggester disable;

partner {

connection-limit 5;

idle-time 300;

}

}

}

制限事項

- ADVPN サジェスターの設定は、スポーク設定のパートナー機能として AutoVPN ハブでのみ許可されています。

- 同じ IKE ゲートウェイで提案者とパートナーの両方のロールを設定することはできません

- ADVPN は IKEv1 をサポートしていません

- 両方の NAT デバイスの背後にあるパートナー間でショートカットを作成することはできません。