有線アクション

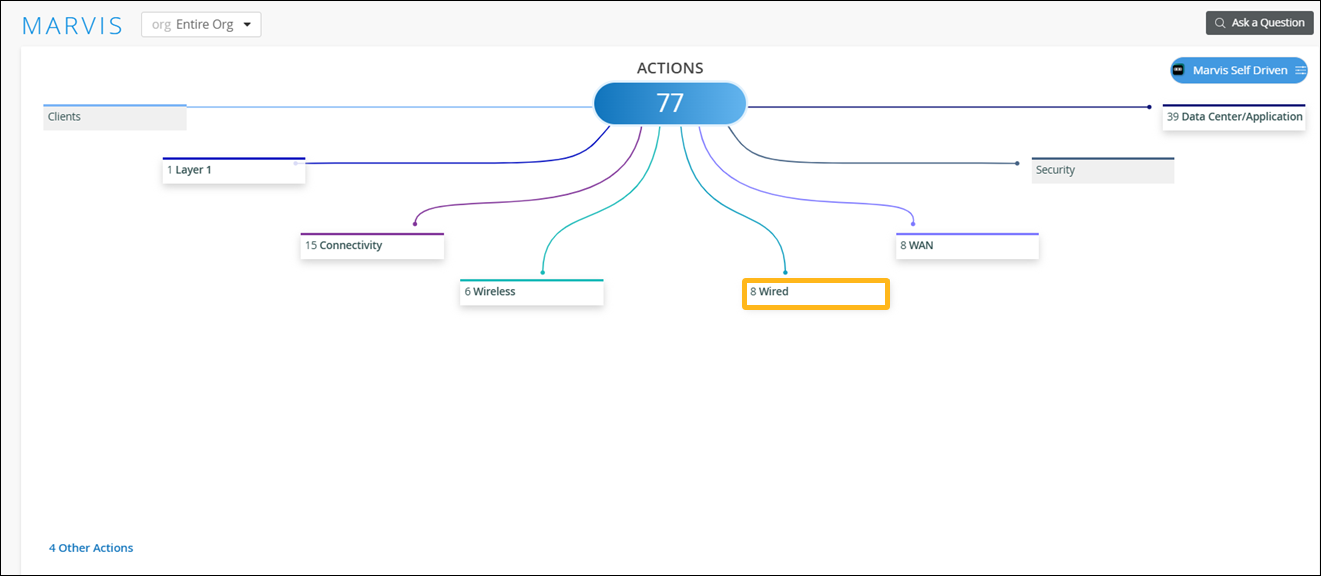

アクションダッシュボードを使用して、スイッチに影響を与える問題を解決します。

[アクション] ダッシュボードの [有線] ボタンをクリックすると、使用可能なすべてのアクションの一覧が表示されます。その後、アクションをクリックしてさらに調査できます。使用可能なアクションについては、このトピックの後半で説明します。

サブスクリプションによって、 [アクション] ダッシュボードで表示できるアクションが決まります。詳細については、「 Marvis Actionsのサブスクリプション要件」を参照してください。

VLANの欠落

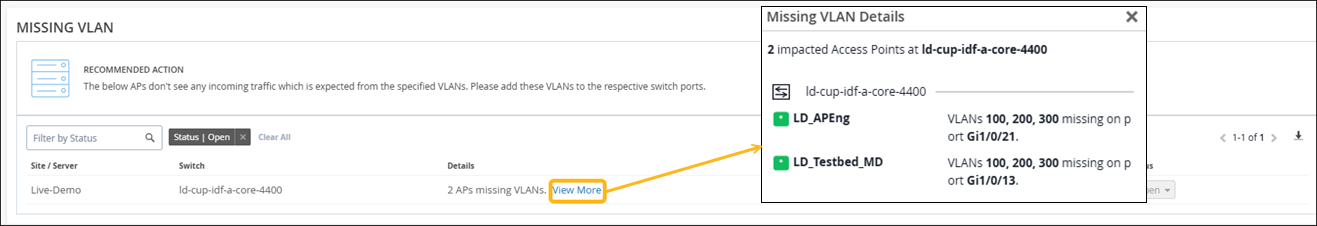

[Missing VLAN] アクションは、VLAN が AP では設定されているが、スイッチ ポートには設定されていないことを示しています。その結果、クライアントは特定のVLANで通信できず、DHCPサーバーからIPアドレスを取得することもできません。Marvisは、APトラフィック上のVLANとスイッチポートトラフィック上のVLANを比較し、VLAN設定が欠落しているデバイスを特定します。

スイッチは、ジュニパーEXシリーズまたはQFXシリーズスイッチ、あるいはサードパーティ製スイッチのいずれかです。

次の例では、VLAN設定がないために受信トラフィックが検出されない2つのAPをMarvisが識別します。また、MarvisはVLAN設定が欠落しているスイッチを特定してポート情報を提供するため、この問題を簡単に軽減できます。

[Missing VLAN] アクションが表示された場合は、[AP Insights] ページの [Client Events] セクションに移動し、[Missing VLAN] アクションで報告された VLAN の障害を確認できます。そのVLANに接続しているすべてのクライアントでDHCP障害が発生しているかどうかを確認できます。

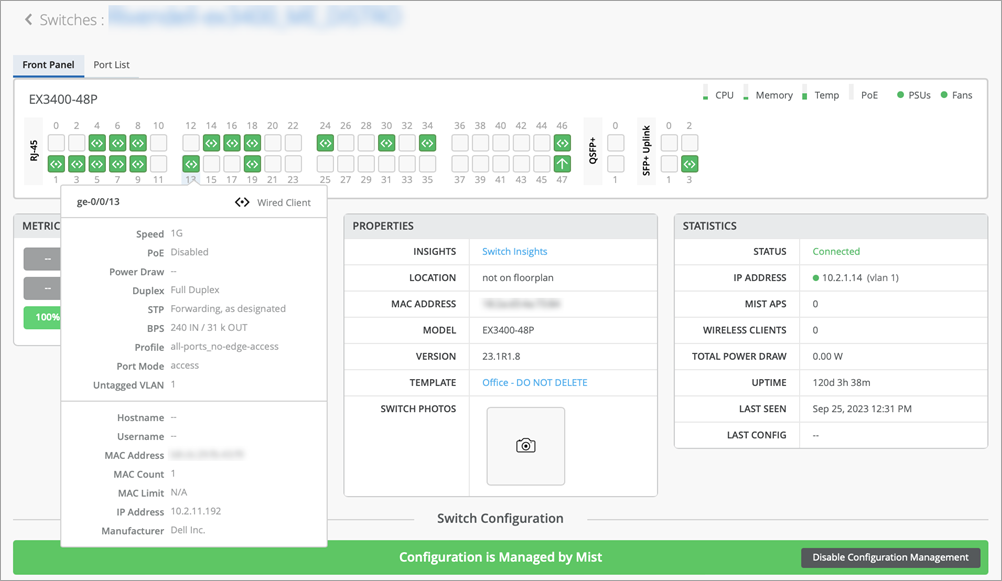

さらに情報が必要な場合は、左側のメニューを使用して[スイッチ]ページに移動することもできます。そこで、スイッチをクリックすると、VLANを含む各ポートの情報が表示されます。

ネットワークの問題を修正した後、Mist AIはスイッチを一定期間監視し、欠落しているVLANの問題が実際に解決されたことを確認します。そのため、「Missing VLAN」アクションが自動的に解決されるまでに最大で 30 分かかる場合があります。

VLAN が見つからないアクションの詳細については、次のビデオをご覧ください。

Missing VLANs is a two-decade-old networking problem. It sounds so simple, but in a large enterprise it can become the ghost in the machine, as users complain their calls always drop in a certain area and conventional wisdom is, well, there must be interference or Wi-Fi issues over there. In many cases when Mist support helped troubleshoot, we found a user VLAN was indeed not provisioned on the network switch.

Hence, the user had no place to roam and the call dropped. For customers with tens of thousands of APs, this truly becomes the needle in the haystack problem. At Mist, we wanted to use AI to solve this problem, but first let's take a look at how you might start out today.

You can manually take a look, but I only have two VLANs. Or you can programmably take a look, but this makes my brain hurt. If an AP is connected to a switch port, but the user can't get an IP address or pass any traffic, then the VLAN probably isn't configured on the port or it's black holed.

The traditional way to measure a missing VLAN is to monitor traffic on the VLAN and if one VLAN continuously lacks traffic, then there's a high chance that the VLAN is missing on the switch port. The problem of this approach is false positives. Here you can see during a 24-hour window, we detected more than 33,000 APs missing one or more VLANs because they had little or no traffic, but this was not accurate as we learned that every VLAN is not created equal.

There are at least two types of special purpose VLANs that can cause detection problems. One is the black hole VLAN. Folks can create a black hole VLAN on all unconfigured ports or as a quarantine VLAN for users until they are fully authorized. This VLAN is supposed to be provisioned on the switch in case a quarantined user shows up on the AP. The second example is the over-provisioned VLAN. Larger customers use special VLANs for special sites.

For example, legacy devices might only be present at certain sites, so special VLAN should only be applicable to those sites, but because people do use automation, they want to keep their configurations consistent so they provision that VLAN across all the sites. In this case, you would expect low traffic or no traffic. Those VLANs shouldn't be flagged as missing because they were intentionally over-provisioned.

So the key for reducing false positives is to really identify the purpose of each VLAN. We could ask the customer for their own internal list, perhaps in the form of a spreadsheet, but that's very error prone. MIST developed an unsupervised machine learning model to automatically discover the purpose of each VLAN by learning from the traffic patterns on the VLANs.

In this graph, each dot represents all of the VLANs across the MIST customer base. So for each VLAN, we collect several features. How many APs lack traffic on that VLAN? How many sites lack traffic? How busy is that VLAN minute by minute from all the APs? Then we use another technique called principal component analysis to combine all of these features and map them into this two-dimensional space.

The interesting thing here is the different VLAN types, high traffic, low traffic, black hole, and over-provisioned are separated really well, even across different customers, because it turns out VLAN behavior is very similar across different customers. The beauty of this is instead of developing per customer anomaly detection tools, we actually built one model for everybody. So for any new customers, we don't have to ask them anything.

We can determine the purpose of their VLANs very quickly after they deploy. This is really the power of this multi-tenant infrastructure design. Every customer can benefit from the knowledge learned from our extended customer base.

By precisely identifying each VLAN's purpose, we reduced our initial detection rate from 33,000 plus to specifically 607 VLANs, which we believed were actually missing from the AP switch ports. For MIST, this was the moment of truth. When we were confident in the model, we contacted the customers with these 607 detected missing VLANs, and when we finally heard back, we had an astonishing 100% hit rate, no false positives.

For MIST, this was simply awesome, as there are so many mundane problems we can apply this technique to going forward. So right now, this is shown in Marvis Actions, and with a supported Juniper switch, we can provide the user specific CLI commands that we suggest they add to their config to get these missing VLANs going, with a goal to automatically doing this from the cloud as we gain their trust. And for non-Juniper switches, we give detailed info like which switch, which port, and which VLAN ID to guide them how to solve the problem that they probably didn't even know they had.

This is all built on open protocols like OpenConfig and NetConf. And lessons learned by the MIST data science team, AI solutions should first start by solving real problems, rather than deploying models and hoping for the best. Some AI vendors treat AI as a hammer in search of a nail, and this isn't going to work.

The Marvis AI engine was designed starting with human expertise and then learning over time. At MIST, each support ticket is first run through Marvis to both measure its efficacy and continue to train the model to solve the most important customer issues.

ネゴシエーションが未完了

ネゴシエーション不完全アクションは、自動ネゴシエーションの障害が発生したスイッチポート上のインスタンスを検出します。この問題は、自動ネゴシエイションで正しい二重モードが設定されないために、Marvisがデバイス間の二重不一致を検出した場合に発生することがあります。Marvisは、影響を受けるポートの詳細を提供します。ポートと接続デバイスの設定を確認して、問題を解決できます。

次の例は、ネゴシエーション未完了アクションの詳細を示しています。Marvisには、自動ネゴシエーションに失敗したスイッチとポートが表示されます。

ネットワークの問題を修正すると、ネゴシエーション未完了アクションは 1 時間以内に自動的に解決されます。

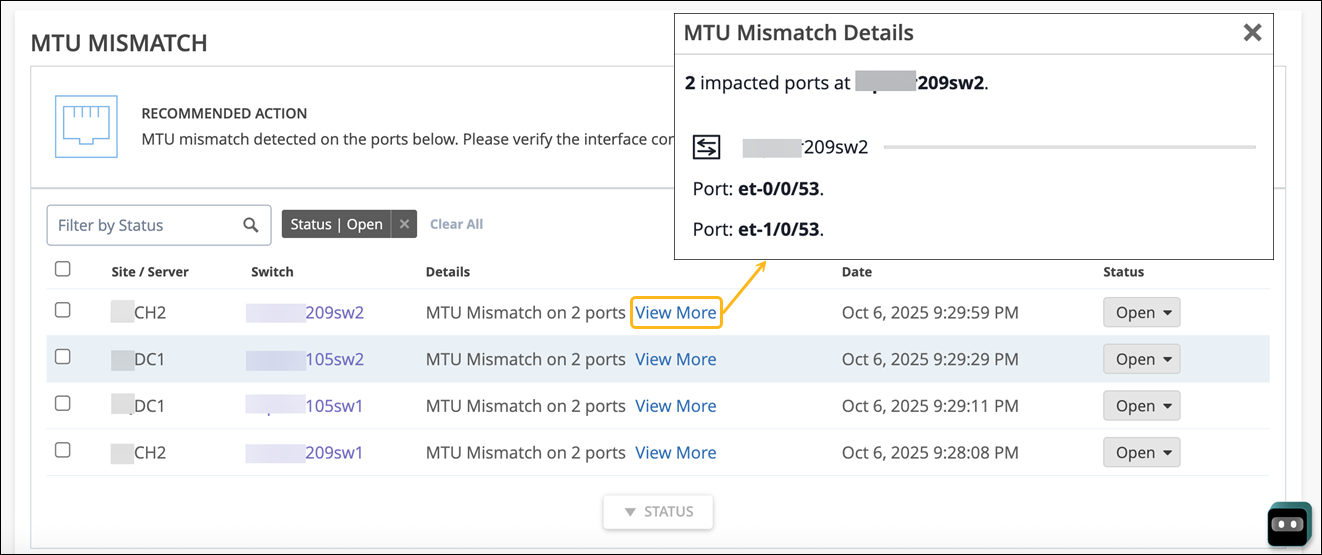

MTU不一致

Marvisは、スイッチのポートと、そのスイッチポートに直接接続されているデバイスのポート間のMTUの不一致を検出します。同じレイヤー 2(L2)ネットワーク上のすべてのデバイスは、同じ MTU サイズである必要があります。MTU不一致が発生すると、デバイスがパケットをフラグメント化し、ネットワークのオーバーヘッドが発生する可能性があります。

問題を解決するには、スイッチと接続デバイスのポート構成を確認する必要があります。以下は、Marvisで特定されたMTU不一致の例です。[ Details ] 列には、不一致が発生したポートが一覧表示されます。

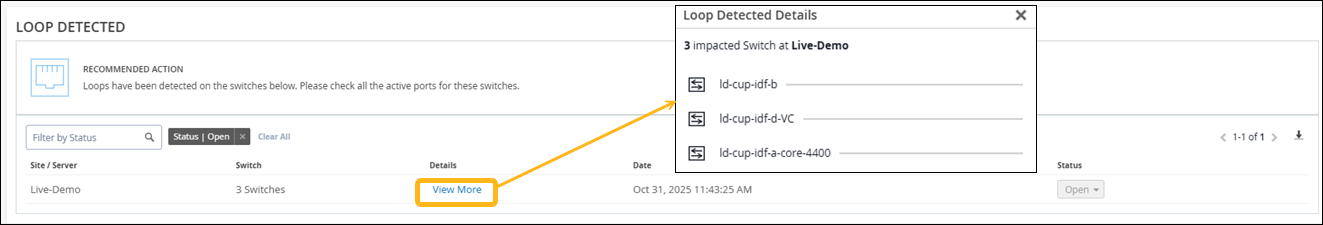

ループ検出

[ループ検出(Loop Detectd)] アクションは、ネットワークにループが発生し、送信したパケットと同じパケットをスイッチが受信していることを示します。ループは、デバイス間に複数のリンクが存在する場合に発生します。冗長リンクは、L2ループの一般的な原因です。冗長リンクは、プライマリリンクのバックアップリンクとして機能します。両方のリンクが同時にアクティブで、スパニングツリープロトコル(STP)などのプロトコルが正しく導入されていない場合、スイッチングループが発生します。

Marvisはトラフィックループが発生しているサイト内の正確な場所を特定し、影響を受けているスイッチを表示します。次に例を示します。

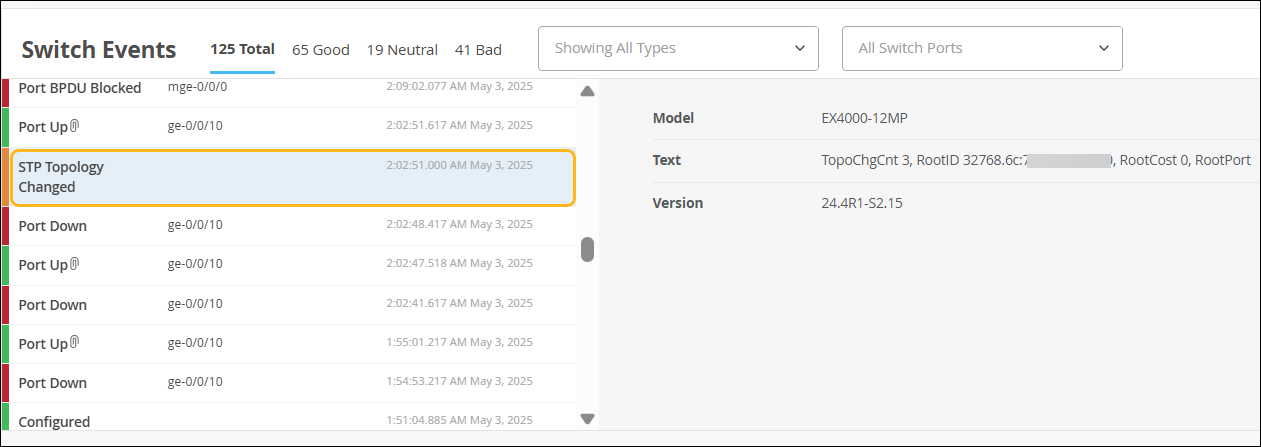

スイッチングループは、[スイッチインサイト]ページの[スイッチイベント]に一覧表示されます。次の例では、STPトポロジの変更がリストされていることがわかります。

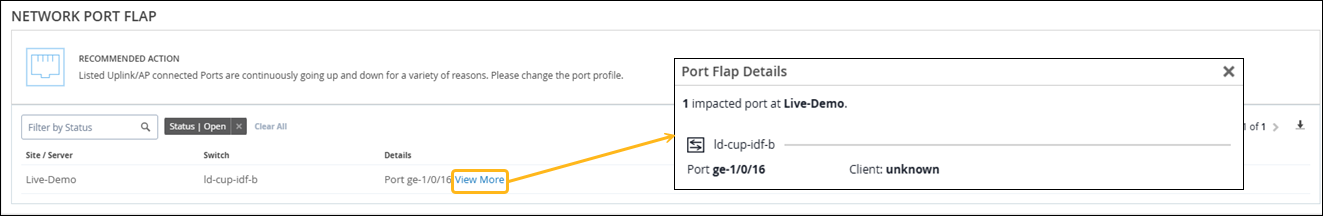

ネットワークポートフラップ

ネットワーク ポート フラップ アクションは、少なくとも 1 時間持続的にバウンスするトランク ポートを特定します。たとえば、1 分間に 3 回のフラップを 1 時間。トランク ポートとして設定されたポートは、他のスイッチ、ゲートウェイ、または AP に個別のトランク ポートとして、またはポート チャネルの一部として接続するために使用されます。ポートフラッピングは、ケーブルやトランシーバの不良により一方向トラフィックやLACPDU交換が発生したり、ポートに接続されたエンドデバイスが継続的に再起動されたりすることで発生することがあります。次の例は、Marvis Actionsがネットワークポートフラップアクションに対して提供する詳細を示しています。

ポート アップおよびポート ダウン イベントは、[スイッチ インサイト(Switch Insights)] ページの [スイッチ イベント(Switch Events)] で確認できます。Marvisは、フラッピング頻度が増加しない限り、遅いポートフラップをアクションとしてリストしません。Marvisは引き続きポートフラッピングの遅さを監視して、問題の重大度を判断します。フラッピングが過度になった場合、Marvisは頻度と重大度を考慮した上で、フラッピングをアクションとしてリストします。対話型アシスタントを使用して、遅いポートフラップに関する詳細を表示できます。

アクセスポートフラップの詳細については、 アクセスポートフラップを参照してください。

持続的にフラッピングしているポートは、Marvis Actionsページから直接無効にできます。[Network Port Flap actions]セクションで、ポートを無効にするスイッチを選択し、[ DISABLE PORT ]ボタンをクリックします。

[Disable Port] ページが表示され、無効にできるポートが一覧表示されます。ポートがすでに無効になっている場合、ポートを選択することはできません(以前に [アクション(Actions)] ページから手動で、または手動で [スイッチの詳細(Switch Details)] ページから)。

ポートを無効にすると、選択したポートのポート設定が無効に変更され、ポートがダウンします。問題が解決したら、[Switch Details] ページでポート構成を編集して、これらのポートを再度有効にできます。ポートを再度有効にした後、デバイスをポートに再接続できます。

ネットワークの問題を修正すると、ポート フラップ アクションは 1 時間以内に自動的に解決されます。

Looking at the switch, in this case, specifically the Juniper switch, we've introduced the action of a port flapping continuously. In this case, we do take into account a simple port down and up, which usually happens when a device connects, and this is currently reflecting a case where the port is continuously flapping, thereby not only causing a poor experience for the device which is connected on the other end, but also having high resource consumption for the switch which can be detrimental to other devices connected on the switch. Here too, we show all the required information in terms of the port, the client which is connected, and the VLAN, if in case it did communicate and we know the VLAN ID.

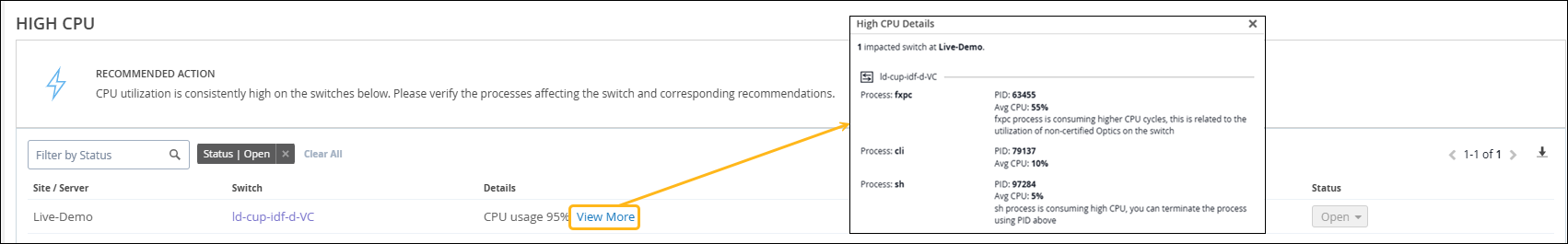

CPU 使用率が高い

Marvisは、常に高いCPU使用率(>90%)を持つスイッチを検出します。CPU 使用率が高くなる原因は、マルチキャスト トラフィック、ネットワーク ループ、ハードウェアの問題、デバイスの温度など、さまざまな要因が考えられます。[High CPU] アクションは、スイッチ、スイッチで実行されているプロセス、CPU 使用率、および使用率が高い理由を一覧表示します。次の例では、fxpcプロセスのCPU使用率が高く、使用率が高い原因はスイッチでの非認定光インターフェイスの使用であることがわかります。

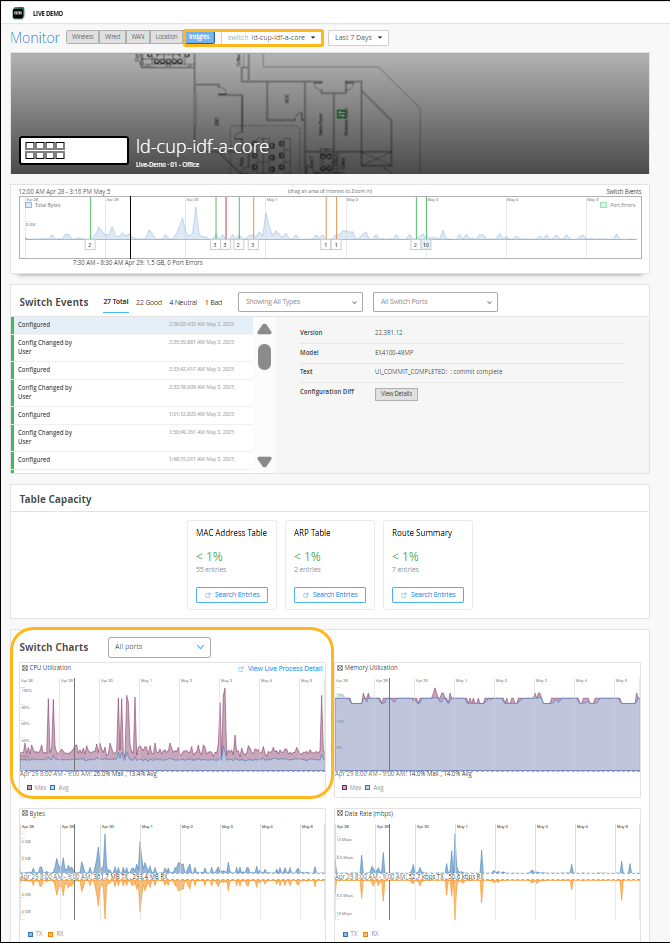

[High CPU] アクションが表示された場合は、スイッチの [Insights] ページに移動し、[Switch Charts] の [CPU Utilization] チャートを分析できます。次に例を示します。

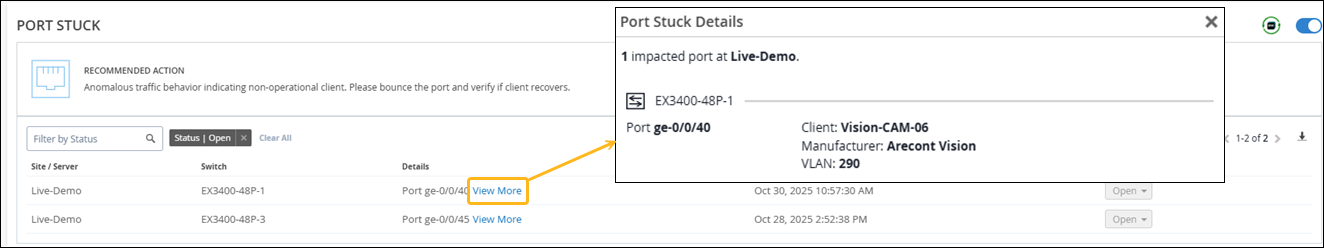

ポートのスタック

Port Stuck アクションは、パケットの送受信がないなど、スイッチのアクセス ポートでトラフィック パターンの違いを検出し、ポートに接続されているクライアントが正常に動作していないことを示します。次の例では、ポートをバウンスして、クライアントが正常に動作し始めるかどうかを確認することをMarvis Actionsが推奨していることがわかります。Marvisには、ポート番号に加えて、ポートに接続されているクライアント(この場合はカメラ)と、関連するVLANもリスト表示されます。

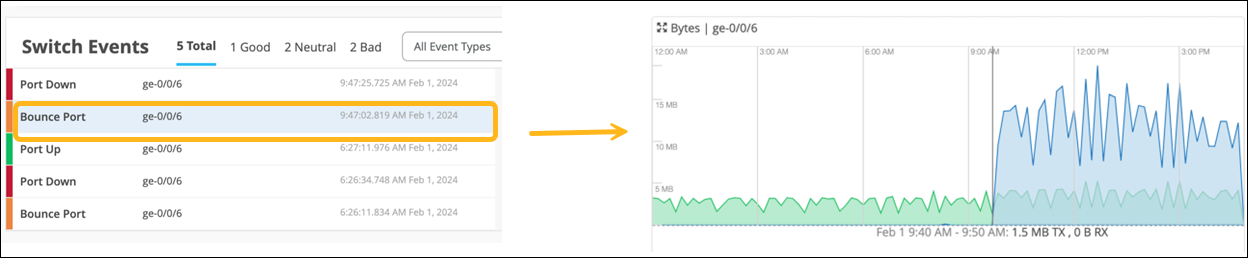

Marvisがポートのスタックの問題を検出すると、自動的にポートバウンスを開始して問題を解決します。自動ポートバウンスで問題を解決できない場合、Marvisはそれをアクションとしてリストします。次の例に示すように、[Switch Insights] ページの [Switch Events] で自動バウンス アクションを表示できます。右側のグラフは、ポートバウンス前後のトラフィックを示しています。ポートがバウンスする前に、Txトラフィックのみが表示されます(緑色で表示)。ポートバウンスの後、Rxトラフィックも見られることがわかります。

「ポートのスタック」アクションの自動運転機能は、デフォルトで有効になっています。自動運転機能の詳細については、 自動運転のMarvis Actionsを参照してください。

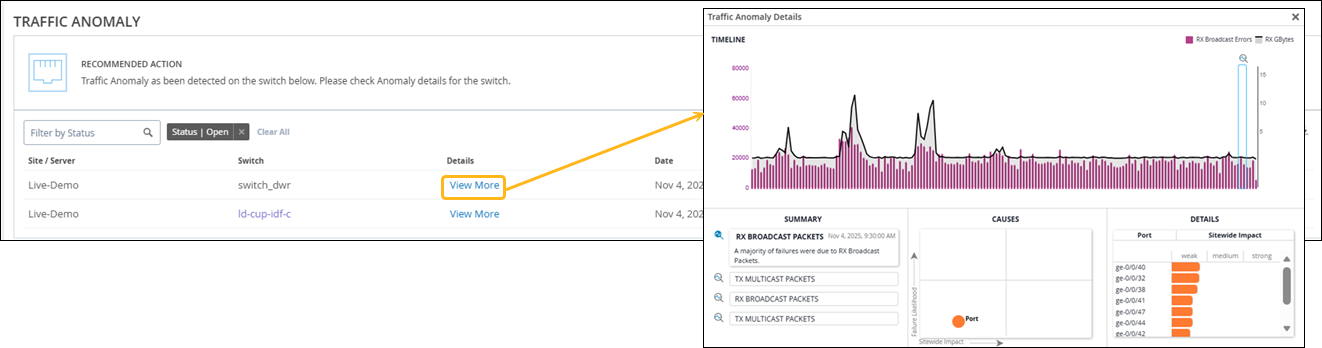

トラフィック異常

Marvisは、スイッチ上でブロードキャストおよびマルチキャストトラフィックの異常な減少または増加を検出します。また、異常に高い送受信エラーも検出します。接続障害の [異常検出] ビューと同様に、[詳細] ビューには、タイムライン、異常の説明、および影響を受けるポートの詳細が表示されます。問題がサイト全体に影響する場合、Marvisは影響を受けるスイッチの詳細と、影響を受ける各スイッチのポートの詳細を表示します。

Marvis, our AI-powered virtual network assistant, employs an actions framework to automatically identify network problems and anomalies that are likely impacting user experience. This helps you to significantly reduce mean time to resolution. Marvis can detect switched traffic anomalies, such as traffic storms or abnormal high TxRx count, with respect to broadcast, unknown, unicast, or multicast traffic.

It uses our third generation of algorithms, including long short-term memory, or LSTM for short, to boost efficacy and eliminate false positives. Visit the link below to learn more.

ポートの構成ミス

スイッチが別のスイッチに接続されている場合、通信にはポートに共通のプロパティが必要です。設定ミスを検出するために、Marvisはアップリンクポートのこれらのプロパティを比較します。

-

速度

-

二連式

-

ネイティブ VLAN

-

許可されたVLAN

-

MTU

-

ポートモード(両方のポート「アクセス」または両方のポート「トランク」)

-

STPモード(両方のポート「転送」)

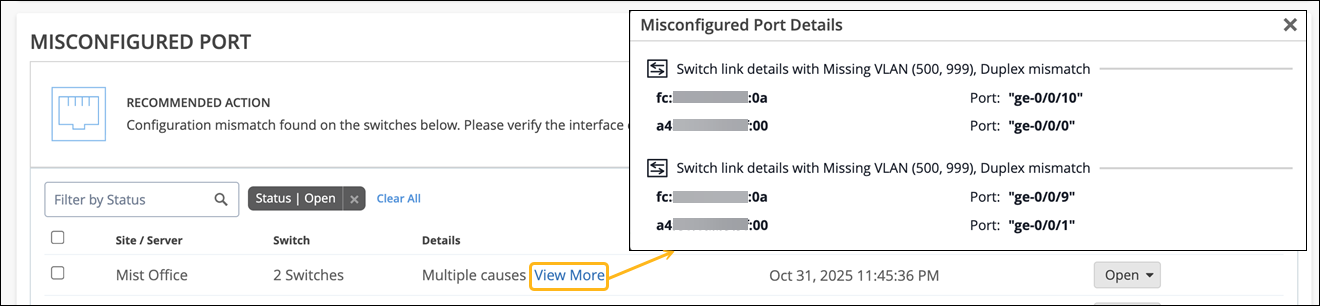

[Actions] ダッシュボードで、[ Switch > Misconfigured Port ] をクリックして、画面の下部に問題と推奨されるアクションを表示します。

[ View More ] リンクをクリックすると、MAC アドレスとポートが表示されます。

オフラインに切り替える

Marvisは、Juniper Mistクラウドから切断されたスイッチを検出します。スイッチは、次のようなさまざまな理由でオフラインになることがあります。

-

電源の問題

-

ケーブルの故障

-

必要なファイアウォールポートが開いていません

-

誤った設定

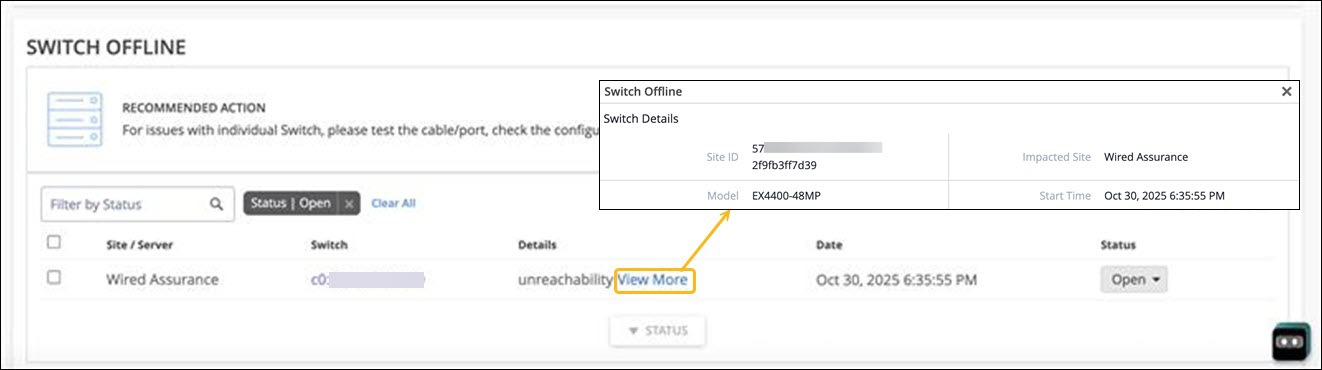

スイッチがオフラインになると、Marvisがスイッチを監視して、オフライン状態の期間をチェックします。スイッチがオフラインになってから3分以上経過すると、Marvisは「オフラインスイッチ」アクションを生成します。[Switch Insights](スイッチのインサイト)ページのSwitch Offlineインフラストラクチャのアラートとイベントは、スイッチがオフラインになるとすぐに表示されることに注意してください。

次の例は、Marvisの「Switch Offline」アクションを示しています。[ View More ] リンクをクリックすると、オフラインになっているスイッチの詳細が表示されます。スイッチ名をクリックすると、[Insights] ページが表示され、[Switch Events] の下にリストされたイベントを確認できます。

オフラインのスイッチのトラブルシューティングについては、「 スイッチ接続のトラブルシューティング」を参照してください。