このページで

導入事例の実装:Juniper Connected Security ForeScout CounterACT およびジュニパーネットワークス デバイスによる脅威の自動修復

この使用事例では、ForeScout CounterACT セキュリティ アプライアンス、Windows 7 サプリカント、ジュニパーネットワークス vSRX 仮想ファイアウォール、ジュニパーネットワークス EX4300 スイッチ、ジュニパーネットワークス QFX シリーズ スイッチを Juniper Connected Security に統合して構成する方法を示します。

このユース ケースを ForeScout CounterACT で感染したホストの脅威修復(ブロックまたは隔離)に実装するには、次の必要なインストール、設定、検証手順を実行します。

要件

このユースケースでは、以下のハードウェアおよびソフトウェアコンポーネントを使用します。

Junos OS リリース 15.1X49-D110.4 以降を実行する vSRX 仮想ファイアウォール

Junos OS リリース 15.1X53-D60.4 以降を実行する QFX シリーズ スイッチ

Junos OSリリース15.1R5.5以降を実行しているEX4300スイッチ

Advanced Threat Preventionクラウド(ATPクラウド)

Junos Space ネットワーク管理プラットフォーム、リリース 17.2R1 以降

Junos Space Security Director、リリース17.2R2以降

ログ コレクター、リリース 17.2R2 以降

Policy Enforcer、リリース 17.2R2 以降

ForeScout CounterACT バージョン 7.0.0-513-2.3.0-1605

Windows 7と2つのデュアルNICホストを搭載した仮想マシン(VM)

サポートされるデバイスの一覧については、 Policy Enforcer リリース ノートを参照してください。

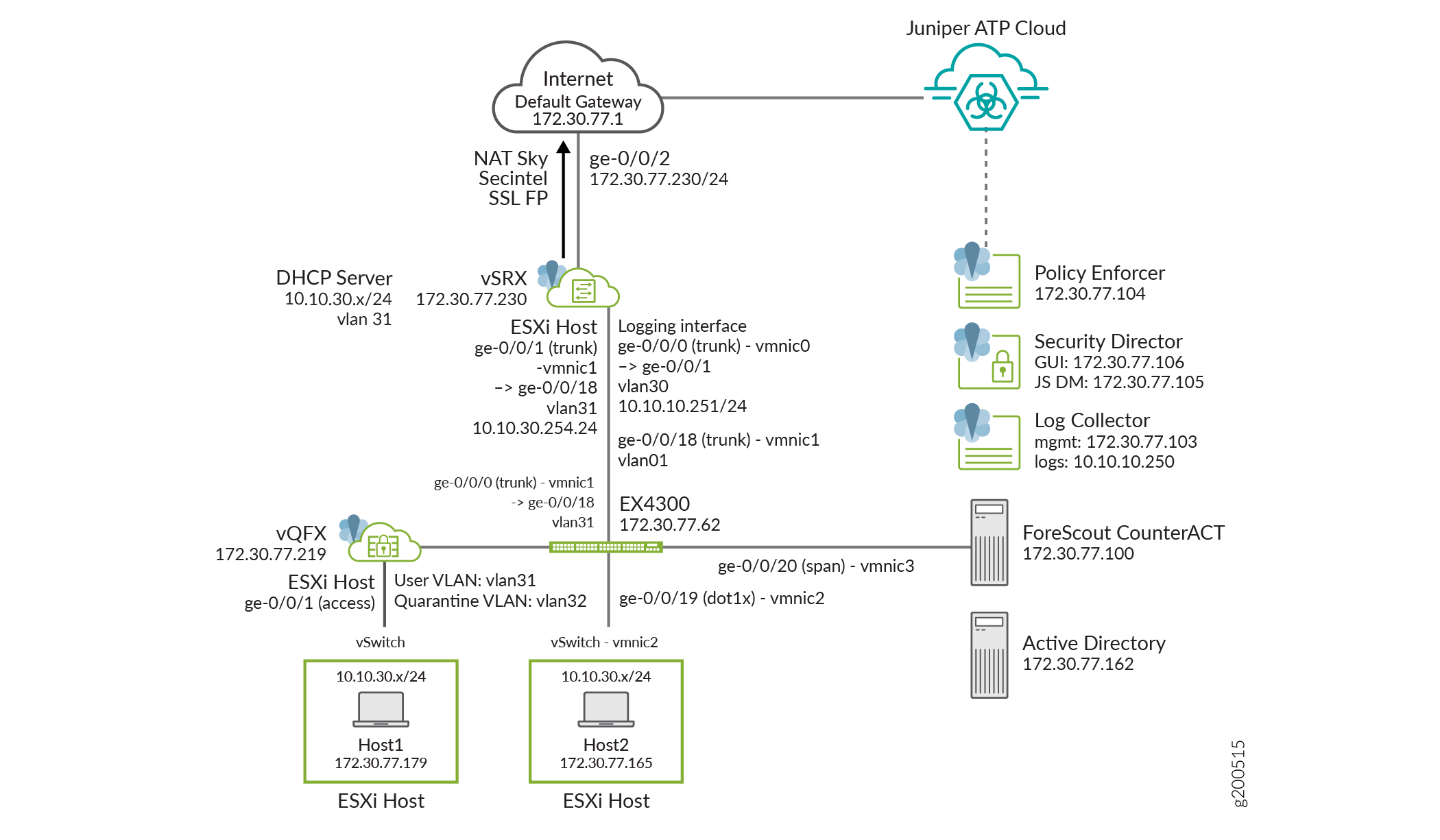

ユース ケース トポロジー

ユース ケース トポロジーを図 1 に示します。

Forescout CounterACT セキュリティ アプライアンスは、エージェントレス アプローチをネットワーク セキュリティに適用し、Juniper Connected Security と統合して、802.1X プロトコル統合をサポートし、サポートしないジュニパーネットワークスのデバイス、サードパーティー製スイッチ、無線アクセス コントローラ上で感染したホストをブロックまたは隔離します。

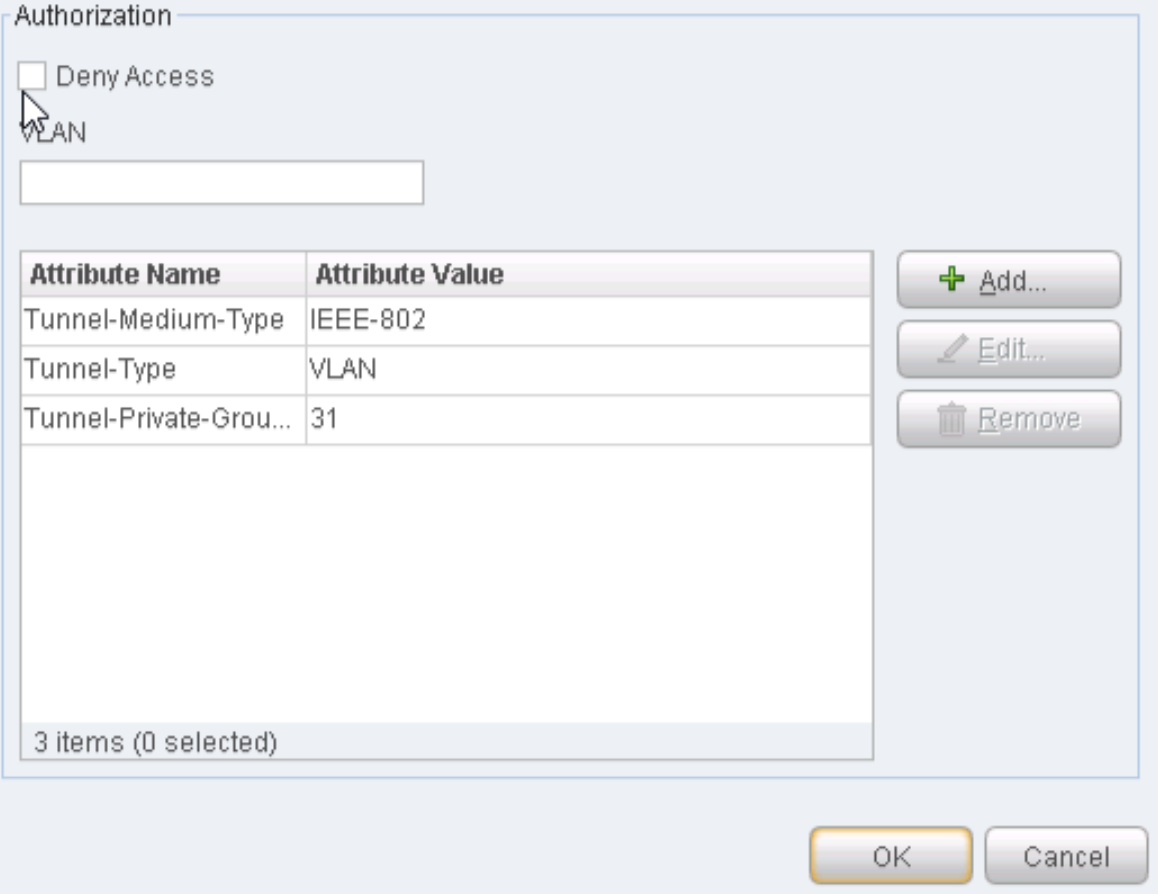

この使用事例では、感染したエンド ユーザーが EX4300 スイッチ上のユーザー vlan VLAN31 に隔離されます。EX4300 スイッチは ForeScout CounterACT を有効にし、ge-0/0/19 で 802.1X 認証を有効にしています。エンドユーザーは802.1Xを使用してネットワークに対して認証します。

このユースケースでは、以下のイベントが発生します。

- 感染したエンドポイントはATPクラウドによって検知されます。

- Policy Enforcer は感染したホスト フィードをダウンロードし、CounterACT を介して感染したホスト ポリシーを適用します。

- CounterACT は、感染したホストの IP アドレスに関するエンドポイントの詳細をサーバーにクエリーします。

- CounterACT は EX4300 スイッチにメッセージを送信し、vlan31 をブロックまたは隔離してセッションを終了するように指示します。

- エンドポイントが認証されているEX4300スイッチでは、ポリシーが適用されます。

- CounterACTは、デバイス上で実行されているアプリケーション、サービス、プロセスの一覧を作成し、OSのバージョンとレジストリ設定を確認し、セキュリティエージェントの存在を確認します。その結果、デバイスの完全なプロファイルとそのセキュリティ ステータスが取得されます。

Junos Space、Security Director、Log Collectorのインストールと設定

このセクションでは、Junos Space、Security Directory、Log Collectorをインストールして設定する方法を説明します。このユースケースでは、これらのアプリケーションを使用して一元化されたポリシーと管理アプリケーションを提供し、一貫したネットワークセキュリティポリシーを実現します。

このセクションでは、以下の手順について説明します。

- Junos Space、Security Director、Log Collectorのインストール

- 基本的な Junos Space ネットワークの設定

- Security Directorに必要なDMIスキーマをインストールする

Junos Space、Security Director、Log Collectorのインストール

- https://www.juniper.net/support/downloads/?p=space#sw からJunos Spaceネットワーク管理プラットフォームの画像をダウンロード します。

- https://www.juniper.net/documentation/en_US/junos-space17.2/information-products/pathway-pages/junos-space-virtual-appliance-pwp.html のインストラクションに従って、Junos Space をインストール します。

- https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html の手順に従って、Junos Security Directorをインストール します。

- https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html のインストラクションを使用してログ コレクターをインストール します。

基本的な Junos Space ネットワークの設定

このユースケースでは、基本的なJunos Space Networkingを設定します。

- Log Collector を除くすべてのコンポーネントがインターネットに接続できるように、関連するルート、ネットマスク、ゲートウェイ、DNS、NTP を構成します。

- すべてのコンポーネントが同じ時間帯に存在することを確認します。

- SSHが有効になっていることを確認します。

- Security Director が ATP クラウド サーバー、Policy Enforcer、およびすべてのデバイスに接続できることを確認します。

Junos Spaceの設定に関する詳細は、 Junos Spaceネットワーク管理プラットフォームのドキュメントをご覧ください。

Security Directorに必要なDMIスキーマをインストールする

ジュニパーネットワークスのデバイスを管理するために、一致する正しいJunos OSスキーマをダウンロードしてインストールします。

- https://www.juniper.net/documentation/en_US/junos-space17.2/platform/topics/task/operational/dmi-schemas-adding-updating.html のインストラクションを使用して、ジュニパーネットワークスのデバイスのDMIスキーマ を追加します。

- すべての管理対象デバイス(SRXシリーズおよびEXシリーズデバイス)で、デバイスソフトウェアのバージョンとスキーマのバージョンが一致していることを確認します。

SRXシリーズ、EXシリーズ、QFXシリーズデバイスのインストールと設定

このユースケースに対して、vSRX仮想ファイアウォール、EXシリーズスイッチ、QFXシリーズスイッチをインストールして設定するには、

Microsoft Windows Server と Active Directory のインストールと構成

ForeScout CounterACT には、802.1X 認証に使用するローカル ユーザー データベースがないため、Active Directory を使用して Windows Server 2008R2 をインストールして構成する必要があります。

- Windows Server 2008R2 を設定して構成するには、 [https://docs.microsoft.com/en-us/iis/install/installing-iis-7/install-windows-server-2008-and-windows-server-2008-r2] をクリックします。

- Active Directory を設定および設定するには、[ https://www.petri.com/installing-active-directory-windows-server-2008] をクリックします。

- 802.1X 認証時に後で使用するユーザー ドメイン アカウントを作成します。

Policy Enforcer 仮想マシンのダウンロード、導入、構成

Policy Enforcer 仮想マシンをダウンロード、導入、構成するには、以下の手順にしたがっています。

- http://www.juniper.net/support/downloads/?p=sdpe から、 vSphere クライアントがインストールされている管理ステーションに Policy Enforcer 仮想マシン イメージをダウンロードします。

- vSphere クライアントで、メニュー バーからを選択 File > Deploy OVF Template します。

- クリック Browse して、ダウンロードされたOVAファイルを見つけます。

- インストール ウィザードの指示に従って、をクリック Next します。

- インストールが完了したら、それぞれユーザー名とパスワードとして、 を

abc123使用してroot仮想マシンにログインします。 - ネットワーク設定、NTP 情報、顧客情報を構成し、ウィザードを完了します。

Policy Enforcer を識別して Security Director に接続する

Policy Enforcer を特定して Security Director に接続するには、次の手順にいます。

ATPクラウドライセンスを取得し、ATPクラウドWebポータルアカウントを作成する

ATPクラウドライセンスを取得し、ATPクラウドWebポータルアカウントを作成するには、以下の手順に同意してください。

ATPクラウドでサポートされているSRXシリーズデバイスにRoot CAをインストールする

このセクションは、マルウェア プロファイルまたは脅威防御ポリシーの一部として HTTPS インスペクションを有効にする場合にのみ必要です。

このセクションでは、以下のトピックについて説明します。

- UNIX デバイスで Junos OS CLI または OpenSSL を使用してルート CA 証明書を生成する

- 認証機関プロファイル グループの設定

- ルート CA 証明書を Web ブラウザーにエクスポートしてインポートする

UNIX デバイスで Junos OS CLI または OpenSSL を使用してルート CA 証明書を生成する

これらのオプションのうち 1 つだけを使用します。

SRX デバイスで Junos OS CLI を使用してルート CA 証明書を生成するには、次の手順に従います。

または

UNIX デバイスで OpenSSL を使用してルート CA 証明書を生成するには、次の手順に従います。

ローカルのデジタル証明書の PKI 公開キーまたは秘密鍵のペアを生成します。

% openssl req -x509 -nodes -sha256 -days 365 -newkey rsa:2048 -keyout ssl-inspect-ca.key -out ssl-inspect-ca.crt

キーペアをSRXデバイスまたはデバイスにコピーします。

SRXデバイスで、キーペアをインポートします。

user@host> request security pki local-certificate load key ssl-inspect-ca.key filename ssl-inspect-ca.crt certificate-id ssl-inspect-ca

SSL プロキシ プロファイルで、読み込まれた証明書を root-ca として適用します。

user@host> set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

認証機関プロファイル グループの設定

認証機関(CA)プロファイル グループを設定します。

ルート CA 証明書を Web ブラウザーにエクスポートしてインポートする

ルート CA 証明書を Web ブラウザーにエクスポートしてインポートするには、以下の手順にしたがっています。

または

UNIXデバイスを使用している場合は、証明書をブラウザにインポートします。

% sudo cp ssl-inspect-ca.crt /usr/local/share/ca-certificates/ ssl-inspect-ca.crt % sudo update-ca-certificates

ForeScout CounterACT 仮想マシンのダウンロード、展開、構成

このセクションでは、以下のトピックについて説明します。

- 前提タスク

- CounterACTソフトウェアのインストールと設定

- CounterACTプラグインのインストールと設定

- ユーザーディレクトリプラグインの設定

- スイッチプラグインの設定

- 802.1X プラグインを構成する

- Windows 7 サプリカントを構成する

- 802.1X認証のテストとトラブルシューティング

- データ交換プラグインを設定する

- Web APIプラグインを設定する

- プラグインの検証

- 自動脅威修復ポリシーの設定

前提タスク

この手順を開始する前に、以下のタスクを完了します。

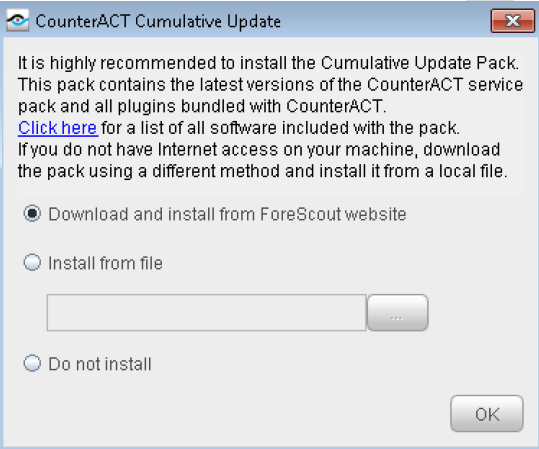

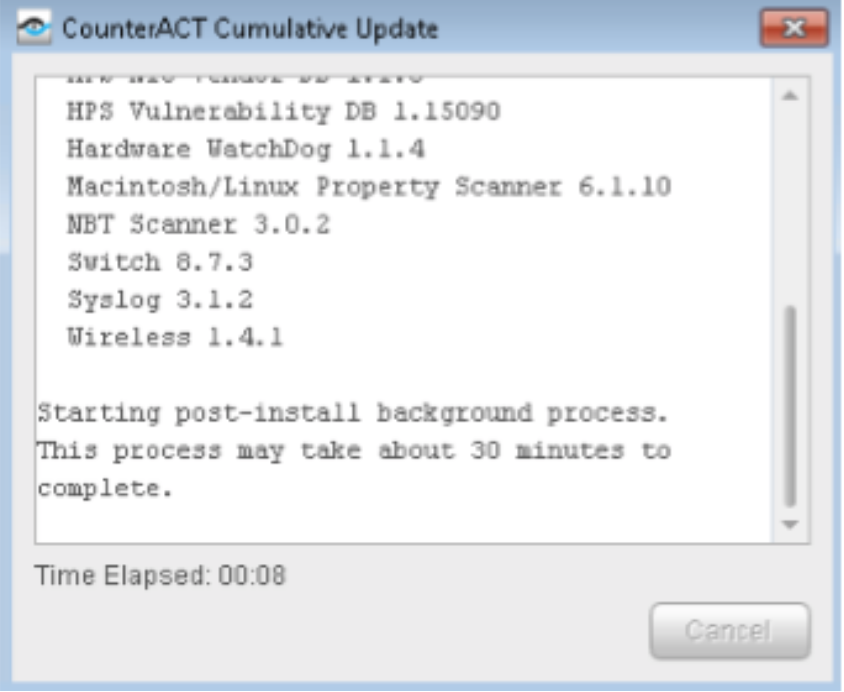

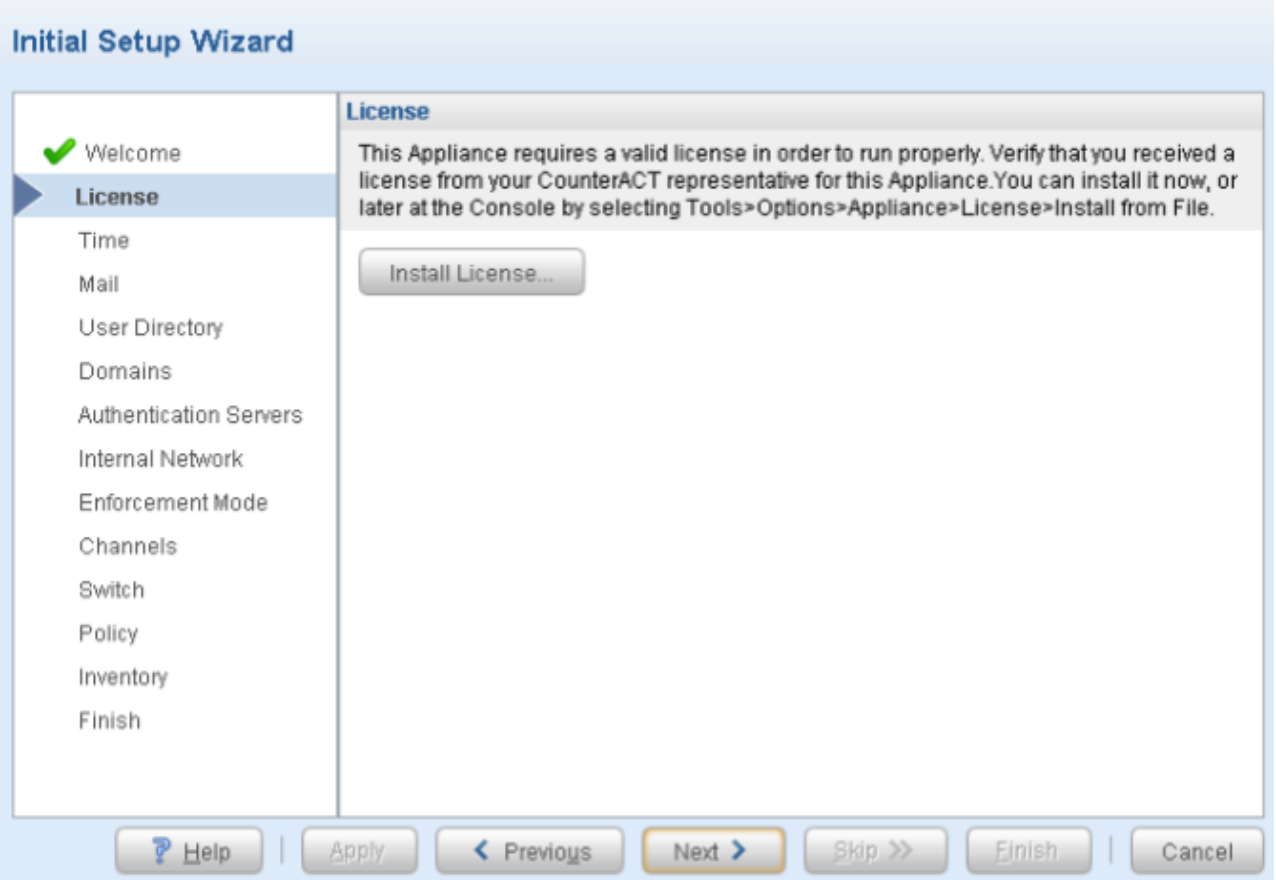

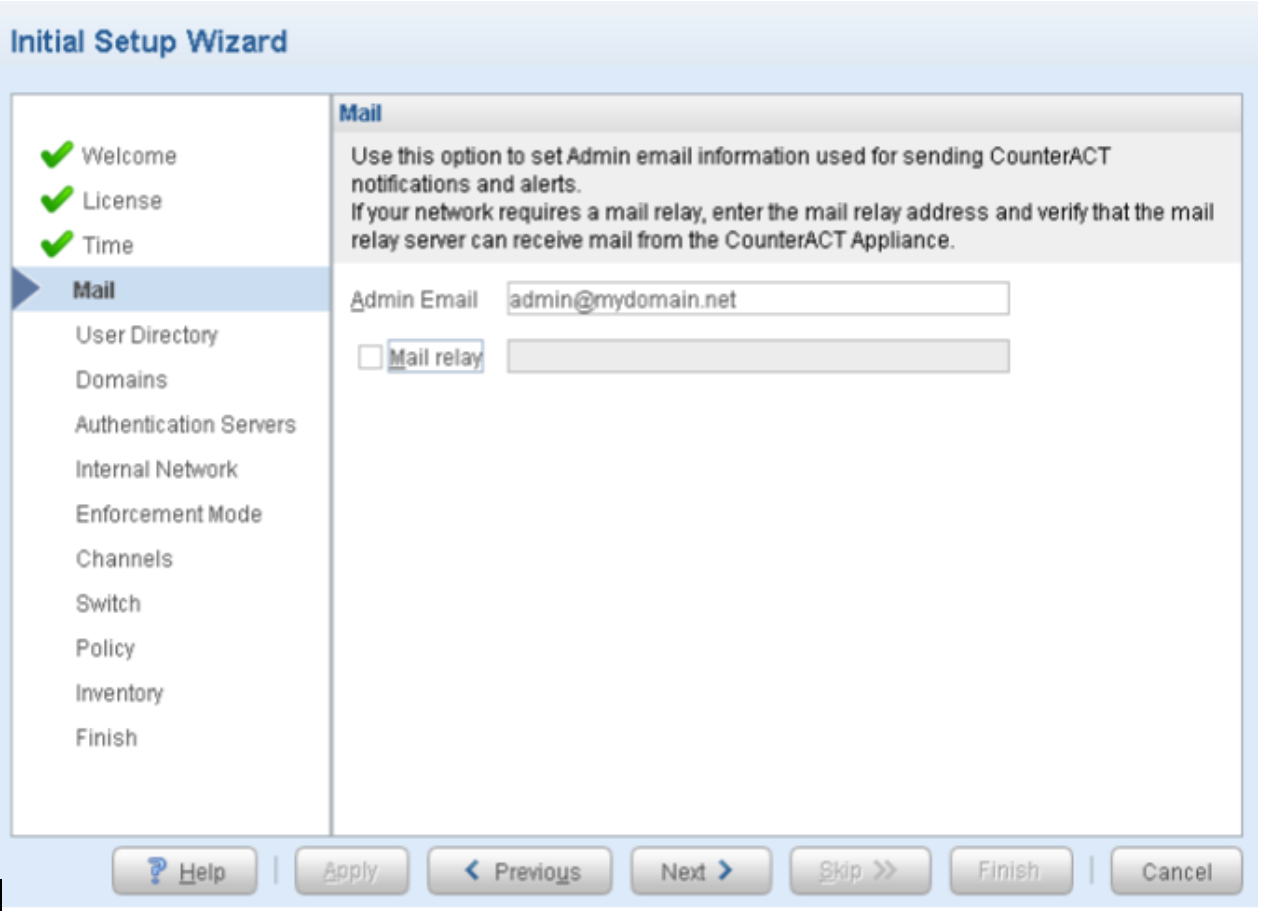

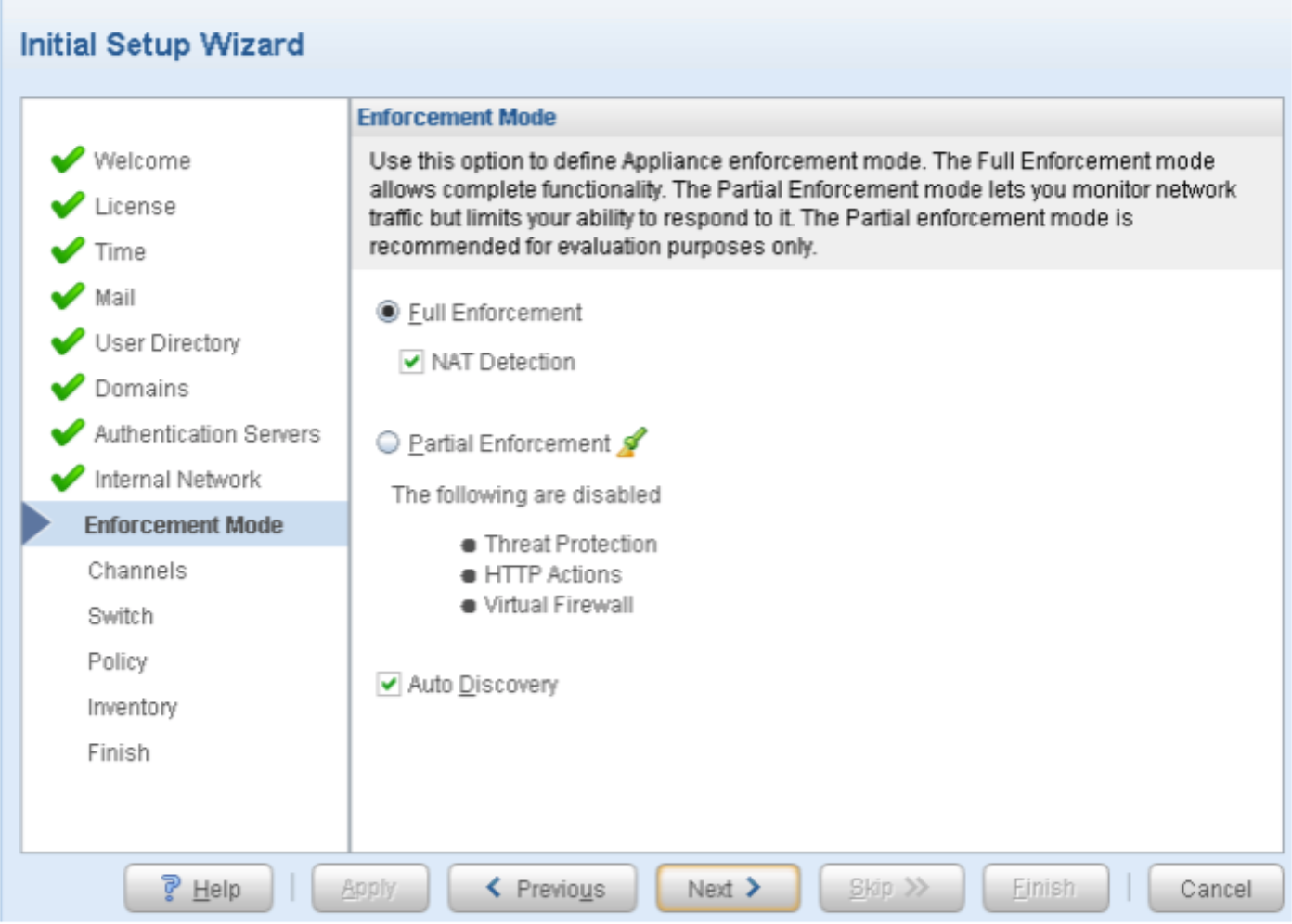

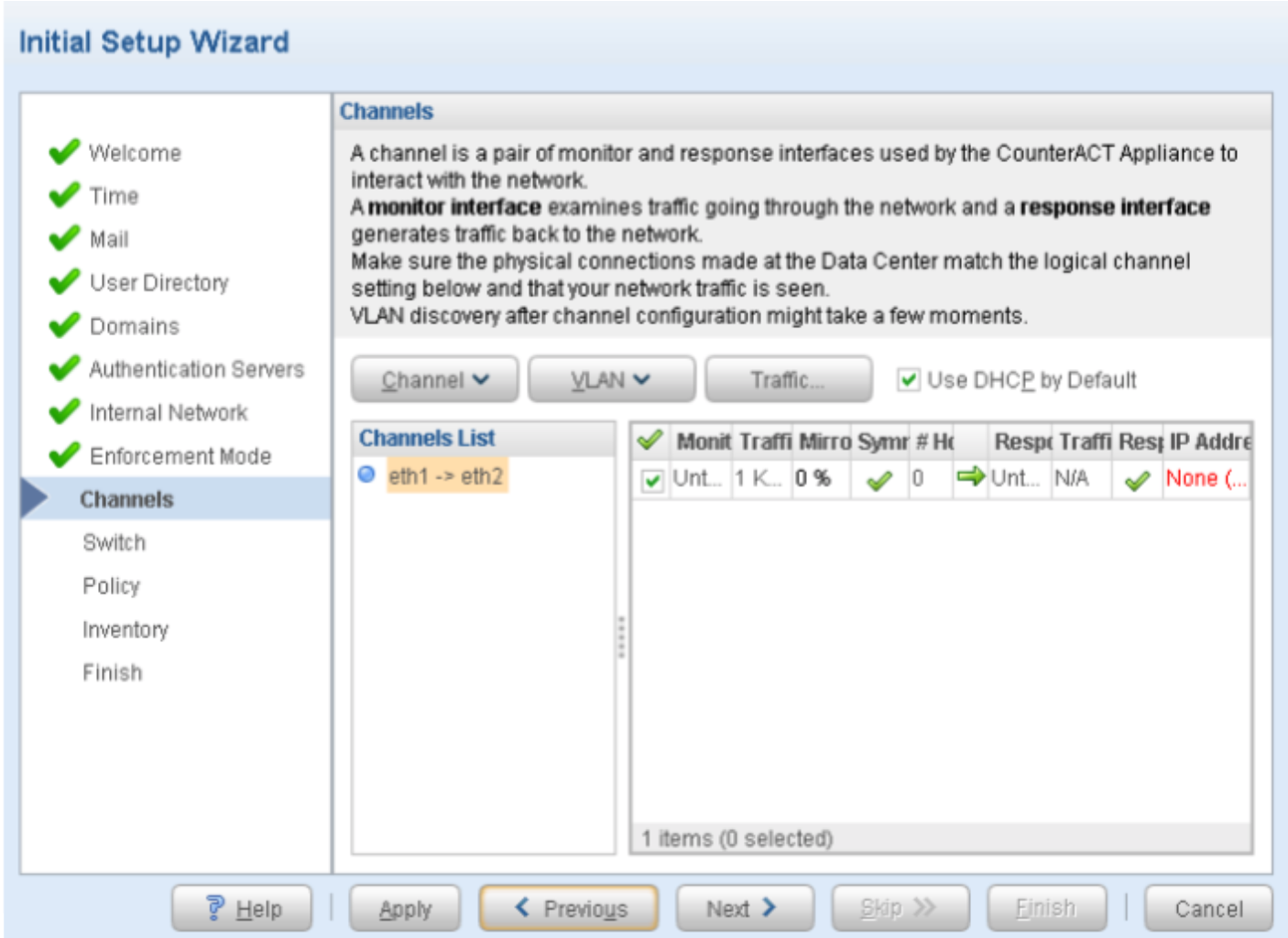

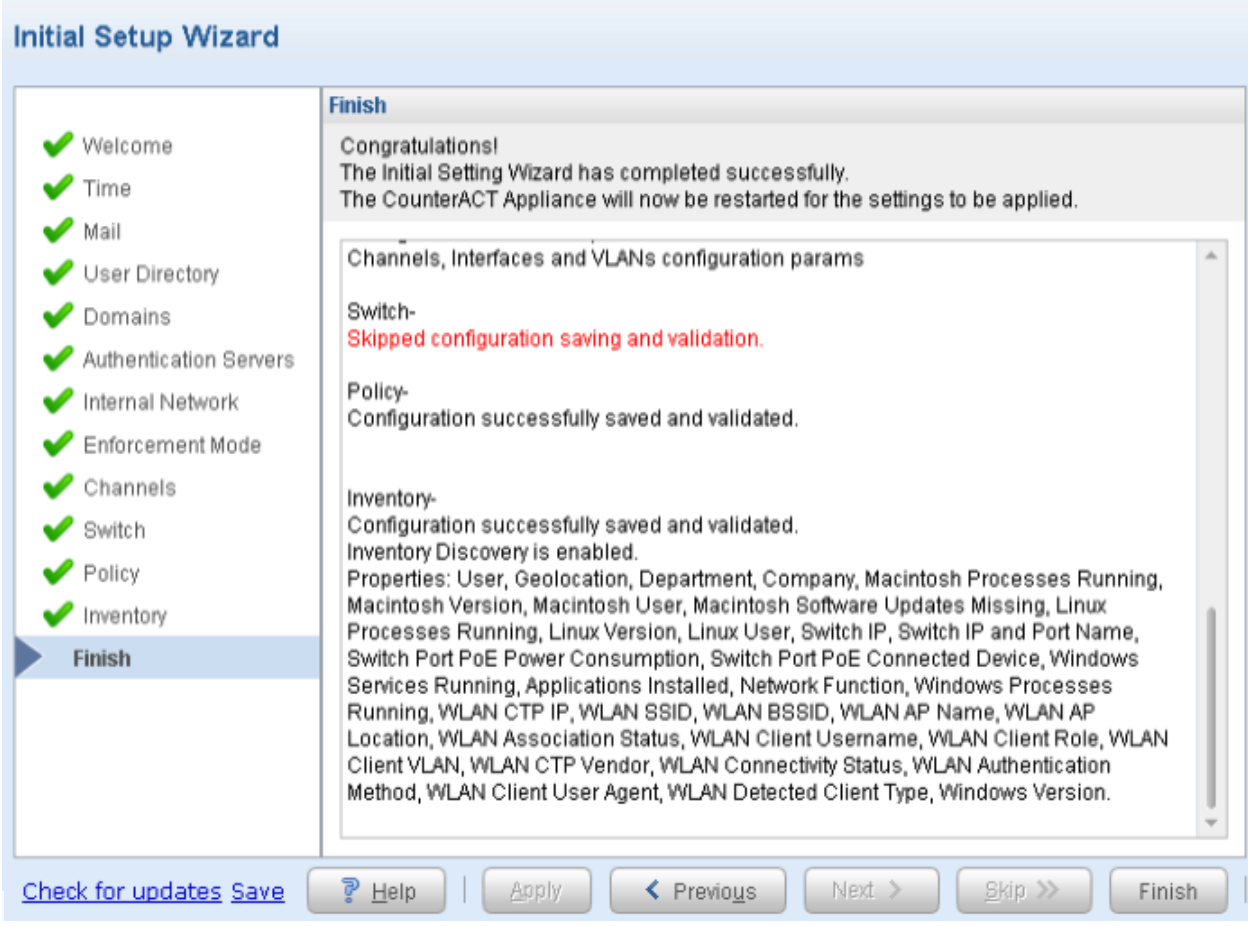

CounterACTソフトウェアのインストールと設定

ForeScout CounterACT ソフトウェアをインストールして設定するには、次の手順に示します。

CounterACTプラグインのインストールと設定

CounterACT はバンドルされた複数のプラグインで提供されます。

ForeScout-dot1x-4.2.0.1010-42001010.fpi

ForeScout-eds-3.2.0-32000032.fpi

ForeScout-webapi-1.2.2-12020005.fpi

これらのプラグインは、CounterACT をネットワーク インフラストラクチャ(スイッチ、ドメイン サーバー、ユーザー ディレクトリ)にリンクし、ホスト プロパティとアクションの包括的なセットを含むコア エンドポイントの検出と管理機能を提供します。

ユーザーディレクトリプラグインの設定

ユーザーディレクトリプラグインは、エンドポイントユーザーの詳細を解決し、認証とディレクトリサーバーを介してエンドポイント認証を実行します。

ユーザーディレクトリサーバーを設定するには:

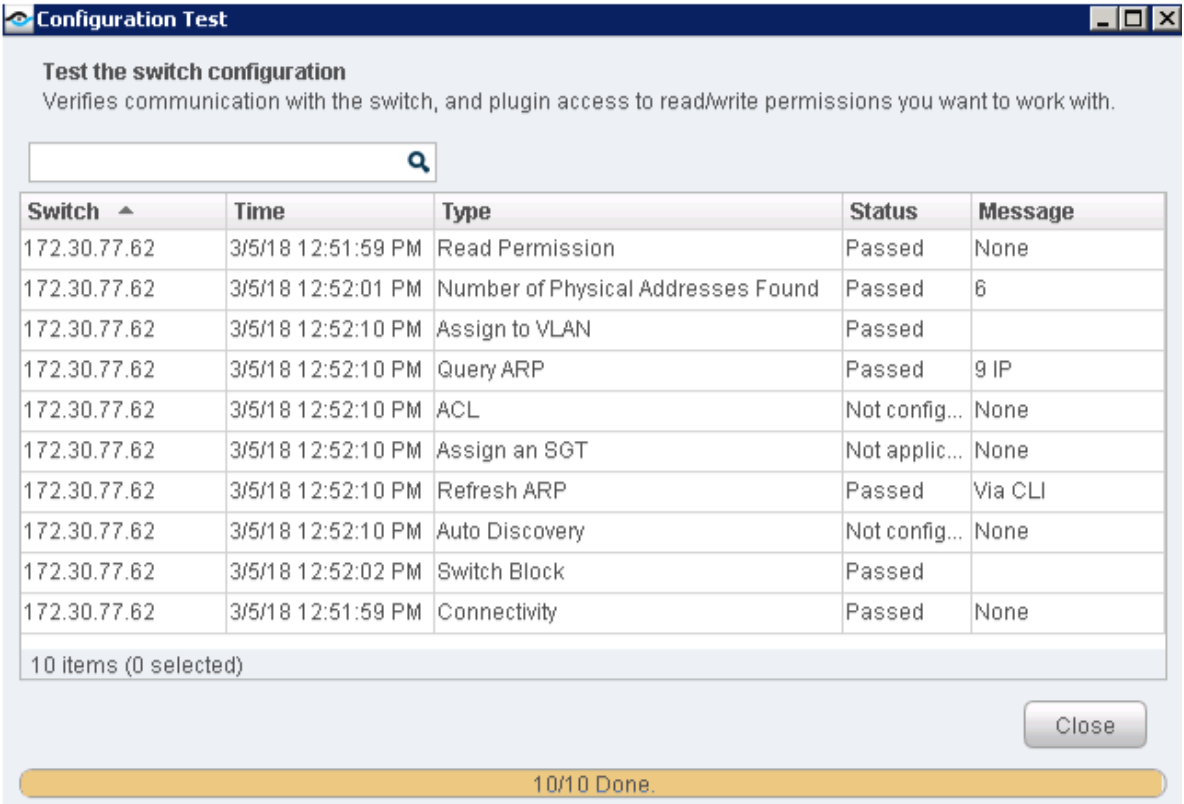

スイッチプラグインの設定

スイッチ プラグインは、各スイッチに対して以下のクエリーを実行します。

スイッチポート属性と接続されたエンドポイントに関する情報。

スイッチに接続された新しいエンドポイントを検出するためのARPテーブル。

この情報は、CLIやSNMPを介して取得できます。

EX4300スイッチのスイッチプラグインを設定するには:

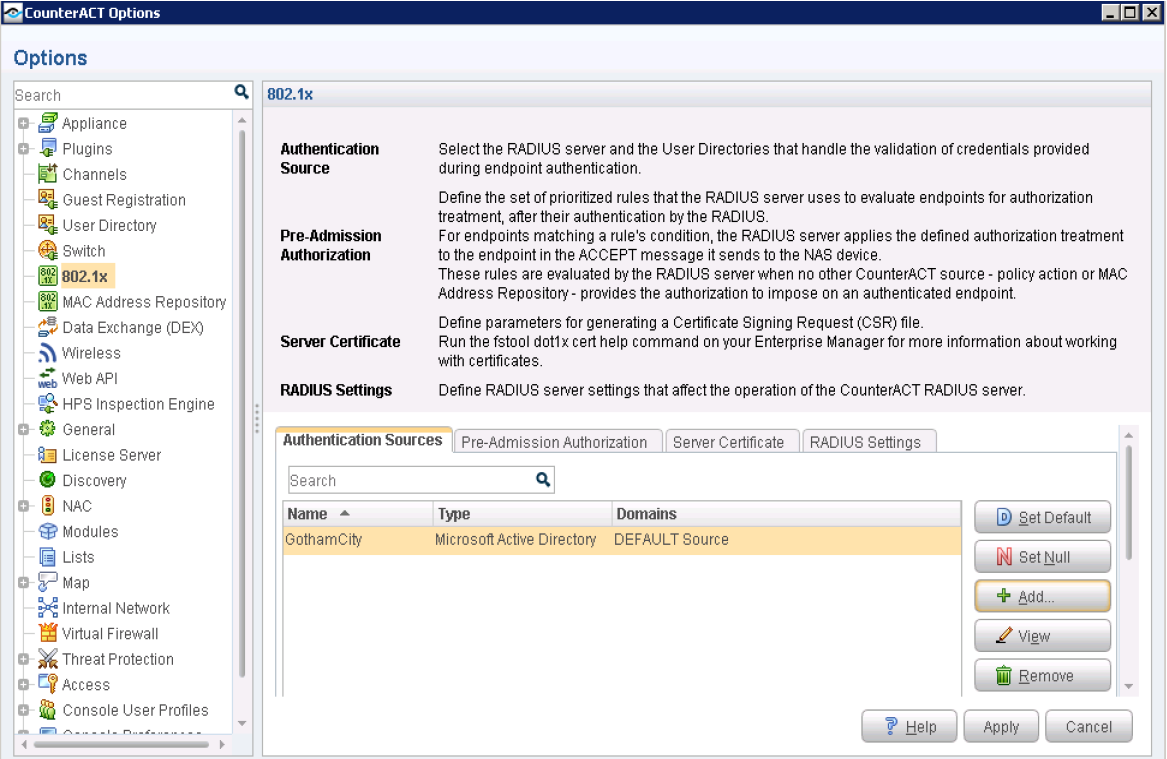

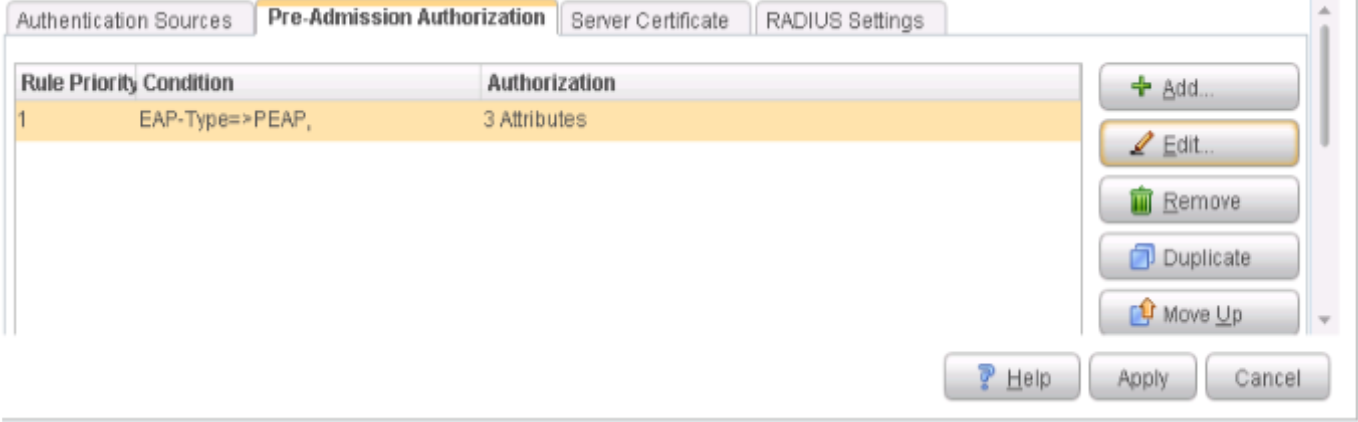

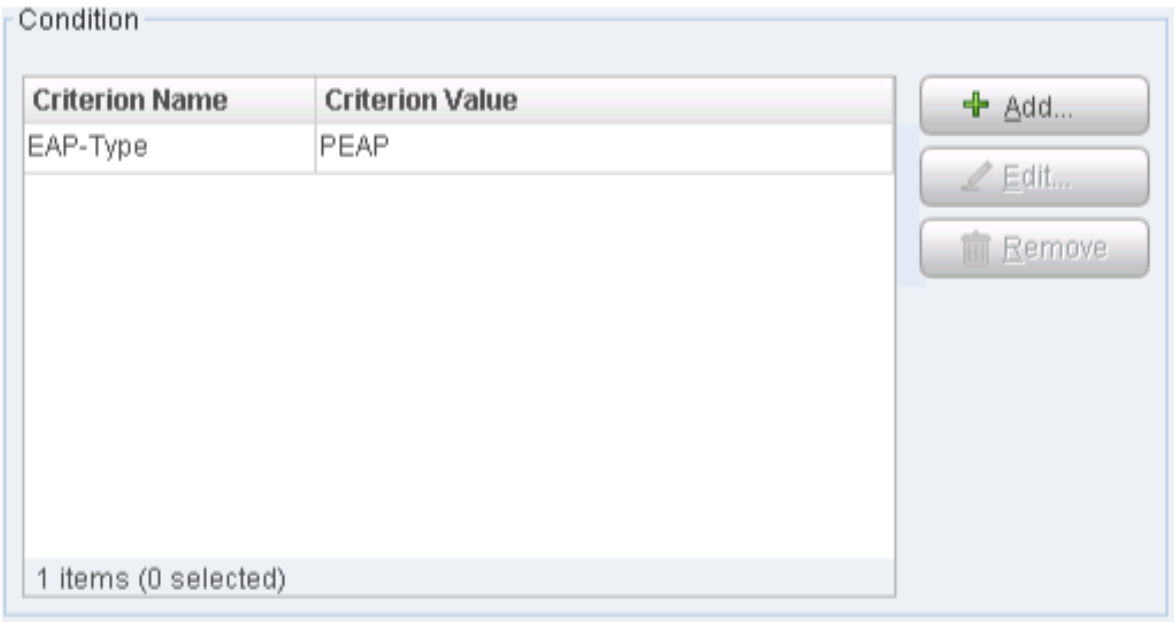

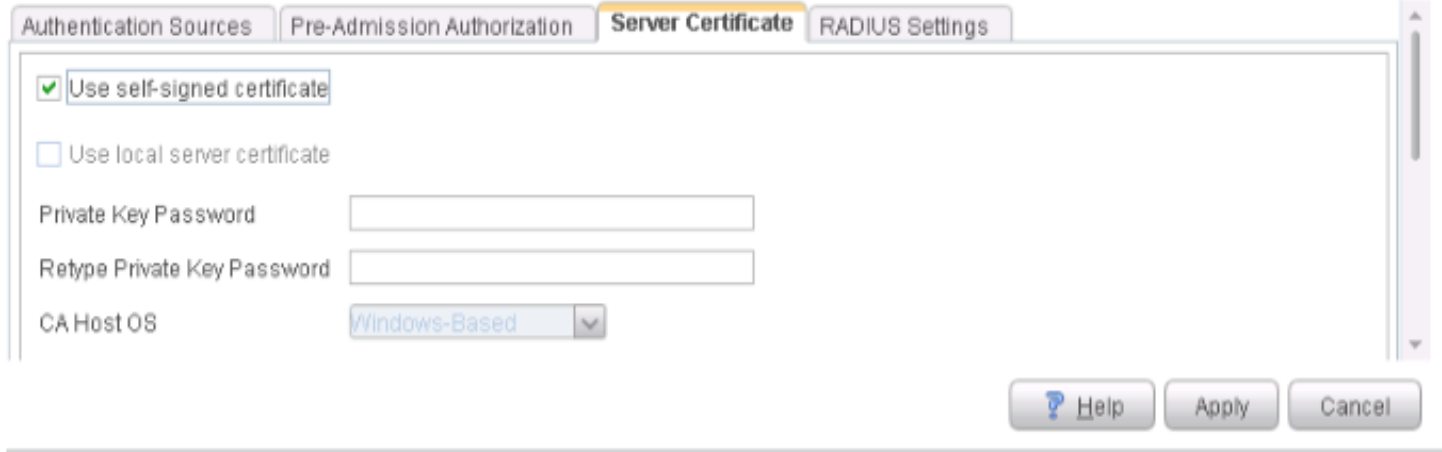

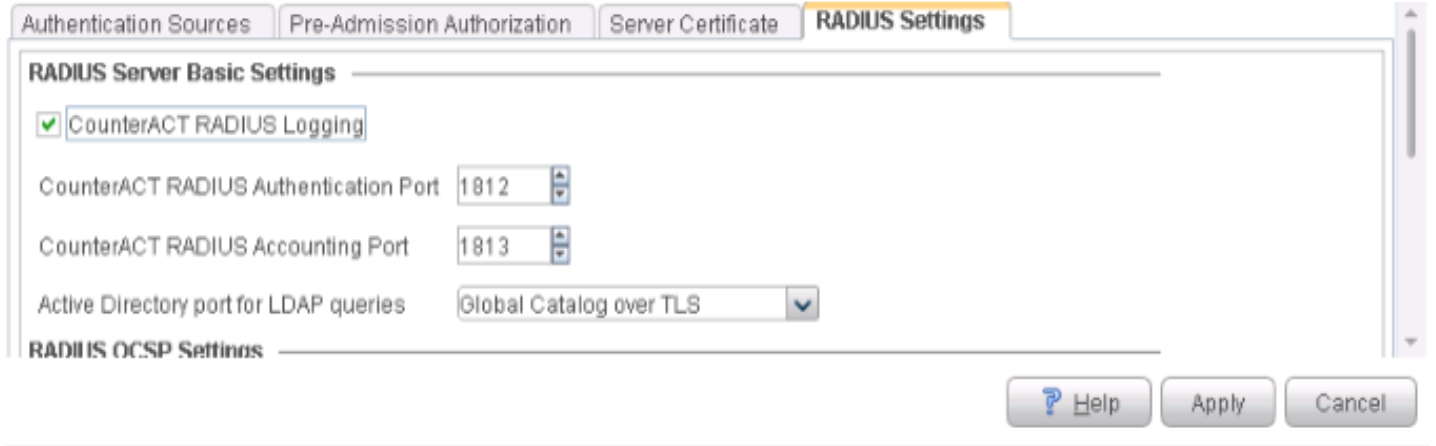

802.1X プラグインを構成する

802.1X プラグインにより、CounterACT は 802.1X スイッチまたは無線接続をネットワークに認証できます。このプラグインは、IEEE 802.1X仕様およびRADIUS認証プロトコルと互換性があります。

802.1Xプラグインを設定するには:

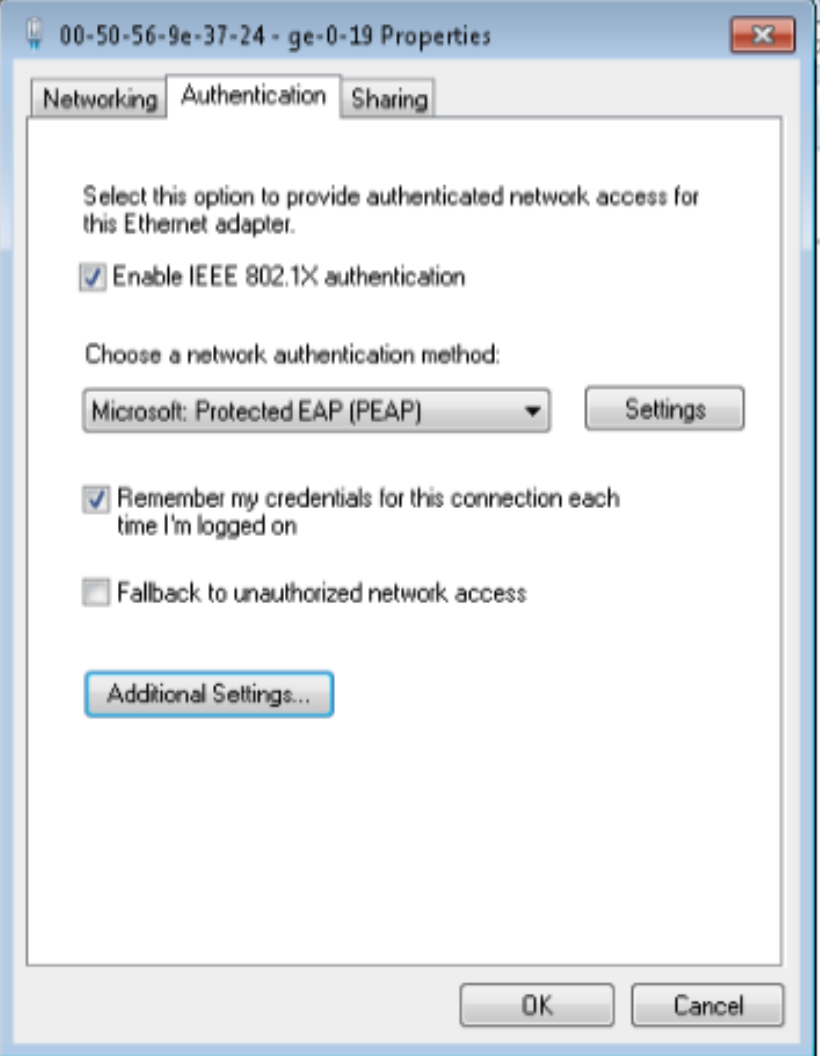

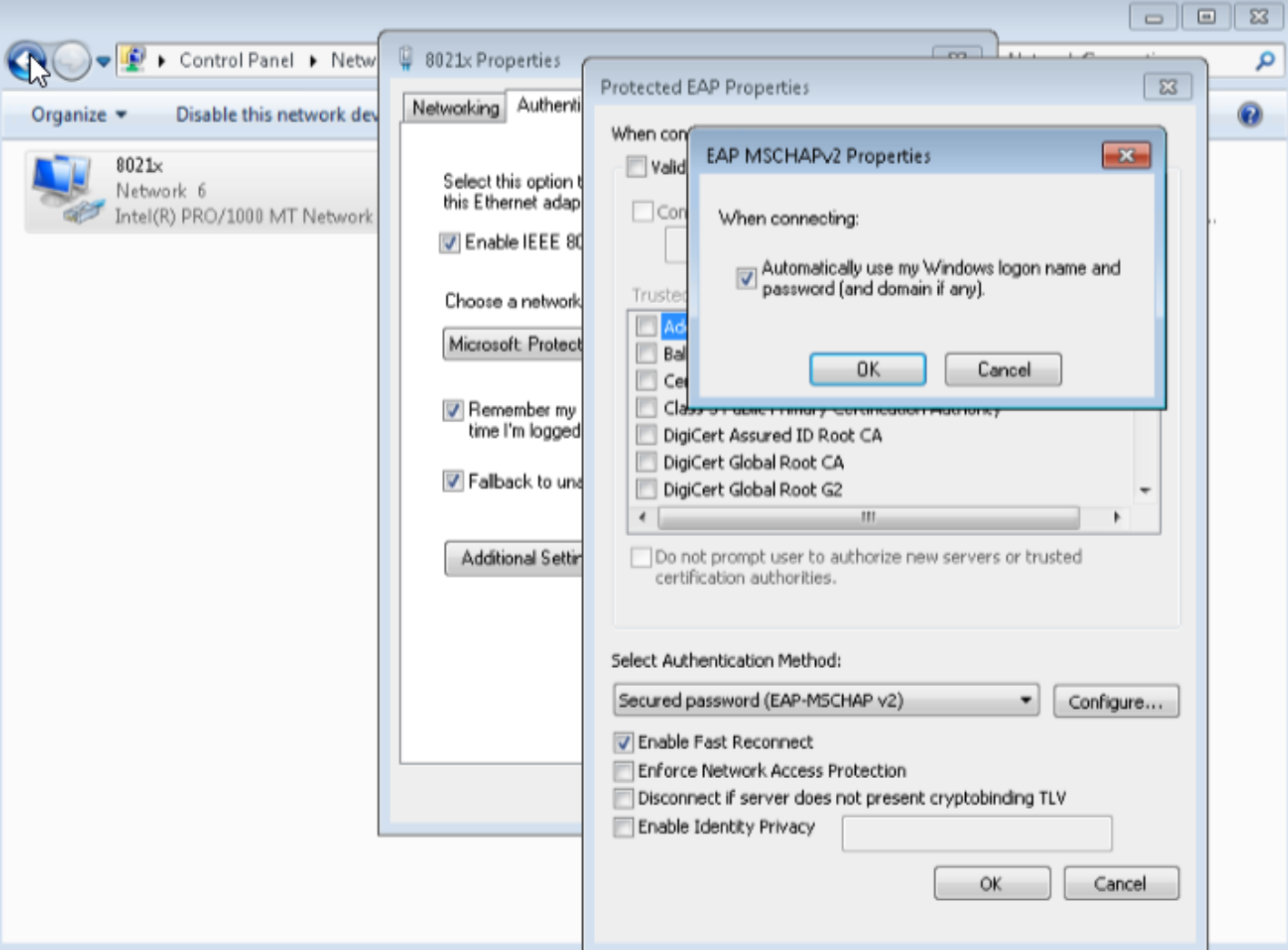

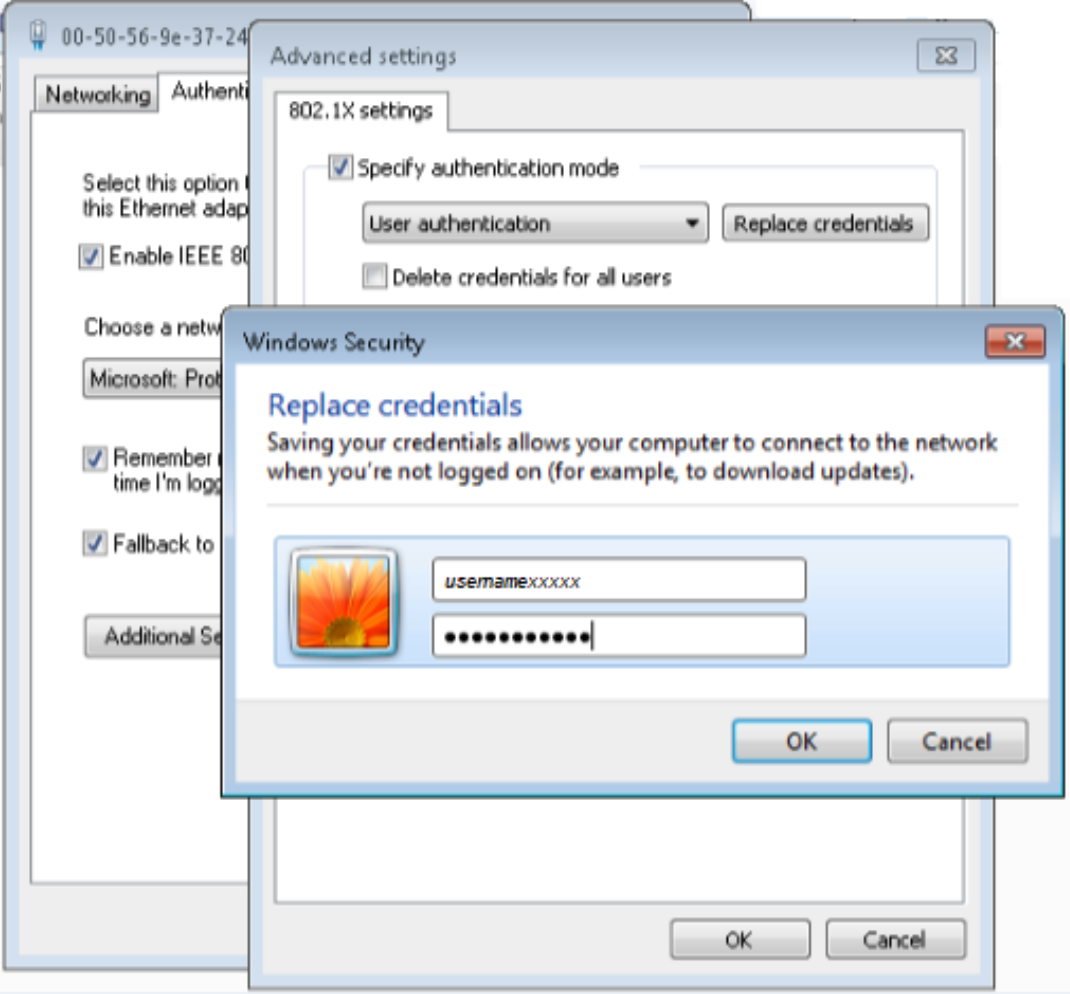

Windows 7 サプリカントを構成する

既にマイクロソフト Windows サーバーと Active Directory をインストールしている必要があります。手順を確認するには、[ Microsoft Windows Server と Active Directory のインストールと構成 ] をクリックします。

Windows 7 サプリカントを構成するには、次の手順にしたがっています。

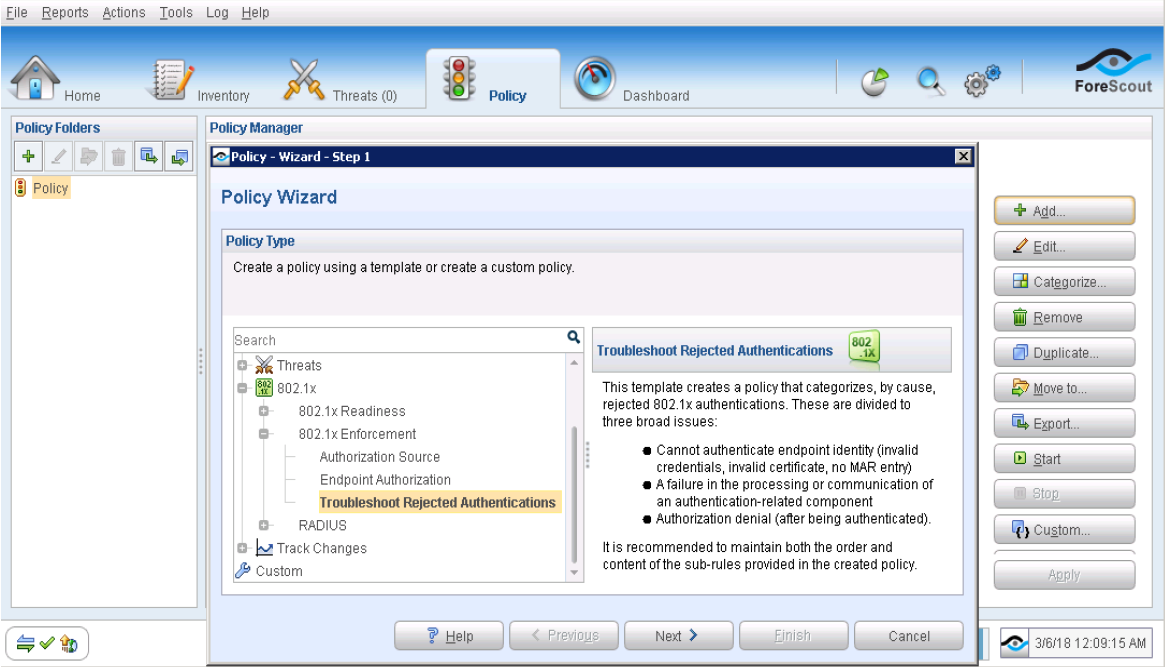

802.1X認証のテストとトラブルシューティング

ForeScout CounterACTに対して802.1X認証をテストするには、次の手順にしたがっています。

802.1X 認証の問題をトラブルシューティングするには、次の手順に示します。

ForeScout CounterACT コンソールから、[ポリシー] タブをクリックし、テンプレートを使用してポリシーを作成します(の下802.1X EnforcementにTroubleshoot Rejected Authentications表示されます)。

ポリシーを開始して問題のトラブルシューティングを行います。

ForeScout CounterACT コンソールからログを表示するには、次の手順にしたがっています。

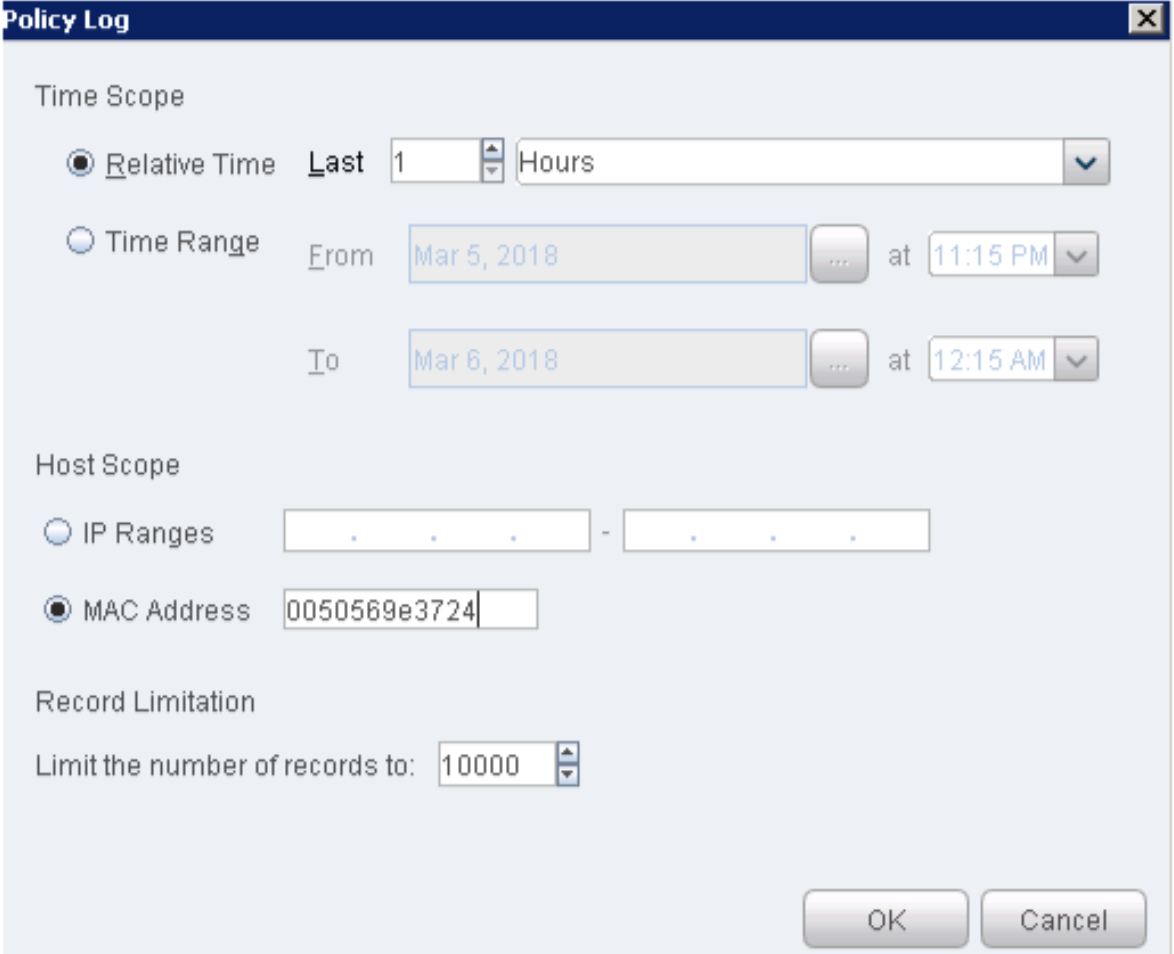

を選択します Log > Policy Log。[ポリシー ログ] ページで、Windows 7 サプリカントの MAC または IP アドレスを入力します。

図 38:ポリシー ログ設定

をクリックします OK。ポリシー ログファイルが表示されます。

図 39:ポリシー ログ ファイル

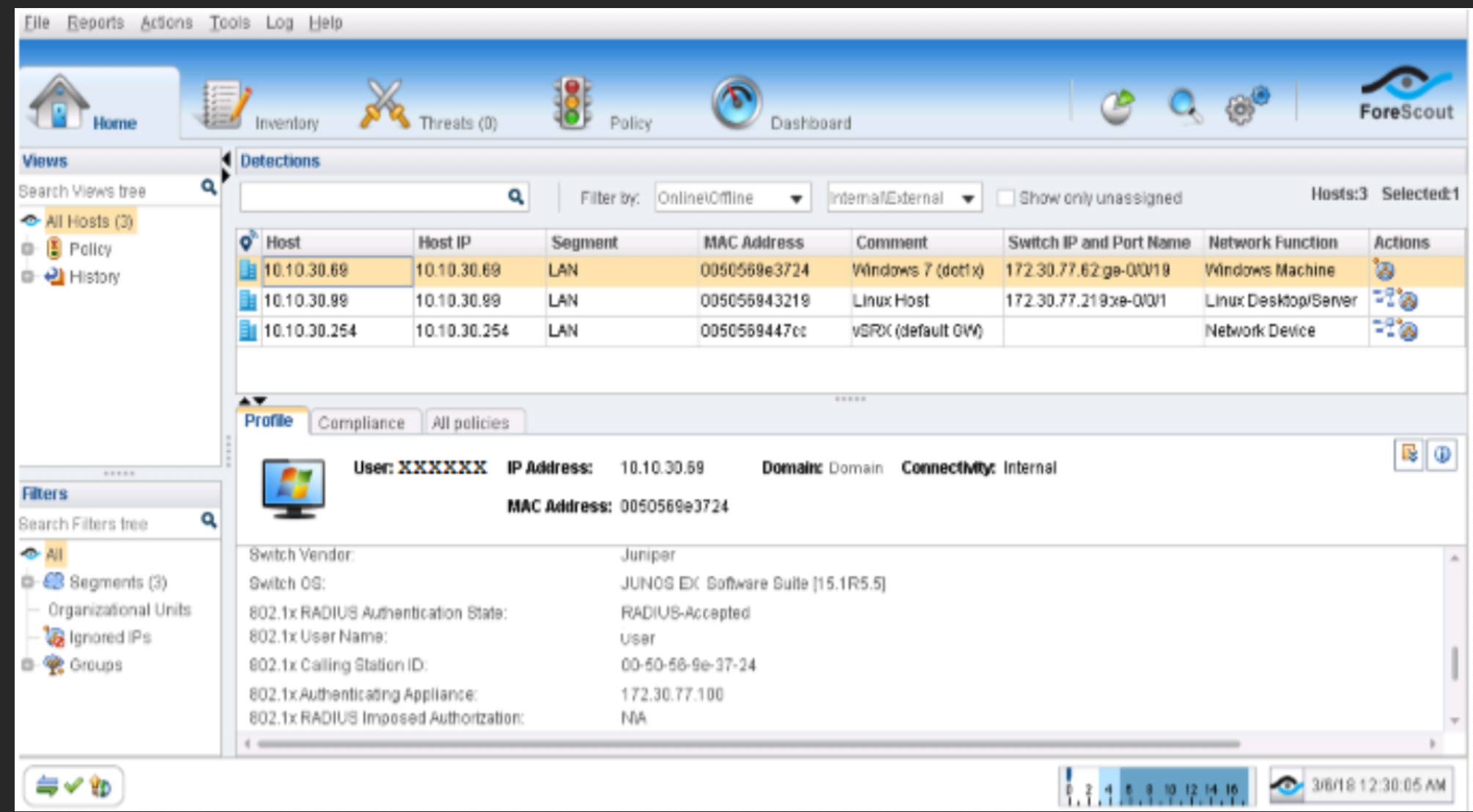

802.1X 認証が機能し、Windows 7 サプリカントが SRX で実行されている DHCP サーバーから IP アドレスを取得した場合、一部のトラフィックを生成して、Windows 7 サプリカント(10.10.30.69 など)が [ホーム] タブのホスト リストに表示されていることを確認できます。

図 40:ポリシー ログ 802.1X 認証確認 メモ:

メモ:さらに、QFX スイッチに接続された別のホスト(Windows または Linux システム)をすでに設定し、SRX で実行されている DHCP サーバーから IP アドレスを取得した場合、そのトラフィックを生成し、ホスト アドレス(10.10.30.99 など)もホスト リストに表示されます。

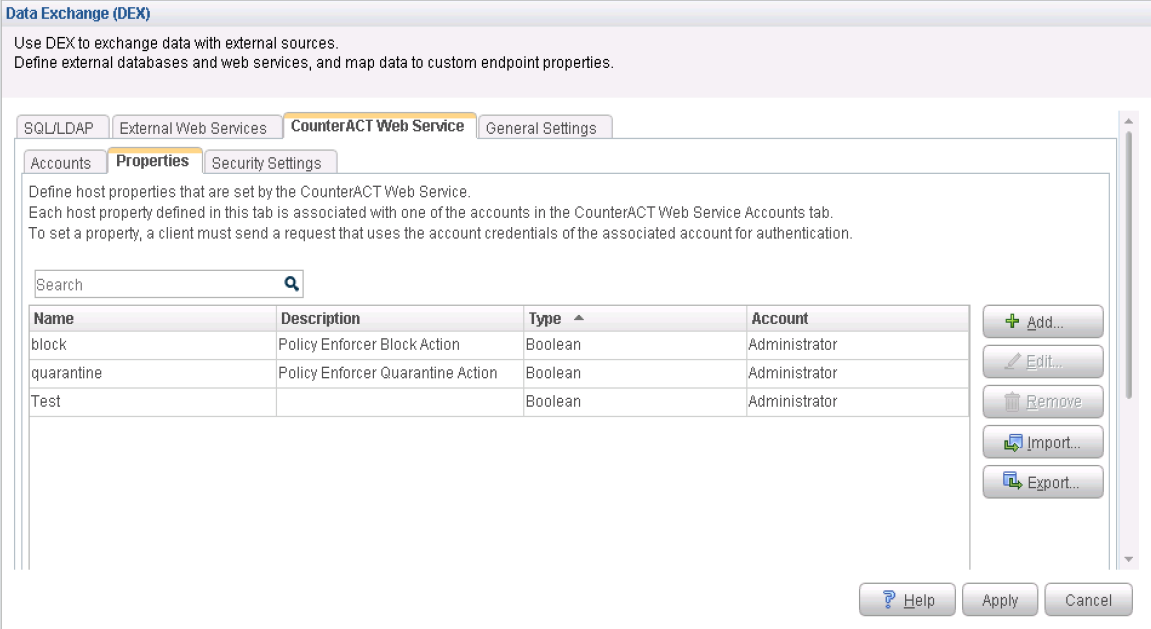

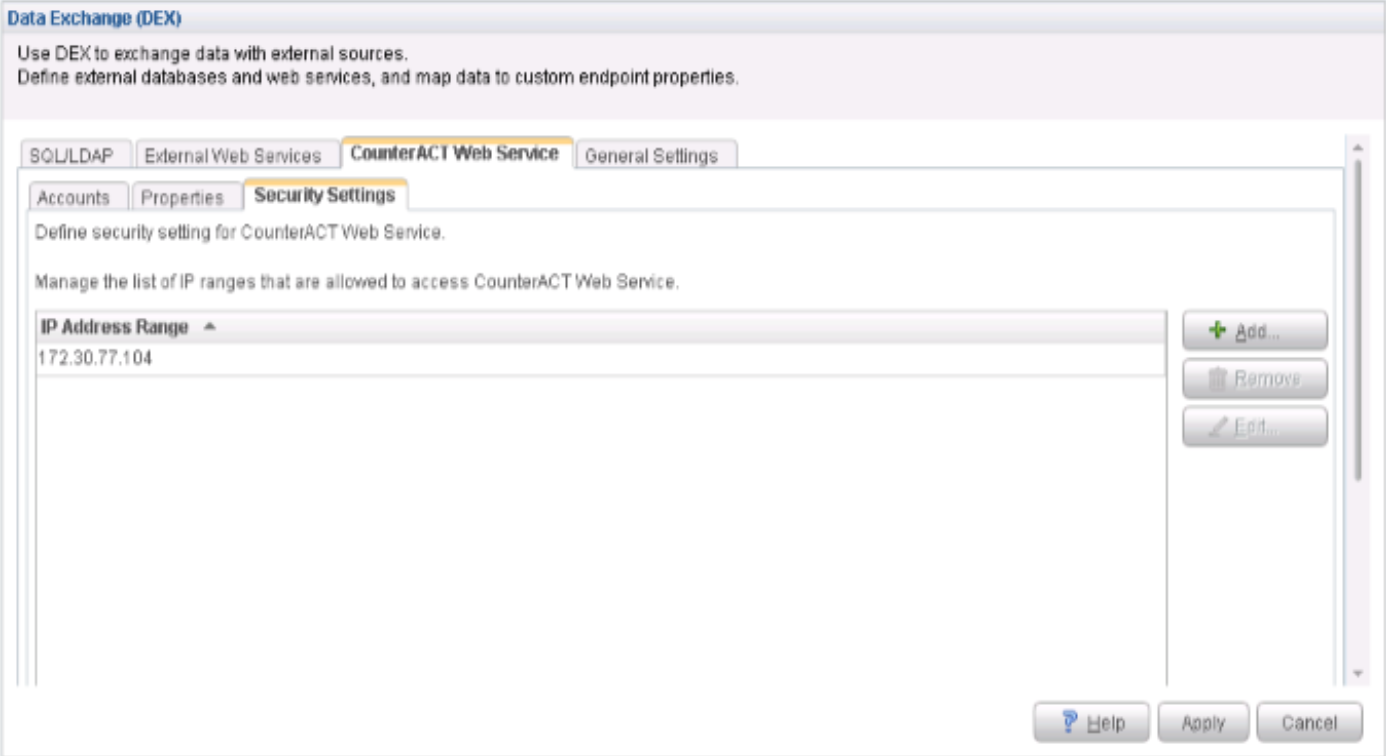

データ交換プラグインを設定する

Data Exchange(DEX)プラグインを使用すると、CounterACT は Web サービスを使用して外部エンティティと通信できます。CounterACT は外部サービスにクエリーを実行し、プラグインによってホストされている CounterACT Web サービスを介して更新を受信します。この場合、DEX を ForeScout コネクタと組み合わせて使用すると、PE があらゆる通信を監視します。

データ交換(DEX)プラグインを設定するには:

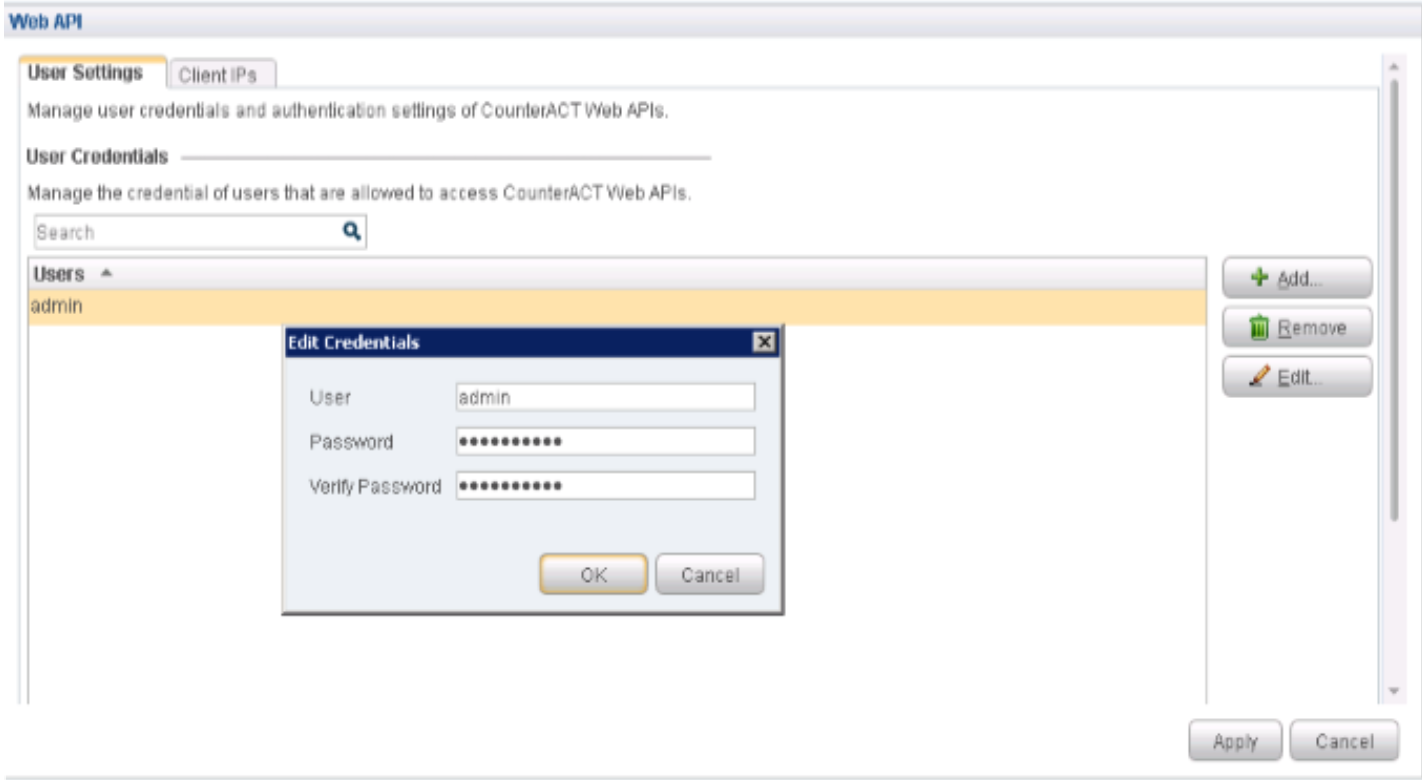

Web APIプラグインを設定する

Web API プラグインを使用すると、外部エンティティは HTTP のやり取りに基づくシンプルかつパワフルな Web サービス要求を使用して CounterACT と通信できます。Policy Enforcer 統合用のアカウントを作成するように Web API プラグインを構成します。

Web APIプラグインを設定するには:

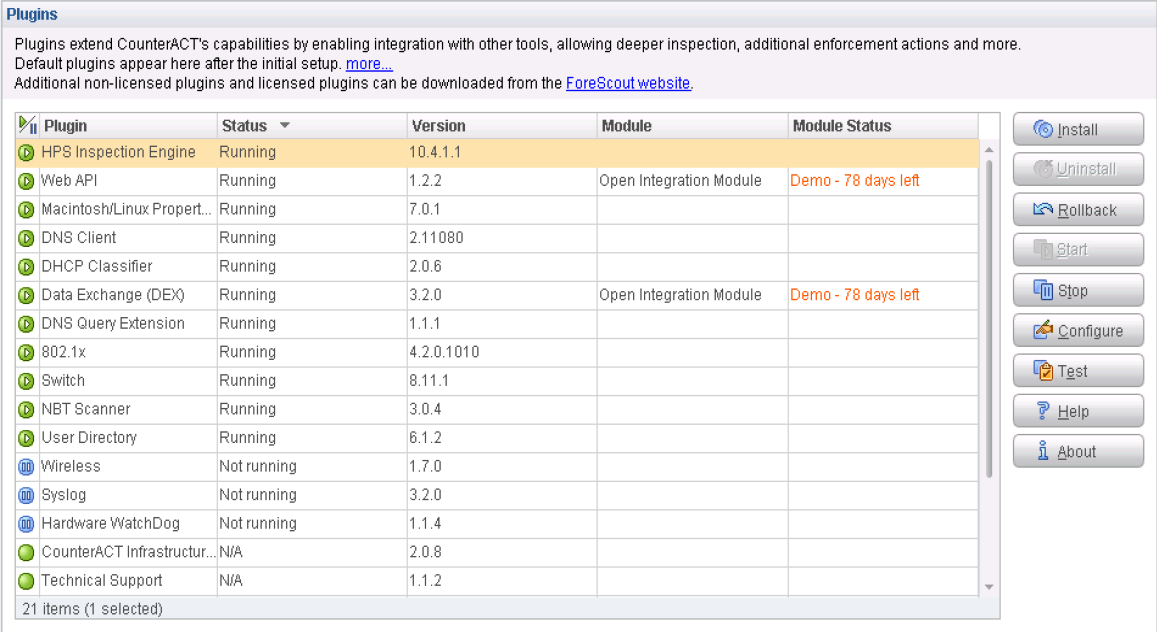

プラグインの検証

必要なすべてのプラグインが実行されていることを確認するには、 を選択します Tools > Options > Plugins。各プラグインのステータスが表示されます。

の検証

の検証

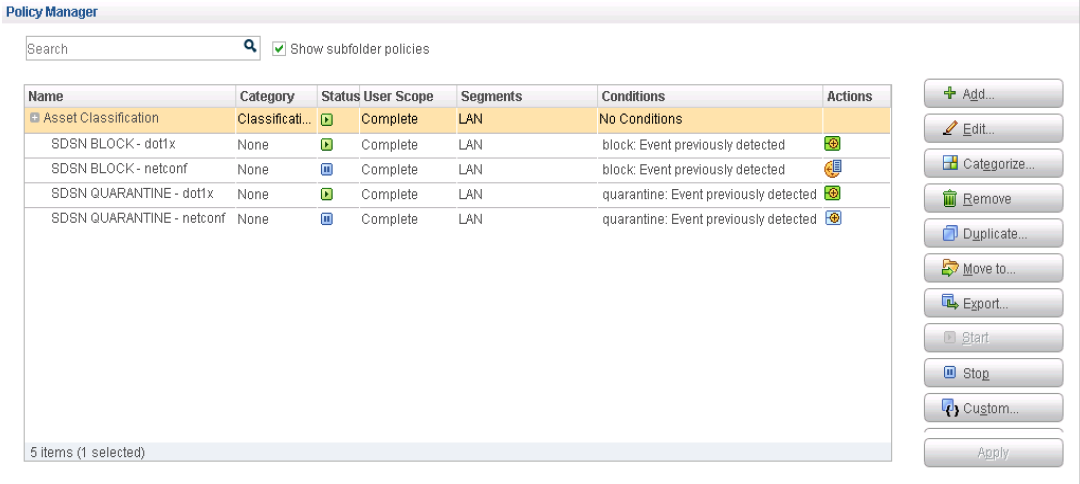

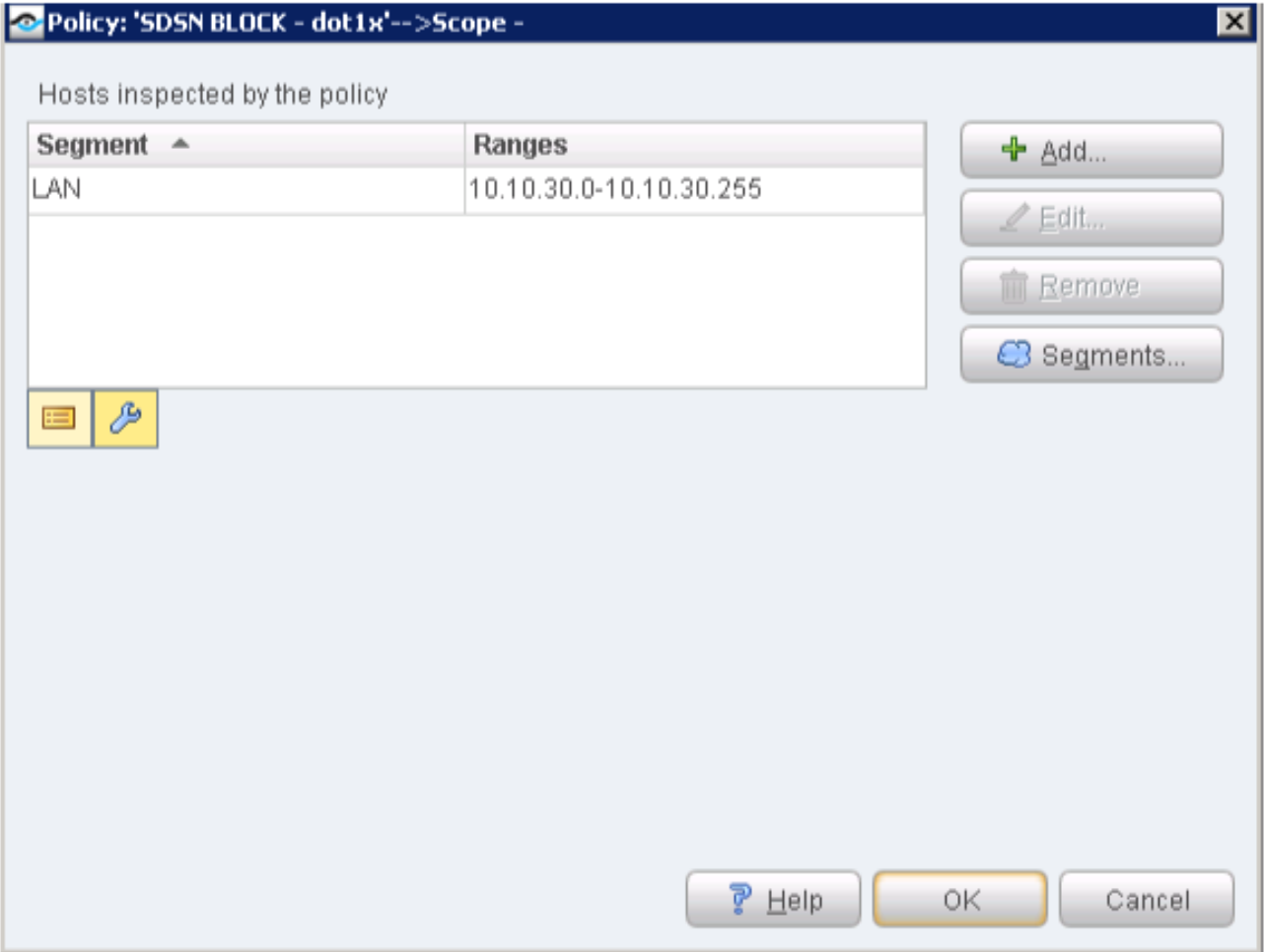

自動脅威修復ポリシーの設定

Policy Manager を使用して、自動化された脅威修復ポリシーを作成します。

NETCONF ポリシー – ホストを QFX スイッチに接続するために使用します。

802.1Xポリシー – ホストをEX4300スイッチに接続するために使用され、802.1X認証に使用されます。

脅威の自動修復 NETCONF ポリシーまたは 802.1X ポリシーを作成するには、次の手順に基います。

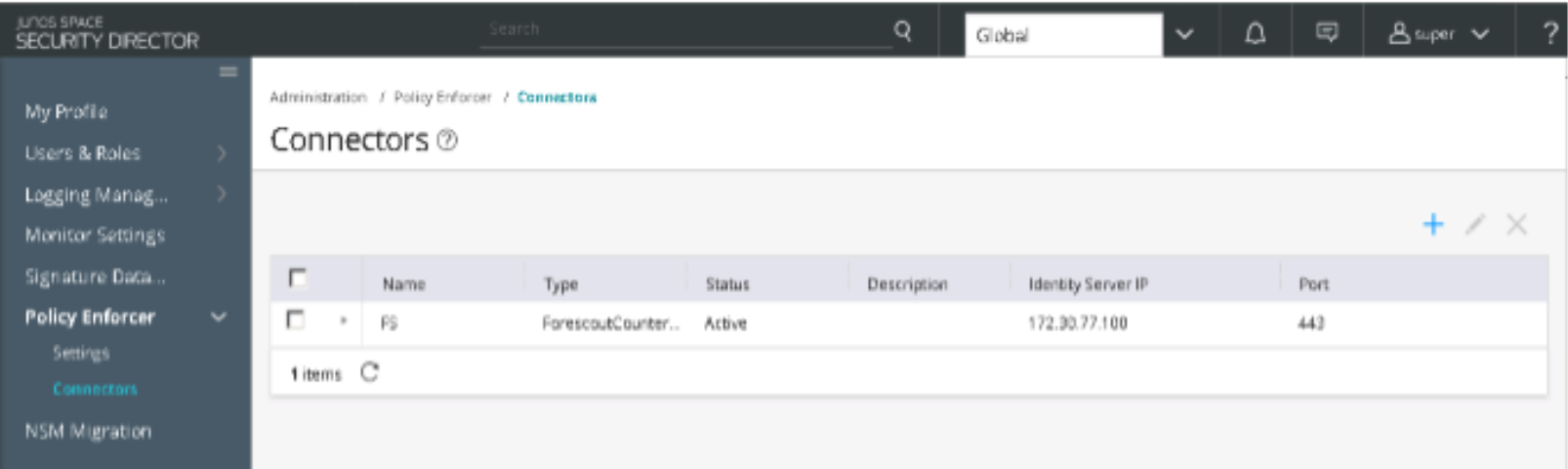

サードパーティー製スイッチの Policy Enforcer コネクタの設定

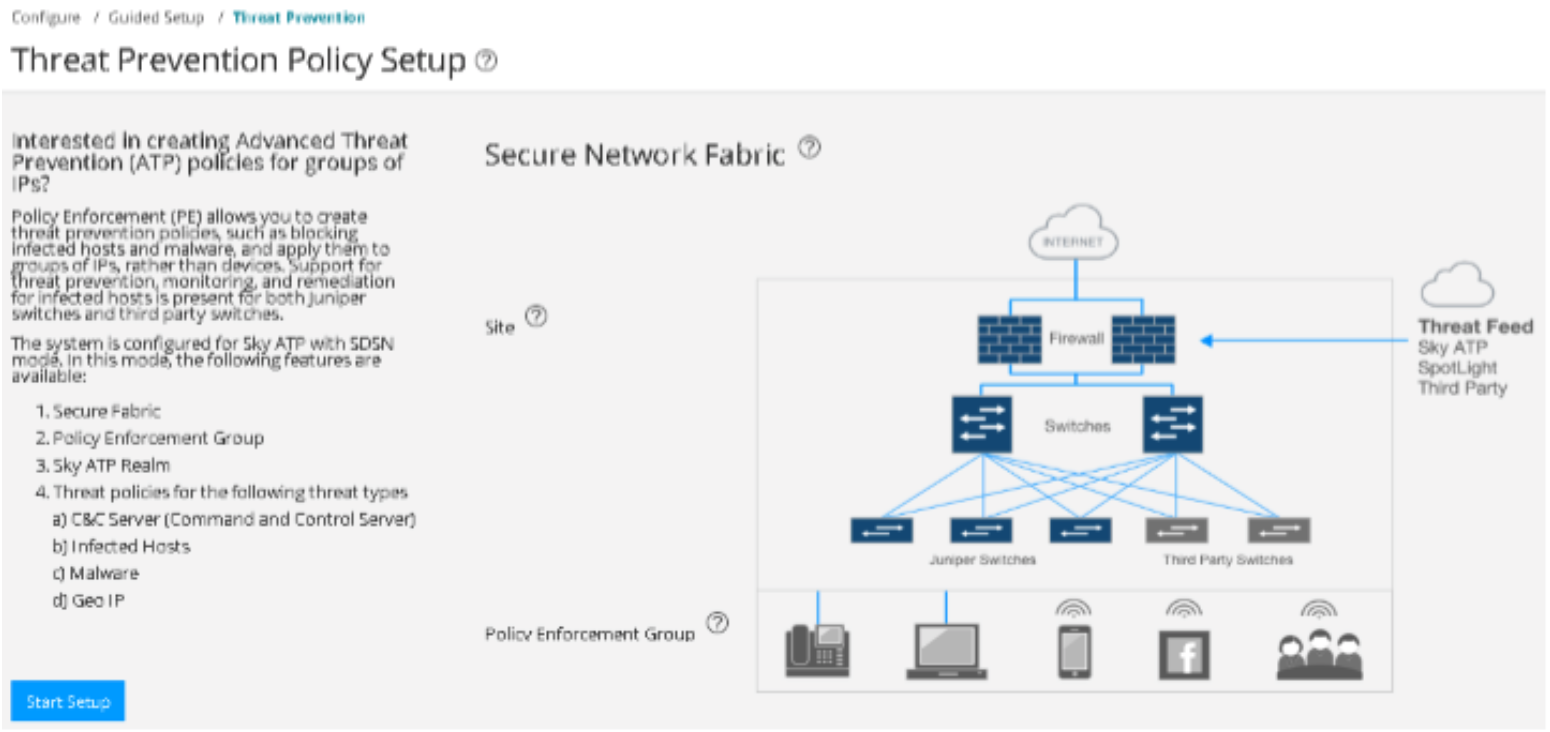

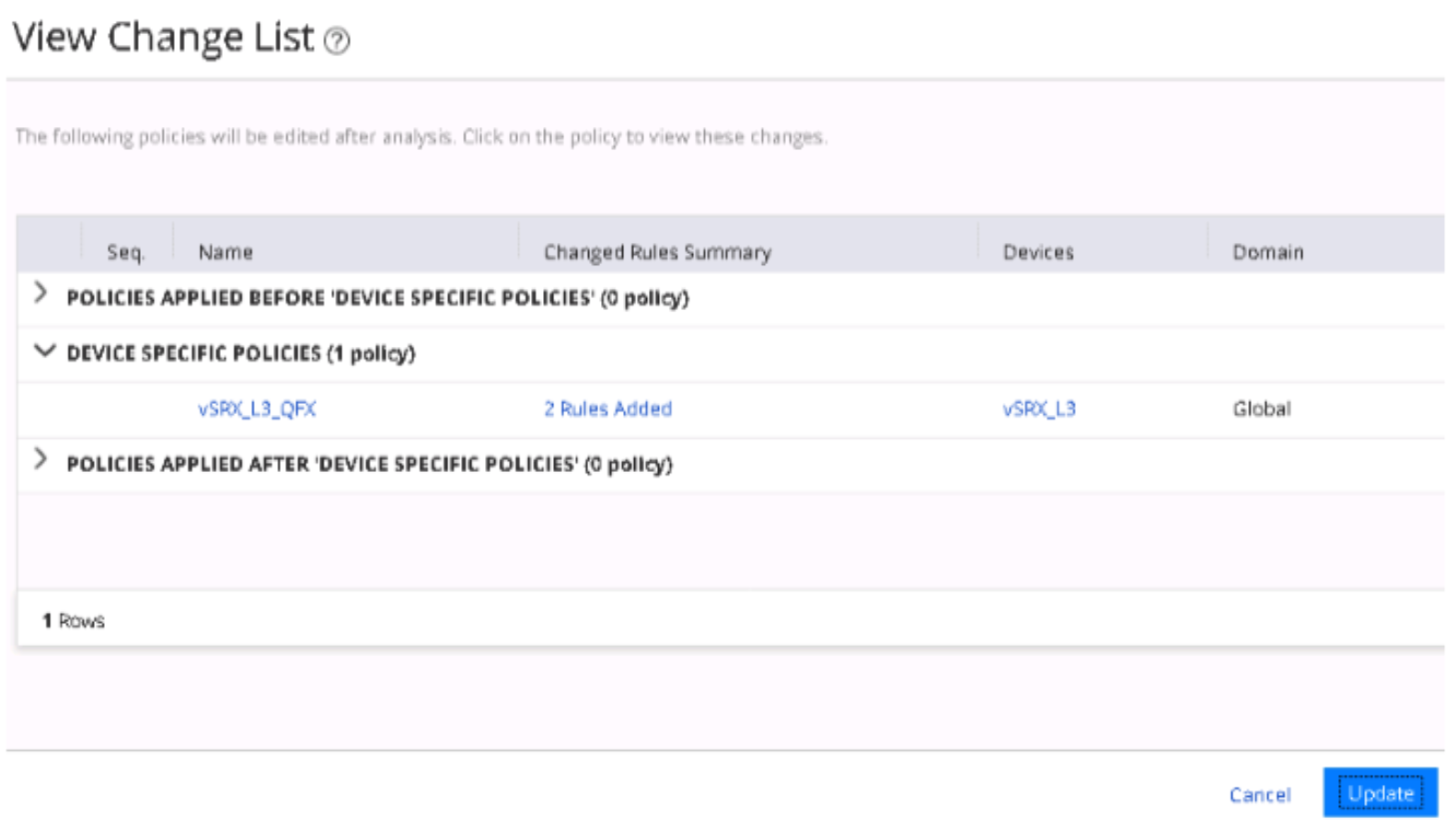

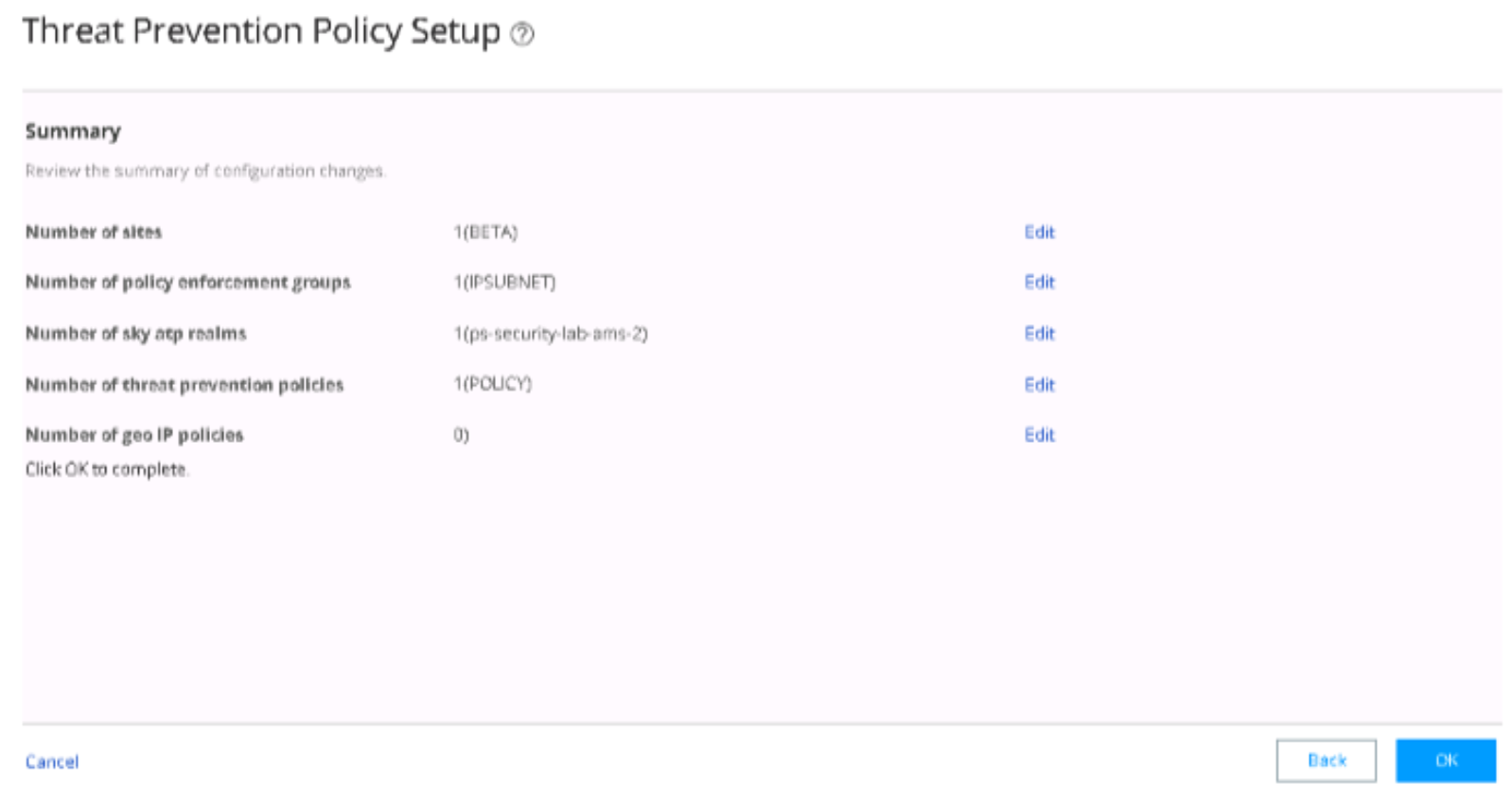

脅威防御ポリシーを使用したATPクラウドの設定

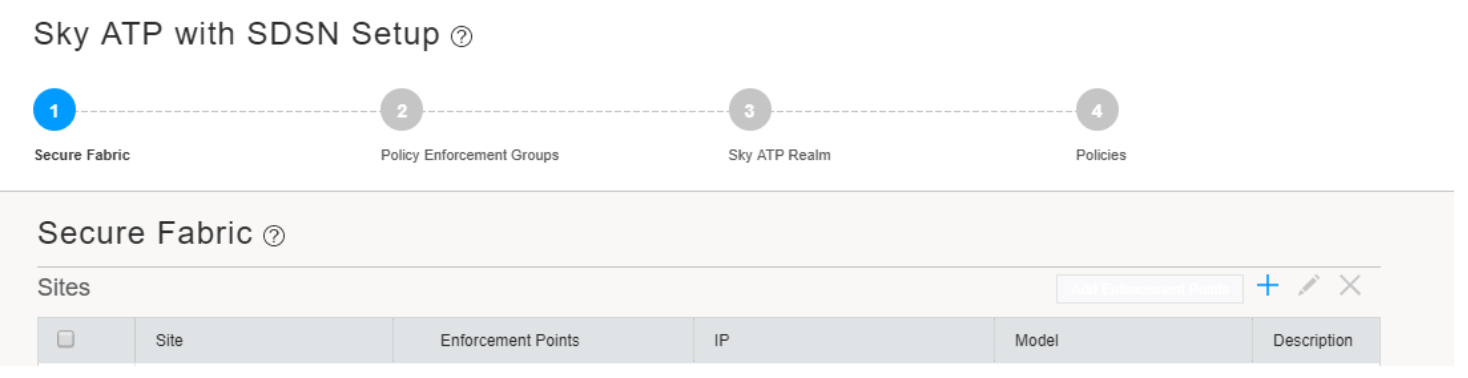

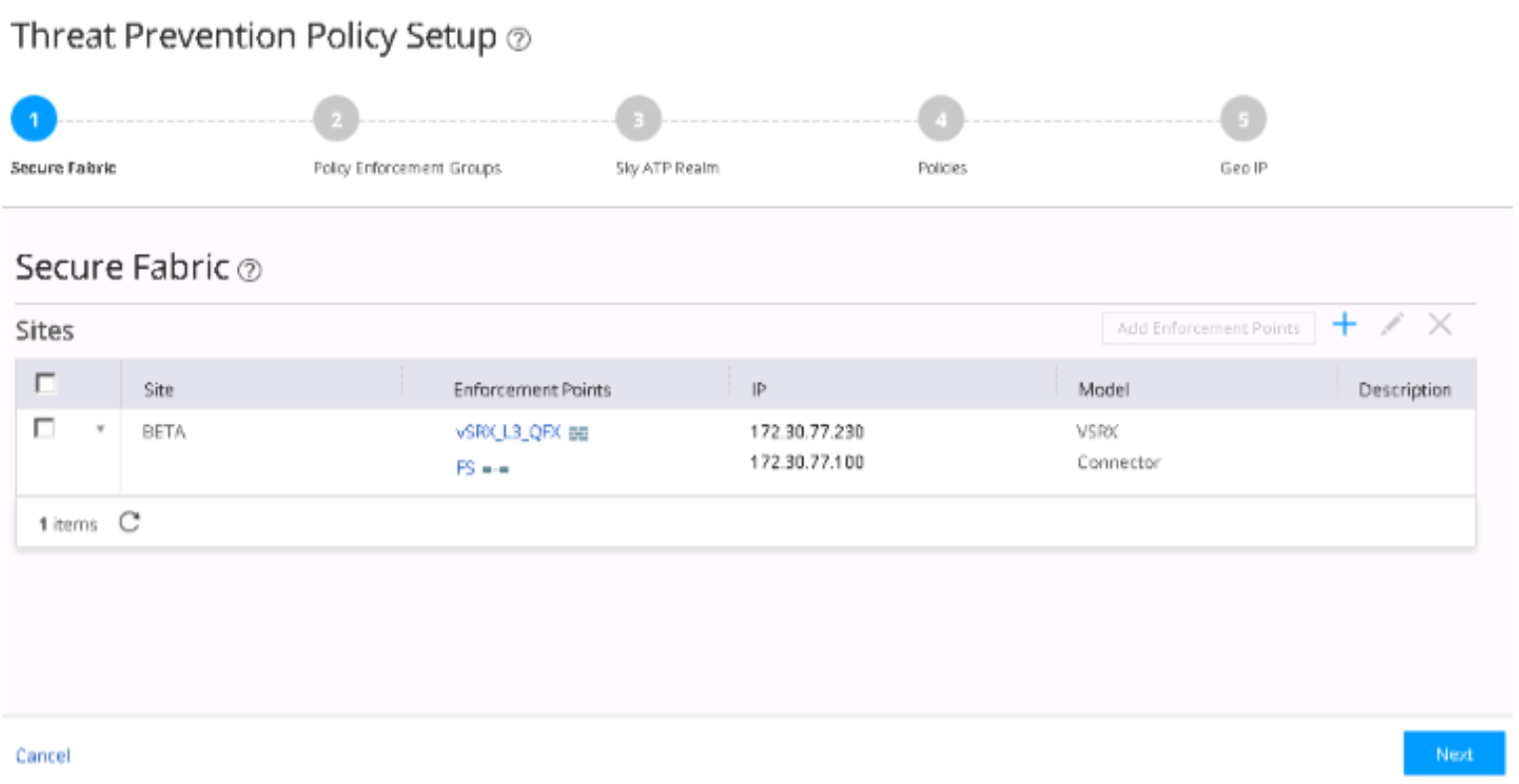

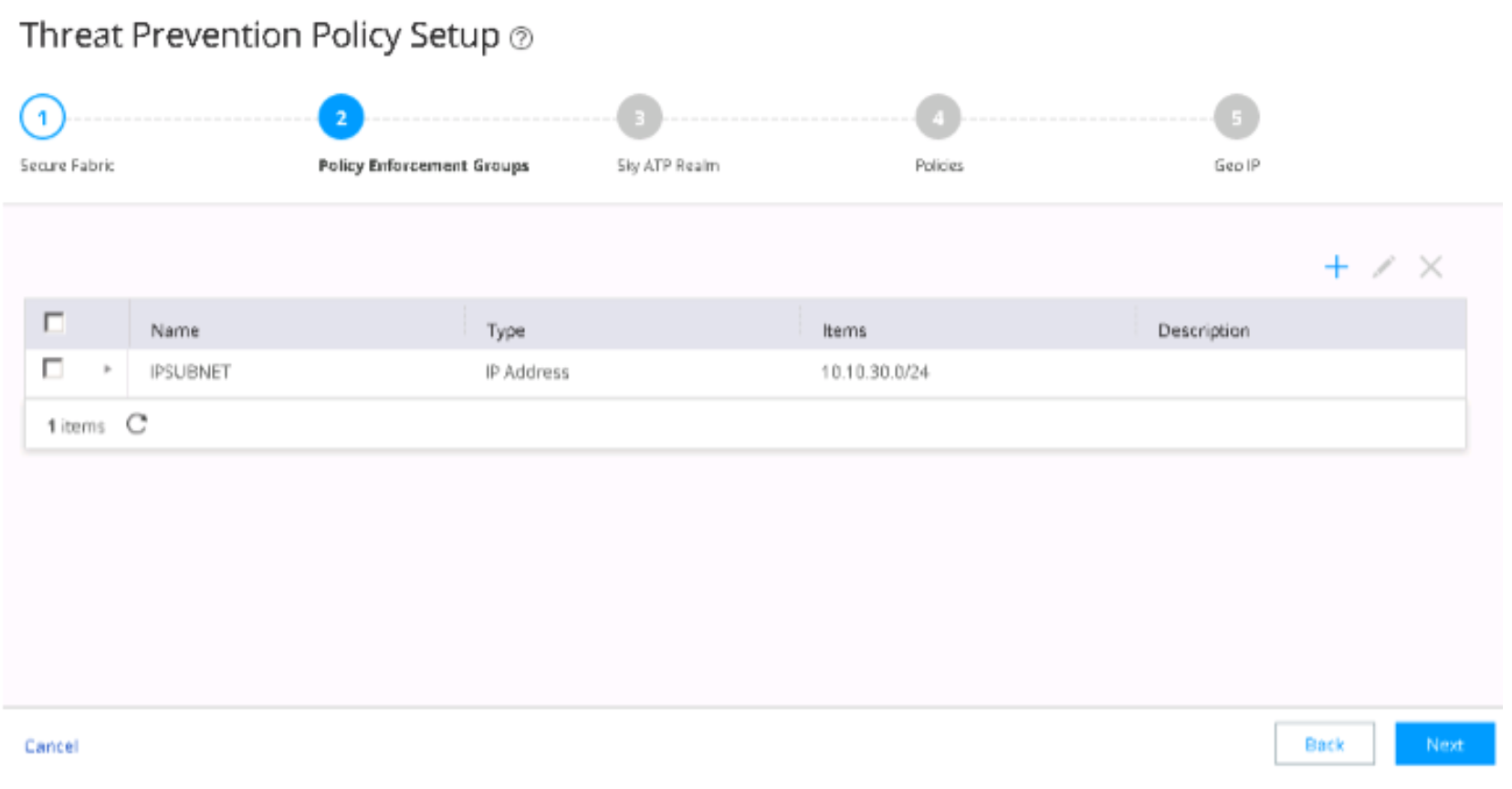

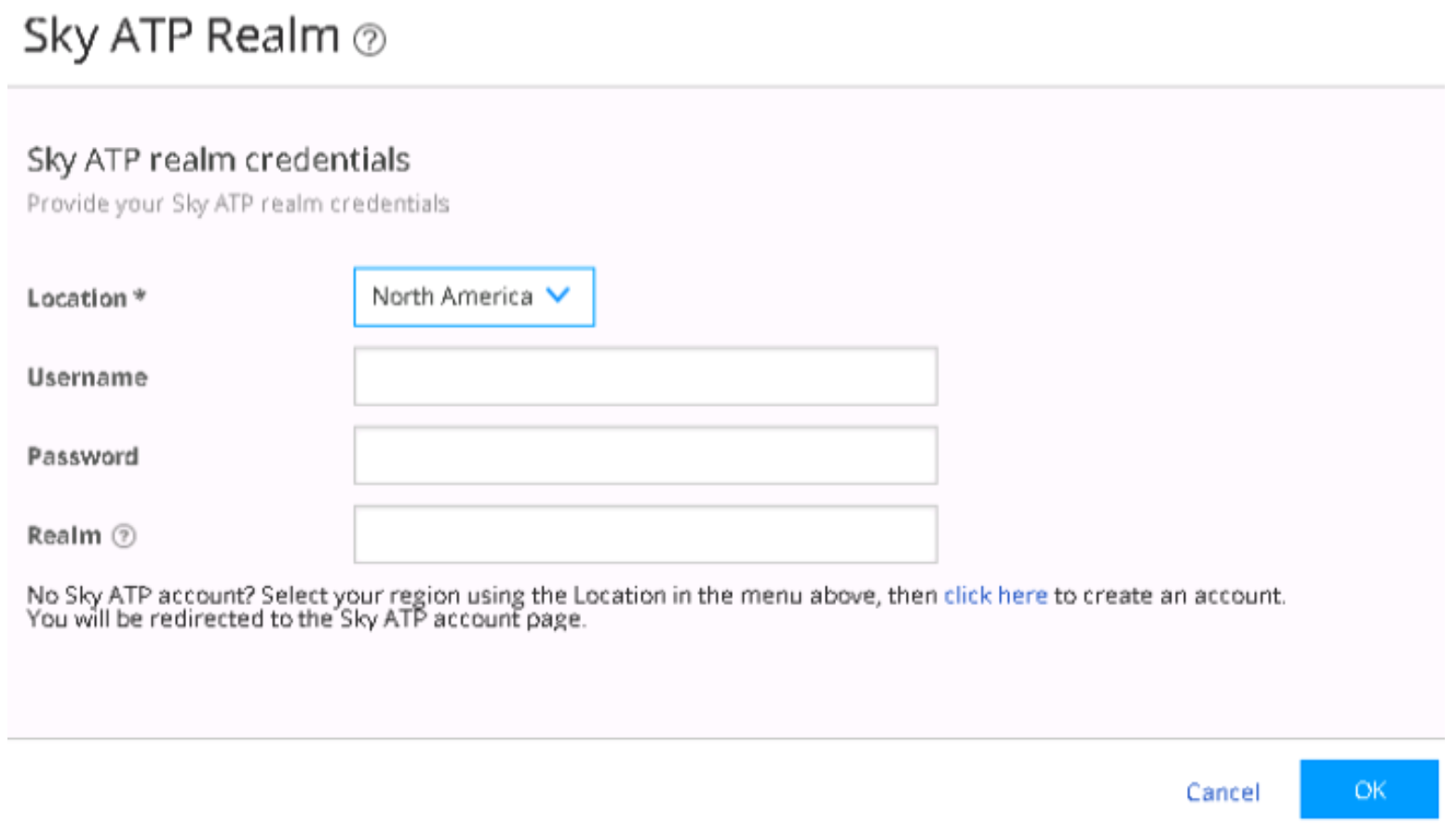

ATPクラウドを設定し、脅威防御ポリシーを設定するには::

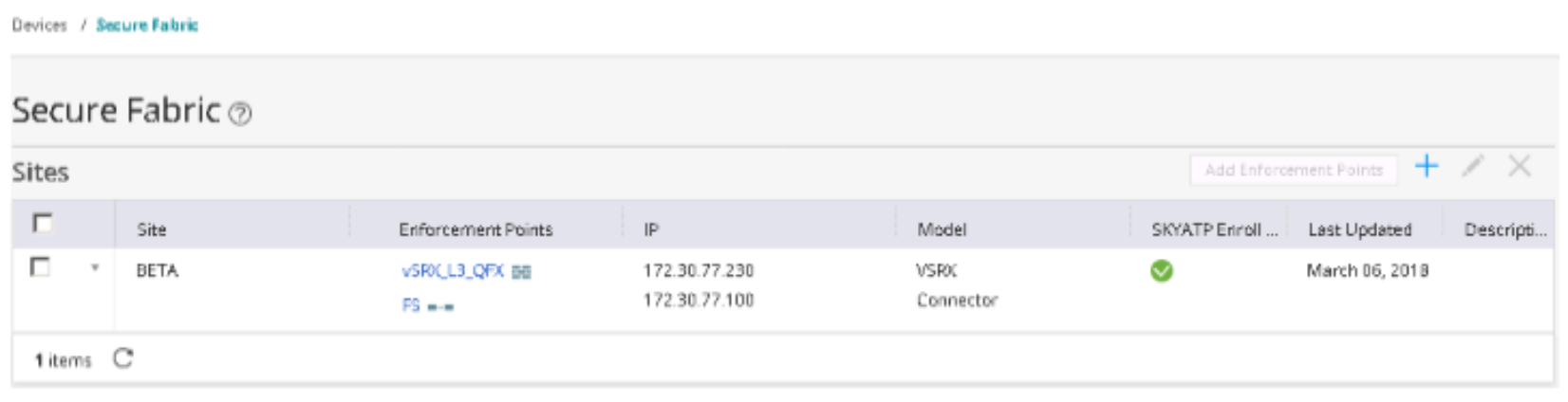

セキュアファブリックを設定します。セキュアファブリックとは、ポリシー適用グループで使用されるネットワークデバイス(スイッチ、ルーター、ファイアウォール、その他のセキュリティデバイス)を含むサイトの集合です。

サイトを定義し、それにエンドポイント(スイッチとファイアウォール)を追加します。

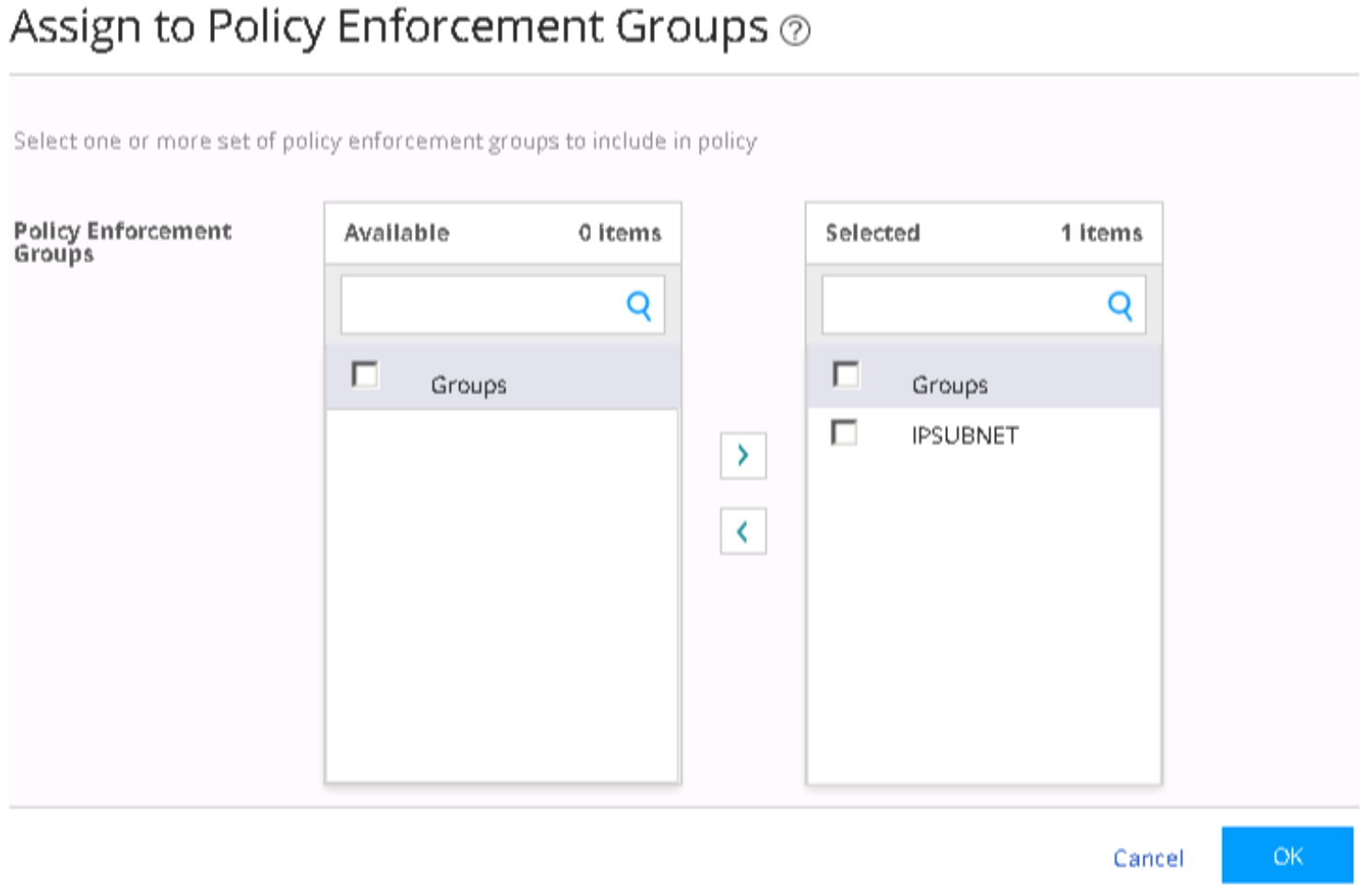

ポリシー適用グループを設定します。ポリシー適用グループは、脅威防御ポリシーが適用されるエンドポイントのグループです。

脅威防御ポリシーを作成します。

脅威防御ポリシーをポリシー適用グループに適用する

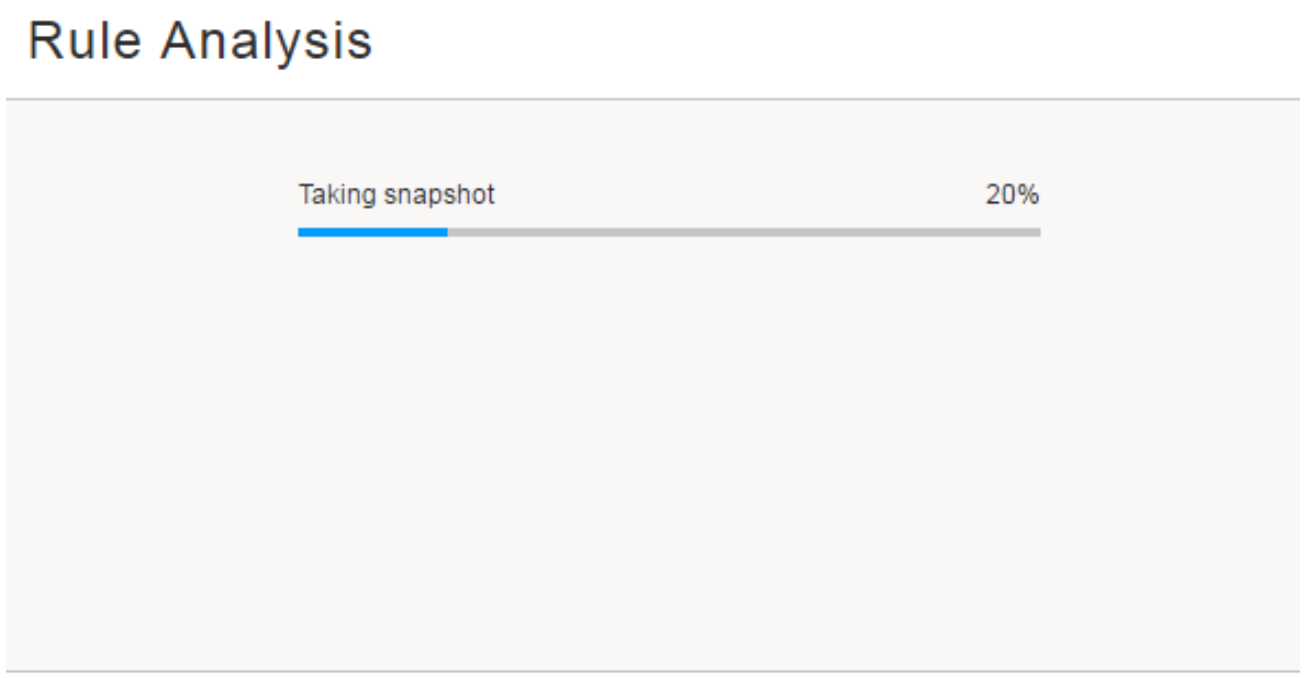

ATPクラウドで脅威を防止するためにPolicy Enforcerを使用している場合は、初期設定を完了するための最も効率的な方法がガイド付き設定です。

ガイド付きセットアップを使用して設定を実行するには、次の手順に従います。

ユースケースの検証

ユースケースの設定を確認するには、以下のアクションを実行します。

- SRXシリーズデバイス上のATPクラウド内のデバイスの登録を確認する

- ATP クラウド内の Policy Enforcer および SRX シリーズ デバイスの登録を確認します。

- Security DirectorでATPクラウドを使用したデバイスの登録を確認する

- 感染したエンドポイントをブロックするForeScout CounterACT機能を検証する(802.1X認証付き)

- 感染したエンドポイントを隔離するForeScout CounterACT機能を検証する(802.1X認証付き)

- 感染したエンドポイントをブロックするForeScout CounterACT機能を検証する(NETCONFを使用)

- 感染したエンドポイントを隔離するための ForeScout CounterACT 機能の検証(NETCONF を使用)

SRXシリーズデバイス上のATPクラウド内のデバイスの登録を確認する

目的

SRXシリーズデバイスがATPクラウドサーバーに接続されていることを確認します。

アクション

SRX デバイスで、CLI コマンドを show services advanced-anti-malware status 使用します。

user@host> show services advanced-anti-malware status

Server connection status:

Server hostname: srxapi.eu-west-1.sky.junipersecurity.net

Server port: 443

Control Plane:

Connection time: 2018-02-25 13:37:09 CET

Connection status: Connected

Service Plane:

fpc0

Connection active number: 1

Connection retry statistics: 280

意味

CLI 出力は、 を Connection status と Connected表示します。フィールドに Server hostname ATPクラウドサーバーのホスト名が表示されます。

ATP クラウド内の Policy Enforcer および SRX シリーズ デバイスの登録を確認します。

目的

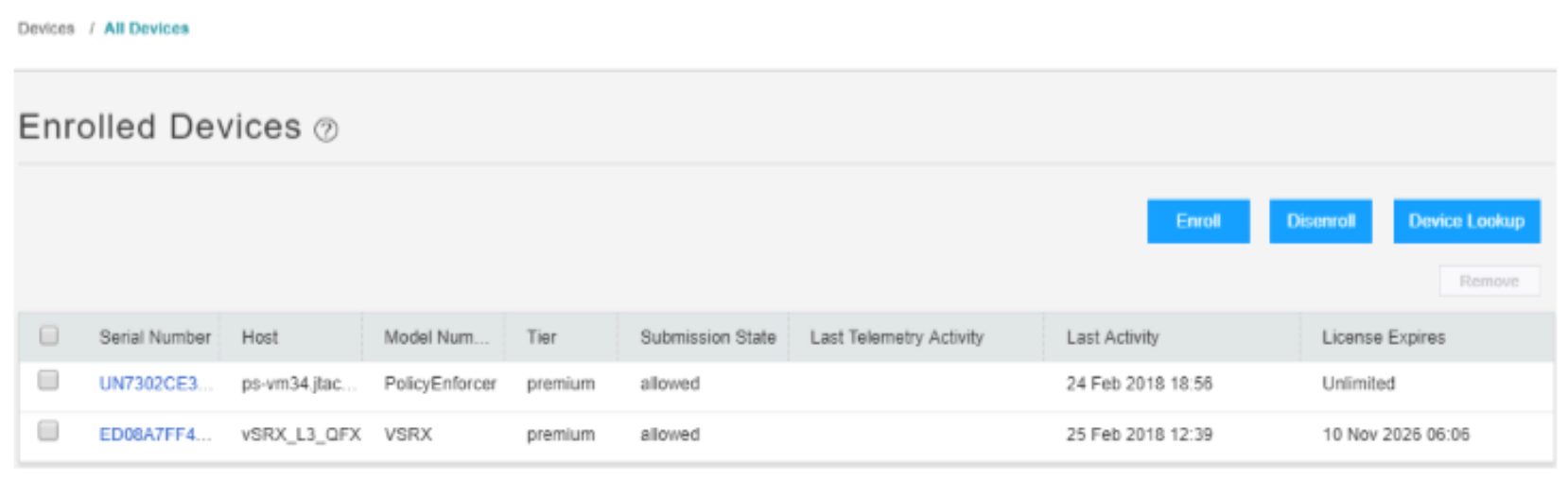

Policy Enforcer と SRX シリーズ デバイスが ATP クラウドに登録されていることを確認します。

アクション

ATPクラウドでページに Enrolled Devices 移動し、ATPクラウドのシリアル番号、モデル番号、ティアレベル(無料、基本、プレミアム)登録ステータス、前回のテレメトリアクティビティ、最後に表示されたアクティビティなど、登録デバイスの接続情報を確認します。

での登録デバイスの確認

での登録デバイスの確認

意味

フィールドには Host 、登録されているファイアウォール(vSRX_L3_QFX)と Policy Enforcer デバイスの詳細が表示されます。シリアル番号をクリックすると、詳細が表示されます。

Security DirectorでATPクラウドを使用したデバイスの登録を確認する

感染したエンドポイントをブロックするForeScout CounterACT機能を検証する(802.1X認証付き)

目的

エンドポイントに感染した ForeScout CounterACT の統合と機能をテストします。この例では、感染したホストを 802.1X 認証でブロックするようにポリシー適用ポリシーが構成されていることを確認します。

アクション

攻撃をトリガーするには、クライアント VM または物理 PC が必要です。

攻撃の前に、以下を確認します。

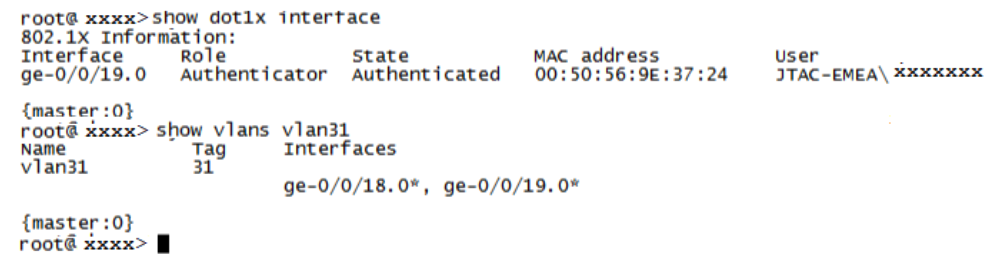

Windowsサプリカントが認証され、ユーザーVLAN(vlan31)で確認します。

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

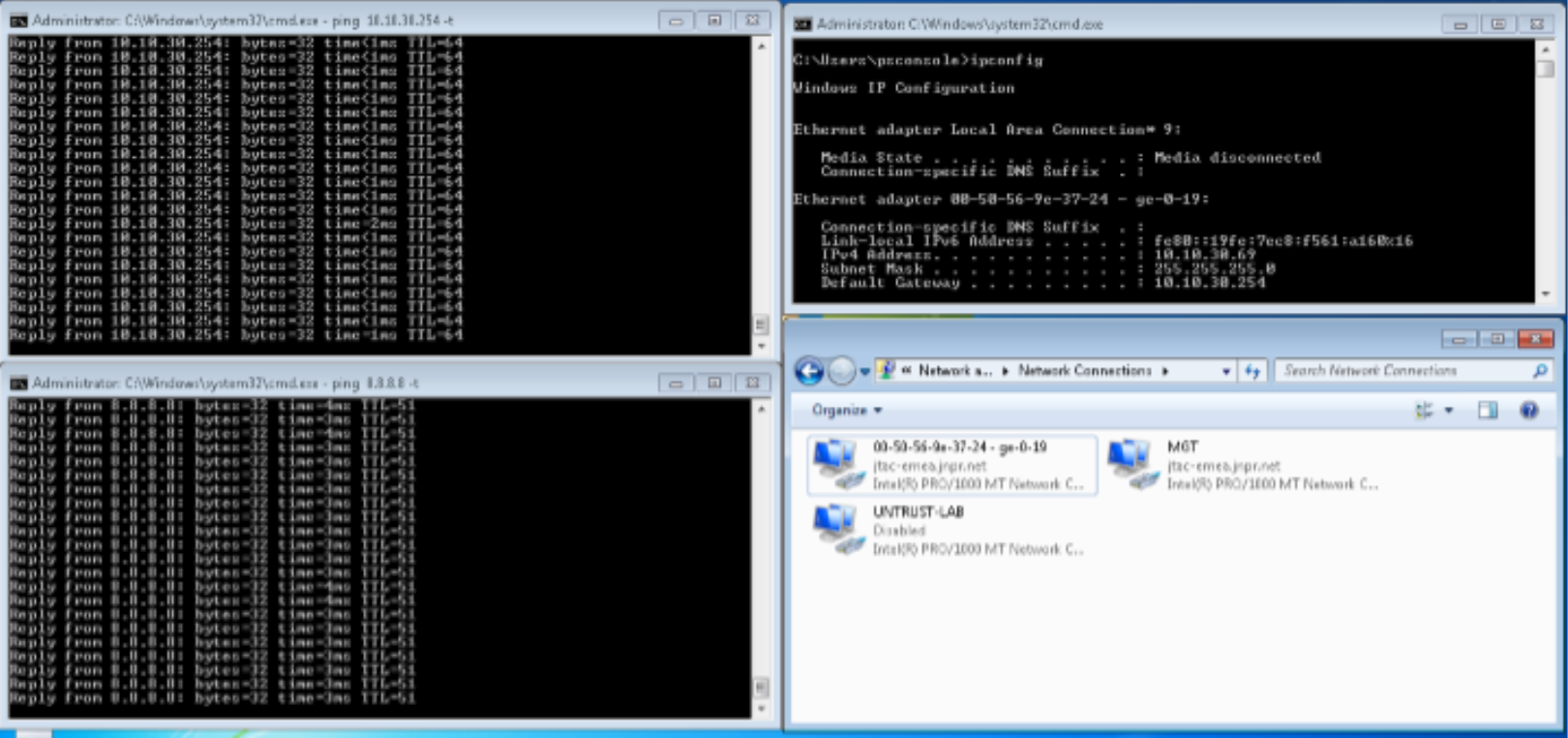

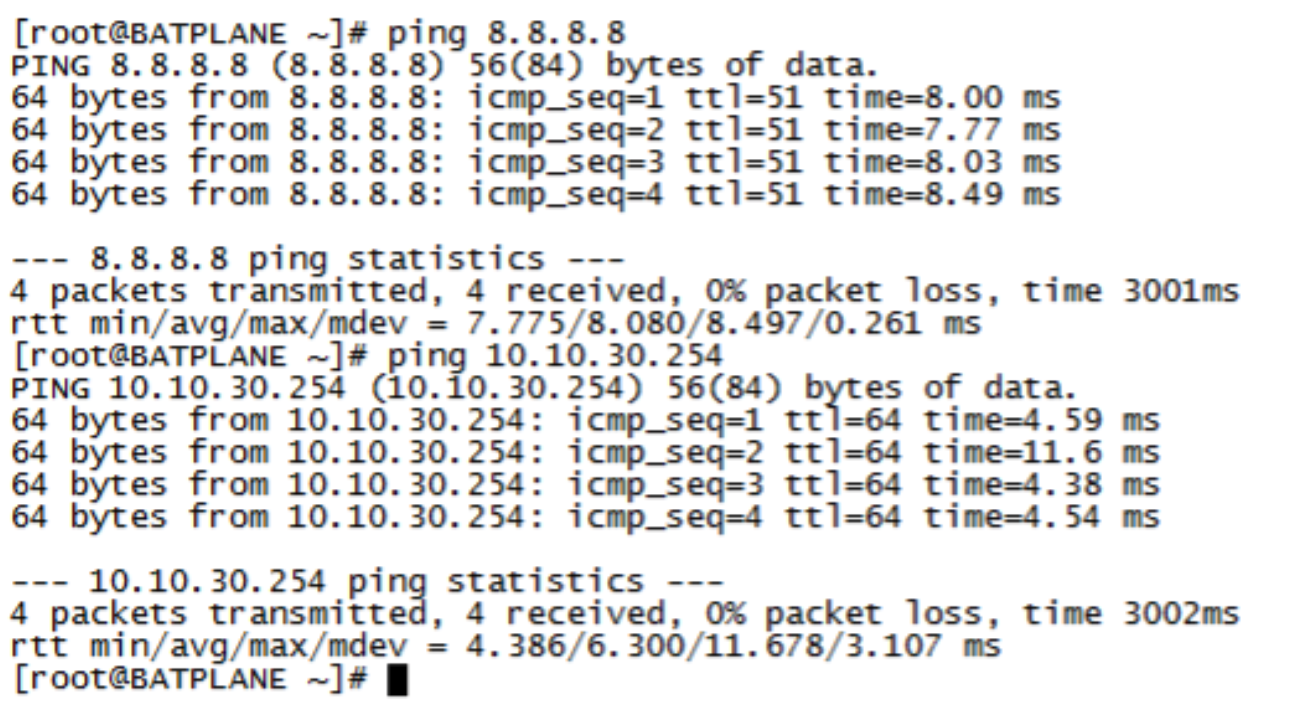

エンドポイント 10.10.30.69 がインターネット(IP アドレス 8.8.8.8)とレイヤー 2 接続されたデフォルト ゲートウェイ(10.10.30.254)に ping できることを確認します。攻撃の前に、エンドポイントは LAN とインターネット上の他のエンドポイントへの継続的な ping を開始します。

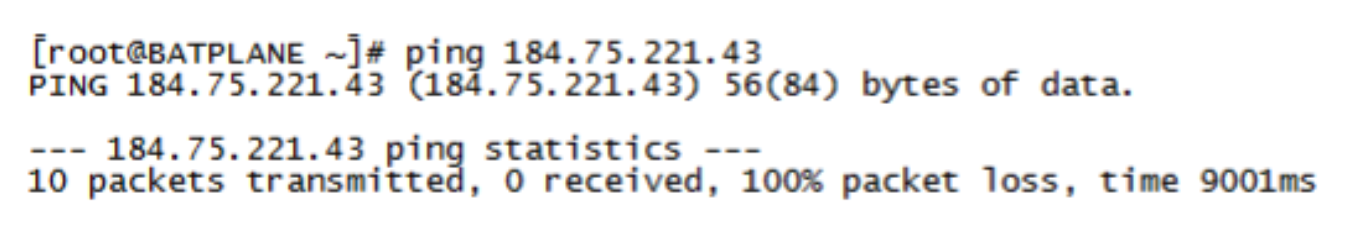

このエンドポイントは、Windows サプリカントからインターネット上の C&C サーバーに ping を送信します(この例では、IP アドレス 184.75.221.43 から)。

図 77:Windows サプリカント からの Ping の確認

からの Ping の確認

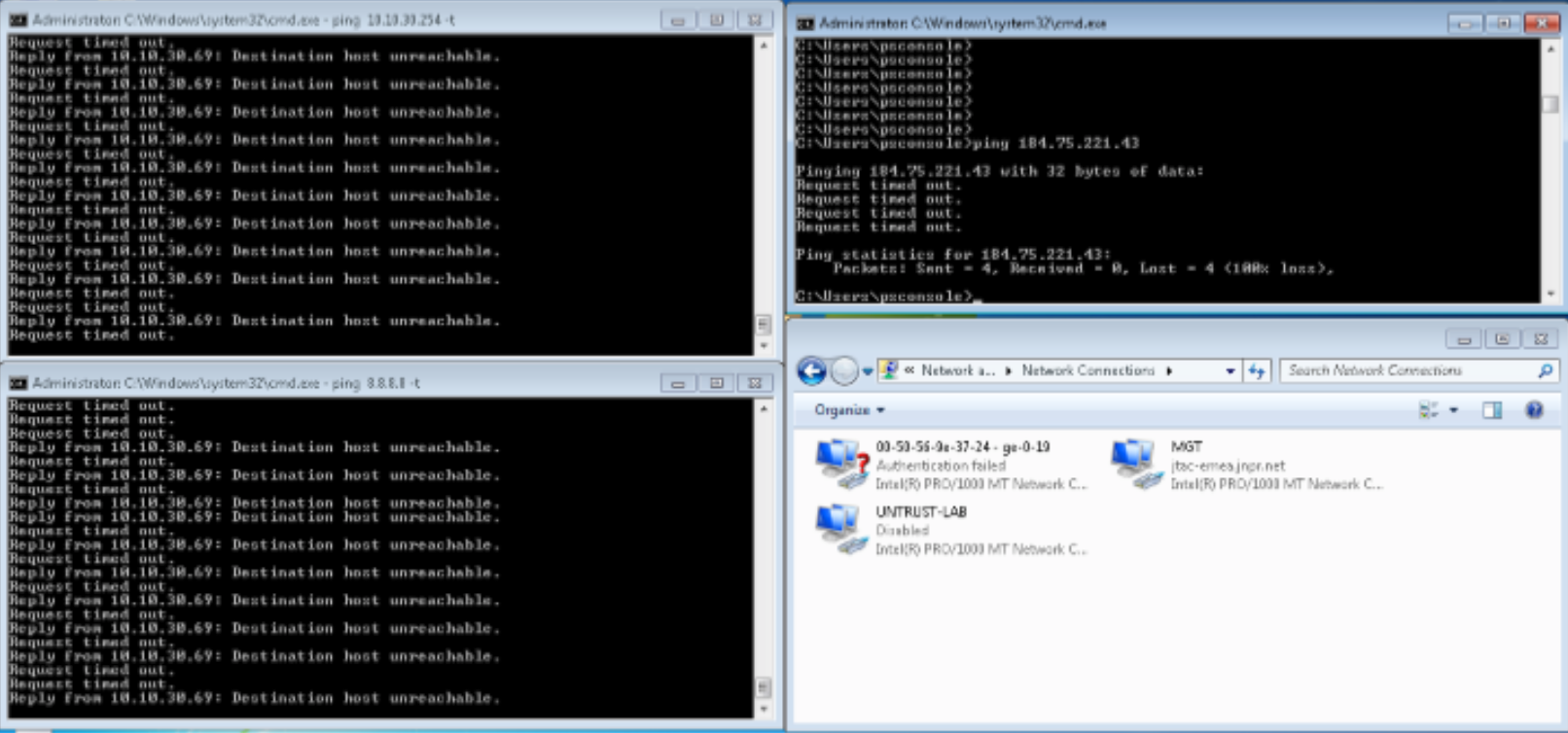

攻撃後、802.1X セッションは ForeScout CounterACT によって開始された EX4300 スイッチ上の RADIUS CoA で終了します。

以下を確認します。

Windows サプリカントがインターネットまたは LAN にもう接続できないことを確認します。

図 78:攻撃後に Windows サプリカントからの Ping がブロックされるの確認

RADIUS CoA切断メッセージの後、WindowsサプリカントがもうユーザーVLAN(vlan31)ではなくデフォルトVLANであることを確認します。

さらに認証要求が ForeScout CounterACT によって拒否されたことを確認します。

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0* user@host>

に移動して、SDSN ブロック(dot1x)ポリシーの一致と自動化された脅威修復アクションの詳細を確認します ForeScout CounterACT > Home。

図 79:802.1X SDSN ブロック ポリシー一致検証

に移動します Log > Host Log。SDSN ブロック(dot1x)ポリシーの詳細を確認します。

図 80:802.1X ホスト ログ

インターネット アクセスをブロックするために、Windows サプリカントの IP アドレスが SRX シリーズ デバイスの感染ホスト フィードにも追加されたことを確認します。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

ATPクラウドポータルで、 に移動します Monitor > Hosts。Windows サプリカントのホスト IP アドレス(10.10.30.69)、MAC-ID、およびスイッチ ポートを確認します。

図 81:ATP クラウド ホストの監視

意味

すべての ping セッションは、脅威が検知された後にトラフィックがブロックされたことを示し、自動化された脅威修復のユースケースが正しく機能していることを確認します。

このページには Hosts 、侵害されたホストとそれに関連する脅威レベルが一覧表示されます。この出力結果は、ATP Cloud と Security Director が感染したホストを検知したことを確認します。ホスト単位でマルウェア検知を監視および緩和できます。

感染したエンドポイントを隔離するForeScout CounterACT機能を検証する(802.1X認証付き)

目的

エンドポイントに感染した ForeScout CounterACT の統合と機能をテストします。この例では、感染したホストを 802.1X 認証で隔離するようにポリシー適用ポリシーが構成されていることを確認します。

アクション

攻撃をトリガーするには、クライアント VM または物理 PC が必要です。

攻撃の前に、以下を確認します。

ATP クラウド ポータルまたは Security Director(Monitor > Threat Prevention > Hosts)で、感染したホストを解放します。

Windows サプリカントのインターネットまたは LAN アクセスが復元されていることを確認します。

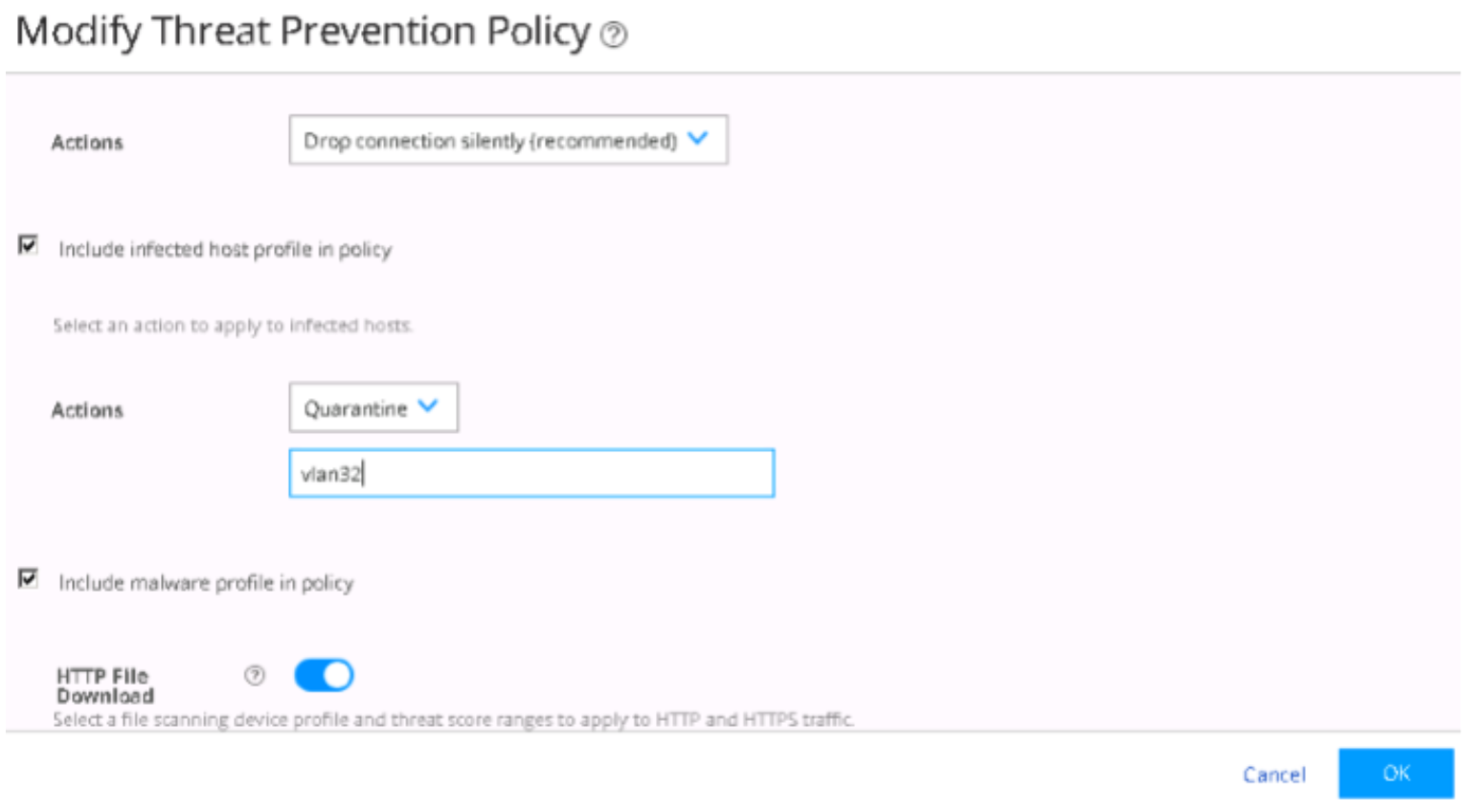

ページで Policy Enforcer > Threat Prevention Policy 、感染したホスト プロファイルのアクションを に Quarantine 変更し、VLAN ID を vlan32 として追加します。をクリックします OK。

図 82:脅威防御ポリシーの攻撃前の設定

Windowsサプリカントが認証され、ユーザーVLAN(vlan31)で確認します。

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

エンドポイント 10.10.30.69 がインターネット(IP アドレス 8.8.8.8)とレイヤー 2 接続されたデフォルト ゲートウェイ(10.10.30.254)に ping できることを確認します。攻撃の前に、エンドポイントは LAN とインターネット上の他のエンドポイントへの継続的な ping を開始します。

図 83:攻撃前の Windows サプリケーションからの Ping の確認

このエンドポイントは、Windows サプリカントからインターネット上の C&C サーバーに ping を送信します(この例では、IP アドレス 184.75.221.43 から)。

攻撃後、802.1X セッションは ForeScout CounterACT によって開始された EX4300 スイッチ上の RADIUS CoA で終了します。

以下を確認します。

Windows サプリカントが再認証され、自動的に隔離 VLAN(vlan32)に移動することを確認します。その結果、Windows サプリカントはもうインターネットまたは LAN に接続できません。

図 84:攻撃後にトラフィックが VLAN の隔離に移動したことを確認する

RADIUS CoA 切断メッセージと再認証の後、Windows サプリカントが隔離 VLAN(vlan32)に今であることを確認します。

さらに認証要求が ForeScout CounterACT によって拒否されたことを確認します。

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 32 Name Tag Interfaces vlan32 32 ge-0/0/0/19.0* user@host>

に移動して、SDSN 隔離(dot1x)ポリシーの一致と自動化された脅威修復アクションの詳細を確認します ForeScout CounterACT > Home。

図 85:802.1X SDSN 隔離ポリシーの一致

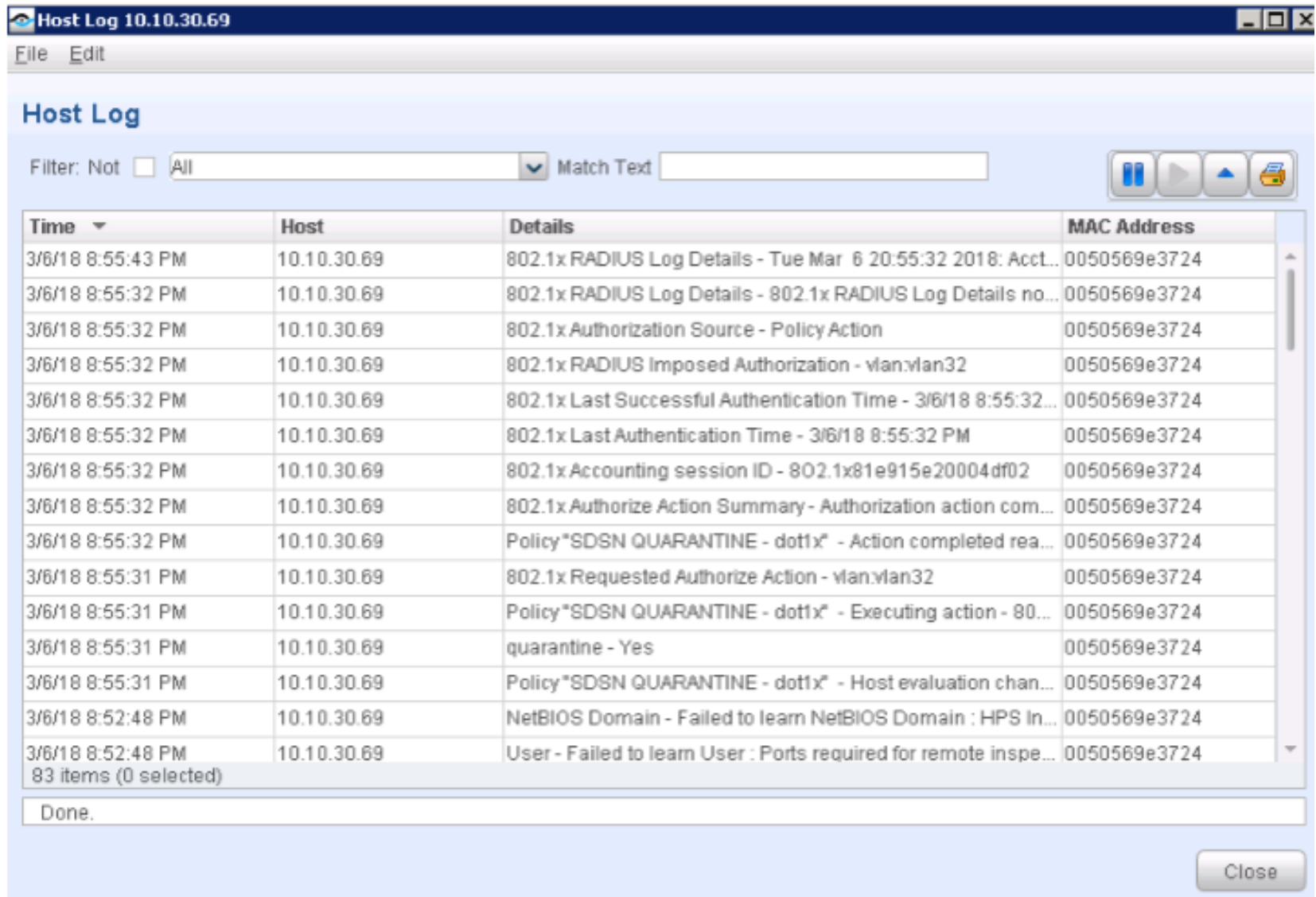

に移動します Log > Host Log。SDSN 隔離(dot1x)ポリシーの詳細を確認します。

図 86:802.1X SDSN 隔離ホスト ログ

インターネット アクセスをブロックするために、Windows サプリカントの IP アドレスが SRX シリーズ デバイスの感染ホスト フィードにも追加されたことを確認します。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

ATPクラウドポータルで、 に移動します Monitor > Hosts。Windows サプリカントのホスト IP アドレス(10.10.30.69)、MAC-ID、およびスイッチ ポートを確認します。

図 87:ATP クラウド のホストの詳細の確認

のホストの詳細の確認

意味

この出力結果は、Windows サプリカントの IP アドレス 10.10.30.69 を含む ATP クラウドに感染したホスト フィードが正常にダウンロードされたことを示しています。その結果、SRX デバイスは IP アドレスを隔離するアクションを実行します。

このページには Hosts 、侵害されたホストとそれに関連する脅威レベルが一覧表示されます。この出力結果は、ATP Cloud と Security Director が感染したホストを検知して隔離したことを確認します。ホスト単位でマルウェア検知を監視および緩和できます。また、ホストが感染とマークされた理由(このユースケースでは、C&CサーバーIPアドレス)をドリルダウンして確認することもできます。マルウェアの場合、ダウンロードしたファイルの詳細が表示されます。

感染したエンドポイントをブロックするForeScout CounterACT機能を検証する(NETCONFを使用)

目的

エンドポイントに感染した ForeScout CounterACT の統合と機能をテストします。この例では、ポリシー適用ポリシーが NETCONF であることを確認し、感染したホストをブロックするように設定されています。

アクション

攻撃をトリガーするには、クライアント VM または物理 PC が必要です。

攻撃の前に、以下を確認します。

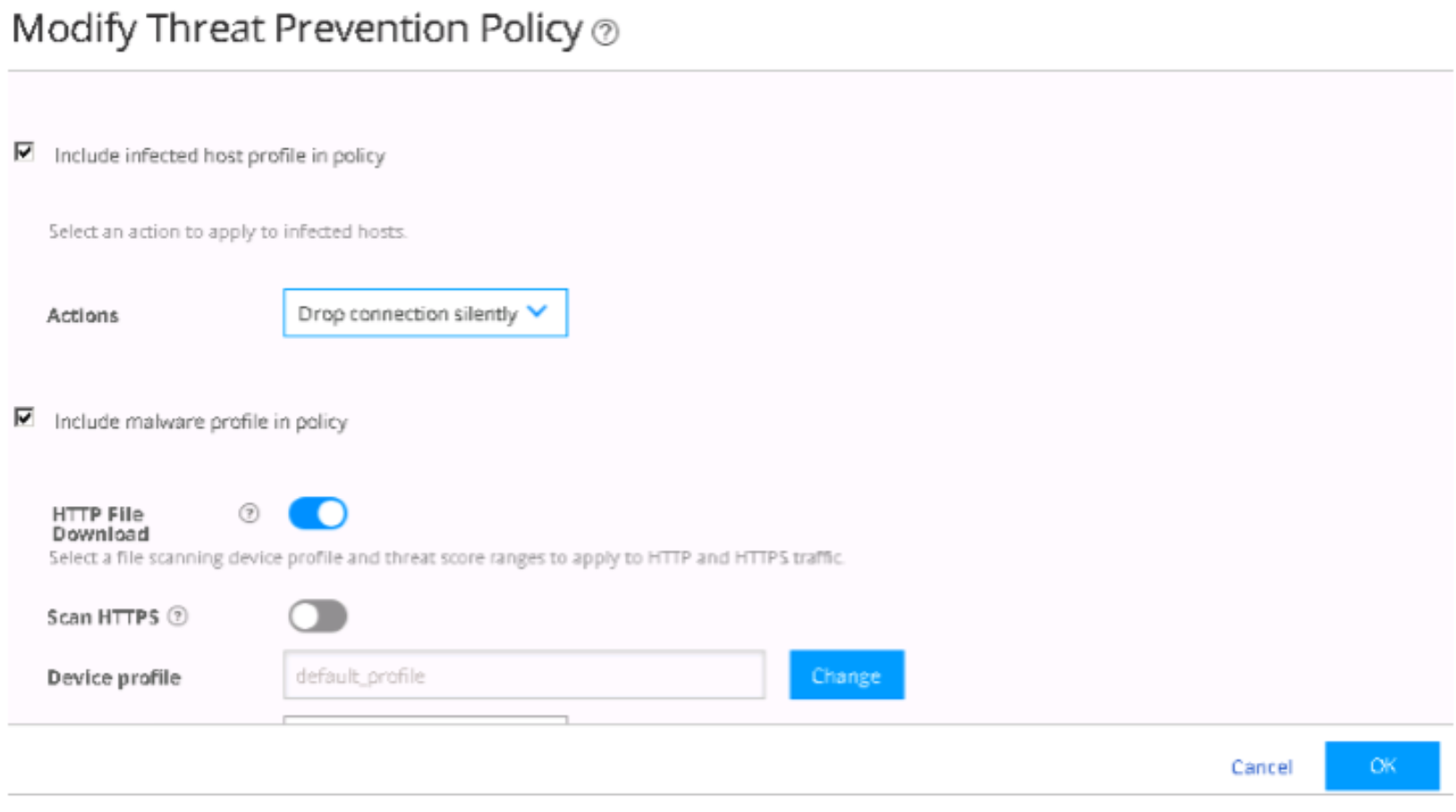

ページで Policy Enforcer > Threat Prevention Policy 、感染したホスト プロファイルのアクションを に変更します Drop connection silently。をクリックします OK。

図 88:接続切断通知なしオプション

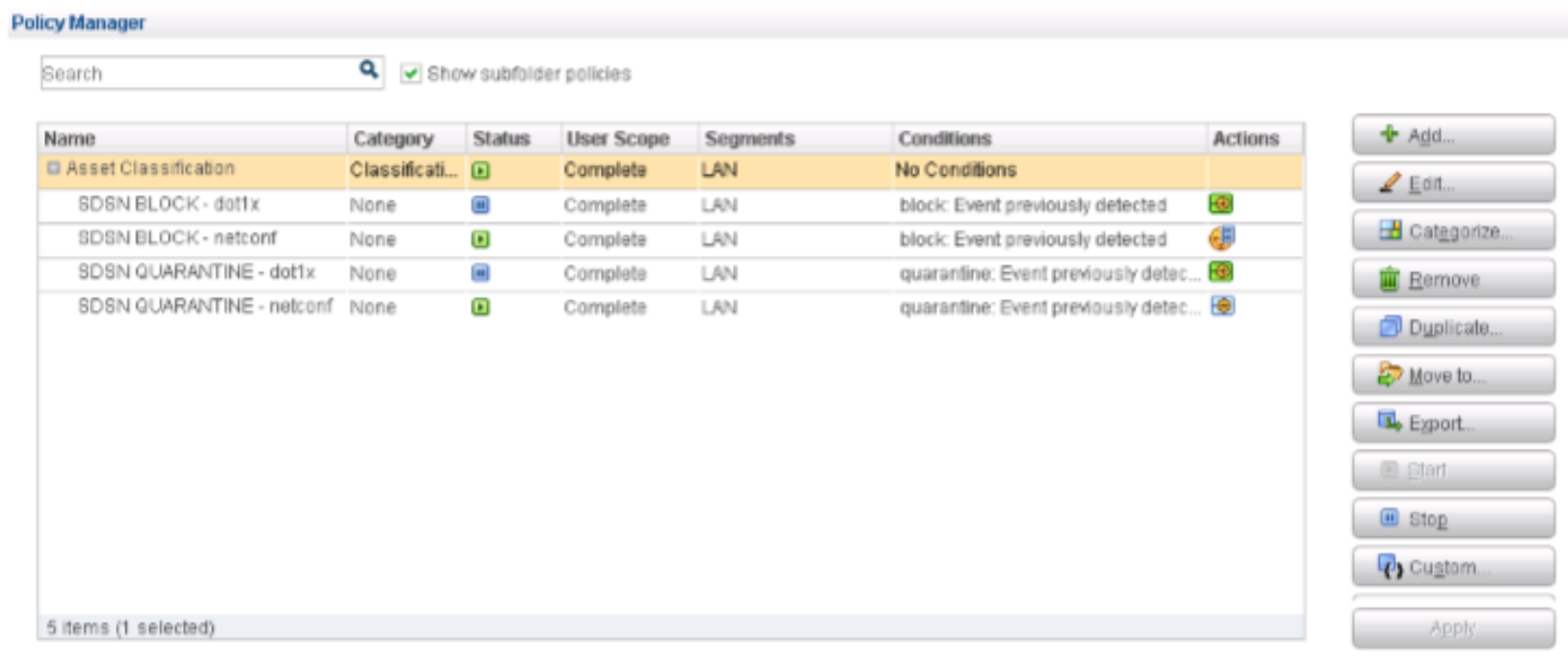

[ポリシー] タブに移動します。コンソールから、SDSN ブロック- dot1x と SDSN 隔離 – dot1x ポリシーの両方を停止し、SDSN ブロック - NETCONF ポリシーと SDSN 隔離 - NETCONF ポリシーの両方を開始します。

図 89:Policy Manager の [Policys] タブ

の [Policys] タブ

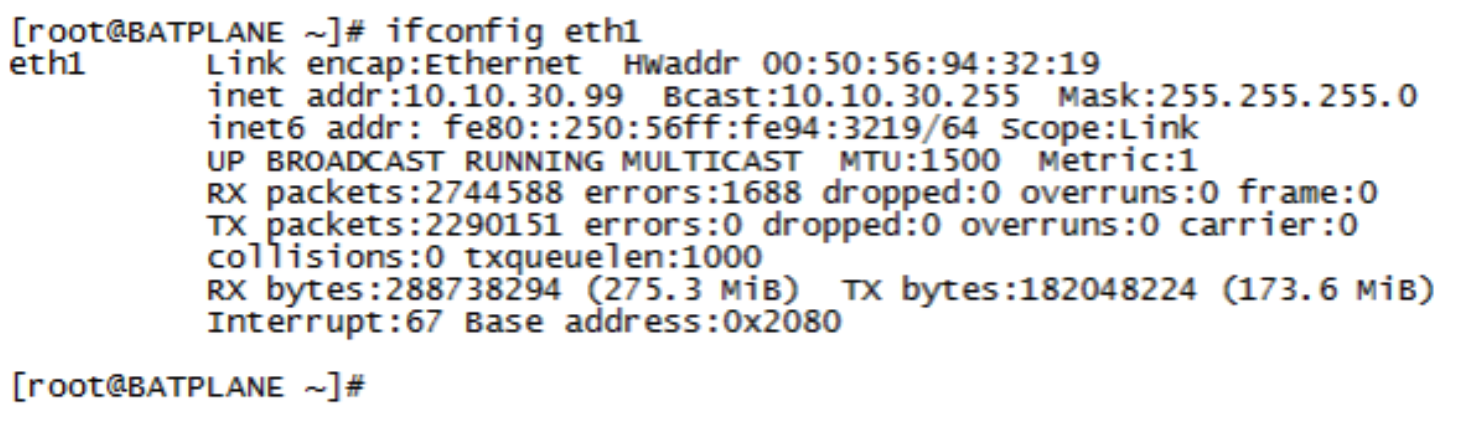

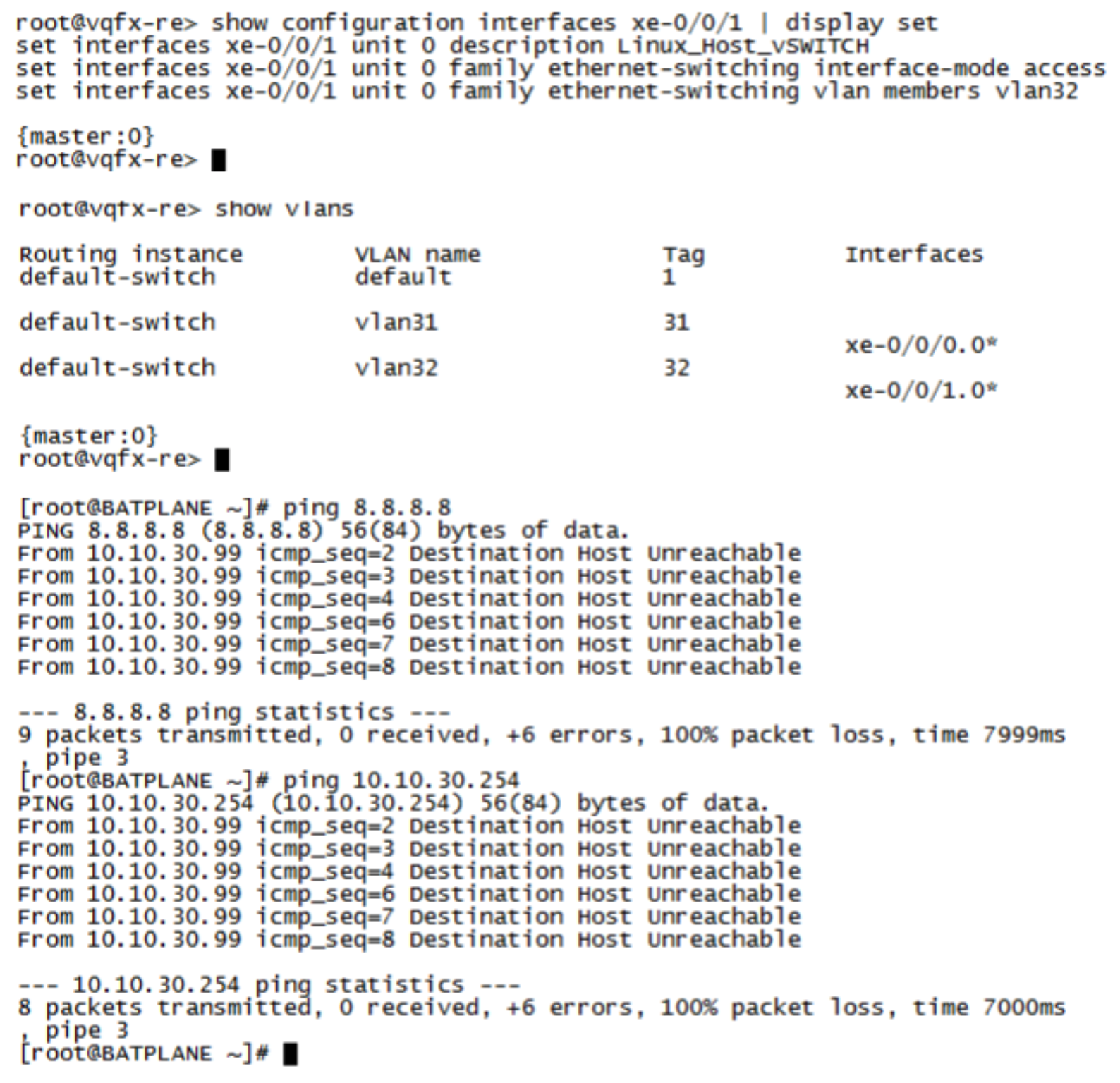

LinuxホストがIPアドレス10.10.30.99を持つユーザーVLAN(vlan31)にあることを確認します。

図 90:Linux ホストの確認

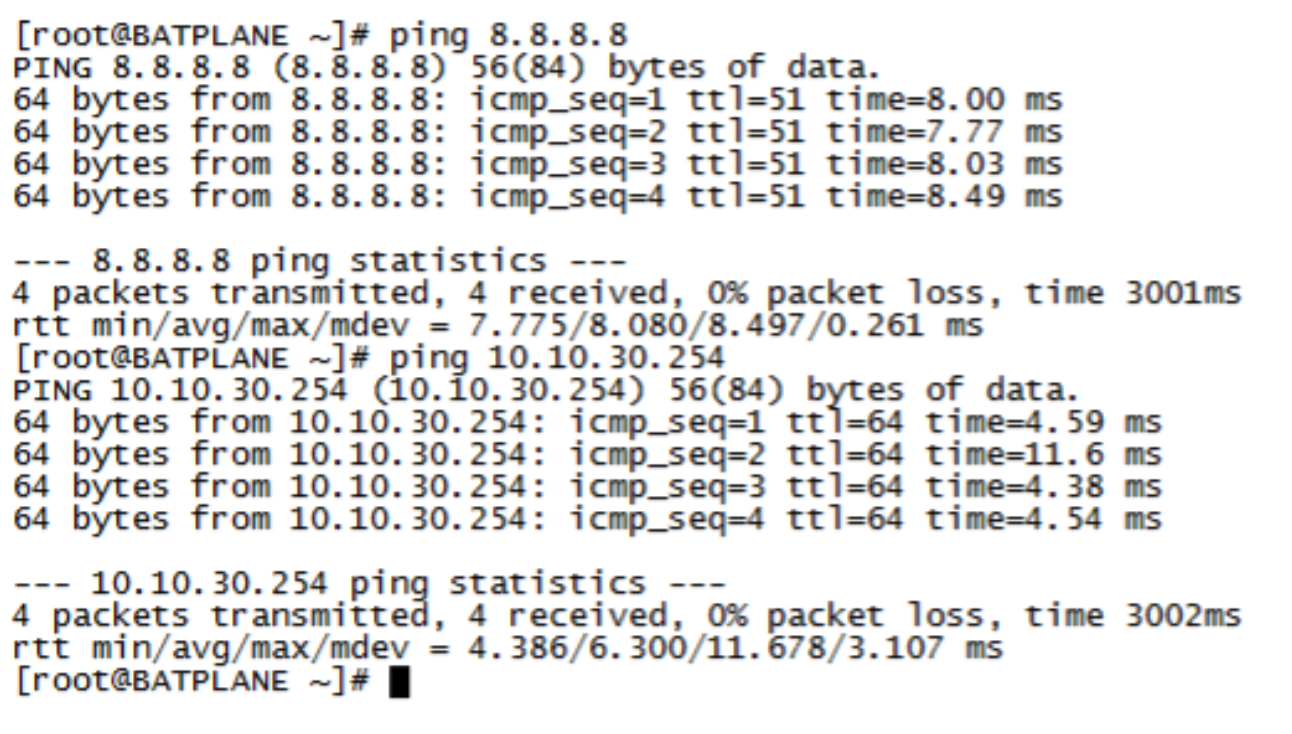

エンドポイント 10.10.30.99 がインターネット(IP アドレス 8.8.8.8)とレイヤー 2 接続デフォルト ゲートウェイ(10.10.30.254)に ping できることを確認します。攻撃の前に、エンドポイントは LAN とインターネット上の他のエンドポイントへの継続的な ping を開始します。

図 91:Internet Ping

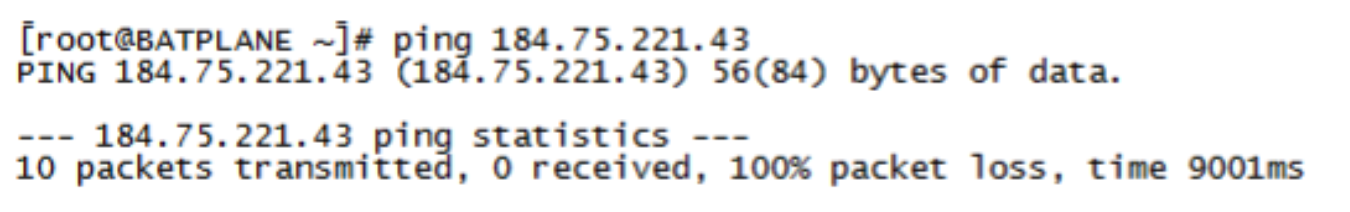

このエンドポイントは、Linux ホスト(この例では IP アドレス 184.75.221.43)からインターネット上の C&C サーバーに ping を送信します。

図 92:C&C サーバー Ping

攻撃後、ForeScout CounterACT は NETCONF を使用して QFX スイッチに ACL を適用します。以下を確認します。

Linux ホストがインターネットまたは LAN にもう接続できないことを確認します。

図 93:切断された Linux ホスト の確認

の確認

に移動して、SDSN ブロック(NETCONF)ポリシーの一致と自動化された脅威修復アクションの詳細を確認します ForeScout CounterACT > Home。

図 94:ポリシー一致の確認と自動化された脅威修復の詳細

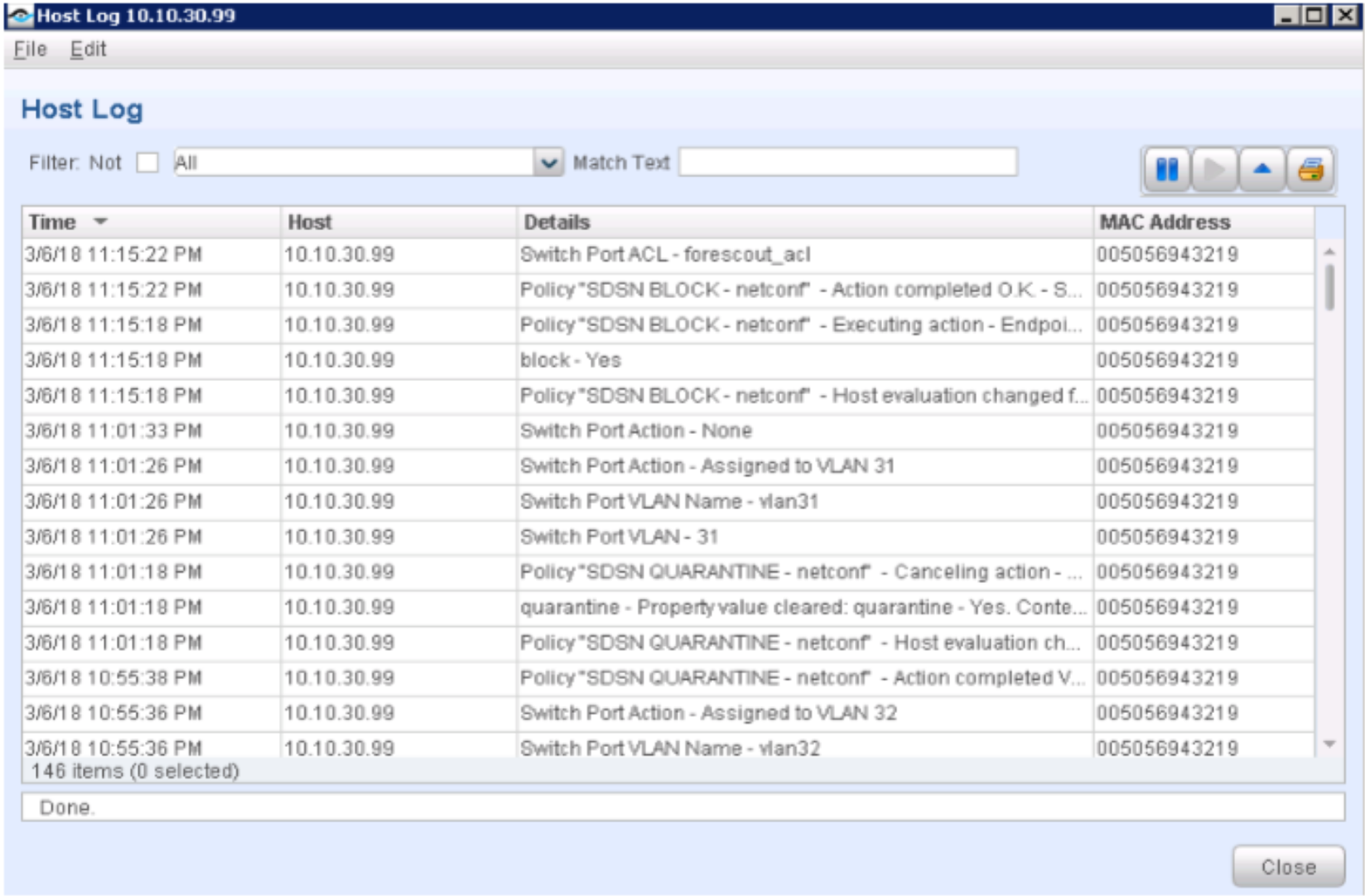

に移動します Log > Host Log。SDSN ブロック(NETCONF)ポリシーの詳細を確認します。

図 95:SDSN ブロック ホスト ログ

Linux ホストの IP アドレスが SRX シリーズ デバイスの感染ホスト フィードにも追加され、インターネット アクセスがブロックされたことを確認します。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

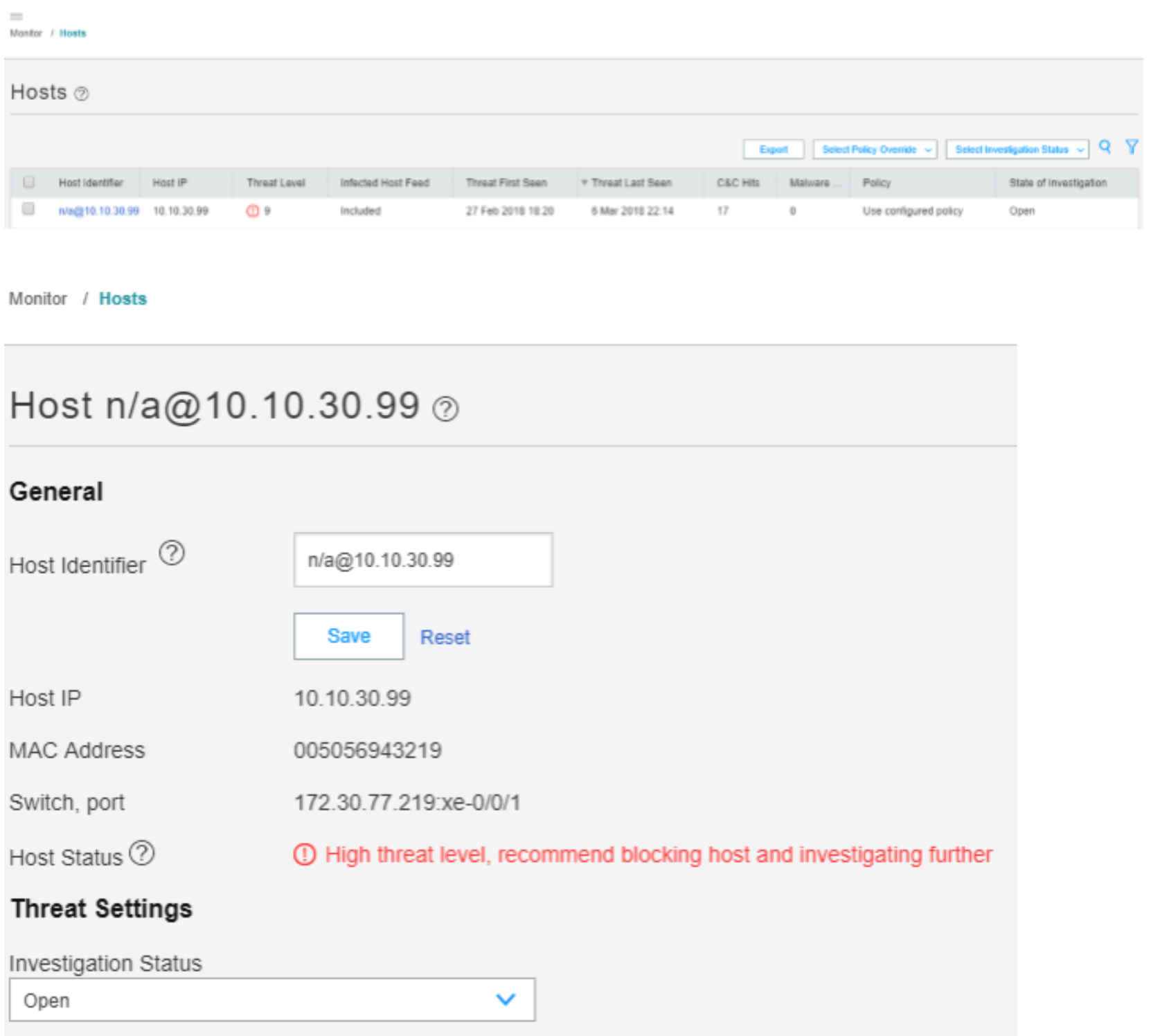

ATPクラウドポータルで、 に移動します Monitor > Hosts。LinuxホストのホストIPアドレス(10.10.30.99)、MAC-ID、スイッチポートを確認します。

図 96:ATP クラウド ポータル でのホスト情報の確認

でのホスト情報の確認

意味

すべての ping セッションは、脅威が検知された後にトラフィックがブロックされたことを示し、自動化された脅威修復のユースケースが正しく機能していることを確認します。

このページには Hosts 、侵害されたホストとそれに関連する脅威レベルが一覧表示されます。この出力結果は、ATP Cloud と Security Director が感染したホストを検知したことを確認します。ホスト単位でマルウェア検知を監視および緩和できます。

感染したエンドポイントを隔離するための ForeScout CounterACT 機能の検証(NETCONF を使用)

目的

エンドポイントに感染した ForeScout CounterACT の統合と機能をテストします。この例では、ポリシー適用ポリシー NETCONF がいつ感染したホストを隔離するように設定されているかを確認します。

アクション

攻撃をトリガーするには、クライアント VM または物理 PC が必要です。

攻撃の前に、以下を確認します。

ATP クラウド ポータルまたは Security Director(Monitor > Threat Prevention > Hosts)で、感染したホストを解放します。

LinuxホストのインターネットまたはLANアクセスが復元されていることを確認します。

ページで Policy Enforcer > Threat Prevention Policy 、感染したホスト プロファイルのアクションを に Quarantine 変更し、VLAN ID を vlan32 として追加します。をクリックします OK。

図 97:脅威防御ポリシーを変更して隔離 する

する

LinuxホストがIPアドレス10.10.30.99を持つユーザーVLAN(vlan31)にあることを確認します。

図 98:Linux ホストの詳細 の確認

の確認

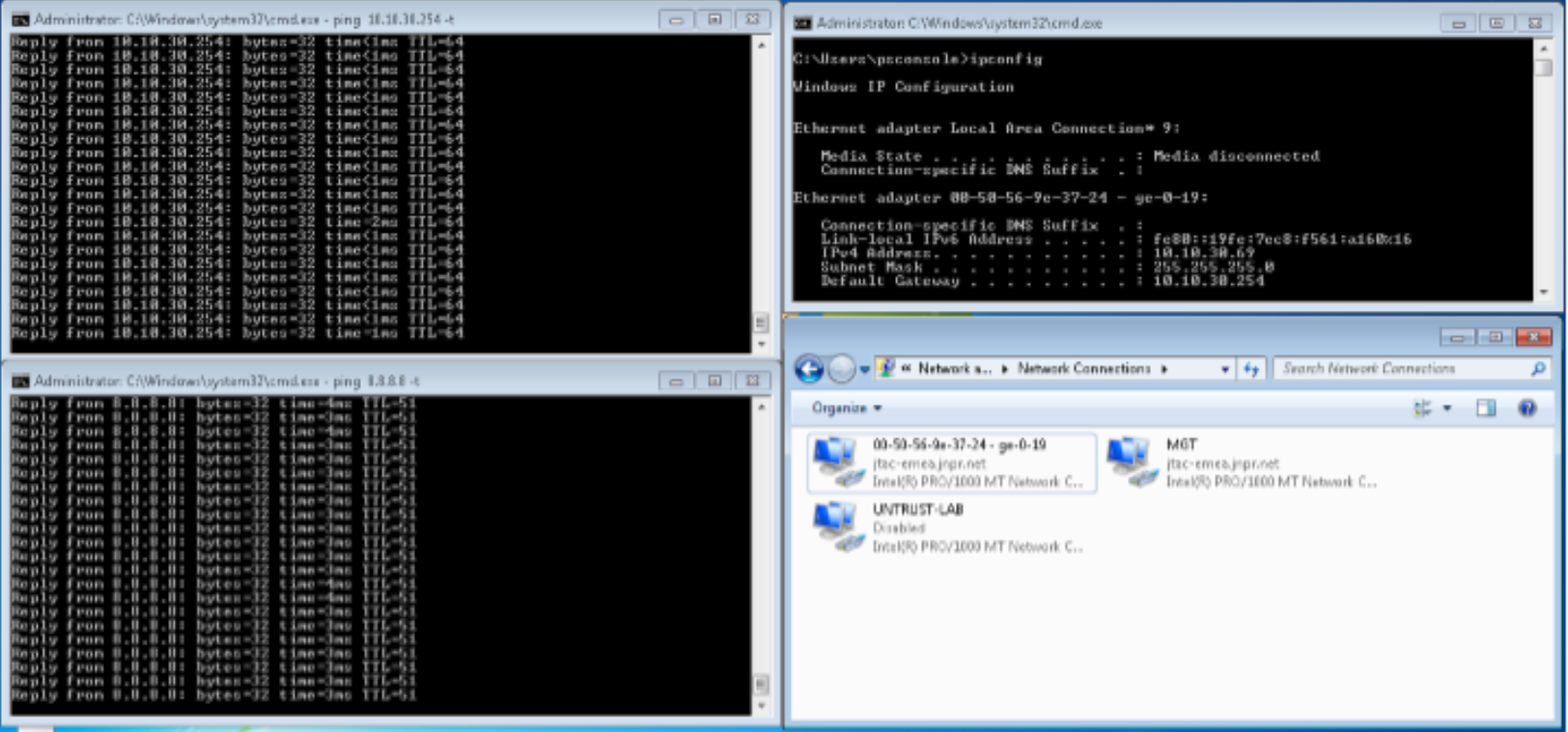

エンドポイント 10.10.30.99 がインターネット(IP アドレス 8.8.8.8)とレイヤー 2 接続デフォルト ゲートウェイ(10.10.30.254)に ping できることを確認します。攻撃の前に、エンドポイントは LAN とインターネット上の他のエンドポイントへの継続的な ping を開始します。

図 99:インターネット接続の 確認

確認

このエンドポイントは、Linux ホスト(この例では IP アドレス 184.75.221.43)からインターネット上の C&C サーバーに ping を送信します。

図 100:C&C サーバー への接続の確認

への接続の確認

攻撃後、ForeScout CounterACT は、Linux ホストをユーザー VLAN(vlan31)から NETCONF を使用して QFX スイッチ上の隔離 VLAN(vlan32)に接続するインターフェイスの VLAN 設定を変更します。

以下を確認します。

Linux ホストがインターネットまたは LAN にもう接続できないことを確認します。

図 101:Linux ホストがインターネットまたは LAN に接続できないことの確認

に接続できないことの確認

に移動して、SDSN 隔離(NETCONF)ポリシーの一致と自動脅威修復アクションの詳細を確認します ForeScout CounterACT > Home。

図 102:ポリシー一致の確認と自動化された脅威修復の詳細

に移動します Log > Host Log。SDSN ブロック(NETCONF)ポリシーの詳細を確認します。

図 103:SDSN ブロック ポリシー ホスト ログ

Linux ホストの IP アドレスが SRX シリーズ デバイスの感染ホスト フィードにも追加され、インターネット アクセスがブロックされたことを確認します。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

ATPクラウドポータルで、 に移動します Monitor > Hosts。LinuxホストのホストIPアドレス(10.10.30.99)、MAC-ID、スイッチポートを確認します。

図 104:ATP クラウド ポータル でのホストの詳細の確認

でのホストの詳細の確認

意味

この出力は、Linux ホストの IP アドレス 10.10.30.99 を含む ATP クラウドに感染したホスト フィードが正常にダウンロードされたことを示しています。その結果、SRX デバイスは IP アドレスを隔離するためのアクションを実行します。

このページには Hosts 、侵害されたホストとそれに関連する脅威レベルが一覧表示されます。この出力結果は、ATP Cloud と Security Director が感染したホストを検知して隔離したことを確認します。ホスト単位でマルウェア検知を監視および緩和できます。

付録 A:デバイスの設定

このセクションでは、以下のデバイス構成について説明します。

SRX シリーズ デバイスの CLI 設定

set version 15.1X49-D110.4 set system host-name vSRX_L3 set system time-zone Europe/Amsterdam set system root-authentication encrypted-password "$ABC123" set system name-server 172.29.143.60 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services dhcp-local-server group wan-dhcp interface ge-0/0/1.0 set system services web-management http interface fxp0.0 set system syslog user * any emergency set system syslog file messages any any set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any info set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|GRES" set system syslog file default-log-messages structured-data set system license autoupdate url https://ae1.juniper.net/junos/key_retrieval set system ntp boot-server 172.30.77.162 set system ntp server 172.30.77.162 set services application-identification set services ssl initiation profile aamw-ssl trusted-ca aamw-secintel-ca set services ssl initiation profile aamw-ssl trusted-ca aamw-cloud-ca set services ssl initiation profile aamw-ssl client-certificate aamw-srx-cert set services ssl initiation profile aamw-ssl actions crl disable set services security-intelligence url https://172.30.77.104:443/api/v1/manifest.xml set services security-intelligence authentication auth-token 22QDFN29DJQXK7ZD3V8Q21X34THWKBC7 set services security-intelligence profile POLICY_CC category CC set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_CC rule Rule-1 then action permit set services security-intelligence profile POLICY_CC rule Rule-1 then log set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 5 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 6 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_CC rule Rule-2 then action permit set services security-intelligence profile POLICY_CC rule Rule-2 then log set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 8 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 9 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 10 set services security-intelligence profile POLICY_CC rule Rule-3 then action block drop set services security-intelligence profile POLICY_CC rule Rule-3 then log set services security-intelligence profile POLICY_Infected-Hosts category Infected-Hosts set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 5 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 6 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then action permit set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then log set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 8 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 9 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 10 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then action block drop set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then log set services security-intelligence policy POLICY CC POLICY_CC set services security-intelligence policy POLICY Infected-Hosts POLICY_Infected-Hosts set services advanced-anti-malware connection url https://srxapi.eu-west-1.sky.junipersecurity.net set services advanced-anti-malware connection authentication tls-profile aamw-ssl set services advanced-anti-malware policy POLICY http inspection-profile default_profile set services advanced-anti-malware policy POLICY http action block set services advanced-anti-malware policy POLICY http notification log set services advanced-anti-malware policy POLICY verdict-threshold 8 set services advanced-anti-malware policy POLICY fallback-options action permit set services advanced-anti-malware policy POLICY fallback-options notification log set services advanced-anti-malware policy POLICY default-notification log set services advanced-anti-malware policy POLICY whitelist-notification log set services advanced-anti-malware policy POLICY blacklist-notification log set security log mode stream set security log format sd-syslog set security log report set security log source-address 10.10.10.251 set security log stream TRAFFIC category all set security log stream TRAFFIC host 10.10.10.250 set security log stream TRAFFIC host port 514 set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security address-book global address IPSUBNET_10.10.30.0/24 10.10.30.0/24 set security screen ids-option untrust-screen icmp ping-death set security screen ids-option untrust-screen ip source-route-option set security screen ids-option untrust-screen ip tear-drop set security screen ids-option untrust-screen tcp syn-flood alarm-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood attack-threshold 200 set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood destination-threshold 2048 set security screen ids-option untrust-screen tcp syn-flood queue-size 2000 set security screen ids-option untrust-screen tcp syn-flood timeout 20 set security screen ids-option untrust-screen tcp land set security nat source rule-set OutBoundInternetTraffic from zone trust set security nat source rule-set OutBoundInternetTraffic to zone untrust set security nat source rule-set OutBoundInternetTraffic rule natALL match source-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL match destination-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL then source-nat interface set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match destination-address any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match application any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices security-intelligence-policy POLICY set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices advanced-anti-malware-policy POLICY set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies global policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies global policy PolicyEnforcer-Rule1-1 match destination-address any set security policies global policy PolicyEnforcer-Rule1-1 match application any set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services securityintelligence-policy POLICY set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services advanced-antimalware-policy POLICY set security zones security-zone trust tcp-rst set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust screen untrust-screen set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 description LOGGING-INTERFACE-VLAN10 set interfaces ge-0/0/0 unit 0 family inet address 10.10.10.251/24 set interfaces ge-0/0/1 description LAN-VLAN31 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 31 set interfaces ge-0/0/1 unit 0 family inet address 10.10.30.254/24 set interfaces ge-0/0/2 description INTERNET-MANAGEMENT set interfaces ge-0/0/2 unit 0 family inet address 172.30.77.230/23 set interfaces fxp0 unit 0 deactivate interfaces fxp0 set snmp trap-group space targets 172.30.77.106 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set access address-assignment pool wan-1 family inet network 10.10.30.0/24 set access address-assignment pool wan-1 family inet range wan-1-range low 10.10.30.60 set access address-assignment pool wan-1 family inet range wan-1-range high 10.10.30.100 set access address-assignment pool wan-1 family inet dhcp-attributes maximum-lease-time 86400 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 172.30.77.162 set access address-assignment pool wan-1 family inet dhcp-attributes router 10.10.30.254

EX4300スイッチのCLI設定

set version 15.1R5.5 set system host-name abernathy set system services ssh root-login allow set system services ssh protocol-version v2 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system ntp server 172.30.255.62 set interfaces ge-0/0/1 description PORT_TO_ESXi_vmnic0_vSRX_LOGGING set interfaces ge-0/0/1 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members LOGGING set interfaces ge-0/0/18 description PORT_TO_ESXi_vmnic1_vSRX_vQFX_LAN set interfaces ge-0/0/18 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/18 unit 0 family ethernet-switching vlan members vlan31 set interfaces ge-0/0/19 description PORT_TO_ESXi_vmnic2_WINDOWS7_DOT1x set interfaces ge-0/0/19 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/19 unit 0 family ethernet-switching vlan members default set interfaces ge-0/0/20 description SPAN_PORT_TO_ESXi_vmnic3_COUNTERACT_EXPERIMENTAL set interfaces ge-0/0/20 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/20 unit 0 family ethernet-switching vlan members default set interfaces me0 unit 0 family inet address 172.30.77.62/23 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp set protocols dot1x authenticator authentication-profile-name CounterACT set protocols dot1x authenticator interface ge-0/0/19.0 supplicant multiple set protocols rstp set access radius-server 172.30.77.100 dynamic-request-port 3799 set access radius-server 172.30.77.100 secret "$ABC123" set access radius-server 172.30.77.100 source-address 172.30.77.62 set access profile CounterACT authentication-order radius set access profile CounterACT radius authentication-server 172.30.77.100 set access profile CounterACT radius accounting-server 172.30.77.100 set access profile CounterACT radius options nas-identifier 172.30.77.100 set access profile CounterACT accounting order radius set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic output interface ge-0/0/20.0 set ethernet-switching-options secure-access-port vlan vlan31 examine-dhcp set vlans LOGGING description LOGGING set vlans LOGGING vlan-id 10 set vlans vlan31 description LAN-VLAN31 set vlans vlan31 vlan-id 31 set vlans vlan32 description QUARANTINE set vlans vlan32 vlan-id 32 set poe interface all

QFX スイッチの CLI 設定

set system host-name vqfx-re set system root-authentication encrypted-password "$ABC123" set system root-authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system login user vagrant uid 2000 set system login user vagrant class super-user set system login user vagrant authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system services ssh root-login allow set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services rest http port 8080 set system services rest enable-explorer set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any any set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|QF_NODE|QF_SERVER_NODE_GROUP|QF_INTERCONNECT|QF_DIRECTOR|QF_NETWORK_NODE_GROUP|(Master Unchanged, Members Changed)|(Master Changed, Members Changed)|(Master Detected, Members Changed)|(vc add)|(vc delete)|(Master detected)|(Master changed)|(Backup detected)|(Backup changed)|(interface vcp-)" set system syslog file default-log-messages structured-data set system extensions providers juniper license-type juniper deployment-scope commercial set system extensions providers chef license-type juniper deployment-scope commercial set interfaces xe-0/0/0 description UPLINK-via-ESXi-vmnic1-to-EX4300 set interfaces xe-0/0/0 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members vlan31 set interfaces xe-0/0/1 unit 0 description Linux_Host_vSWITCH set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members vlan31 set interfaces em0 unit 0 family inet address 172.30.77.219/23 set interfaces em1 unit 0 family inet address 169.254.0.2/24 set forwarding-options storm-control-profiles default all set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp-snooping vlan default set vlans default vlan-id 1 set vlans vlan31 vlan-id 31 set vlans vlan32 vlan-id 32 set poe interface xe-0/0/1

付録 B:サードパーティー コネクタの追加に関するトラブルシューティング

サードパーティー製コネクタの追加中に問題が発生した場合は、以下のログ ファイルを参照してトラブルシューティング情報を確認してください。

このセクションでは、以下のサードパーティー製コネクタの問題について説明します。

Policy Enforcer のトラブルシューティング

Policy Enforcer をトラブルシューティングするには、以下のログを確認します。

/srv/feeder/connectors/forescout/logs/forescout_connector.log/srv/feeder/log/controller.logファイルに以下のログ メッセージが表示された

forescout_connector.log場合:DEBUG response content of API: {"status":"NOT_FOUND","code":404,"message":"failed to read properties file /usr/local/forescout/plugin/webapi/local.properties"}次に ForeScout CounterACT CLI に移動し、次のコマンドを入力します。

chmod 777 /usr/local/forescout/plugin/webapi/local.properties

ForeScout CounterACTのトラブルシューティング

DEX(eds)および Web API プラグイン用の CLI でデバッグを有効にするには、以下のコマンドを入力します。

fstool eds debug 10fstool webapi debug 10

以下のログ ファイルを確認します。

/usr/local/forescout/log/plugin/eds/usr/local/forescout/log/plugin/webapi