통합 ClearPass 인증 및 시행 구성

SRX 시리즈 및 NFX 시리즈 디바이스는 ClearPass와 협력하여 디바이스의 IP 주소가 아닌 사용자 이름 또는 사용자가 속한 그룹을 통해 사용자 수준에서 사용자 액세스를 제어합니다. 디바이스 Web API는 HTTP 서버 역할을 하며 인증을 위해 ClearPass에서 디바이스로 사용자 ID 정보를 전송합니다. 또한 사용자 쿼리 기능은 개별 사용자에게 사용자 ID 정보를 쿼리하는 데 도움이 됩니다.

ClearPass가 웹 API를 사용하여 세션을 시작하고 사용자 인증 정보를 전달하는 방법 이해

통합된 ClearPass 인증 및 적용 기능을 통해 SRX 시리즈 또는 NFX 시리즈 디바이스와 Aruba ClearPass는 함께 구축된 환경에서 사용자 ID 수준에서 보안을 적용하여 회사 리소스를 보호하기 위해 협력할 수 있습니다. CPPM(ClearPass Policy Manager)은 유선, 무선 및 VPN 인프라에서 사용자를 인증하고 해당 정보를 디바이스에 게시할 수 있으며, 디바이스는 이를 사용하여 보호된 리소스 및 인터넷에 대한 액세스를 요청하는 사용자를 인증합니다. 이 디바이스는 CPPM에 사용자의 디바이스와 관련된 위협 및 공격 로그를 제공하므로 ClearPass 엔드에서 보안을 더욱 강화할 수 있습니다.

- 웹 API

- ClearPass 인증 테이블

- ClearPass와 디바이스 간의 연결 프로토콜에 HTTPS 또는 HTTP 사용

- ClearPass에서 디바이스로 전송되는 데이터의 무결성 보장

- 데이터 크기 제한 및 기타 제약 조건Data size restrictions and other constraints

- 상태 및 포스처 그룹

웹 API

디바이스는 CPPM을 CPPM과 통합하고 인증된 사용자 ID 정보를 디바이스에 효율적으로 전송할 수 있도록 하는 웹 API 데몬(webapi) 인터페이스를 CPPM에 노출합니다. Web API 데몬은 동시 HTTP 및 HTTPS 요청을 지원하는 RESTful 웹 서비스의 일부를 구현한다는 점에서 HTTP 서버 역할을 합니다. 이 관계에서 CPPM은 클라이언트입니다. Web API 디먼은 HTTP/HTTPS 요청만 처리하도록 제한됩니다. 수신하는 다른 유형의 요청은 오류 메시지를 생성합니다.

통합된 ClearPass 웹 API 기능과 웹 관리를 동시에 구축하는 경우 서로 다른 HTTP 또는 HTTPS 서비스 포트를 사용하는지 확인해야 합니다.

그러나 보안을 위해 HTTP 대신 HTTPS를 사용하는 것이 좋습니다. HTTP는 주로 디버깅을 위해 지원됩니다.

웹 API 데몬은 섀시 클러스터 환경의 기본 라우팅 엔진에서 실행됩니다. 섀시 클러스터 전환 후 데몬은 새로운 기본 라우팅 엔진에서 자동으로 시작됩니다. 패킷 전달 엔진에는 영향을 미치지 않습니다.

Junos OS 릴리스 15.1X49-D130부터 웹 API 기능에 대한 IPv6 주소를 구성하여 ClearPass가 보안 연결을 시작하고 설정할 수 있도록 할 수 있습니다. Web API는 CPPM에서 가져온 IPv6 사용자 항목을 지원합니다. Junos OS 릴리스 15.1X49-D130 이전에는 IPv4 주소만 지원되었습니다.

ClearPass 인증 테이블

디바이스가 CPPM으로부터 게시된 정보를 수신한 후, 디바이스는 사용자 인증 및 ID 정보를 추출하고, 분석하고, 처리를 위한 적절한 프로세스로 배포합니다. 디바이스는 패킷 전달 엔진 측에 ClearPass 인증 테이블을 생성하여 이 사용자 정보를 보관합니다. 디바이스가 ClearPass에서 전송된 정보를 수신하면 디바이스는 인증된 사용자에 대한 ClearPass 인증 테이블에 항목을 생성합니다. 디바이스는 사용자로부터 액세스 요청을 받으면 ClearPass 인증 테이블을 확인하여 사용자가 인증되었는지 확인한 다음 사용자의 트래픽과 일치하는 보안 정책을 적용할 수 있습니다.

Junos OS 릴리스 15.1X49-D130부터 디바이스는 CPPM에서 IPv6 주소를 수신할 수 있으며 ClearPass 인증 테이블은 IPv6 주소를 지원합니다.

ClearPass와 디바이스 간의 연결 프로토콜에 HTTPS 또는 HTTP 사용

Web API를 구성할 때 HTTPS를 연결 프로토콜로 사용하는 경우 인증서 키를 지정합니다. 보안을 위해 HTTPS 기본 인증서 키 크기는 2048바이트입니다. 인증서 크기를 지정하지 않으면 기본 크기가 사용됩니다. 인증서를 지정하는 데 사용할 수 있는 세 가지 방법이 있습니다.

기본 인증서

PKI에서 생성된 인증서

사용자 지정 인증서 및 인증서 키

SRX 시리즈 웹 API는 인증서 및 인증서 키 구성에 대해 PEM(Privacy-Enhanced Mail) 형식만 지원합니다.

기본 포트(HTTP(8080) 또는 HTTPS(8443))에서 Web API를 사용하도록 설정하는 경우 포트에서 호스트 인바운드 트래픽을 사용하도록 설정해야 합니다. 다른 TCP 포트에서 이 기능을 사용하도록 설정하는 경우 매개 변수를 any-service지정하여 호스트 인바운드 트래픽을 사용하도록 설정해야 합니다. 예를 들어:

user@host# set security zones security-zone trust host-inbound-traffic system-services any-service

ClearPass에서 디바이스로 전송되는 데이터의 무결성 보장

다음 요구 사항은 CPPM에서 전송된 데이터가 손상되지 않도록 합니다.

Web API 구현은 HTTP/HTTPS POST 요청만 처리하도록 제한됩니다. 수신하는 다른 유형의 요청은 오류 메시지를 생성합니다.

Web API 디먼은 다음 전용 URL에서만 HTTP/HTTPS 요청을 분석하고 처리합니다.

/api/userfw/v1/post-entry

CPPM이 기기에 게시하는 HTTP/HTTPS 콘텐츠의 형식이 일관되게 올바르게 지정되어야 합니다. 올바른 XML 형식은 손상이 없음을 나타내며 사용자 ID 정보가 손실되지 않도록 합니다.

데이터 크기 제한 및 기타 제약 조건Data size restrictions and other constraints

CPPM에는 다음과 같은 데이터 크기 제한 및 제한이 적용됩니다.

CPPM은 게시하는 데이터의 크기를 제어해야 합니다. 그렇지 않으면 Web API 디먼이 이를 처리할 수 없습니다. 현재 Web API는 최대 2MB의 데이터를 처리할 수 있습니다.

역할 및 디바이스 포스처 정보에 대한 XML 데이터에는 다음과 같은 제한 사항이 적용됩니다. Web API 디먼은 다음 크기를 초과하는 전송된 XML 데이터(즉, 오버플로 데이터)를 삭제합니다.

SRX 시리즈 방화벽은 최대 209개의 역할을 처리할 수 있습니다.

SRX 시리즈 방화벽은 6개의 가능한 포스처 토큰 또는 값을 가진 한 가지 유형의 포스처만 지원합니다. 개별 사용자의 ID 정보에는 하나의 포스처 토큰만 있을 수 있습니다.

참고:CPPM은 디바이스의 상태와 상태를 확인하고 게시하는 사용자 정보의 일부로 해당 정보를 SRX 시리즈 방화벽 또는 NFX 시리즈 디바이스로 전송할 수 있습니다. SRX 시리즈 방화벽 또는 NFX 시리즈 디바이스에서는 포스처를 정의할 수 없습니다. 또한 SRX 시리즈 방화벽 또는 NFX 시리즈 디바이스는 수신하는 포스처 정보를 확인하지 않습니다.

상태 및 포스처 그룹

사용자, 역할 및 포스처 토큰 필드는 CPPM의 컨텍스트에서 구별됩니다. 각 사용자 ID 정보 세트에는 사용자 및 역할(그룹) ID와 포스처 토큰이 포함됩니다. SRX 시리즈 또는 NFX 시리즈 디바이스는 사용자 및 역할(그룹) 필드만 지원하기 때문에 포스처 토큰 값은 접두사 posture–를 추가하여 역할에 매핑됩니다. 그런 다음 보안 정책에서 해당 역할을 그룹으로 사용할 수 있으며, 해당 정책은 정책과 일치하는 모든 트래픽에 적용됩니다.

사전 정의된 포스처 ID 상태는 다음과 같습니다.

자세 건강(HEALTHY)

자세 점검 (CHECKUP)

자세 전환(TRANSITION)

posture-quarantine(격리)

자세 감염(감염됨)

상태 알 수 없음(UNKNOWN)

또한보십시오

예: 디바이스가 ClearPass에서 사용자 인증 데이터를 수신할 수 있도록 SRX 시리즈 통합 ClearPass 기능 구성

SRX 시리즈 방화벽과 CPPM(ClearPass Policy Manager)은 협업을 통해 보호된 리소스 및 인터넷에 대한 액세스를 제어합니다. 이를 위해 SRX 시리즈 방화벽은 사용자와 사용자의 요청에 맞는 보안 정책을 적용하는 동시에 사용자를 인증해야 합니다. 통합된 ClearPass 인증 및 시행 기능을 위해 SRX 시리즈 방화벽은 ClearPass를 인증 소스로 사용합니다.

이 예제에서 다루는 웹 API 기능은 CPPM에 API를 노출하여 SRX 시리즈 방화벽과의 보안 연결을 시작할 수 있도록 합니다. CPPM은 이 연결을 사용하여 SRX 시리즈 방화벽에 사용자 인증 정보를 게시합니다. SRX 시리즈 방화벽은 CPPM 클라이언트에 대한 HTTPS 서버 역할을 합니다.

요구 사항

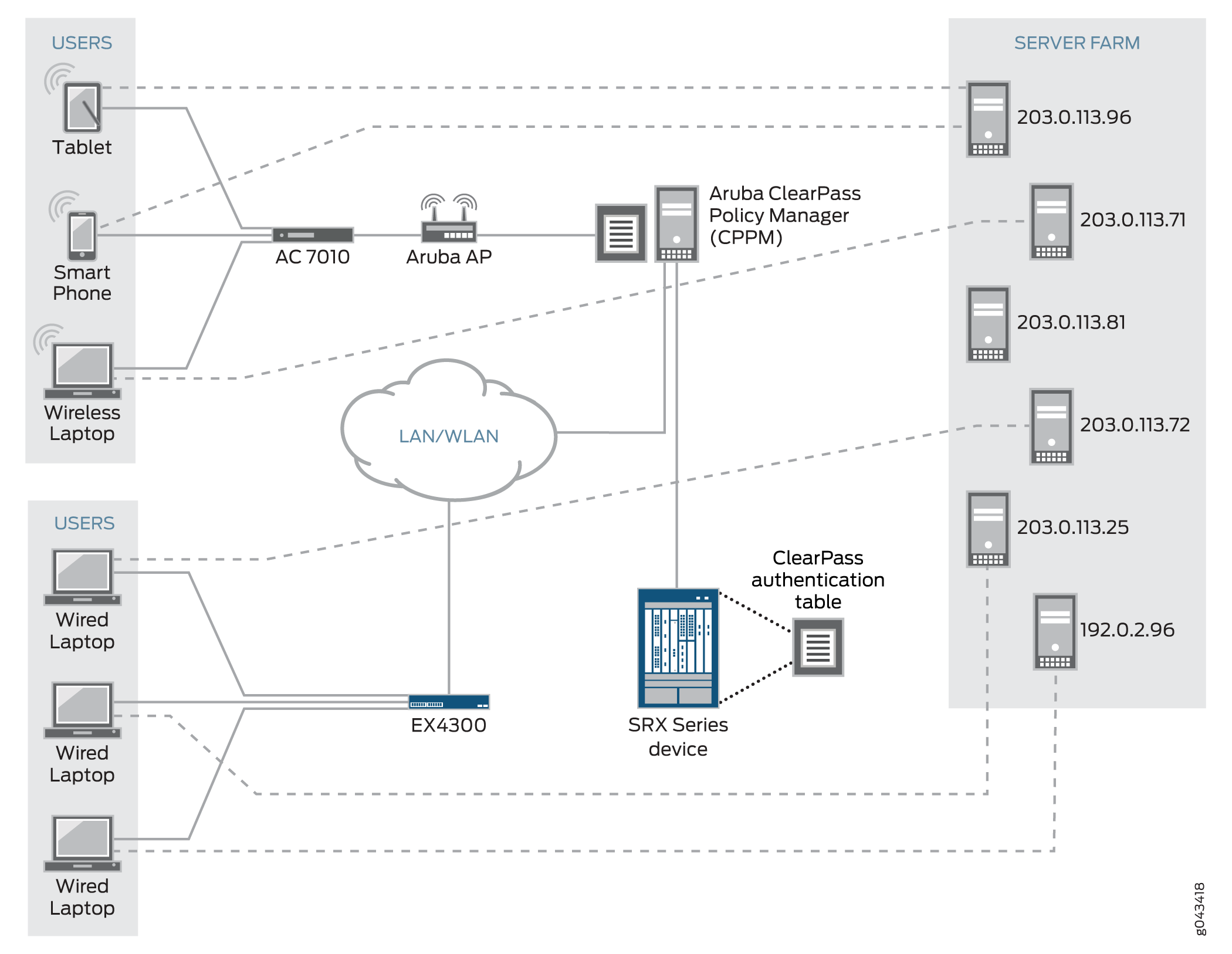

이 섹션에서는 이 예의 토폴로지에 대한 소프트웨어 및 하드웨어 요구 사항을 정의합니다. 토폴로지 설계는 그림 2 를 참조하십시오.

하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Aruba ClearPass 정책 관리자(CPPM). CPPM은 로컬 인증 소스를 사용하여 사용자를 인증하도록 구성됩니다.

참고:CPPM은 SRX 시리즈 방화벽에 사용자 이름, 사용자가 속한 그룹 이름 목록, 사용된 디바이스의 IP 주소, 디바이스 포스처 토큰 등의 사용자 인증 및 ID 정보를 제공하도록 구성되었다고 가정합니다.

통합 ClearPass 기능이 포함된 Junos OS를 실행하는 SRX 시리즈 방화벽.

모두 서버 영역에 있는 6개의 서버로 구성된 서버 팜:

마케팅 서버 보호 (203.0.113.23)

인적 자원 서버 (203.0.113.25 )

계정 서버 (203.0.113.72)

공용 서버 (192.0.2.96)

기업 서버 (203.0.113.71)

세일즈 서버 (203.0.113.81)

ArubaOS를 실행하는 AC 7010 Aruba Cloud Services Controller.

ArubaOS를 실행하는 Aruba AP 무선 액세스 컨트롤러.

Aruba AP는 AC7010에 연결됩니다.

무선 사용자는 Aruba AP를 통해 CPPM에 연결합니다.

유선 802.1 액세스 디바이스로 사용되는 주니퍼 네트웍스 EX4300 스위치.

유선 사용자는 EX4300 스위치를 사용하여 CPPM에 연결합니다.

6개의 최종 사용자 시스템:

Microsoft OS를 실행하는 유선 네트워크 연결 PC 3대

Aruba AP 액세스 디바이스를 통해 네트워크에 액세스하는 BYOD 디바이스 2개

Microsoft OS를 실행하는 무선 노트북 1대

개요

SRX 시리즈 방화벽에서 ID 인식 보안 정책을 구성하여 디바이스의 IP 주소가 아닌 사용자 이름 또는 그룹 이름을 기반으로 리소스에 대한 사용자의 액세스를 제어할 수 있습니다. 이 기능을 위해 SRX 시리즈 방화벽은 사용자 인증을 위해 CPPM에 의존합니다. SRX 시리즈 방화벽은 CPPM을 ClearPass와 통합할 수 있도록 웹 API(webapi)를 노출합니다. CCPM은 연결 전반에 걸쳐 SRX 시리즈 방화벽에 사용자 인증 정보를 효율적으로 게시합니다. CPPM이 보안 연결을 시작하고 설정할 수 있도록 웹 API 기능을 구성해야 합니다. SRX 시리즈 방화벽과 CPPM 간의 연결을 설정하기 위해 SRX 시리즈 방화벽에 별도의 라우팅 엔진 프로세스가 필요하지 않습니다.

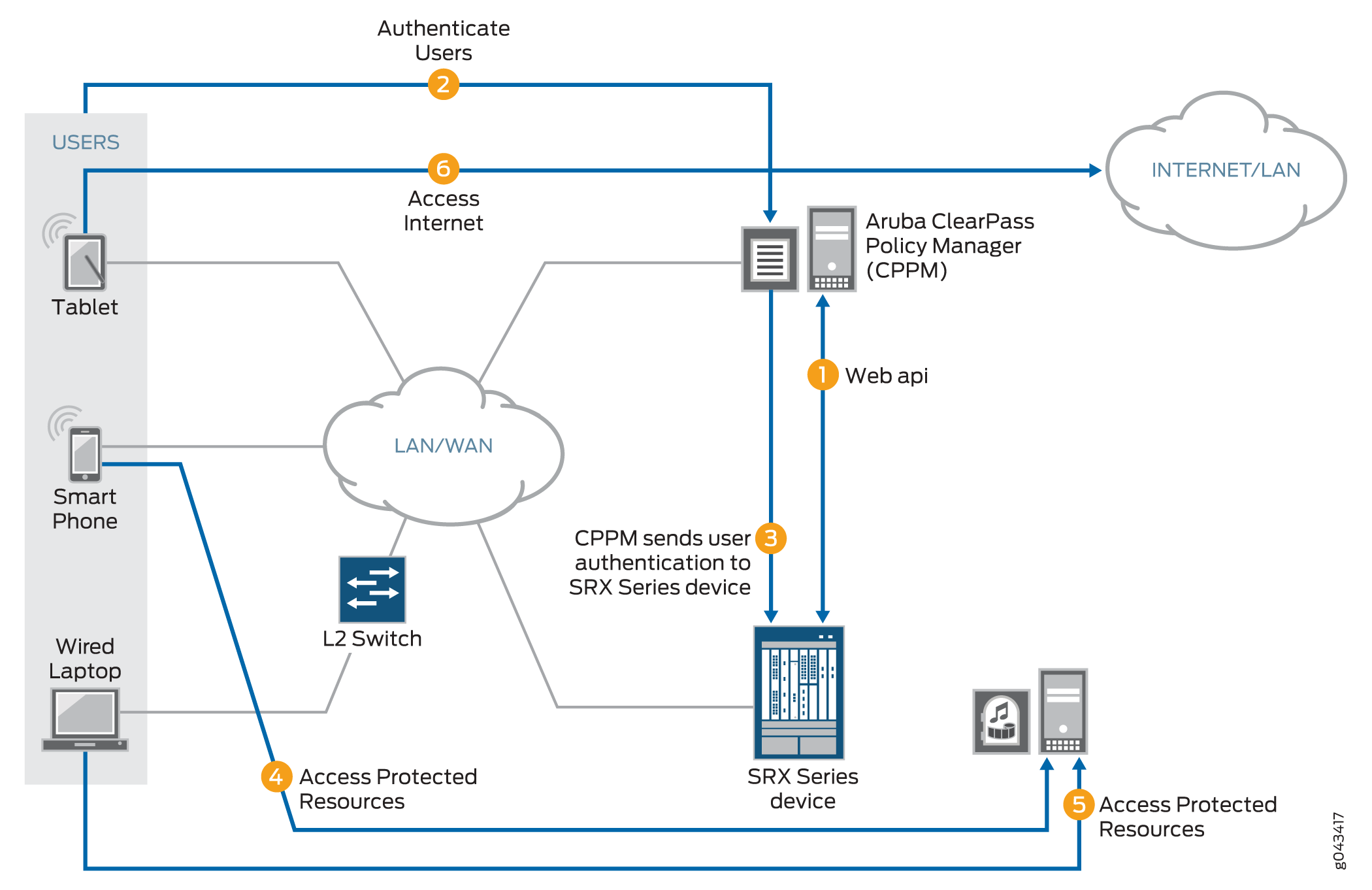

그림 1 은 사용자 인증을 포함하여 SRX 시리즈 방화벽과 CPPM 간의 통신 주기를 보여줍니다.

그림과 같이 다음과 같은 활동이 진행됩니다.

-

CPPM은 Web API를 사용하여 SRX 시리즈 방화벽과의 보안 연결을 시작합니다.

3명의 사용자가 네트워크에 가입하고 CPPM에 의해 인증됩니다.

태블릿 사용자가 기업 WAN을 통해 네트워크에 연결합니다.

스마트폰 사용자가 기업 WAN을 통해 네트워크에 연결합니다.

무선 랩톱 사용자는 회사 LAN에 연결된 계층 2 스위치에 연결된 유선 랩톱에서 네트워크에 연결합니다.

-

CPPM은 Web API를 사용하여 네트워크에 로그인한 사용자의 사용자 인증 및 ID 정보를 POST 요청 메시지의 SRX 시리즈 방화벽으로 보냅니다.

사용자의 트래픽이 SRX 시리즈 방화벽에 도달하면 SRX 시리즈 방화벽은 다음을 수행합니다.

-

트래픽이 일치하는 보안 정책을 식별합니다.

-

ClearPass 인증 테이블에서 사용자에 대한 인증 항목을 찾습니다.

-

사용자를 인증한 후 트래픽에 보안 정책을 적용합니다.

-

-

내부의 보호된 리소스에 대한 액세스를 요청하는 스마트폰 사용자의 트래픽은 SRX 시리즈 방화벽에 도달합니다. 3단계에서 식별된 모든 조건이 충족되고 보안 정책에서 이를 허용하므로 SRX 시리즈 방화벽은 보호된 리소스에 대한 사용자 연결을 허용합니다.

-

보호된 리소스에 대한 액세스를 요청하는 유선 랩톱 사용자의 트래픽이 SRX 시리즈 방화벽에 도달합니다. 3단계에서 식별된 모든 조건이 충족되고 보안 정책에서 이를 허용하므로 SRX 시리즈 방화벽은 리소스에 대한 사용자 연결을 허용합니다.

-

인터넷 액세스를 요청하는 태블릿 사용자의 트래픽이 SRX 시리즈 방화벽에 도달합니다. 3단계에서 식별된 모든 조건이 충족되고 보안 정책에서 이를 허용하므로 SRX 시리즈 방화벽은 사용자의 인터넷 연결을 허용합니다.

Web API 데몬은 보안상의 이유로 기본적으로 사용하도록 설정되지 않습니다. Web API 디먼을 시작하면 기본적으로 HTTP(8080) 또는 HTTPS(8443) 서비스 포트가 열립니다. 사용하려는 HTTP 프로토콜의 버전에 따라 이러한 포트 중 하나가 구성되어 있는지 확인해야 합니다. 보안상의 이유로 HTTPS를 사용하는 것이 좋습니다. 이러한 포트를 열면 시스템이 서비스 공격에 더 취약해집니다. 이러한 포트를 사용할 수 있는 서비스 공격으로부터 보호하기 위해 Web API 디먼은 사용하도록 설정한 후에만 시작됩니다.

Web API는 RESTful 웹 서비스 구현입니다. 그러나 RESTful 웹 서비스를 완전히 지원하지는 않습니다. 오히려 ClearPass 클라이언트의 요청에 응답하는 HTTP 또는 HTTPS 서버 역할을 합니다.

웹 API 연결은 HTTP 서비스 포트(8080) 또는 HTTPS 서비스 포트(8443)를 사용하여 CPPM에 의해 초기화됩니다. ClearPass가 메시지를 게시할 수 있으려면 Web API 데몬을 활성화하고 구성해야 합니다.

남용을 완화하고 데이터 변조를 방지하기 위해 Web API 데몬은 다음을 수행합니다.

HTTP 또는 HTTPS 기본 사용자 계정 인증을 통한 ClearPass 클라이언트 인증이 필요합니다.

클라이언트 소스로 구성된 IP 주소에서만 데이터를 게시할 수 있습니다. 즉, ClearPass 클라이언트 IP 주소(이 예에서는 192.0.2.199)에서만 HTTP 또는 HTTPS POST 요청을 허용합니다.

게시된 콘텐츠가 설정된 XML 데이터 형식을 따라야 합니다. 데이터를 처리할 때 Web API 디먼은 올바른 데이터 형식이 사용되었는지 확인합니다.

웹 관리와 SRX 시리즈 방화벽을 함께 구축하는 경우 서로 다른 HTTP 또는 HTTPS 서비스 포트에서 실행해야 합니다.

이 기능이 데이터 변조를 방지하는 방법에 대한 자세한 내용은 ClearPass가 세션을 시작하고 웹 API를 사용하여 SRX 시리즈 디바이스에 사용자 인증 정보를 전달하는 방법 이해를 참조하십시오.

SRX 시리즈 UserID 데몬은 사용자 인증 및 ID 정보를 처리하고 이를 패킷 전달 엔진의 ClearPass 인증 테이블과 동기화합니다. SRX 시리즈 방화벽은 CPPM에서 수신한 정보에만 사용되는 ClearPass 인증 테이블을 생성합니다. ClearPass 인증 테이블에는 다른 인증 소스의 사용자 인증 정보가 포함되어 있지 않습니다. SRX 시리즈 방화벽은 ClearPass 인증 테이블을 검사하여 유선 또는 무선 디바이스와 로컬 네트워크 리소스를 사용하여 인터넷의 보호된 네트워크 리소스에 액세스하려는 사용자를 인증합니다.

CPPM이 SRX 시리즈 방화벽에 연결하고 인증 정보를 게시하려면 HTTPS 인증을 사용하여 인증해야 합니다. Web API 디먼은 HTTPS 인증서를 참조하는 데 사용할 수 있는 세 가지 메서드, 즉 기본 인증서, PKI 로컬 인증서 및 인증서 및 인증서 키 구성 문을 통해 구현된 사용자 지정 인증서를 지원합니다. 이러한 인증서 방법은 함께 사용할 수 없습니다.

이 예에서는 CPPM과 SRX 시리즈 방화벽 간의 연결에 HTTPS를 사용합니다. 보안을 보장하기 위해 통합 ClearPass 기능 기본 인증서 키 크기는 2084비트입니다.

보안상의 이유로 기본 인증서, PKI 생성 인증서 또는 사용자 지정 인증서 등 어떤 방법을 사용하든 인증서 크기가 2084비트 이상인지 확인해야 합니다.

다음 예제에서는 PKI를 사용하여 인증서 및 키를 생성하는 방법을 보여 줍니다.

user@host>request security pki generate-key-pair certificate-id aruba size 2048 user@host>request security pki local-certificate generate-self-signed certificate-id aruba domain-name mycompany.net email jxchan@mycompany.net ip-address 192.51.100.21 subject “CN=John Doe,OU=Sales ,O=mycompany.net ,L=MyCity ,ST=CA,C=US"

구성

이 섹션에서는 SRX 시리즈 웹 API를 활성화하고 구성하는 방법을 다룹니다.

Web API를 사용하도록 설정해야 합니다. 기본적으로 사용하도록 설정되어 있지 않습니다.

CLI 빠른 구성

이 예를 빠르게 구성하려면, 다음 명령문을 복사하여 텍스트 파일로 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령문을 복사하여 CLI [edit] 에 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set system services webapi user sunny password i4%rgd set system services webapi client 192.0.2.199 set system services webapi https port 8443 set system services webapi https pki-local-certificate aruba set system services webapi debug-level alert set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21 set security zones security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl set security user-identification authentication-source aruba-clearpass priority 110 set security user-identification authentication-source local-authentication-table priority 120 set security user-identification authentication-source active-directory-authentication-table priority 125 set security user-identification authentication-source firewall-authentication priority 150 set security user-identification authentication-source unified-access-control priority 200

SRX 시리즈 웹 API 데몬 구성

단계별 절차

Web API를 구성하면 CPPM이 SRX 시리즈 방화벽에 대한 연결을 초기화할 수 있습니다. 별도의 연결 구성이 필요하지 않습니다.

CPPM은 SRX 시리즈 방화벽에 사용자 이름, 사용자가 속한 그룹의 이름, 사용된 디바이스의 IP 주소, 포스처 토큰 등 인증된 사용자 ID 정보를 제공하도록 구성되어 있다고 가정합니다.

CPPM은 사용자 또는 사용자 그룹을 디바이스 유형에 매핑하는 역할 매핑을 구성했을 수 있습니다. CPPM이 역할 매핑 정보를 SRX 시리즈 방화벽에 전달하면 SRX 시리즈 방화벽은 역할 매핑을 그룹으로 처리합니다. SRX 시리즈 방화벽은 다른 그룹과 구별하지 않습니다.

Web API 데몬을 구성하려면:To configure the Web API daemon:

계정에 대한 Web API 디먼(webapi) 사용자 이름 및 암호를 구성합니다.

이 정보는 HTTPS 인증 요청에 사용됩니다.

[edit system services] user@host# set webapi user sunny password i4%rgd

-

웹 API 클라이언트 주소, 즉 ClearPass 웹 서버 데이터 포트의 IP 주소를 구성합니다.

SRX 시리즈 방화벽은 이 주소의 정보만 수신합니다.

참고:여기에 주소가 구성된 ClearPass 웹 서버 데이터 포트는 해당 기능을 구성한 경우 사용자 쿼리 기능에 사용되는 포트와 동일합니다.

[edit system services] user@host# set webapi client 192.0.2.199

참고:Junos OS 릴리스 15.1X49-D130부터 SRX 시리즈 방화벽은 Web API 클라이언트 주소를 구성하기 위한 IPv6 주소를 지원합니다. Junos OS 릴리스 15.1X49-D130 이전에는 IPv4 주소만 지원되었습니다.

Web API 데몬 HTTPS 서비스 포트를 구성합니다.

기본 TCP 포트 8080 또는 8443에서 Web API 서비스를 사용하도록 설정하는 경우 해당 포트에서 호스트 인바운드 트래픽을 사용하도록 설정해야 합니다.

이 예제에서는 보안 버전의 Web API 서비스(webapi-ssl)가 사용되므로 HTTPS 서비스 포트 8443을 구성해야 합니다.

[edit system services] user@host# set webapi https port 8443

HTTPS 기본 인증서를 사용하도록 Web API 디먼을 구성합니다.

[edit system services] user@host# set webapi https pki-local-certificate aruba

Web API 디먼에 대한 추적 수준을 구성합니다.

지원되는 추적 수준은 notice, warn, error, crit, alert 및 emerg입니다. 기본값은 error입니다.

[edit system services] user@host# webapi debug-level alert

CPPM에서 호스트 인바운드 트래픽에 사용할 인터페이스를 구성합니다.

user@host# set interfaces ge-0/0/3.4 vlan-id 340 family inet address 192.51.100.21

TCP 포트 8443에서 HTTPS 호스트 인바운드 트래픽을 통해 Web API 서비스를 사용하도록 설정합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.4 host-inbound-traffic system-services webapi-ssl

결과

구성 모드에서 명령을 입력하여 show system services webapi Web API 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user {

sunny;

password "$ABC123"; ## SECRET-DATA

}

client {

192.0.2.199;

}

https {

port 8443;

pki-local-certificate aruba;

}

debug-level {

alert;

}

구성 모드에서 명령을 입력하여 show interfaces ge-0/0/3.4 CPPM의 호스트 인바운드 트래픽에 사용되는 인터페이스의 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 검증 프로세스를 반복하여 수정합니다.

vlan-id 340;

family inet {

address 192.51.100.21/32;

}

구성 모드에서 명령을 입력하여 show security zones security-zone trust 보안 Web API 서비스(web-api-ssl)를 사용하여 CPPM에서 호스트 인바운드 트래픽을 허용하는 보안 영역 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 검증 프로세스를 반복하여 수정합니다.

interfaces {

ge-0/0/3.4 {

host-inbound-traffic {

system-services {

webapi-ssl;

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

ClearPass 인증 테이블 항목 시간 초과 및 우선 순위 구성

단계별 절차

이 절차에서는 다음 정보를 구성합니다.

ClearPass 인증 테이블에서 유휴 인증 항목을 만료할 시기를 결정하는 시간 초과 매개 변수입니다.

ClearPass 인증 테이블은 SRX 시리즈 방화벽이 사용자 인증 항목을 검색하기 위한 조회 순서의 첫 번째 인증 테이블입니다. ClearPass 인증 테이블에 항목이 없고 다른 인증 테이블이 구성되어 있는 경우, SRX 시리즈 방화벽은 사용자가 설정한 순서에 따라 해당 테이블을 검색합니다.

-

ClearPass 인증 테이블의 유휴 인증 항목을 만료하는 데 사용되는 시간 제한 값을 20분으로 설정합니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass authentication-entry-timeout 20

SRX 시리즈 방화벽을 인증 소스와 통합하도록 처음 구성할 때는 ClearPass 인증 테이블의 유휴 항목이 만료되는 시점을 식별하기 위해 시간 초과 값을 지정해야 합니다. 제한시간 값을 지정하지 않으면 기본값이 가정됩니다.

-

기본값 = 30분

-

range = 설정된 경우 시간 제한 값은 [10,1440분] 범위 내에 있어야 합니다. 값이 0이면 항목이 만료되지 않습니다.

-

-

SRX 시리즈 방화벽이 ClearPass 인증 테이블에서 사용자 인증 항목을 먼저 검색하도록 지시하려면 인증 테이블 우선 순위를 설정합니다. ClearPass 인증 테이블에서 사용자에 대한 항목을 찾을 수 없는 경우 다른 인증 테이블이 검색되는 순서를 지정합니다.

참고:ClearPass 인증 테이블이 패킷 전달 엔진의 유일한 인증 테이블이 아닌 경우 이 값을 설정해야 합니다.

[edit security user-identification] user@host# set authentication-source aruba-clearpass priority 110 user@host# set authentication-source local-authentication-table priority 120 user@host# set authentication-source active-directory-authentication-table priority 125 user@host# set authentication-source firewall-authentication priority 150 user@host# set authentication-source unified-access-control priority 200

ClearPass 인증 테이블의 기본 우선 순위 값은 110입니다. 패킷 전달 엔진에 다른 인증 테이블이 있는 경우 SRX 시리즈 방화벽이 ClearPass 인증 테이블을 먼저 확인하도록 지시하려면 로컬 인증 테이블 항목을 100에서 120으로 변경해야 합니다. 표 1 에는 새로운 인증 테이블 검색 우선순위가 표시되어 있습니다.

표 1: SRX 시리즈 방화벽 인증 테이블 검색 우선 순위 할당 SRX 시리즈 인증 테이블

값 설정

ClearPass 인증 테이블

110

로컬 인증 테이블

120

Active Directory 인증 테이블

125

방화벽 인증 테이블

150

UAC 인증 테이블

200

결과

구성 모드에서 ClearPass 인증 테이블 항목의 에이징에 대해 설정된 시간 제한 값이 올바른지 확인합니다. show services user-identification 명령을 입력합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

authentication-source aruba-clearpass {

authentication-entry-timeout 20;

}

통합 ClearPass 인증 및 실행 사용자 쿼리 기능 이해

이 주제는 CPPM(ClearPass Policy Manager)이 개별 사용자의 사용자 인증 및 ID 정보를 SRX 시리즈 또는 NFX 시리즈 디바이스에 직접 게시하지 않을 때 해당 정보를 얻는 방법에 초점을 맞춥니다.

통합된 ClearPass 인증 및 시행 기능을 통해 장치와 Aruba ClearPass는 무선 및 유선 장치에서 보호된 리소스와 인터넷에 대한 액세스를 제어할 수 있습니다. 이를 위해 ClearPass는 사용자 인증 및 ID 정보를 디바이스로 전송합니다. 디바이스는 ClearPass 인증 테이블에 정보를 저장합니다. 이 정보를 전송하기 위해 일반적으로 CPPM은 Web API(webapi) 서비스 구현을 사용하여 디바이스에 HTTP 또는 HTTPS POST 요청을 할 수 있습니다.

여러 가지 이유로 CPPM이 사용자에 대한 사용자 인증 정보를 보내지 않는 경우가 발생할 수 있습니다. 해당 사용자의 트래픽이 SRX 시리즈 방화벽 또는 NFX 시리즈 디바이스에 도달하면 디바이스는 사용자를 인증할 수 없습니다. 사용자 쿼리 기능을 활성화하도록 디바이스를 구성하면 ClearPass 웹 서버에 개별 사용자에 대한 인증 정보를 쿼리할 수 있습니다. 디바이스는 사용자 디바이스의 IP 주소를 기반으로 쿼리를 수행하며, 사용자의 액세스 요청 트래픽에서 IP 주소를 얻습니다.

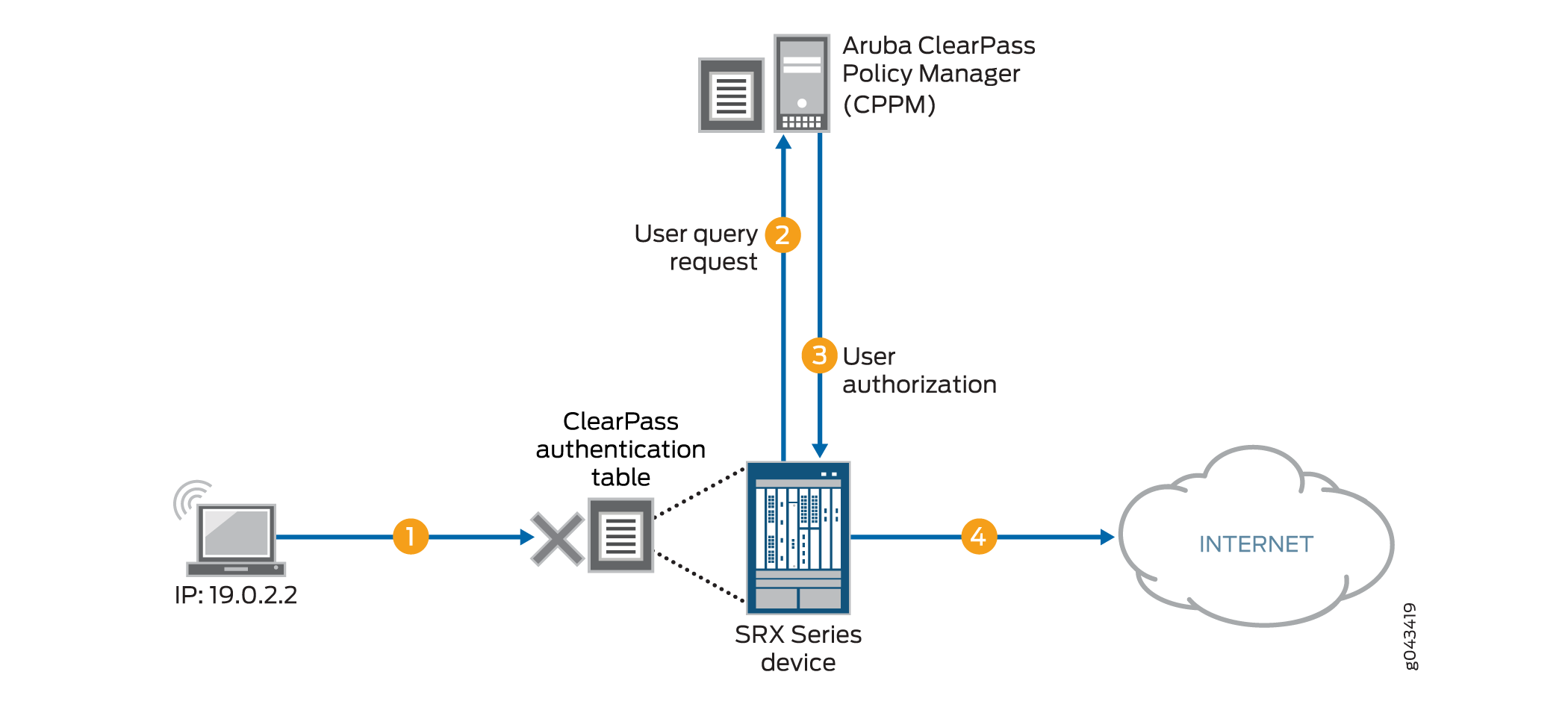

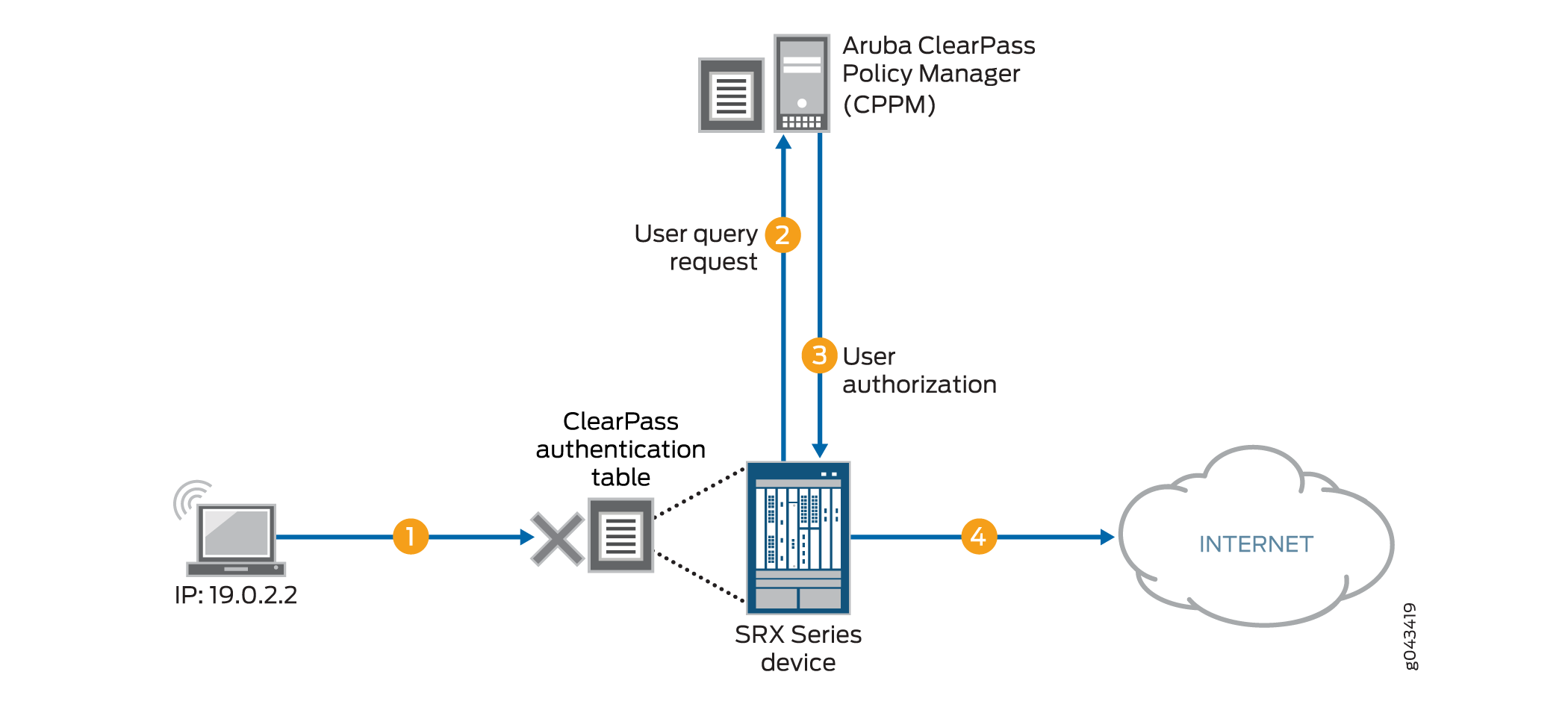

사용자 쿼리 기능이 구성된 경우, 디바이스가 리소스 또는 인터넷에 대한 액세스를 요청하는 사용자로부터 트래픽을 수신할 때 ClearPass 인증 테이블에서 사용자 항목을 찾지 못하면 쿼리 프로세스가 자동으로 트리거됩니다. 디바이스는 다른 인증 테이블을 검색하지 않습니다. 오히려, 사용자에 대한 인증 정보를 요청하는 질의를 CPPM에 보낸다. 그림 3 은 사용자 쿼리 프로세스를 보여 줍니다. 이 예제의 내용은 다음과 같습니다.

-

사용자가 리소스에 액세스하려고 합니다. 디바이스는 액세스를 요청하는 트래픽을 수신합니다. SRX 시리즈 방화벽은 ClearPass 인증 테이블에서 사용자 항목을 검색하지만 아무 항목도 찾을 수 없습니다.

디바이스는 CPPM에서 사용자에 대한 인증을 요청합니다.

CPPM은 사용자를 인증하고 사용자 인증 및 ID 정보를 디바이스에 반환합니다.

디바이스는 ClearPass 인증 테이블에 사용자에 대한 항목을 생성하고 사용자에게 인터넷 액세스 권한을 부여합니다.

다음 두 가지 메커니즘을 구성하여 디바이스가 요청을 자동으로 보내는 시기를 제어할 수 있습니다.

매개

delay-query-time변수매개 변수에 대해

delay-query-time설정할 값을 결정하려면 사용자 ID 정보가 ClearPass에서 디바이스로 전송되는 방법과 관련된 이벤트 및 기간과 매개 변수가 쿼리 프로세스에 미치는 영향을delay-query-time이해하는 것이 좋습니다.CPPM이 Web API를 사용하여 사용자 ID 정보를 디바이스에 처음 게시한 시점부터 디바이스가 해당 정보로 로컬 ClearPass 인증 테이블을 업데이트할 수 있을 때까지 지연이 발생합니다. 사용자 ID 정보는 먼저 ClearPass 디바이스의 컨트롤 플레인과 디바이스의 컨트롤 플레인을 통과해야 합니다. 즉, 이 프로세스는 디바이스가 ClearPass 인증 테이블에 사용자 ID 정보를 입력할 수 있는 시기를 지연시킬 수 있습니다.

이 프로세스가 진행되는 동안 인증 및 ID 정보가 ClearPass에서 디바이스로 전송 중인 사용자의 액세스 요청에 의해 생성된 디바이스에 트래픽이 도착할 수 있습니다.

사용자 쿼리를 즉시 전송하여 디바이스가 자동으로 응답하도록 허용하는 대신, 디바이스가 쿼리를 보내기 전에 일정 시간 동안 대기할 수 있도록 초 단위로 지정된 매개 변수를 설정할

delay-query-time수 있습니다.지연 시간 초과가 만료되면 디바이스는 쿼리를 CPPM으로 전송하고 라우팅 엔진 인증 테이블에 보류 중인 항목을 생성합니다. 이 기간 동안 트래픽은 기본 정책과 일치하며 정책 구성에 따라 삭제되거나 허용됩니다.

참고:대기열에 많은 쿼리 요청이 있는 경우 디바이스는 ClearPass에 대한 여러 동시 연결을 유지하여 처리량을 늘릴 수 있습니다. 그러나 ClearPass가 이러한 연결로 인해 스트레스를 받지 않도록 하기 위해 동시 연결 수는 20개(<=20) 이하로 제한됩니다. 이 값은 변경할 수 없습니다.

디바이스가 ClearPass 인증 테이블의 트래픽과 연관된 사용자에 대한 항목을 찾지 못할 경우 패킷에 적용되는 기본 정책.

시스템 기본 정책은 패킷을 삭제하도록 구성됩니다. 이 트래픽에 적용할 다른 작업을 지정하는 정책을 구성하여 이 작업을 재정의할 수 있습니다.

표 2 에서는 Active Directory의 사용 여부와 관련하여 사용자 쿼리 기능에 미치는 영향을 보여 줍니다.

Active Directory가 구성되었습니다. |

ClearPass 사용자 쿼리 기능 활성화 |

CLI 점검 결과 |

|---|---|---|

아니요 |

아니요 |

전달 |

아니요 |

예 |

전달 |

예 |

아니요 |

전달 |

예 |

예 |

실패 |

테이블의 맨 아래 행에 오류 조건이 반영되지 않도록 하려면 Active Directory 또는 사용자 쿼리 기능을 사용하지 않도록 설정해야 합니다. 둘 다 구성된 경우 시스템은 다음과 같은 오류 메시지를 표시합니다.

The priority of CP auth source is higher than AD auth source, and the CP user-query will shadow all AD features. Therefore, please choose either disabling CP user-query or not configuring AD.

사용자 쿼리 요청에 대한 응답으로 ClearPass 웹 서버는 요청에 IP 주소가 지정된 사용자 디바이스에 대한 정보를 반환합니다. 이 응답에는 ISO 8601에서 정의한 대로 UTC(협정 세계시)로 표현되는 타임스탬프가 포함됩니다.

다음은 몇 가지 예입니다.

2016-12-30T09:30:10.678123Z

2016-12-30T09:30:10Z

2016-06-06T00:31:52-07:00

표 3 은 타임스탬프 형식을 구성하는 구성 요소를 보여줍니다.

형식 구성 요소 |

의미 |

|---|---|

Yyyy |

두 자릿수 월 |

Dd |

두 자리 날짜 |

Hh |

두 자리 시간(00 - 23) |

M m |

두 자리의 분 |

Ss |

두 자리 초 |

s |

1초의 소수 자릿수를 나타내는 하나 이상의 숫자 |

증권 시세 표시기 |

시간대 지정자: Z 또는 +hh:mm 또는 -hh:mm |

예: 통합 ClearPass 인증 및 집행 사용자 쿼리 기능 구성

이 예에서는 SRX 시리즈 방화벽을 구성할 수 없는 경우 개별 사용자에 대한 사용자 인증 및 ID 정보를 Aruba ClearPass에 자동으로 쿼리할 수 있도록 구성하는 방법을 다룹니다.

사용자 쿼리 기능은 사용자 인증 및 ID 정보를 가져오는 Web API 메서드를 보완하며 선택 사항입니다.

요구 사항

이 섹션에서는 사용자 쿼리 요구 사항을 포함하는 전체 토폴로지에 대한 소프트웨어 및 하드웨어 요구 사항을 정의합니다. 토폴로지는 그림 5 를 참조하십시오. 사용자 쿼리 프로세스에 대한 자세한 내용은 그림 4를 참조하십시오.

하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

아루바 클리어패스(CPPM). CPPM은 로컬 인증 소스를 사용하여 사용자를 인증하도록 구성됩니다.

참고:CPPM은 SRX 시리즈 방화벽에 사용자 이름, 사용자가 속한 그룹 이름 목록, 사용된 디바이스의 IP 주소, 디바이스 포스처 토큰 등의 사용자 인증 및 ID 정보를 제공하도록 구성되었다고 가정합니다.

통합 ClearPass 기능이 포함된 Junos OS를 실행하는 SRX 시리즈 방화벽.

모두 서버 영역에 있는 6개의 서버로 구성된 서버 팜:

마케팅 서버 보호 (203.0.113.23)

인적 자원 서버 (203.0.113.25 )

계정 서버 (203.0.113.72)

공용 서버 (203.0.113.91)

기업 서버 (203.0.113.71)

세일즈 서버 (203.0.113.81)

ArubaOS를 실행하는 AC 7010 Aruba Cloud Services Controller.

ArubaOS를 실행하는 Aruba AP 무선 액세스 컨트롤러.

Aruba AP는 AC7010에 연결됩니다.

무선 사용자는 Aruba AP를 통해 CPPM에 연결합니다.

유선 802.1 액세스 디바이스로 사용되는 주니퍼 네트웍스 EX4300 스위치.

유선 사용자는 EX4300 스위치를 사용하여 CPPM에 연결합니다.

6개의 최종 사용자 시스템:

Microsoft OS를 실행하는 유선 네트워크 연결 PC 3대

Aruba AP 액세스 디바이스를 통해 네트워크에 액세스하는 BYOD 디바이스 2개

Microsoft OS를 실행하는 무선 노트북 1대

개요

디바이스의 ClearPass 인증 테이블에 해당 사용자에 대한 항목이 포함되어 있지 않은 경우 SRX 시리즈 방화벽이 개별 사용자에 대한 CPPM에서 인증된 사용자 ID 정보를 얻을 수 있도록 사용자 쿼리 기능을 구성할 수 있습니다. SRX 시리즈 방화벽은 액세스 요청에서 발생하는 트래픽을 생성한 사용자 디바이스의 IP 주소에 대한 쿼리를 기반으로 합니다.

디바이스에 특정 사용자에 대한 CPPM의 인증 정보가 없는 데에는 여러 가지 이유가 있습니다. 예를 들어, 사용자가 CPPM에 의해 아직 인증되지 않은 경우가 발생할 수 있습니다. 이 조건은 사용자가 관리 스위치 또는 WLAN에 없는 액세스 계층을 통해 네트워크에 가입한 경우 발생할 수 있습니다.

사용자 쿼리 기능은 CPPM이 웹 API를 사용하여 SRX 시리즈 방화벽에 해당 정보를 게시하지 않은 사용자에 대해 SRX 시리즈 방화벽이 CPPM에서 사용자 인증 및 ID 정보를 얻을 수 있는 수단을 제공합니다. 디바이스가 ClearPass 인증 테이블에 항목이 없는 사용자로부터 액세스 요청을 수신하면 이 기능이 구성된 경우 CPPM을 자동으로 쿼리합니다.

그림 4 는 다음 단계를 포함하는 사용자 쿼리 흐름 프로세스를 보여 줍니다.

-

사용자가 리소스에 액세스하려고 합니다. SRX 시리즈 방화벽은 액세스를 요청하는 트래픽을 수신합니다. 디바이스는 ClearPass 인증 테이블에서 사용자에 대한 항목을 검색하지만 아무 것도 찾을 수 없습니다.

디바이스는 CPPM에서 사용자에 대한 인증을 요청합니다.

CPPM은 사용자를 인증하고 사용자 인증 및 ID 정보를 디바이스에 반환합니다.

디바이스는 ClearPass 인증 테이블에 사용자에 대한 항목을 생성하고 사용자에게 인터넷 액세스 권한을 부여합니다.

디바이스가 쿼리를 실행할 때 제어하는 데 사용할 수 있는 매개 변수에 대한 자세한 내용은 통합 ClearPass 인증 및 적용 사용자 쿼리 기능 이해의 내용을 참조하십시오.

이 기능이 구성된 경우 개별 사용자에 대한 인증 정보를 CPPM에 수동으로 쿼리할 수도 있습니다.

ClearPass 엔드포인트 API는 OAuth(RFC 6749)를 사용하여 액세스를 인증하고 권한을 부여해야 합니다. 디바이스가 개별 사용자 인증 및 권한 부여 정보에 대해 CPPM을 쿼리할 수 있으려면 액세스 토큰을 획득해야 합니다. 이를 위해 디바이스는 ClearPass가 지원하는 두 가지 유형 중 하나인 클라이언트 자격 증명 액세스 토큰 권한 부여 유형을 사용합니다.

CPPM(ClearPass Policy Manager)의 관리자는 grant_type "client_credentials"로 설정된 CPPM에서 API 클라이언트를 생성해야 합니다. 그런 다음 해당 정보를 사용하여 액세스 토큰을 획득하도록 디바이스를 구성할 수 있습니다. 다음은 이 작업을 수행하기 위한 메시지 형식의 예입니다.

curl https://{$Server}/api/oauth – – insecure – – data

“grant_type=client_credentials&client_id=Client2&client_secret= m2Tvcklsi9je0kH9UTwuXQwIutKLC2obaDL54/fC2DzC"

디바이스에서 액세스 토큰을 획득하기 위한 요청이 성공하면 다음 예제와 유사한 응답이 발생합니다.

{

“access_token”:”ae79d980adf83ecb8e0eaca6516a50a784e81a4e”,

“expires_in”:2880,

“token_type”:”Bearer”,

“scope”=nu;

}

액세스 토큰이 만료되기 전에 디바이스는 동일한 메시지를 사용하여 새 토큰을 가져올 수 있습니다.

구성

사용자 쿼리 기능을 활성화하고 구성하려면 다음 작업을 수행하십시오.

CLI 빠른 구성

이 예를 빠르게 구성하려면, 다음 명령문을 복사하여 텍스트 파일로 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령문을 복사하여 CLI [edit] 에 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199 set services user-identification authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt set services user-identification authentication-source aruba-clearpass user-query client-id client-1 set services user-identification authentication-source aruba-clearpass user-query client-secret 7cTr13# set services user-identification authentication-source aruba-clearpass user-query token-api “api/oauth” set services user-identification authentication-source aruba-clearpass user-query IP address “api/vi/insight/endpoint/ip/$IP$”

사용자 쿼리 기능 구성(선택 사항)

단계별 절차

SRX 시리즈 방화벽이 ClearPass 클라이언트에 자동으로 연결하여 개별 사용자에 대한 인증 정보를 요청할 수 있도록 사용자 쿼리 기능을 구성합니다.

사용자 쿼리 함수는 Web API를 사용하여 전송된 CPPM의 입력을 보완합니다. 사용자 쿼리 기능이 작동하기 위해 Web API 데몬을 사용하도록 설정할 필요는 없습니다. 사용자 쿼리 기능의 경우, SRX 시리즈 방화벽은 HTTP 클라이언트입니다. 이를 통해 포트 443의 CPPM에 HTTPS 요청을 보냅니다.

SRX 시리즈 방화벽이 개별 사용자 쿼리를 자동으로 수행하도록 하려면,

Aruba ClearPass를 사용자 쿼리 요청의 인증 소스로 구성하고 ClearPass 웹 서버 이름과 해당 IP 주소를 구성합니다. 디바이스에서 ClearPass 웹 서버에 연결하려면 이 정보가 필요합니다.

Junos OS 릴리스 15.1X49-D130부터 IPv4 주소 외에 IPv6 주소로 Aruba Clearpass 서버 IP 주소를 구성할 수 있습니다. Junos OS 릴리스 15.1X49-D130 이전에는 IPv4 주소만 지원되었습니다.

참고:aruba-clearpass를 인증 소스로 지정해야 합니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query web-server cp-webserver address 192.0.2.199

참고:ClearPass 웹 서버는 하나만 구성할 수 있습니다.

선택적으로 포트 번호 및 연결 방법을 구성하거나 이러한 매개 변수에 대해 다음 값을 수락합니다. 이 예에서는 기본값을 가정합니다.

connect-method(기본값은 HTTPS)

포트(기본적으로 디바이스는 포트 443의 CPPM에 HTTPS 요청을 보냅니다.

그러나 연결 방법 및 포트를 명시적으로 구성하는 경우 다음 문을 사용합니다.

set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver connect method <https/http> set services user-identification authentication-source aruba-clearpass user-query web-server cp-webserver port port-number

-

(선택 사항) ClearPass 웹 서버를 확인하는 데 사용할 디바이스에 대한 ClearPass CA 인증서 파일을 구성합니다. (아무 것도 구성되지 않은 경우 기본 인증서가 가정됩니다.)

[edit services user-identification] user@host# set authentication-source aruba_clearpass user-query ca-certificate RADUISServerCertificate.crt

CA 인증서를 통해 SRX 시리즈 방화벽은 ClearPass 웹 서버의 신뢰성과 신뢰할 수 있는지 확인할 수 있습니다.

인증서를 구성하기 전에 ClearPass 디바이스의 관리자로서 다음 작업을 수행해야 합니다.

-

CPPM에서 ClearPass 웹 서버의 인증서를 내보내고 인증서를 디바이스로 가져옵니다.

-

SRX 시리즈 방화벽에 있는 CA 파일 이름을 포함하여 ca-certificate를 경로로 구성합니다. 이 예에서는 다음 경로가 사용됩니다.

/var/tmp/RADUISServerCertificate.crt

-

-

SRX 시리즈 방화벽이 사용자 쿼리에 필요한 액세스 토큰을 획득하는 데 필요한 클라이언트 ID와 암호를 구성합니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query client-id client-1 user@host# set authentication-source aruba-clearpass user-query client-secret 7cTr13#

클라이언트 ID 및 클라이언트 암호는 필수 값입니다. CPPM의 클라이언트 구성과 일치해야 합니다.

팁:CPPM에서 클라이언트를 구성할 때 디바이스 구성에 사용할 클라이언트 ID와 암호를 복사합니다.

액세스 토큰을 획득하기 위한 URL을 생성하는 데 사용되는 토큰 API를 구성합니다.

참고:토큰 API를 지정해야 합니다. 기본값이 없습니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query token-api “api/oauth”

이 예제에서 토큰 API는

api/oauth입니다. 다음 정보와 결합되어 액세스 토큰을 획득하기 위한 전체 URL을 생성합니다https://192.0.2.199/api/oauth연결 방법은 HTTPS입니다.

이 예에서 ClearPass 웹 서버의 IP 주소는 192.0.2.199입니다.

개별 사용자 인증 및 ID 정보를 쿼리하는 데 사용할 쿼리 API를 구성합니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query query-api ’api/vi/insight/endpoint/ip/$IP$’

이 예에서 query-api는

api/vi/insight/endpoint/ip/$IP$입니다. URLhttps://192.0.2.199/api/oauthhttps://192.0.2.199/api/oauth/api/vi/insight/endpoint/ip/$IP$과 결합되어 .$IP 변수는 SRX 시리즈가 인증 정보를 요청하는 사용자에 대한 최종 사용자 디바이스의 IP 주소로 대체됩니다.

디바이스가 개별 사용자 쿼리를 전송하기 전에 지연할 시간(초)을 구성합니다.

[edit services user-identification] user@host# set authentication-source aruba-clearpass user-query delay-query-time 10

개별 사용자 인증 정보에 대해 CPPM에 수동으로 쿼리 실행(선택 사항)

단계별 절차

디바이스의 IP 주소가 203.0.113.46인 사용자에 대한 인증 정보를 수동으로 요청하도록 다음 문을 구성합니다.

root@device>request service user-identification authentication-source aruba-clearpass user-query address 203.0.113.46

확인

다음 절차에 따라 사용자 쿼리 함수가 예상대로 작동하는지 확인합니다.

ClearPass 웹 서버가 온라인 상태인지 확인

목적

사용자 쿼리 요청이 성공적으로 완료될 수 있는지 확인하는 첫 번째 수단인 ClearPass 웹 서버가 온라인 상태인지 확인합니다.

작업

show service user-identification authentication-source authentication-source user-query status 명령을 입력하여 ClearPass가 온라인 상태인지 확인합니다.

show service user-identification authentication-source aruba-clearpass user-query status Authentication source: aruba-clearpass Web server Address: 192.0.2.199 Status: Online Current connections: 0

추적 활성화 및 출력 확인

목적

사용자 쿼리 함수에서 생성된 모든 오류 메시지를 추적 로그에 표시합니다.

작업

다음 명령을 사용하여 추적 로그 파일 이름을 설정하고 추적을 사용하도록 설정합니다.

set system services webapi debug-log trace-log-1 set services user-identification authentication-source aruba-clearpass traceoptions flag user-query

사용자 쿼리 함수가 정상적으로 실행 중인지 확인

목적

사용자 쿼리 함수 동작에 문제가 있는지 확인합니다.

작업

syslog 메시지를 확인하여 사용자 쿼리 요청이 실패했는지 확인합니다.

실패하면 다음과 같은 오류 메시지가 보고됩니다.

LOG1: sending user query for IP <ip-address> to ClearPass web server failed. :reason

그 이유는 "서버 연결 없음" 또는 "소켓 오류"일 수 있습니다.

사용자 쿼리 카운터에 의존하여 문제가 있는지 확인

목적

명령을 입력하여 show service user-identification authentication-source authentication-source user-query counters 문제에 대한 사용자 쿼리 카운터를 홈으로 표시합니다(있는 경우).

사용자 쿼리 요청에 대한 응답으로 ClearPass가 반환한 타임스탬프는 표준 시간대를 포함하는 형식을 포함하여 모든 ISO 8601 형식으로 지정할 수 있습니다.

작업

show service user-identification authentication-source aruba-clearpass user-query counters

Authentication source: aruba-clearpass

Web server Address: Address: ip-address

Access token: token-string

RE quest sent number: counter

Routing received number: counter

Time of last response: timestamp