이 페이지에서

허브 앤 스포크 디바이스의 AutoVPN

AutoVPN에 대해 알아보고 SRX 시리즈 방화벽에서 AutoVPN을 구성하는 방법에 대해 알아보십시오.

AutoVPN은 원격 사이트(스포크라고 함)에 대한 여러 터널의 단일 종료 지점 역할을 하는 IPsec VPN 어그리게이터(허브)를 지원합니다. AutoVPN을 사용하면 네트워크 관리자가 현재 및 미래의 스포크용 허브를 구성할 수 있습니다.

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

플랫폼과 관련된 사항은 플랫폼별 AutoVPN 동작 섹션에서 확인하십시오.

AutoVPN 이해

AutoVPN은 원격 사이트(스포크라고 함)에 대한 여러 터널의 단일 종료 지점 역할을 하는 IPsec VPN 어그리게이터(허브)를 지원합니다. AutoVPN을 사용하면 네트워크 관리자가 현재 및 미래의 스포크용 허브를 구성할 수 있습니다. 스포크 디바이스를 추가하거나 삭제할 때 허브에서 구성을 변경할 필요가 없으므로 관리자가 대규모 네트워크 구축을 유연하게 관리할 수 있습니다.

보안 터널 모드

AutoVPN은 경로 기반 IPsec VPN에서 지원됩니다. 경로 기반 VPN의 경우, 보안 터널(st0) 인터페이스를 구성하고 이를 IPsec VPN 터널에 바인딩합니다. AutoVPN 네트워크의 st0 인터페이스는 다음 두 가지 모드 중 하나로 구성할 수 있습니다.

-

Point-to-point 모드 - 기본적으로 [

edit interfaces st0 unit x] 계층 수준에서 구성된 st0 인터페이스는 point-to-point 모드입니다. -

Point-to-multipoint 모드 - 이 모드

multipoint에서는 AutoVPN 허브와 스포크의 [edit interfaces st0 unit x] 계층 수준에서 옵션이 구성됩니다. 허브와 스포크의 st0 인터페이스에는 번호가 매겨져야 하며 스포크에 구성된 IP 주소는 허브의 st0 인터페이스 서브네트워크에 존재해야 합니다.

표 1 AutoVPN 포인트-투-포인트(point-to-point) 및 포인트-투-멀티포인트(point-to-multipoint) 보안 터널 인터페이스 모드를 비교합니다.

|

포인트 투 포인트 모드 |

포인트 투 멀티포인트 모드 |

|---|---|

|

IKEv1 또는 IKEv2를 지원합니다. |

IKEv1 또는 IKEv2를 지원합니다. |

| IPv4 및 IPv6 트래픽을 지원합니다. |

IPv4 또는 IPv6을 지원합니다. |

| 트래픽 선택기 |

동적 라우팅 프로토콜(OSPF, OSPFv3 및 iBGP) |

| 데드 피어 탐지 |

데드 피어 탐지 |

| 스포크 디바이스를 SRX 시리즈 또는 타사 디바이스로 허용합니다. |

이 모드는 SRX 시리즈 방화벽에서만 지원됩니다. |

인증

AutoVPN은 인증서 및 사전 공유 키 기반 인증 방법을 모두 지원합니다.

AutoVPN 허브 및 스포크의 인증서 기반 인증의 경우 X.509 PKI(Public Key Infrastructure) 인증서를 사용할 수 있습니다. 허브에 구성된 그룹 IKE(Internet Key Exchange) 사용자 유형을 사용하면 스포크 인증서의 대체 주체 필드와 일치하도록 문자열을 지정할 수 있습니다. 스포크 인증서의 주체 필드에 대한 부분 일치도 지정할 수 있습니다. AutoVPN 구축의 스포크 인증 이해을(를) 참조하십시오.

다음 두 가지 옵션으로 AutoVPN을 지원합니다.

- AutoVPN 시드 PSK: 서로 다른 사전 공유 키를 가진 동일한 게이트웨이에 연결하는 여러 피어.

- AutoVPN 공유 PSK: 동일한 사전 공유 키를 가진 동일한 게이트웨이에 연결하는 여러 피어.

시드된 PSK는 시드되지 않은 PSK(즉, 동일한 공유 PSK)와 다릅니다. 시드된 PSK는 마스터 키를 사용하여 피어에 대한 공유 PSK를 생성합니다. 따라서 각 피어는 동일한 게이트웨이에 연결하는 서로 다른 PSK를 갖게 됩니다. 몇 가지 예를 들면 다음과 같습니다. IKE ID가 있는 피어 1과 IKE ID user1@juniper.netuser2@juniper.net 가 있는 피어 2가 게이트웨이에 연결을 시도하는 시나리오를 고려하십시오. 이 시나리오에서 로 구성된 마스터 키를 포함하도록 구성된 HUB_GW 게이트웨이는 다음과 같이 다른 PSK를 갖게 됩니다.ThisIsMySecretPreSharedkey

피어 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

피어 2: 3db8385746f3d1e639435a882579a9f28464e5c7

즉, 다른 사용자 ID와 동일한 마스터 키를 가진 다른 사용자에 대해 다른 또는 고유한 사전 공유 키를 생성합니다.

Auto-VPN PSK에 또는 pre-shared-key 중 하나를 seeded-pre-shared-key 사용할 수 있습니다.

- 다른 사전 공유 키: 이

seeded-pre-shared-key설정된 경우 VPN 게이트웨이에서 다른 IKE 사전 공유 키를 사용하여 각 원격 피어를 인증합니다. 피어 사전 공유 키는 IKE(Internet Key Exchange)master-key게이트웨이의 세트를 사용하여 생성되며 피어 간에 공유됩니다.VPN 게이트웨이가 각 원격 피어를 인증하기 위해 다른 IKE PSK(사전 공유 키)를 사용하도록 설정하려면 새 CLI 명령을

seeded-pre-shared-key ascii-text사용하거나seeded-pre-shared-key hexadecimal[edit security ike policy policy_name]계층 수준에서 사용합니다.이 명령은 동일한 계층 아래의 명령과

pre-shared-key함께 사용할 수 없습니다.정책을 참조하십시오.

- 공유/동일한 사전 공유 키: 이(가) 구성되지 않은 경우

pre-shared-key-typePSK는 공유된 것으로 간주됩니다. VPN 게이트웨이는 동일한 IKE 사전 공유 키를 사용하여 모든 원격 피어를 인증합니다.VPN 게이트웨이가 모든 원격 피어를 인증하는 데 동일한 IKE PSK를 사용하도록 하려면 기존 CLI 명령

pre-sharedkey ascii-text또는pre-shared-key hexadecimal.

VPN 게이트웨이에서 계층 수준에서 구성 문을 사용하여 general-ikeid IKE ID 유효성 검사를 우회할 [edit security ike gateway gateway_name dynamic] 수 있습니다. 이 옵션을 구성하면 원격 피어 인증 중에 VPN 게이트웨이가 모든 원격 IKE ID 연결을 허용합니다. general-ikeid을(를) 참조하세요.

iked 프로세스를 실행하는 SPC3 카드 및 vSRX 가상 방화벽(패키지 포함)이 junos-ike 있는 SRX5000 라인은 다음 IKE 모드를 지원합니다.

|

IKE(Internet Key Exchange) 모드 |

iked 프로세스를 실행하는 SPC3 카드 및 vSRX 가상 방화벽이 있는 SRX5000 라인 |

|

|---|---|---|

|

공유 PSK |

시드-PSK |

|

|

IKEv2 |

예 |

예 |

|

IKEv2 (임의- 포함) |

예 |

예 |

|

IKEv1 적극적인 모드 |

예 |

예 |

|

IKEv1 적극적인 모드(/ 포함) |

예 |

예 |

|

IKEv1 기본 모드 |

예 |

아니요 |

|

IKEv1 기본 모드(any-remote-id/ 포함) |

예 |

아니요 |

예: 사전 공유 키를 사용하여 AutoVPN 구성.

구성 및 관리

AutoVPN은 CLI를 사용하여 SRX 시리즈 방화벽에서 구성 및 관리됩니다. 단일 SRX 시리즈 방화벽에서 여러 AutoVPN 허브를 구성할 수 있습니다. 구성된 허브가 지원하는 최대 스포크 수는 SRX 시리즈 방화벽 모델에 따라 다릅니다.

PIM을 사용한 멀티캐스트 지원

IP 멀티캐스트는 데이터 패킷을 복제하여 의도된 둘 이상의 수신자에게 트래픽을 전달합니다. 비디오 스트리밍과 같은 응용 프로그램에 멀티캐스트 데이터를 사용할 수 있습니다. 방화벽은 P2MP(Point-to-Multipoint) 모드에서 PIM(Protocol Independent Multicast)을 지원합니다. 방화벽의 보안 터널인 st0, P2MP 모드의 인터페이스에서 PIM을 사용하도록 설정할 수 있습니다. 이 프로토콜은 인터페이스 구성에서 P2MP 인터페이스를 감지하고 멀티캐스트 트래픽을 지원합니다. PIM을 이해하려면 PIM 개요를 참조하십시오.

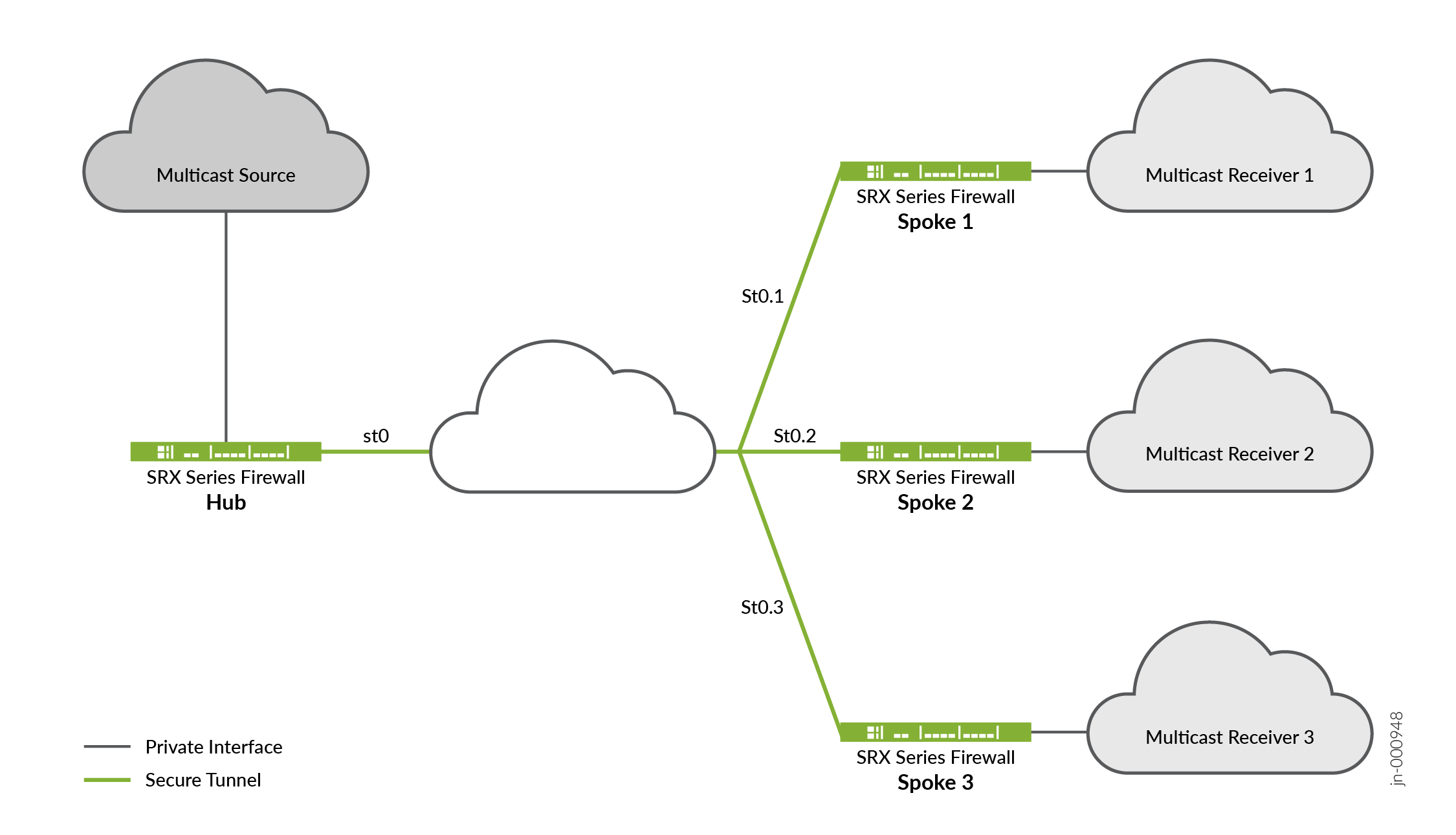

그림 1 는 P2MP 인프라의 멀티캐스트 토폴로지를 보여줍니다.

토폴로지는 SRX 시리즈 방화벽 중 하나가 허브 역할을 하고 나머지 세 개가 스포크 역할을 하는 것을 보여줍니다. 토폴로지에 두 개의 스포크를 둘 수도 있습니다. 일반적으로 멀티캐스트 발신자는 허브 뒤에 있고 멀티캐스트 수신기는 스포크 뒤에 있습니다. 멀티캐스트 지원의 경우, 허브 앤 스포크 디바이스의 보안 터널 st0 논리적 인터페이스가 PIM P2MP 모드로 구성됩니다. 이러한 각 디바이스에서 st0 P2MP 인터페이스는 이웃 당 모든 PIM 가입을 추적하여 멀티캐스트 전달 또는 복제가 가입 상태에 있는 이웃에만 발생하도록 합니다.

SRX 시리즈 방화벽은 st0 P2MP 인터페이스를 통해 PIM 스파스 모드에서 IP 멀티캐스트 트래픽을 지원합니다. 허브는 첫 번째 홉 라우터(FHR) 또는 랑데부 포인트(RP) 역할을 합니다. 스포크는 P2MP 네트워크에서 마지막 홉 라우터(LHR) 역할을 할 수 있습니다. 네트워크의 디바이스는 멀티캐스트 데이터 패킷을 멀티캐스트 그룹에 가입하는 이웃에 복제합니다.

멀티캐스트 트래픽 지원을 구성할 때 다음 사항을 고려해야 합니다.

-

P2MP 인터페이스에서는 IPv6 멀티캐스트를 구성할 수 없습니다.

-

IP 멀티캐스트 구성이 작동하려면 PMI(PowerMode IPsec)를 비활성화해야 합니다.

-

P2MP 인터페이스에서 멀티캐스트 ping을 수행할 수 없습니다.

-

PIM을 활성화하면 IGMP가 기본적으로 활성화되지만 P2MP 인터페이스에서는 작동하지 않습니다.

P2MP 인프라에서 멀티캐스트 지원을 구성하는 방법에 대한 자세한 내용은 P2MP 인프라에서 멀티캐스트 지원 구성을 참조하십시오.

AutoVPN 제한 사항 이해

다음 기능은 AutoVPN에서 지원되지 않습니다.

-

정책 기반 VPN은 지원되지 않습니다.

-

RIP 동적 라우팅 프로토콜은 AutoVPN 터널에서 지원되지 않습니다.

-

수동 키와 사전 공유 키가 있는 자동 키 IKE(Internet Key Exchange)는 지원되지 않습니다.

-

스포크용 허브에서 정적 NHTB(Next-Hop Tunnel Binding) 구성은 지원되지 않습니다.

-

IPv6 multicast는 지원되지 않습니다.

-

그룹 IKE(Internet Key Exchange) ID 사용자 유형은 IP 주소를 IKE(Internet Key Exchange) ID로 사용할 수 없습니다.

-

그룹 IKE ID 사용자 유형을 사용하는 경우 IKE ID는 동일한 외부 인터페이스에 구성된 다른 IKE 게이트웨이와 겹치지 않아야 합니다.

트래픽 선택기를 사용한 AutoVPN 이해

AutoVPN 허브는 스포크에 대한 트래픽을 보호하기 위해 여러 트래픽 선택기로 구성할 수 있습니다. 이 기능은 다음 이점을 제공합니다:

-

단일 VPN 구성으로 여러 피어를 지원할 수 있습니다.

-

VPN 피어는 SRX 시리즈 방화벽이 아닐 수 있습니다.

-

단일 피어는 동일한 VPN으로 여러 터널을 설정할 수 있습니다.

-

동적 라우팅 프로토콜을 사용하는 AutoVPN보다 더 많은 수의 터널을 지원할 수 있습니다.

포인트 투 포인트 모드에서 보안 터널 인터페이스를 사용하는 AutoVPN 네트워크는 트래픽 선택기 및 IKE(Internet Key Exchange) 피어에 대해 IPv6 주소를 지원합니다.

허브-스포크 터널이 설정되면 허브는 이전 릴리스에서 RRI(Reverse Route Insertion)로 알려진 자동 경로 삽입(ARI)을 사용하여 라우팅 테이블의 스포크 접두사에 경로를 삽입합니다. 그런 다음 ARI 경로를 라우팅 프로토콜로 가져와 코어 네트워크로 배포할 수 있습니다.

트래픽 선택기가 있는 AutoVPN은 IKEv1 및 IKEv2 모두에 대해 지점 간 모드에서 보안 터널(st0) 인터페이스로 구성할 수 있습니다.

동적 라우팅 프로토콜은 트래픽 선택기가 구성될 때 st0 인터페이스에서 지원되지 않습니다.

트래픽 선택기로 AutoVPN을 구성할 때 다음 주의 사항에 유의하십시오.

-

동적 라우팅 프로토콜은 포인트 투 포인트 모드에서 st0 인터페이스가 있는 트래픽 선택기에서 지원되지 않습니다.

-

Auto Discovery VPN 및 IKEv2 구성 페이로드 는 트래픽 선택기가 있는 AutoVPN으로 구성할 수 없습니다.

-

스포크는 SRX 시리즈 방화벽이 아닐 수 있습니다. 그러나 다음과 같은 차이점이 있습니다.

-

IKEv2에서 비 SRX 시리즈 스포크는 단일 SA 협상에서 여러 트래픽 선택기를 제안할 수 있습니다. 이는 SRX 시리즈 방화벽에서 지원되지 않으며 협상이 거부됩니다.

-

비 SRX 시리즈 스포크는 트래픽 선택기 사용을 위해 특정 포트 또는 프로토콜을 식별할 수 있습니다. 포트 및 프로토콜은 SRX 시리즈 방화벽의 트래픽 선택기에서 지원되지 않으며 협상이 거부됩니다.

-

참조

AutoVPN 구축의 스포크 인증 이해

AutoVPN 구축에서 허브 및 스포크 디바이스에는 유효한 X.509 PKI 인증서가 로드되어 있어야 합니다. 명령을 사용하여 show security pki local-certificate detail 디바이스에 로드된 인증서에 대한 정보를 표시할 수 있습니다.

이 항목에서는 스포크가 인증서를 사용하여 허브를 인증하고 연결할 수 있도록 하는 허브의 구성에 대해 설명합니다.

허브의 그룹 IKE(Internet Key Exchange) ID 구성

그룹 IKE ID 기능을 사용하면 여러 스포크 디바이스가 허브에서 IKE 구성을 공유할 수 있습니다. 각 스포크의 X.509 인증서에 있는 제목 또는 대체 제목 필드에 있는 인증서 소유자의 ID에는 모든 스포크에 공통적인 부분이 포함되어야 합니다. 인증서 식별의 공통 부분은 허브의 IKE 구성에 대해 지정됩니다.

예를 들어, 허브에서 IKE ID example.net 를 구성하여 호스트 이름 device1.example.net, device2.example.net, 로 스포크를 식별할 수 있습니다 device3.example.net. 각 스포크의 인증서는 필드의 가장 오른쪽 부분에 있는 example.net 대체 주체 필드에 호스트 이름 ID를 포함해야 합니다(예: device1.example.net). 이 예에서 모든 스포크는 IKE ID 페이로드에서 이 호스트 이름 ID를 사용합니다. IKE 협상 중에 스포크의 IKE ID는 허브에 구성된 피어 IKE ID의 공통 부분과 일치시키는 데 사용됩니다. 유효한 인증서가 스포크를 인증합니다.

인증서 식별의 공통 부분은 다음 중 하나일 수 있습니다.

인증서의 대체 주체 필드의 가장 오른쪽 부분에 있는 부분 호스트 이름(예:

example.net)입니다.인증서의 대체 주체 필드 맨 오른쪽에 있는 전자 메일 주소(예:

@example.net)입니다.컨테이너 문자열, 와일드카드 집합 또는 둘 다 인증서의 주체 필드와 일치합니다. 주체 필드에는 ASN.1(Abstract Syntax Notation One) DN(고유 이름) 형식의 디지털 인증서 소유자에 대한 세부 정보가 포함됩니다. 필드에는 조직, 조직 구성 단위, 국가, 구/군/시 또는 일반 이름이 포함될 수 있습니다.

인증서의 주체 필드와 일치하도록 그룹 IKE(Internet Key Exchange) ID를 구성하기 위해 다음과 같은 유형의 ID 일치를 지정할 수 있습니다.

컨테이너 - 스포크 인증서의 주체 필드가 허브에 구성된 값과 정확히 일치하는 경우 허브는 스포크의 IKE ID를 인증합니다. 각 주제 필드에 대해 여러 항목을 지정할 수 있습니다(예:

ou=eng,ou=sw). 필드의 값 순서는 일치해야 합니다.와일드카드—스포크 인증서의 주체 필드가 허브에 구성된 값과 일치하는 경우 허브는 스포크의 IKE ID를 인증합니다. 와일드카드 일치는 필드당 하나의 값만 지원합니다(예:

ou=eng또는ou=sw지원 안 됨ou=eng,ou=sw). 필드의 순서는 중요하지 않습니다.

다음 예제에서는 인증서의 대체 주체 필드에 부분 호스트 이름을 example.net 사용하여 그룹 IKE(Internet Key Exchange) ID를 구성합니다.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

이 예에서 은(는) example.net 모든 스포크에 사용되는 호스트 이름 식별의 공통 부분입니다. 스포크의 모든 X.509 인증서는 가장 오른쪽 부분에 있는 example.net 대체 주체 필드에 호스트 이름 ID를 포함해야 합니다. 모든 스포크는 IKE ID 페이로드에서 호스트 이름 ID를 사용해야 합니다.

다음 예에서는 조직 구성 단위 및 example 인증서의 조직 주체 필드에 있는 값과 sales 일치하도록 와일드카드를 사용하여 그룹 IKE(Internet Key Exchange) ID를 구성합니다.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

이 예에서 필드는 ou=sales,o=example 스포크에서 예상되는 인증서의 주체 필드의 공통 부분입니다. IKE 협상 중에 스포크가 인증서의 주체 필드 cn=alice,ou=sales,o=example 와 함께 인증서를 제시하면 인증이 성공하고 터널이 설정됩니다. 스포크가 인증서에 주체 필드가 cn=thomas,ou=engineer,o=example 있는 인증서를 제공하는 경우 조직 단위가 이어야 하므로 허브에서 인증서를 거부합니다 sales.

스포크 연결 제외

허브 연결에서 특정 스포크를 제외하려면 해당 스포크에 대한 인증서를 취소해야 합니다. 허브는 해지된 인증서의 일련 번호가 포함된 CA에서 최신 CRL(인증서 해지 목록)을 검색해야 합니다. 그러면 허브는 취소된 스포크의 VPN 연결을 거부합니다. 허브에서 최신 CRL을 사용할 수 있을 때까지 허브는 취소된 스포크에서 터널을 계속 설정할 수 있습니다. 자세한 정보는 인증 및 인증 기관 프로파일 등록의 내용을 참조하십시오.

참조

AutoVPN 구성 개요

다음 단계에서는 허브 및 스포크 디바이스에서 AutoVPN을 구성하기 위한 기본 작업을 설명합니다. AutoVPN 허브는 모든 현재 및 새 스포크에 대해 한 번 구성됩니다.

AutoVPN 허브를 구성하려면 다음을 수행합니다.

SRX 시리즈 AutoVPN 스포크 디바이스 구성 방법:

디바이스에 CA 인증서 및 로컬 인증서를 등록합니다.

허브에서 사전 공유 키 인증을 구성하는 경우 사전 공유 키 기반 인증 방법을 사용합니다.

st0 인터페이스를 생성하고 point-to-multipoint 모드로 구성합니다.

허브에 구성된 IKE(Internet Key Exchange) 정책과 일치하도록 IKE(Internet Key Exchange) 정책을 구성합니다.

허브에 구성된 그룹 IKE(Internet Key Exchange) ID와 일치하도록 ID가 있는 IKE(Internet Key Exchange) 게이트웨이를 구성합니다.

허브에 구성된 IPsec 정책과 일치하도록 IPsec 정책을 구성합니다.

동적 라우팅 프로토콜을 구성합니다.

이 주제에 나열된 예에서는 허브 및 스포크 구성에 Junos OS를 실행하는 SRX 시리즈 방화벽을 사용합니다. 스포크 디바이스에서 Junos OS가 실행되고 있지 않다면 다음 홉 터널 바인딩을 구성해야 합니다.

참조

예: iBGP를 사용한 기본 AutoVPN 구성

이 예제에서는 AutoVPN 허브를 단일 종료 지점으로 구성한 다음 두 개의 스포크를 원격 사이트에 대한 터널 역할을 하도록 구성하는 방법을 보여 줍니다. 이 예에서는 VPN 터널을 통해 패킷을 전달하도록 iBGP를 구성하고 인증서 기반 인증을 사용합니다.

사전 공유 키를 사용한 인증의 경우 단계별 절차 허브 의 '1단계 옵션 구성' 단계를 참조하여 허브를 구성하고, 단계별 절차 spoke1 을 사용하여 spoke1을 구성하고, 단계별 절차 spoke2를 구성하여 spoke2 를 구성합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

AutoVPN 허브 및 스포크로 지원되는 SRX 시리즈 방화벽 3개

-

AutoVPN을 지원하는 Junos OS 릴리스 12.1X44-D10 이상

시작하기 전에:

-

로컬 인증서에 대한 요청을 제출할 때 인증 기관(CA)의 주소와 필요한 정보(예: 인증 확인 암호)를 얻습니다.

VPN 터널을 통해 패킷을 전달하는 데 사용되는 동적 라우팅 프로토콜에 대해 잘 알고 있어야 합니다. 동적 라우팅 프로토콜의 특정 요구 사항에 대한 자세한 내용은 라우팅 프로토콜 개요를 참조하십시오.

개요

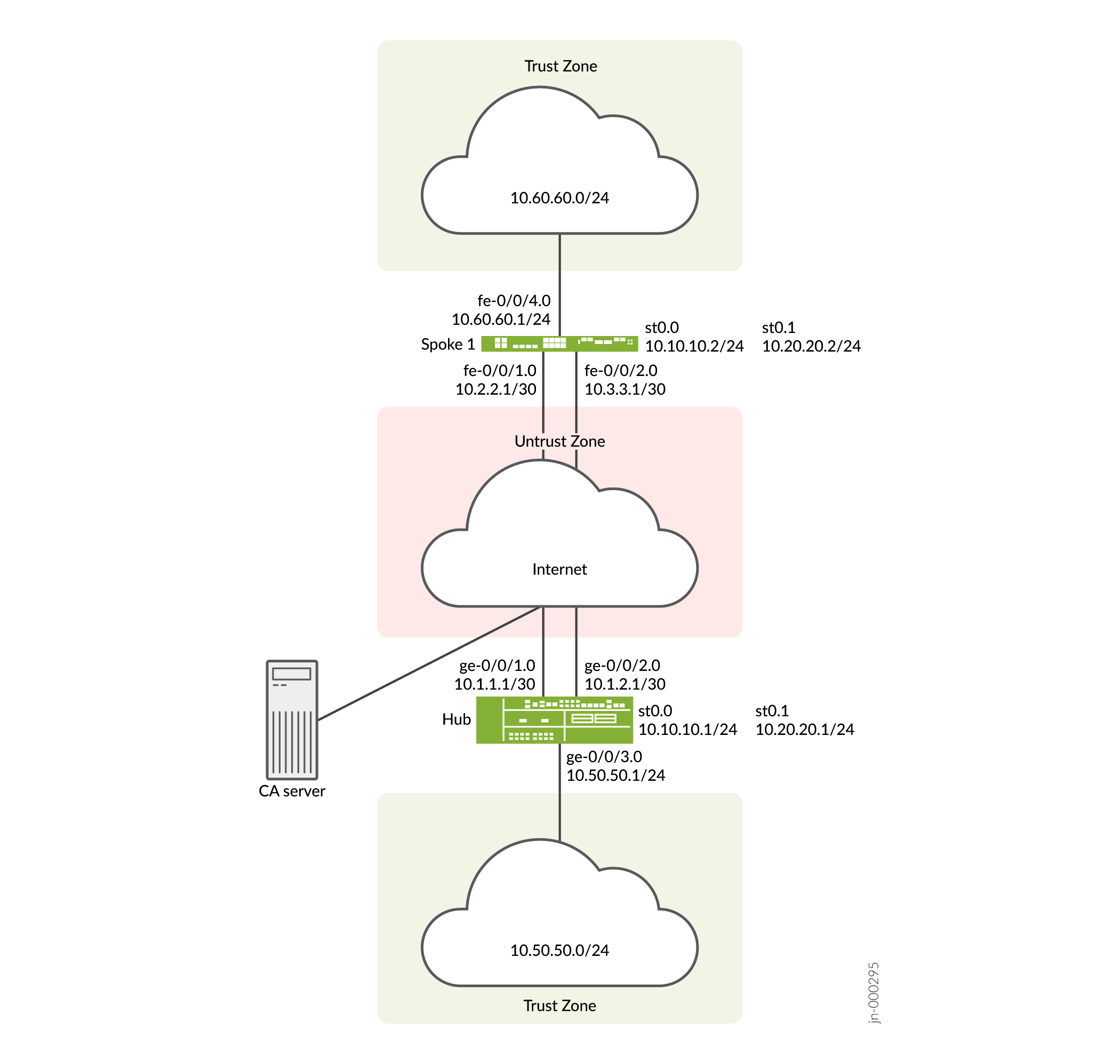

이 예에서는 AutoVPN 허브의 구성과 두 개의 스포크에 대한 후속 구성을 보여 줍니다.

이 예제에서 첫 번째 단계는 SCEP(단순 인증서 등록 프로토콜)를 사용하여 각 디바이스에 디지털 인증서를 등록하는 것입니다. 스포크용 인증서에는 제목 필드에 OU(조직 구성 단위) 값 "SLT"가 포함되어 있습니다. 허브는 OU 필드의 값 "SLT"와 일치하는 그룹 IKE ID로 구성됩니다.

스포크는 허브에 대한 IPsec VPN 연결을 설정하여 서로 통신할 수 있을 뿐만 아니라 허브의 리소스에 액세스할 수 있습니다. AutoVPN 허브와 모든 스포크에 구성된 1단계 및 2단계 IKE 터널 옵션은 동일한 값을 가져야 합니다. 표 3 은(는) 이 예에서 사용된 옵션을 보여줍니다.

|

옵션 |

가치 |

|---|---|

|

IKE(Internet Key Exchange) 제안: |

|

|

인증 방법 |

RSA 디지털 인증서 |

|

DH(Diffie-Hellman) 그룹 |

2 |

|

인증 알고리즘 |

SHA-1 |

|

암호화 알고리즘 |

AES 128 CBC |

|

IKE(Internet Key Exchange) 정책: |

|

|

모드 |

주요한 |

|

IPsec 제안: |

|

|

프로토콜 |

ESP |

|

인증 알고리즘 |

HMAC MD5 96 |

|

암호화 알고리즘 |

DES CBC |

|

IPsec 정책: |

|

|

PFS(Perfect Forward Secrecy) 그룹 |

14 |

모든 디바이스에 동일한 인증 기관(CA)이 구성됩니다.

Junos OS는 단일 수준의 인증서 계층만 지원합니다.

표 4 은 허브와 모든 스포크에 구성된 옵션을 보여줍니다.

|

옵션 |

허브 |

모든 스포크 |

|---|---|---|

|

IKE(Internet Key Exchange) 게이트웨이: |

||

|

원격 IP 주소 |

동적 |

1 0.1.1.1 |

|

원격 IKE(Internet Key Exchange) ID |

OU(조직 구성 단위) 필드의 문자열 |

허브 인증서의 DNDN on the hub's certificate |

|

로컬 IKE(Internet Key Exchange) ID |

허브 인증서의 DNDN on the hub's certificate |

스포크 인증서의 DN |

|

외부 인터페이스 |

ge-0/0/1.0 |

스포크 1: 철-0/0/1.0 스포크 2: ge-0/0/1.0 |

|

VPN: |

||

|

바인드 인터페이스 |

st0.0 |

st0.0 |

|

터널 설정 |

(구성되지 않음) |

구성 커밋 즉시 |

표 5 은(는) 각 스포크에서 다른 구성 옵션을 보여줍니다.

|

옵션 |

스포크 1 |

스포크 2 |

|---|---|---|

|

st0.0 인터페이스 |

10.10.10.2/24 |

10.10.10.3/24 |

|

내부 네트워크 인터페이스 |

(철-0.0/4.0) 10.60.60.1/24 |

(철-0.0/4.0) 10.70.70.1/24 |

|

인터넷 인터페이스 |

(철-0/0/1.0) 10.2.2.1/30 |

(ge-0/0/1.0) 10.3.3.1/30 |

모든 디바이스에 대한 라우팅 정보는 VPN 터널을 통해 교환됩니다.

이 예에서는 모든 트래픽을 허용하는 기본 보안 정책이 모든 디바이스에 사용됩니다. 생산 환경에 대해 보다 더 제한적인 보안 정책을 구성해야 합니다. 보안 정책 개요를 참조하십시오.

구성

AutoVPN을 구성하려면 다음 작업을 수행합니다.

첫 번째 섹션에서는 허브 및 스포크 디바이스에서 SCEP(Simple Certificate Enrollment Protocol)를 사용하여 온라인으로 CA 및 로컬 인증서를 얻는 방법을 설명합니다. PSK를 사용하는 경우 이 단계를 무시합니다.

SCEP를 사용하여 장치 인증서 등록Enroll Device Certificates with SCEP

단계별 절차

허브에서 SCEP를 사용하여 디지털 인증서를 등록하려면 다음을 수행합니다.

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

단계별 절차

스포크 1에서 SCEP를 사용하여 디지털 인증서를 등록하려면:

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started제목 필드에 표시된 OU(조직 구성 단위)는

SLT입니다. 허브의 IKE(Internet Key Exchange) 구성에는 스포크를 식별하는 기능이 포함됩니다ou=SLT.

단계별 절차

스포크 2에서 SCEP를 사용하여 디지털 인증서를 등록하려면:

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started제목 필드에 표시된 OU(조직 구성 단위)는

SLT입니다. 허브의 IKE(Internet Key Exchange) 구성에는 스포크를 식별하는 기능이 포함됩니다ou=SLT.

허브 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

허브를 구성하려면 다음을 수행합니다.

-

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

라우팅 프로토콜을 구성합니다.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

1단계 옵션을 구성합니다.

인증에 인증서 대신 사전 공유 키를 사용하려면 구성을 다음과 같이 변경합니다.

ike 제안에서 [

edit security ike proposal ike-proposal] 계층 수준에서authentication-method rsa-signaturesauthentication-method pre-shared-keys.옵션에 대한 자세한 내용은 제안(보안 IKE)을 참조하십시오.

ike 정책의 [

edit security ike policy policy-name] 계층 수준에서certificate local-certificate Local1pre-shared-key ascii-text key.예를 들면

set pre-shared-key ascii-text juniper123입니다.

옵션에 대한 자세한 내용은 정책(보안 IKE)을 참조하십시오.

ike(Internet Key Exchange) 게이트웨이의 [

edit security ike gateway hub-to-spoke-gw] 계층 수준에서를 로

dynamic hostname domain-name바꿉니다dynamic distinguished-name wildcard OU=SLT.예를 들면

set dynamic hostname juniper.net입니다.디바이스가 호스트 이름을 확인할 수 있는지 확인합니다. 또는 스포크 동적 ID에 및

set dynamic ike-user-type group-ike-id을(를) 사용할set dynamic general-ikeid수 있습니다.

를 로

local-identity hostname hub-hostname바꿉니다local-identity distinguished-name.예를 들어

set local-identity hostname hub.juniper.net.디바이스가 호스트 이름을 확인할 수 있는지 확인합니다. 또는 에서와 같이 사용할

inet ip-address수 있습니다set local-identity inet 192.168.1.100.

옵션에 대한 자세한 내용은 게이트웨이(보안 IKE)를 참조하십시오.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

2단계 옵션을 구성합니다.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

영역을 구성합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

-

CA 프로필을 구성합니다. PSK를 사용하는 경우 이 단계를 무시합니다.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

결과

구성 모드에서 , show policy-options, , show routing-optionsshow protocols, show security ike, show security ipsec, show security zones, 및 show security policiesshow security pki 명령을 입력하여 show interfaces구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

스포크 구성 1

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

스포크 1을 구성하려면:

-

인터페이스를 구성합니다.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

라우팅 프로토콜을 구성합니다.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

1단계 옵션을 구성합니다.

인증에 인증서 대신 사전 공유 키를 사용하려면 구성을 다음과 같이 변경합니다.

ike 제안에서 [

edit security ike proposal ike-proposal] 계층 수준에서authentication-method rsa-signaturesauthentication-method pre-shared-keys.ike 정책의 [

edit security ike policy policy-name] 계층 수준에서certificate local-certificate Local1pre-shared-key ascii-text key.ike(Internet Key Exchange) 게이트웨이의 [

edit security ike gateway hub-to-spoke-gw] 계층 수준에서를 로

local-identity hostname spoke1-hostname바꿉니다local-identity distinguished-name.예를 들어

set local-identity hostname spoke1.juniper.net.

를 로

remote-identity hostname hub-hostname바꿉니다remote-identity distinguished-name.예를 들면

set remote-identity hostname hub.juniper.net입니다.

디바이스가 호스트 이름을 확인할 수 있는지 확인합니다. 또는 및 에서

set local-identity inet 172.16.1.100와 같이 사용할inet ip-address수 있습니다set remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

2단계 옵션을 구성합니다.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

영역을 구성합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

-

CA 프로필을 구성합니다. PSK를 사용하는 경우 이 단계를 무시합니다.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

결과

구성 모드에서 , show policy-options, , show routing-optionsshow protocols, show security ike, show security ipsec, show security zones, 및 show security policiesshow security pki 명령을 입력하여 show interfaces구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

스포크 2 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

스포크 2를 구성하려면:

-

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

라우팅 프로토콜을 구성합니다.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

1단계 옵션을 구성합니다.

인증에 인증서 대신 사전 공유 키를 사용하려면 구성을 다음과 같이 변경합니다.

ike 제안에서 [

edit security ike proposal ike-proposal] 계층 수준에서authentication-method rsa-signaturesauthentication-method pre-shared-keys.ike 정책의 [

edit security ike policy policy-name] 계층 수준에서certificate local-certificate Local1pre-shared-key ascii-text key.ike(Internet Key Exchange) 게이트웨이의 [

edit security ike gateway hub-to-spoke-gw] 계층 수준에서를 로

local-identity hostname spoke2-hostname바꿉니다local-identity distinguished-name.예를 들면

set local-identity hostname spoke2.juniper.net입니다.

를 로

remote-identity hostname hub-hostname바꿉니다remote-identity distinguished-name.예를 들면

set remote-identity hostname hub.juniper.net입니다.

디바이스가 호스트 이름을 확인할 수 있는지 확인합니다. 또는 및 에서

set local-identity inet 10.0.1.100와 같이 사용할inet ip-address수 있습니다set remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

2단계 옵션을 구성합니다.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

영역을 구성합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

-

CA 프로필을 구성합니다. PSK를 사용하는 경우 이 단계를 무시합니다.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

결과

구성 모드에서 , show policy-options, , show routing-optionsshow protocols, show security ike, show security ipsec, show security zones, 및 show security policiesshow security pki 명령을 입력하여 show interfaces구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

IKE(Internet Key Exchange) 1단계 상태 확인

목적

IKE(Internet Key Exchange) 1단계 상태를 확인합니다.

작업

운영 모드에서 show security ike security-associations 명령을 입력합니다.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

의미

show security ike security-associations 명령은 모든 활성 IKE(Internet Key Exchange) 1단계 SA를 나열합니다. SA가 나열되어 있지 않은 경우, 1단계 설정에 문제가 있는 것입니다. 구성에서 IKE(Internet Key Exchange) 정책 매개 변수 및 외부 인터페이스 설정을 확인합니다. 1단계 제안 매개 변수는 허브와 스포크에서 일치해야 합니다.

IPsec 2단계 상태 확인

목적

IPsec 2단계 상태를 확인합니다.

작업

운영 모드에서 security ipsec security-associations 명령을 입력합니다.

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

의미

show security ipsec security-associations 명령은 모든 활성 IKE 2단계 SA를 나열합니다. SA가 나열되어 있지 않은 경우, 2단계 설정에 문제가 있는 것입니다. 구성에서 IKE(Internet Key Exchange) 정책 매개 변수 및 외부 인터페이스 설정을 확인합니다. 2단계 제안 매개 변수는 허브와 스포크에서 일치해야 합니다.

IPsec 다음 홉 터널 확인

목적

IPsec 다음 홉 터널을 확인합니다.

작업

운영 모드에서 show security ipsec next-hop-tunnels 명령을 입력합니다.

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

의미

다음 홉 게이트웨이는 스포크 인터페이스의 IP 주소 st0 입니다. next hop은 올바른 IPSec VPN 이름과 연결되어야 합니다.

BGP 검증

목적

BGP가 스포크의 인터페이스에 대한 st0 IP 주소를 참조하는지 확인합니다.

작업

운영 모드에서 show bgp summary 명령을 입력합니다.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

학습된 경로 확인

목적

스포크에 대한 경로가 학습되었는지 확인합니다.

작업

운영 모드에서 show route 10.60.60.0 명령을 입력합니다.

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

운영 모드에서 show route 10.70.70.0 명령을 입력합니다.

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

예: IPv6 트래픽에 대해 iBGP를 사용하여 기본 AutoVPN 구성

이 예제에서는 AutoVPN 허브를 단일 종료 지점으로 구성한 다음 두 개의 스포크를 원격 사이트에 대한 터널 역할을 하도록 구성하는 방법을 보여 줍니다. 이 예에서는 인증서 기반 인증을 사용하여 VPN 터널을 통해 패킷을 전달하도록 iBGP를 사용하여 IPv6용 AutoVPN 환경을 구성합니다. 사전 공유 키를 사용한 인증의 경우 예: iBGP를 사용하여 기본 AutoVPN 구성.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

3개의 SRX 시리즈 방화벽을 AutoVPN 허브 및 스포크로 지원합니다.

-

Junos OS 릴리즈 18.1R1 이상 릴리즈.

시작하기 전에:

-

로컬 인증서에 대한 요청을 제출할 때 인증 기관(CA)의 주소와 필요한 정보(예: 인증 확인 암호)를 얻습니다.

VPN 터널을 통해 패킷을 전달하는 데 사용되는 동적 라우팅 프로토콜에 대해 잘 알고 있어야 합니다. 동적 라우팅 프로토콜의 특정 요구 사항에 대한 자세한 내용은 라우팅 프로토콜 개요를 참조하십시오.

개요

이 예에서는 AutoVPN 허브의 구성과 두 개의 스포크에 대한 후속 구성을 보여 줍니다.

이 예제에서 첫 번째 단계는 SCEP(단순 인증서 등록 프로토콜)를 사용하여 각 디바이스에 디지털 인증서를 등록하는 것입니다. 스포크용 인증서에는 제목 필드에 OU(조직 구성 단위) 값 "SLT"가 포함되어 있습니다. 허브는 OU 필드의 값 "SLT"와 일치하는 그룹 IKE ID로 구성됩니다.

스포크는 허브에 대한 IPsec VPN 연결을 설정하여 서로 통신할 수 있을 뿐만 아니라 허브의 리소스에 액세스할 수 있습니다. AutoVPN 허브와 모든 스포크에 구성된 1단계 및 2단계 IKE 터널 옵션은 동일한 값을 가져야 합니다. 표 6 은(는) 이 예에서 사용된 옵션을 보여줍니다.

|

옵션 |

가치 |

|---|---|

|

IKE(Internet Key Exchange) 제안: |

|

|

인증 방법 |

RSA 디지털 인증서 |

|

DH(Diffie-Hellman) 그룹 |

19 |

|

인증 알고리즘 |

SHA-384 |

|

암호화 알고리즘 |

AES 256 CBC |

|

IKE(Internet Key Exchange) 정책: |

|

|

모드 |

주요한 |

|

IPsec 제안: |

|

|

프로토콜 |

ESP |

|

라이프타임 초(Lifetime Seconds) |

3000 |

|

암호화 알고리즘 |

AES 256 GCM |

|

IPsec 정책: |

|

|

PFS(Perfect Forward Secrecy) 그룹 |

19 |

모든 디바이스에 동일한 인증 기관(CA)이 구성됩니다.

Junos OS는 단일 수준의 인증서 계층만 지원합니다.

표 7 은 허브와 모든 스포크에 구성된 옵션을 보여줍니다.

|

옵션 |

허브 |

모든 스포크 |

|---|---|---|

|

IKE(Internet Key Exchange) 게이트웨이: |

||

|

원격 IP 주소 |

동적 |

2001:db8:2000::1 |

|

원격 IKE(Internet Key Exchange) ID |

OU(조직 구성 단위) 필드의 문자열 |

허브 인증서의 DNDN on the hub's certificate |

|

로컬 IKE(Internet Key Exchange) ID |

허브 인증서의 DNDN on the hub's certificate |

스포크 인증서의 DN |

|

외부 인터페이스 |

ge-0/0/0 |

스포크 1: ge-0/0/0.0 스포크 2: ge-0/0/0.0 |

|

VPN: |

||

|

바인드 인터페이스 |

st0.1 |

st0.1 |

|

터널 설정 |

(구성되지 않음) |

establish-tunnels on-traffic |

표 8 은(는) 각 스포크에서 다른 구성 옵션을 보여줍니다.

|

옵션 |

스포크 1 |

스포크 2 |

|---|---|---|

|

st0.0 인터페이스 |

2001:db8:7000::2/64 |

2001:db8:7000::3/64 |

|

내부 네트워크 인터페이스 |

(ge-0/0/1.0) 2001:db8:4000::1/64 |

(ge-0/0/1.0) 2001:db8:6000::1/64 |

|

인터넷 인터페이스 |

(ge-0/0/0.0) 2001:db8:3000::2/64 |

(ge-0/0/0.0) 2001:db8:5000::2/64 |

모든 디바이스에 대한 라우팅 정보는 VPN 터널을 통해 교환됩니다.

이 예에서는 모든 트래픽을 허용하는 기본 보안 정책이 모든 디바이스에 사용됩니다. 생산 환경에 대해 보다 더 제한적인 보안 정책을 구성해야 합니다. 보안 정책 개요를 참조하십시오.

구성

AutoVPN을 구성하려면 다음 작업을 수행합니다.

첫 번째 섹션에서는 허브 및 스포크 디바이스에서 SCEP(Simple Certificate Enrollment Protocol)를 사용하여 온라인으로 CA 및 로컬 인증서를 얻는 방법을 설명합니다.

SCEP를 사용하여 장치 인증서 등록Enroll Device Certificates with SCEP

단계별 절차

허브에서 SCEP를 사용하여 디지털 인증서를 등록하려면 다음을 수행합니다.

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

단계별 절차

스포크 1에서 SCEP를 사용하여 디지털 인증서를 등록하려면:

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started제목 필드에 표시된 OU(조직 구성 단위)는

SLT입니다. 허브의 IKE(Internet Key Exchange) 구성에는 스포크를 식별하는 기능이 포함됩니다ou=SLT.

단계별 절차

스포크 2에서 SCEP를 사용하여 디지털 인증서를 등록하려면:

-

CA를 구성합니다.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

프롬프트에 입력하여 yes CA 인증서를 로드합니다.

-

키 페어를 생성합니다.

user@host> request security pki generate-key-pair certificate-id Local1

-

로컬 인증서를 등록합니다.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

로컬 인증서를 확인합니다.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started제목 필드에 표시된 OU(조직 구성 단위)는

SLT입니다. 허브의 IKE(Internet Key Exchange) 구성에는 스포크를 식별하는 기능이 포함됩니다ou=SLT.

허브 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security pki ca-profile ROOT-CA ca-identity ROOT-CA set security pki ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll set security pki ca-profile ROOT-CA enrollment retry 5 set security pki ca-profile ROOT-CA enrollment retry-interval 0 set security pki ca-profile ROOT-CA revocation-check disable set security ike traceoptions file ik set security ike traceoptions flag all set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group19 set security ike proposal IKE_PROP authentication-algorithm sha-384 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 6000 set security ike policy IKE_POL mode main set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate HUB set security ike gateway IKE_GWA_1 ike-policy IKE_POL set security ike gateway IKE_GWA_1 dynamic distinguished-name wildcard OU=SLT set security ike gateway IKE_GWA_1 dead-peer-detection always-send set security ike gateway IKE_GWA_1 dead-peer-detection interval 10 set security ike gateway IKE_GWA_1 dead-peer-detection threshold 3 set security ike gateway IKE_GWA_1 local-identity distinguished-name set security ike gateway IKE_GWA_1 external-interface ge-0/0/0 set security ike gateway IKE_GWA_1 version v1-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal IPSEC_PROP lifetime-seconds 3000 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group19 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPNA_1 bind-interface st0.1 set security ipsec vpn IPSEC_VPNA_1 ike gateway IKE_GWA_1 set security ipsec vpn IPSEC_VPNA_1 ike ipsec-policy IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols ospf3 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols ospf3 set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:1000::2/64 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet6 address 2001:db8:7000::1/64 set routing-options rib inet6.0 static route 2001:db8:3000::/64 next-hop 2001:db8:2000::2 set routing-options rib inet6.0 static route 2001:db8:5000::/64 next-hop 2001:db8:2000::2 set routing-options autonomous-system 100 set routing-options forwarding-table export load_balance set protocols bgp traceoptions file bgp set protocols bgp traceoptions flag all set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 2001:db8:9000::1 set protocols bgp group ibgp export ibgp set protocols bgp group ibgp cluster 10.1.3.4 set protocols bgp group ibgp peer-as 100 set protocols bgp group ibgp multipath set protocols bgp group ibgp allow 2001:db8:9000::/64 set policy-options policy-statement ibgp from interface ge-0/0/1.0 set policy-options policy-statement ibgp then accept set policy-options policy-statement load_balance then load-balance per-packet

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

허브를 구성하려면 다음을 수행합니다.

-

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet6 address 2001:db8:2000::1/64 user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:1000::2/64 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet6 address 2001:db8:7000::1/64

-

라우팅 프로토콜을 구성합니다.

[edit policy-options] user@host# set policy-statement ibgp from interface ge-0/0/1.0 user@host# set policy-statement ibgp then accept user@host# set policy-statement load_balance then load-balance per-packet [edit protocols bgp] user@host# set traceoptions file bgp user@host# set traceoptions flag all user@host# set group ibgp type internal user@host# set group ibgp local-address 2001:db8:9000::1 user@host# set group ibgp export ibgp user@host# set group ibgp cluster 10.1.3.4 user@host# set group ibgp peer-as 100 user@host# set group ibgp multipath user@host# set group ibgp allow 2001:db8:9000::/64 [edit routing-options] user@host# set rib inet6.0 static route 2001:db8:3000::/64 next-hop 2001:db8:2000::2 user@host# set rib inet6.0 static route 2001:db8:5000::/64 next-hop 2001:db8:2000::2 user@host# set autonomous-system 100 user@host# set forwarding-table export load_balance

-

1단계 옵션을 구성합니다.

[edit security ike traceoptions] user@host# set file ik user@host# set flag all [edit security ike proposal ike-proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group19 user@host# set authentication-algorithm sha-384 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 6000 [edit security ike policy IKE_POL] user@host# set mode main user@host# set proposals IKE_PROP user@host# set certificate local-certificate HUB [edit security ike gateway IKE_GWA_1] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dead-peer-detection always-send user@host# set dead-peer-detection interval 10 user@host# set dead-peer-detection threshold 3 user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/0 user@host# set version v1-only

-

2단계 옵션을 구성합니다.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set encryption-algorithm aes-256-gcm user@host# set lifetime-seconds 3000 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group19 user@host# set proposals IPSEC_PROP [edit security ipsec vpn IPSEC_VPNA_1] user@host# set bind-interface st0.1 user@host# set ike gateway IKE_GWA_1 user@host# set ike ipsec-policy IPSEC_POL

-

영역을 구성합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.1 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/0.0

-

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

-

CA 프로필을 구성합니다.

[edit security pki] user@host# set ca-profile ROOT-CA ca-identity ROOT-CA user@host# set ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set ca-profile ROOT-CA enrollment retry 5 user@host# set ca-profile ROOT-CA enrollment retry-interval 0 user@host# set ca-profile ROOT-CA revocation-check disable

결과

구성 모드에서 , show policy-options, , show routing-optionsshow protocols, show security ike, show security ipsec, show security zones, 및 show security policiesshow security pki 명령을 입력하여 show interfaces구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:1000::2/64;

}

}

}

st0 {

unit 1{

multipoint;

family inet6 {

address 2001:db8:7000::1/64;

}

}

}

[edit]

user@host# show policy-options

policy-statement ibgp {

from interface ge-0/0/1.0;

then accept;

}

policy-statement load_balance {

then {

load-balance per-packet;

}

}

[edit]

user@host# show protocols

bgp {

traceoptions {

file bgp;

flag all;

}

group ibgp {

type internal;

local-address 2001:db8:9000::1;

export ibgp;

cluster 10.1.3.4;

peer-as 100;

multipath;

allow 2001:db8:9000::/64;

}

}

[edit]

user@host# show routing-options

rib inet6.0 {

static {

route route 2001:db8:3000::/64 next-hop 2001:db8:2000::2;

route 2001:db8:5000::/64 next-hop 2001:db8:2000::2;

}

}

[edit]

user@host# show security ike

traceoptions {

file ik;

flag all;

}

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group19;

authentication-algorithm sha-384;

encryption-algorithm aes-256-cbc;

lifetime-seconds 6000;

}

policy IKE_POL {

mode main;

proposals IKE_PROP;

certificate {

local-certificate HUB;

}

}

gateway IKE_GWA_1 {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

}

dead-peer-detection {

always-send;

interval 10;

threshold 3;

}

local-identity distinguished-name;

external-interface ge-0/0/0;

version v1-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3000;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group19;

}

proposals IPSEC_PROP;

}

vpn IPSEC_VPNA_1 {

bind-interface st0.1;

ike {

gateway IKE_GWA_1;

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

ospf3;

}

}

interfaces {

ge-0/0/1.0;

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

ospf3;

}

}

interfaces {

ge-0/0/0.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ROOT-CA {

ca-identity ROOT-CA;

enrollment {

url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll;

retry 5;

retry-interval 0;

}

revocation-check {

disable;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

스포크 구성 1

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.