CoS 기반 IPsec VPN

CoS 기반 IPsec VPN과 Junos OS 디바이스에서 해당 기능을 구성하는 방법에 대해 이해하려면 이 주제를 읽어보십시오.

VPN에 여러 등급의 서비스를 제공할 수 있는 Junos CoS(Class of Service) 기능을 지원합니다. 디바이스에서 패킷 전송을 위한 여러 포워딩 클래스를 구성하고, 각 출력 큐에 배치되는 패킷을 정의하고, 각 큐에 대한 전송 서비스 수준을 예약하고, 혼잡을 관리할 수 있습니다. IKE는 모든 FC(포워딩 클래스)에 대해 IPsec 터널을 협상하고 각 FC는 DSCP(Differentiated Services Code Point) 값 집합에 매핑됩니다.

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

플랫폼과 관련된 사항은 플랫폼별 CoS 기반 IPsec VPN 동작 섹션에서 확인하십시오.

여러 IPsec SA를 사용하는 CoS 기반 IPsec VPN 이해

이 항목에서는 CoS(서비스 클래스) 기반 IPsec VPN과 관련된개념에 대해 알아봅니다.

개요

Junos OS 디바이스에 구성된 CoS 포워딩 클래스(FC)는 IPsec 보안 연결(SA)에 매핑될 수 있습니다. 각 FC의 패킷은 서로 다른 IPsec SA에 매핑되므로 로컬 디바이스와 중간 라우터에서 CoS를 처리할 수 있습니다. 이 기능은 주니퍼 네트웍스의 독점이며, 지원되는 Junos OS 디바이스 및 Junos OS 릴리스에서 작동합니다. VPN 피어 디바이스는 이 기능을 지원하는 Junos OS 디바이스이거나 Junos OS 디바이스와 동일한 방식으로 동일한 기능을 지원하는 다른 제품이어야 합니다.

이점

-

각 터널이 별도의 보안 연결 집합을 사용하여 서로 다른 데이터 스트림을 보장하도록 지원합니다.

-

VoIP(Voice-over-IP)와 같이 차별화된 트래픽이 필요한 경우 IPsec VPN을 쉽게 구축할 수 있도록 지원합니다.

FC를 IPsec SA에 매핑

[edit security ipsec vpn vpn-name] 계층 수준의 구성 문을 사용하여 multi-sa forwarding-classesVPN에 대해 최대 8개의 FC(포워딩 클래스)를 구성할 수 있습니다. 피어 게이트웨이와 협상된 IPsec SA의 수는 VPN에 구성된 FC의 수를 기반으로 합니다. FC와 IPsec SA의 매핑은 VPN에 대해 구성된 모든 트래픽 선택기에 적용됩니다.

특정 VPN의 FC에 대해 생성된 모든 IPsec SA는 동일한 터널 ID로 표시됩니다. 터널 관련 이벤트는 모든 IPsec SA의 상태 및 통계를 고려합니다. 터널과 관련된 모든 IPsec SA는 Junos OS 디바이스의 동일한 SPU 또는 동일한 스레드 ID에 고정됩니다.

FC 구성의 순서가 두 피어에서 동일할 필요는 없습니다. 따라서 Junos OS는 VPN 터널의 양쪽 끝에서 동일한 FC에 대해 동일한 IPsec SA 쌍을 보장하지 않습니다.

IPsec SA 협상

VPN에 대해 여러 FC를 구성하면 각 FC에 대해 고유한 IPsec SA가 피어와 협상됩니다. 또한 기본 IPsec SA는 구성된 FC와 일치하지 않는 패킷을 전송하도록 협상됩니다. VPN 피어 디바이스가 FC에 대해 구성되지 않았거나 FC-IPsec SA 매핑을 지원하지 않는 경우에도 기본 IPsec이 협상됩니다. 기본 IPsec SA는 협상되는 첫 번째 IPsec SA이며 해체될 마지막 SA입니다.

구성된 FC의 수에 따라, IPsec SA가 협상 중인 경우패킷 이 IPsec SA가 아직 협상되지 않은 FC와 함께 도착할 수 있습니다. 특정 FC에 대한 IPsec SA가 협상될 때까지 트래픽은 기본 IPsec SA로 전송됩니다. IPsec SA와 일치하지 않는 FC가 포함된 패킷은 기본 IPsec SA로 전송됩니다.

IPsec SA에 대한 FC의 매핑은 로컬 VPN 게이트웨이에서 수행됩니다. 로컬 및 피어 게이트웨이 에는 다른 순서로 구성된 FC가 있을 수 있습니다 . 각 피어 게이트웨이는 IPsec SA 협상이 완료된 순서대로 FC를 매핑합니다. 따라서 로컬 및 피어 게이트웨이는 서로 다른 FC와 IPsec SA 간의 매핑을 가질 수 있습니다. 구성된 FC 수에 도달하면 게이트웨이가 새 IPsec SA 협상을 중단합니다. 피어 게이트웨이 는 로컬 게이트웨이에 구성된 FC 수보다 더 많은 IPsec SA를 시작할 수 있습니다. 이 경우 로컬 게이트웨이는 추가 IPsec SA 요청(최대 18개의 IPsec SA)을 수락합니다. 로컬 게이트웨이는 들어오는 IPsec 트래픽의 암호를 해독하는 데만 다른 IPsec SA를 사용합니다. 구성된 FC와 일치하지 않는 FC와 함께 패킷이 수신되면 패킷은 기본 FC IPsec SA로 전송됩니다.

피어 디바이스로부터 기본 IPsec SA에 대한 삭제 알림을 받으면 기본 IPsec SA만 삭제되고 기본 IPsec SA가 새로 협상됩니다. 이 시간 동안 기본 IPsec SA로 이동할 수 있는 트래픽은 삭제됩니다. VPN 터널은 기본 IPsec SA가 마지막 SA인 경우에만 중단됩니다.

establish-tunnels immediately 옵션이 VPN에 대해 구성 및 커밋된 경우, Junos OS 디바이스는 트래픽이 도착할 때까지 기다리지 않고 IPsec SA를 협상합니다. 구성된 FC의 IPsec SA에 대한 협상이 완료되지 않으면 60초마다 협상이 재시도됩니다.

VPN에 establish-tunnels on-traffic 대해 옵션이 구성된 경우, Junos OS 디바이스는 첫 번째 데이터 패킷이 도착할 때 IPsec SA를 협상합니다. 첫 번째 패킷에 대한 FC는 중요하지 않습니다. 두 옵션 중 하나를 사용하면 기본 IPsec SA가 먼저 협상된 다음 각 IPsec SA가 디바이스에서 FC가 구성된 순서대로 하나씩 협상됩니다.

키 재설정

트래픽 선택기와 함께 DSCP(Differentiated Services Code Point) 트래픽 스티어링이 있는 여러 SA를 사용할 때 키 재생성 중에 다음 동작이 발생합니다. 트래픽 선택기가 키 재생성을 수행할 때 하나 이상의 트래픽 선택기가 어떤 이유로든 키를 재입력할 수 없는 경우 수명이 만료되면 특정 SA가 중단됩니다. 이 경우 특정 SA와 일치하는 데 사용하는 트래픽은 대신 기본 트래픽 선택기를 통해 전송됩니다.

VPN에서 FC 추가 또는 삭제

VPN에서 FC가 추가되거나 삭제되면 VPN에 대한 IKE 및 IPsec SA가 작동 또는 중단되고 협상이 다시 시작됩니다. 이 clear security ipsec security-associations 명령은 모든 IPsec SA를 지웁니다.

DPD(Dead Peer Detection)

DPD가 이 기능으로 optimized 구성되면 모드는 발신 트래픽이 있고 IPsec SA에 수신 트래픽이 없는 경우에만 프로브를 보냅니다. probe-idle 모드는 IPsec SA에 발신 및 수신 트래픽이 없을 때만 프로브를 보냅니다. VPN 모니터링은 DPD 기능으로 지원되지 않습니다.

명령을

명령은 show security ipsec sa details index tunnel-id FC 이름을 포함한 모든 IPsec SA 세부 정보를 표시합니다.

명령은 각 FC에 대한 통계를 show security ipsec stats index tunnel-id 표시합니다.

지원되는 VPN 기능

CoS 기반 IPsec VPN에서 지원되는 VPN 기능은 다음과 같습니다.

-

경로 기반 사이트 간 VPN. 정책 기반 VPN은 지원되지 않습니다.

-

트래픽 선택기.

-

오토VPN.

-

자동 검색 VPN(ADVPN).

-

IKEv2입니다. IKEv1는 지원되지 않습니다.

-

DPD(Dead Peer Detection). VPN 모니터링은 지원되지 않습니다.

-

PMI는 지원되지 않습니다.

트래픽 선택기 및 CoS 기반 IPsec VPN 이해

트래픽 선택기는 트래픽이 로컬 및 원격 주소의 특정 한 쌍과 일치하는 경우 VPN 터널을 통과하는 트래픽을 허용하는 IKE(Internet Key Exchange) 피어 간의 계약입니다. 트래픽 셀렉터를 준수하는 트래픽만 연결된 보안 연결(SA)을 통해 허용됩니다.

CoS 기반 IPsec VPN 기능은 다음과 같은 시나리오를 지원합니다

-

동일한 FC를 사용하는 경로 기반 사이트 간 VPN의 하나 또는 여러 트래픽 선택기.

-

각 트래픽 선택기에 대해 서로 다른 FC가 있는 여러 트래픽 선택기. 이 시나리오에는 별도의 VPN 구성이 필요합니다.

이 항목에서는 각 시나리오에 대해 협상되는 VPN 구성 및 IPsec SA에 대해 설명합니다.

다음 시나리오에서는 Junos OS 디바이스에 3개의 FC가 구성됩니다.

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}첫 번째 시나리오에서 VPN vpn1은 단일 트래픽 선택기 ts1과 3개의 FC로 구성됩니다. 이 구성에서는 트래픽 선택기 ts1에 대해 4개의 IPsec SA가 협상됩니다. 하나는 기본 IPsec SA이고 3개는 FC에 매핑되는 IPsec SA입니다.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

두 번째 시나리오에서 VPN vpn1은 2개의 트래픽 선택기 ts1 및 ts2와 3개의 FC로 구성됩니다. 이 구성에서는 4개의 IPsec SA가 트래픽 선택기 ts1에 대해 협상되고 4개의 IPsec SA가 트래픽 선택기 ts2에 대해 협상됩니다. 각 트래픽 선택기에 대해 기본 IPsec SA에 대해 협상된 IPsec SA와 FC에 매핑된 IPsec SA에 대해 협상된 IPsec SA가 세 개 있습니다.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

세 번째 시나리오에서 트래픽 선택기 ts1 및 ts2는 서로 다른 FC 집합을 지원합니다. 트래픽 선택기는 서로 다른 VPN에 대해 구성해야 합니다. 이 구성에서는 VPN vpn1의 트래픽 선택기 ts1에 대해 4개의 IPsec SA가 협상됩니다. 하나는 기본 IPsec SA이고 3개는 FC에 매핑되는 IPsec SA입니다.

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

참조

예: CoS 기반 IPsec VPN 구성

이 예에서는 각 포워딩 클래스에 대한 패킷이 다른 IPsec SA에 매핑될 수 있도록 여러 IPsec SA가 있는 CoS 기반 IPsec VPN을 구성하여 로컬 디바이스와 중간 라우터에서 CoS를 처리하는 방법을 보여줍니다.

이 기능은 주니퍼 네트웍스의 독점이며, 지원되는 Junos OS 디바이스 및 Junos OS 릴리스에서만 작동합니다. VPN 피어 디바이스는 이 기능을 지원하는 Junos OS 디바이스 여야 합니다.

요구 사항

이 예는 다음 하드웨어를 사용합니다.

SRX 시리즈 방화벽과 같은 Junos OS 디바이스

시작하기 전에:

SRX 시리즈 방화벽에 구성된 CoS(Class of Service) 포워딩 클래스(FC)를 IPsec SA(Security Association)에 매핑하는 방법을 이해합니다. 여러 IPsec SA를 사용하는 CoS 기반 IPsec VPN 이해를 참조하십시오.

트래픽 선택기 및 CoS 기반 IPsec VPN에 대해 알아보십시오. 트래픽 선택기 및 CoS 기반 IPsec VPN 이해하기를 참조하십시오.

개요

이 예에서는 터널 리소스를 절약하거나 터널을 통과하는 트래픽을 필터링하기 위해 많은 보안 정책을 구성할 필요가 없기 때문에 시카고의 지점에 대한 IPsec 경로 기반 VPN을 구성합니다. 시카고 사무실의 사용자는 VPN을 사용하여 서니베일에 있는 본사에 연결합니다.

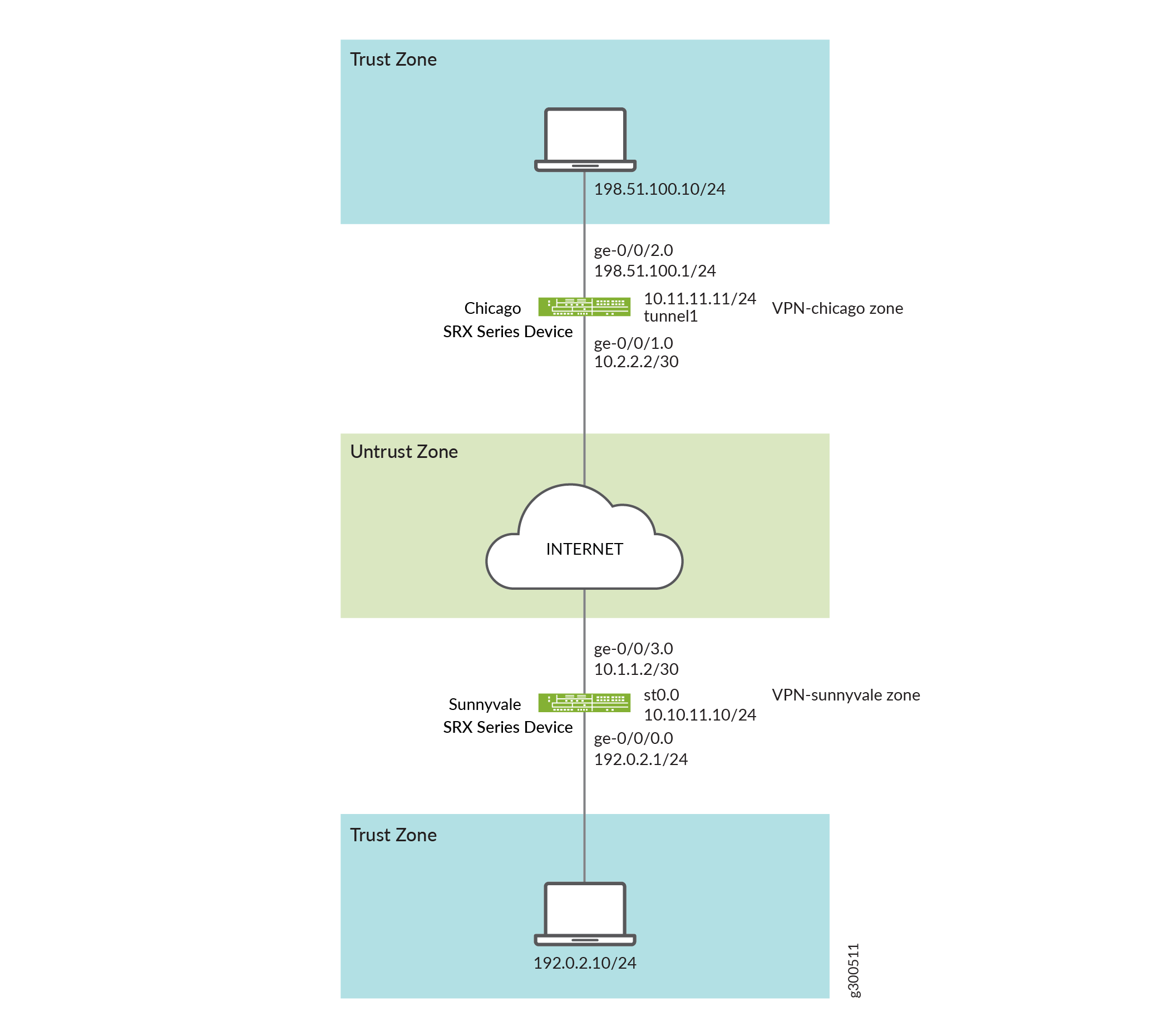

그림 1 은(는) IPsec 경로 기반 VPN 토폴로지의 예를 보여줍니다. 이 토폴로지에서 SRX 시리즈 방화벽 1개는 서니베일에, SRX 시리즈 방화벽 1개는 시카고에 위치합니다.

이 예에서는 인터페이스, IPv4 기본 경로 및 보안 영역을 구성합니다. 그런 다음 IKE(Internet Key Exchange), IPSec, 보안 정책 및 CoS 매개 변수를 구성합니다. 꿰뚫어 표 4본다표 1.

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

인터페이스 |

ge-0/0/0.0 |

192.0.2.1/24 |

|

ge-0/0/3.0 |

10.1.1.2/30 |

|

|

st0.0 (터널 인터페이스) |

10.10.11.10/24 |

|

|

정적 라우팅 |

0.0.0.0/0(기본 경로) |

다음 홉은 st0.0입니다. |

|

보안 존 |

신뢰 |

|

|

untrust |

|

|

|

VPN |

st0.0 인터페이스는 이 영역에 결합됩니다. |

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

IKE-제안 |

|

|

정책 |

IKE-정책 |

|

|

게이트웨이 |

gw-sunnyvale |

|

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

ipsec_prop |

|

|

정책 |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

목적 |

이름 |

구성 매개 변수 |

|---|---|---|

|

보안 정책은 트러스트 영역에서 VPN 영역으로 트래픽을 허용합니다. |

VPN |

|

|

보안 정책은 VPN 영역에서 트러스트 영역으로 트래픽을 허용합니다. |

VPN |

|

구성

기본 네트워크 및 보안 영역 정보 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

인터페이스, 정적 경로 및 보안 영역 정보 구성:

이더넷 인터페이스 정보를 구성합니다.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

고정 경로 정보를 구성합니다.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

언트러스트(untrust) 보안 영역을 구성합니다.

[edit ] user@host# edit security zones security-zone untrust

언트러스트(untrust) 보안 영역에 허용되는 시스템 서비스를 지정합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

인터페이스를 보안 영역에 할당합니다.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

보안 영역에 허용되는 시스템 서비스를 지정합니다.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

트러스트 보안 영역을 구성합니다.

[edit] user@host# edit security zones security-zone trust

인터페이스를 트러스트 보안 영역에 할당합니다.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

트러스트 보안 영역에 허용되는 시스템 서비스를 지정합니다.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

vpn 보안 영역을 구성합니다.

[edit] user@host# edit security zones security-zone vpn

인터페이스를 보안 영역에 할당합니다.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

결과

구성 모드에서 show interfaces, show routing-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

CoS 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

CoS 구성 방법:

DiffServ CoS에 대한 행동 집계 분류자를 구성합니다.

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

best-effort 포워딩 클래스 분류자를 구성합니다.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

포워딩 클래스에 할당할 DSCP 값을 정의합니다.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

8개의 대기열에 대해 8개의 포워딩 클래스(대기열 이름)를 정의합니다.

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

수신(ge) 인터페이스에서 분류기를 구성합니다.

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

스케줄러 맵을 ge 인터페이스에 적용합니다.

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

스케줄러를 정의된 포워딩 클래스와 연결하도록 스케줄러 맵을 구성합니다.

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

우선순위와 전송 속도로 스케줄러를 정의합니다.

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

결과

구성 모드에서 show class-of-service 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

IKE(Internet Key Exchange) 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

IKE(Internet Key Exchange) 구성:

IKE(Internet Key Exchange) 제안을 생성합니다.

[edit security ike] user@host# set proposal ike-proposal

IKE(Internet Key Exchange) 제안 인증 방법을 정의합니다.

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

IKE(Internet Key Exchange) 제안 Diffie-Hellman 그룹을 정의합니다.

[edit security ike proposal ike-proposal] user@host# set dh-group group14

IKE(Internet Key Exchange) 제안 인증 알고리즘을 정의합니다.

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

IKE(Internet Key Exchange) 제안 암호화 알고리즘을 정의합니다.

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

IKE(Internet Key Exchange) 정책을 생성합니다.

[edit security ike] user@host# set policy ike-policy

IKE(Internet Key Exchange) 정책 모드를 설정합니다.

[edit security ike policy ike-policy] user@host# set mode main

IKE(Internet Key Exchange) 제안에 대한 참조를 지정합니다.

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

IKE(Internet Key Exchange) 정책 인증 방법을 정의합니다.

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

IKE(Internet Key Exchange) 게이트웨이를 생성하고 외부 인터페이스를 정의합니다.

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

IKE(Internet Key Exchange) 정책 참조를 정의합니다.

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

IKE(Internet Key Exchange) 게이트웨이 주소를 정의합니다.

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

IKE(Internet Key Exchange) 게이트웨이 버전을 정의합니다.

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

결과

구성 모드에서 show security ike 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

IPsec 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

IPsec 구성:

IPsec 추적 옵션을 활성화합니다.

[edit] user@host# set security ipsec traceoptions flag all

IPsec 제안을 생성합니다.

[edit] user@host# set security ipsec proposal ipsec_prop

IPsec 제안 프로토콜을 지정합니다.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

IPsec 제안 인증 알고리즘을 지정합니다.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

IPsec 제안 암호화 알고리즘을 지정합니다.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

IPsec SA(Security Association)의 수명(초)을 지정합니다.

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

IPsec 정책을 생성합니다.

[edit security ipsec] user@host# set policy ipsec_pol

IPsec 제안 참조를 지정합니다.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

바인딩할 인터페이스를 지정합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

다중 IPsec SA에 대한 포워딩 클래스를 구성합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

IKE(Internet Key Exchange) 게이트웨이를 지정합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

IPsec 정책을 지정합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

첫 번째 데이터 패킷이 전송될 때 IPsec SA를 협상하기 위해 터널을 즉시 가져오도록 지정합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

트래픽 선택기에 대한 로컬 IP 주소를 구성합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

트래픽 선택기에 대한 원격 IP 주소를 구성합니다.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

결과

구성 모드에서 show security ipsec 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

보안 정책 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

정책 관련 문제를 해결하기 위해 보안 정책 추적 옵션을 활성화합니다.

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

보안 정책 구성:

트러스트 영역에서 VPN 영역으로 트래픽을 허용하는 보안 정책을 생성합니다.

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

VPN 영역에서 트러스트 영역으로 트래픽을 허용하는 보안 정책을 생성합니다.

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

결과

구성 모드에서 show security policies 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

IPsec 보안 연결 확인

목적

IPsec 상태를 확인합니다.

작업

운영 모드에서 show security ipsec security-associations 명령을 입력합니다. 명령에서 인덱스 번호를 얻은 후 및 show security ipsec statistics index 131073 명령을 사용하십시오show security ipsec security-associations index 131073 detail.

간결성을 위해 show 명령 출력은 구성의 모든 값을 표시하지 않습니다. 구성의 하위 집합만 표시됩니다. 시스템의 나머지 구성은 줄임표(...)로 대체되었습니다.

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

의미

show security ipsec security-associations 명령의 출력은 다음 정보를 나열합니다.

ID 번호는 131073입니다. 이 특정 SA에 대한 자세한 정보를 얻으려면 show security ipsec security-associations index 명령과 함께 이 값을 사용합니다.

포트 500을 사용하는 IPsec SA 쌍이 하나 있습니다.

SPI, 수명(초 단위) 및 사용 제한(또는 KB의 실물 크기)이 양방향으로 표시됩니다. 1949/unlim 값은 위상 수명이 1949초 후에 만료되고 수명 크기가 지정되지 않았음을 나타냅니다. 이는 무제한임을 나타냅니다.

VPN 모니터링은 Mon 열에서 하이픈으로 표시되므로, 이 SA에서 가능하지 않습니다. VPN 모니터링이 활성화된 경우, U는 모니터링이 up 상태이고 D는 모니터링이 down 상태임을 나타냅니다.

명령은 show security ike security-associations index 131073 detail 인덱스 번호가 131073인 SA에 대한 추가 정보를 나열합니다.

로컬 ID 및 원격 ID는 SA의 프록시 ID를 구성합니다. 프록시 ID 불일치는 단계 실패의 가장 일반적인 원인 중 하나입니다. IPsec SA가 나열되지 않은 경우 프록시 ID 설정을 포함한 단계 제안이 두 피어에 모두 올바른지 확인합니다.

포워딩 클래스 이름을 포함한 모든 하위 SA 세부 정보를 표시합니다.

명령은 각 포워딩 클래스 이름에 대한 통계를 show security ipsec statistics index 131073 나열합니다.

출력의 오류 값 0은 정상 상태를 나타냅니다.

이 명령을 여러 번 실행하여 VPN 전반의 패킷 손실 문제를 관찰하는 것이 좋습니다. 이 명령의 출력에는 암호화 및 복호화된 패킷 카운터, 오류 카운터 등에 대한 통계도 표시됩니다.

보안 플로우 추적 옵션을 활성화하여 오류가 발생하는 ESP 패킷과 그 이유를 조사해야 합니다.

st0 인터페이스에 대한 CoS 지원 이해

point-to-point VPN의 보안 터널 인터페이스(st0)에서 분류자, 폴리서, 큐잉, 스케줄링, 쉐이핑, 마커 재작성, 가상 채널 등의 CoS(Class of Service) 기능을 구성할수 있습니다.

st0 터널 인터페이스는 일반 텍스트 트래픽을 IPsec VPN 터널로 라우팅하기 위해 경로 기반 VPN에서 사용할 수 있는 내부 인터페이스입니다. 다음 CoS 기능은 사용 가능한 모든 SRX 시리즈 방화벽 및 vSRX2.0의 st0 인터페이스에서 지원됩니다.

-

분류자

-

폴리서

-

큐잉, 스케줄링 및 셰이핑

-

마커 다시 쓰기

-

Virtual channels

VPN st0 인터페이스에 대한 CoS 지원의 제한 사항

VPN st0 인터페이스의 CoS 지원에는 다음과 같은 제한이 적용됩니다.

-

소프트웨어 대기열의 최대 수는 2048개입니다. st0 인터페이스 수가 2048개를 초과하면 모든 st0 인터페이스에 대해 충분한 소프트웨어 대기열을 생성할 수 없습니다.

-

경로 기반 VPN만 st0 인터페이스에 CoS 기능을 적용할 수 있습니다. 표 5 에서는 다양한 유형의 VPN에 대한 st0 CoS 기능 지원에 대해 설명합니다.

표 5: VPN에 대한 CoS 기능 지원 분류자 기능 P2P(Site-to-Site VPN) 자동 VPN (P2P) 사이트 간/자동 VPN/AD-VPN(P2MP) 분류자, 폴리서 및 재작성 마커

지원됨

지원됨

지원됨

st0 논리적 인터페이스를 기반으로 한 큐잉, 스케줄링, 셰이핑

지원됨

지원되지 않음

지원되지 않음

큐잉, 스케줄링, 가상 채널 기반 셰이핑

지원됨

지원됨

지원됨

-

SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 하나의 st0 논리적 인터페이스는 여러 VPN 터널에 바인딩할 수 있습니다. st0 논리적 인터페이스의 8개 대기열은 트래픽을 다른 터널로 다시 라우팅할 수 없으므로 사전 터널링이 지원되지 않습니다.

가상 채널 기능은 SRX300, SRX320, SRX340, SRX345 및 SRX550HM 디바이스에서 해결 방법으로 사용할 수 있습니다.

-

st0 터널 인터페이스에서 CoS 셰이핑 속도를 정의할 때 다음과 같은 제한 사항을 고려하십시오.

-

터널 인터페이스의 셰이핑 속도는 물리적 송신 인터페이스의 셰이핑 속도보다 낮아야 합니다.

-

셰이핑 속도는 ESP/AH 헤더와 외부 IP 헤더 캡슐화가 있는 내부 레이어 3 일반 텍스트 패킷을 포함하는 패킷 크기만 측정합니다. 물리적 인터페이스에 의해 추가된 외부 레이어 2 캡슐화는 쉐이핑 속도 측정에 포함되지 않습니다.

-

물리적 인터페이스가 셰이핑된 GRE 또는 IP-IP 터널 트래픽만 전달할 때 CoS 동작이 예상대로 작동합니다. 물리적 인터페이스가 다른 트래픽을 전송하여 터널 인터페이스 트래픽에 사용 가능한 대역폭을 낮추면 CoS 기능이 예상대로 작동하지 않습니다.

-

-

SRX550M, SRX5400, SRX5600 및 SRX5800 디바이스에서 폴리서 구성의 대역폭 제한 및 버스트 크기 제한 값은 시스템당 제한이 아니라 SPU 단위입니다. 이는 물리적 인터페이스에서와 동일한 폴리서 동작입니다.

참조

플랫폼별 CoS 기반 IPsec VPN 동작

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

다음 표를 사용하여 플랫폼에 대한 플랫폼별 동작을 검토할 수 있습니다.

| 플랫폼 | 차이점 |

|---|---|

| SRX 시리즈 |

|

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.