Enrutamiento de multidifusión y enrutamiento asimétrico en clúster de chasis

La compatibilidad con el enrutamiento de multidifusión en un clúster de chasis permite que diferentes protocolos de multidifusión envíen tráfico a través de las interfaces a varios destinatarios. El enrutamiento asimétrico es la situación en la que los paquetes del host de origen al host de destino siguen una ruta diferente a la de los paquetes del host de destino al host de origen. Para obtener más información, consulte los temas siguientes:

Descripción del enrutamiento de multidifusión en un clúster de chasis

La compatibilidad con el enrutamiento de multidifusión entre nodos de un clúster de chasis permite que los protocolos de multidifusión, como la multidifusión independiente de protocolo (PIM) versiones 1 y 2, el protocolo de administración de grupos de Internet (IGMP), el protocolo de anuncio de sesión (SAP) y el protocolo de enrutamiento multidifusión por vector de distancia (DVMRP), envíen tráfico a través de las interfaces del clúster. Sin embargo, tenga en cuenta que los protocolos de multidifusión no deben habilitarse en la interfaz de administración del chasis (fxp0) ni en las interfaces de estructura (fab0 y fab1). Las sesiones de multidifusión se sincronizan en todo el clúster y se mantienen durante las conmutaciones por error de grupo redundantes. Durante la conmutación por error, al igual que con otros tipos de tráfico, puede haber alguna pérdida de paquetes de multidifusión.

El reenvío de datos de multidifusión en un clúster de chasis utiliza la interfaz entrante para determinar si la sesión permanece activa o no. Los paquetes se reenvían al nodo par si la interfaz saliente de una sesión leaf está en el par en lugar de en el nodo de la interfaz entrante. El enrutamiento de multidifusión en un clúster de chasis admite túneles para interfaces entrantes y salientes.

El tráfico de multidifusión tiene una dirección ascendente (hacia la fuente) y descendente (hacia los suscriptores) en los flujos de tráfico. Los dispositivos replican (fanout) un único paquete de multidifusión a varias redes que contienen suscriptores. En el entorno de clúster de chasis, los fanouts de paquetes de multidifusión pueden estar activos en cualquiera de los nodos.

Si la interfaz entrante está activa en el nodo actual y realiza una copia de seguridad en el nodo par, la sesión está activa en el nodo actual y la copia de seguridad en el nodo par.

La configuración de multidifusión en un clúster de chasis es la misma que la configuración de multidifusión en un dispositivo independiente. Consulte la Guía del usuario de protocolos de multidifusión para obtener más información.

- Descripción del reenvío de datos PIM

- Descripción de la multidifusión y la sincronización de sesiones PIM

Descripción del reenvío de datos PIM

La multidifusión independiente del protocolo (PIM) se utiliza entre dispositivos para rastrear los paquetes de multidifusión que se reenviarán entre sí.

Una sesión PIM encapsula los datos de multidifusión en un paquete de unidifusión PIM. Una sesión PIM crea las siguientes sesiones:

Sesión de control

Sesión de datos

La sesión de datos guarda el ID de sesión de control. La sesión de control y la sesión de datos se cierran de forma independiente. La interfaz entrante se utiliza para determinar si la sesión PIM está activa o no. Si la interfaz saliente está activa en el nodo par, los paquetes se transfieren al nodo par para su transmisión.

Descripción de la multidifusión y la sincronización de sesiones PIM

La sincronización de sesiones de multidifusión y PIM ayuda a evitar la pérdida de paquetes debido a la conmutación por error, ya que no es necesario volver a configurar las sesiones cuando hay una conmutación por error.

En las sesiones PIM, la sesión de control se sincroniza con el nodo de copia de seguridad y, a continuación, se sincroniza la sesión de datos.

En las sesiones de multidifusión, la sesión de plantilla se sincroniza con el nodo del mismo nivel, luego se sincronizan todas las sesiones de hoja y, por último, la sesión de plantilla se sincroniza de nuevo.

Ver también

Descripción del enrutamiento asimétrico en un clúster de chasis

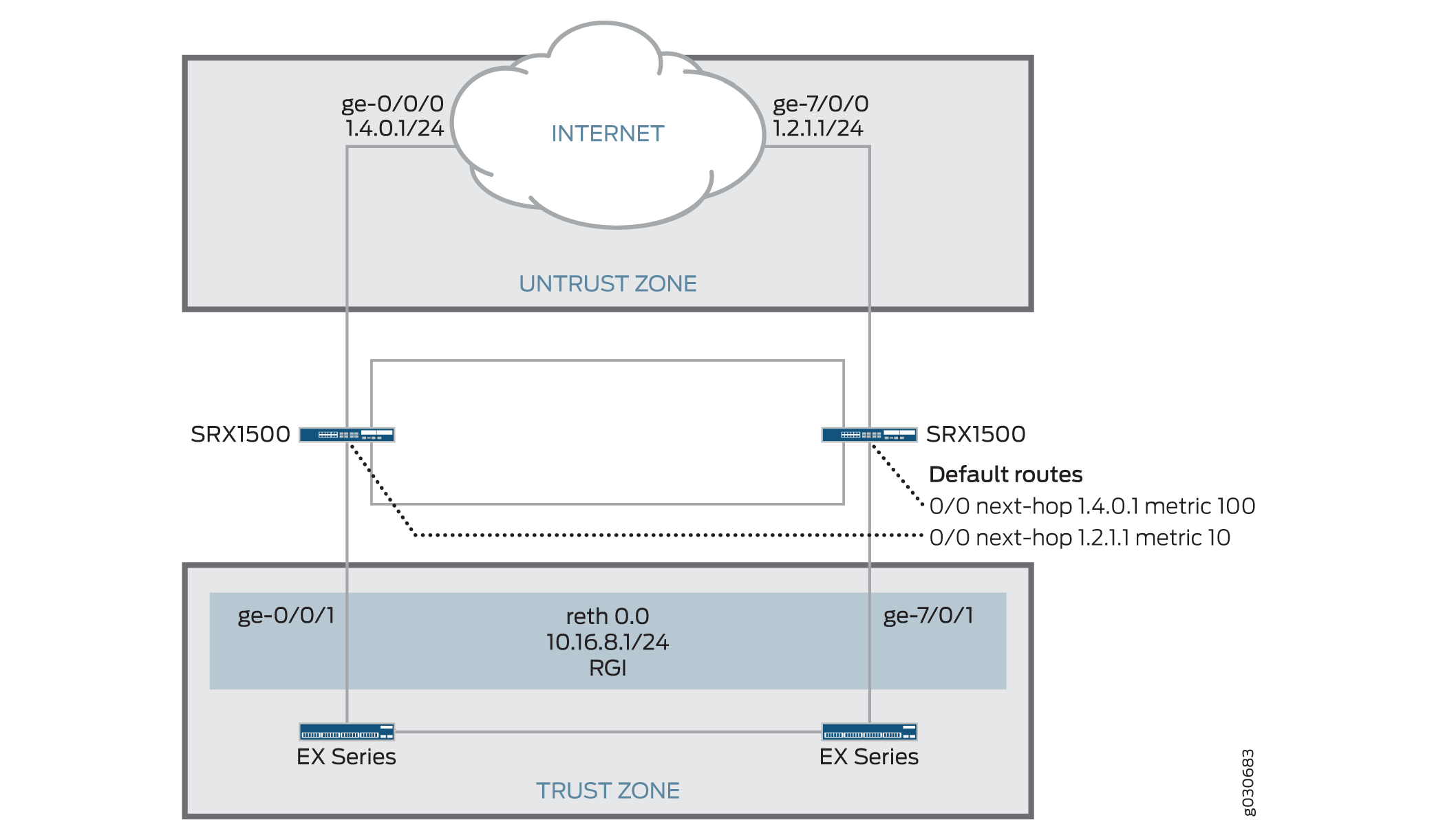

Puede usar firewalls de la serie SRX en escenarios de enrutamiento asimétrico de clústeres de chasis (consulte la figura 1). El tráfico recibido por un nodo se compara con la tabla de sesión de ese nodo. El resultado de esta búsqueda determina si el nodo procesa o no el paquete o lo reenvía al otro nodo a través del vínculo de estructura. Las sesiones se anclan en el nodo de salida del primer paquete que creó la sesión. Si se recibe tráfico en el nodo en el que la sesión no está anclada, esos paquetes se reenvían a través del vínculo de estructura al nodo donde está anclada la sesión.

El nodo de anclaje de la sesión puede cambiar si hay cambios en el enrutamiento durante la sesión.

En este escenario, se utilizan dos conexiones a Internet, siendo preferible una. La conexión a la zona de confianza se realiza mediante una interfaz Ethernet redundante para proporcionar redundancia LAN para los dispositivos de la zona de confianza. En este escenario se describen dos casos de conmutación por error en los que las sesiones se originan en la zona de confianza con un destino de Internet (zona que no es de confianza).

- Descripción de errores en la interfaz Ethernet redundante de la zona de confianza

- Descripción de errores en las interfaces de zona de no confianza

Descripción de errores en la interfaz Ethernet redundante de la zona de confianza

En condiciones normales de funcionamiento, el tráfico fluye desde la interfaz de zona de confianza ge-0/0/1, perteneciente a reth0.0, a Internet. Dado que la conexión a Internet principal se encuentra en el nodo 0, las sesiones se crean en el nodo 0 y se sincronizan con el nodo 1. Sin embargo, las sesiones solo están activas en el nodo 0.

Un error en la interfaz ge-0/0/1 desencadena una conmutación por error del grupo de redundancia, lo que hace que la interfaz ge-7/0/1 del nodo 1 se active. Después de la conmutación por error, el tráfico llega al nodo 1. Después de la búsqueda de sesión, el tráfico se envía al nodo 0 porque la sesión está activa en este nodo. A continuación, el nodo 0 procesa el tráfico y lo reenvía a Internet. El tráfico de retorno sigue un proceso similar. El tráfico llega al nodo 0 y se procesa con fines de seguridad (por ejemplo, análisis antispam, análisis antivirus y aplicación de políticas de seguridad) en el nodo 0 porque la sesión está anclada al nodo 0. Luego, el paquete se envía al nodo 1 a través de la interfaz de estructura para el procesamiento de salida y la eventual transmisión desde el nodo 1 a través de la interfaz ge-7/0/1.

Descripción de errores en las interfaces de zona de no confianza

En este caso, las sesiones se migran de un nodo a otro. En condiciones normales de funcionamiento, el tráfico es procesado solo por el nodo 0. Un error de la interfaz ge-0/0/0 en el nodo 0 provoca un cambio en la tabla de enrutamiento, de modo que ahora apunta a la interfaz ge-7/0/0 en el nodo 1. Después del error, las sesiones en el nodo 0 se vuelven inactivas y las sesiones pasivas en el nodo 1 se activan. El tráfico que llega desde la zona de confianza se sigue recibiendo en la interfaz ge-0/0/1, pero se reenvía al nodo 1 para su procesamiento. Después de procesar el tráfico en el nodo 1, se reenvía a Internet a través de la interfaz ge-7/0/0.

En esta configuración de clúster de chasis, el grupo de redundancia 1 se utiliza para controlar la interfaz Ethernet redundante conectada a la zona de confianza. Tal como está configurado en este escenario, el grupo de redundancia 1 conmuta por error sólo si falla la interfaz ge-0/0/1 o ge-7/0/1, pero no si fallan las interfaces conectadas a Internet. Opcionalmente, la configuración podría modificarse para permitir que el grupo de redundancia 1 supervise todas las interfaces conectadas a Internet y conmute por error si fallara un vínculo de Internet. Así, por ejemplo, la configuración puede permitir que el grupo de redundancia 1 supervise ge-0/0/0 y active ge-7/0/1 para reth0 si falla el vínculo de Internet ge-0/0/0. (Esta opción no se describe en los siguientes ejemplos de configuración).

Ver también

Ejemplo: configuración de un par de clústeres de chasis asimétricos

En este ejemplo se muestra cómo configurar un clúster de chasis para permitir el enrutamiento asimétrico. La configuración del enrutamiento asimétrico para un clúster de chasis permite que el tráfico recibido en cualquiera de los dispositivos se procese sin problemas.

Requisitos

Antes de empezar:

-

Conecte físicamente un par de dispositivos entre sí, asegurándose de que sean los mismos modelos. En este ejemplo se utilizan un par de dispositivos SRX1500 o SRX1600.

-

Para crear el vínculo de estructura, conecte una interfaz Gigabit Ethernet en un dispositivo a otra interfaz Gigabit Ethernet en el otro dispositivo.

-

Para crear el vínculo de control, conecte el puerto de control de los dos dispositivos SRX1500.

-

-

Conéctese a uno de los dispositivos mediante el puerto de consola. (Este es el nodo que forma el clúster).

-

Establezca el ID de clúster y el número de nodo.

user@host> set chassis cluster cluster-id 1 node 0 reboot

-

-

Conéctese al otro dispositivo mediante el puerto de consola.

-

Establezca el ID de clúster y el número de nodo.

user@host> set chassis cluster cluster-id 1 node 1 reboot

-

Visión general

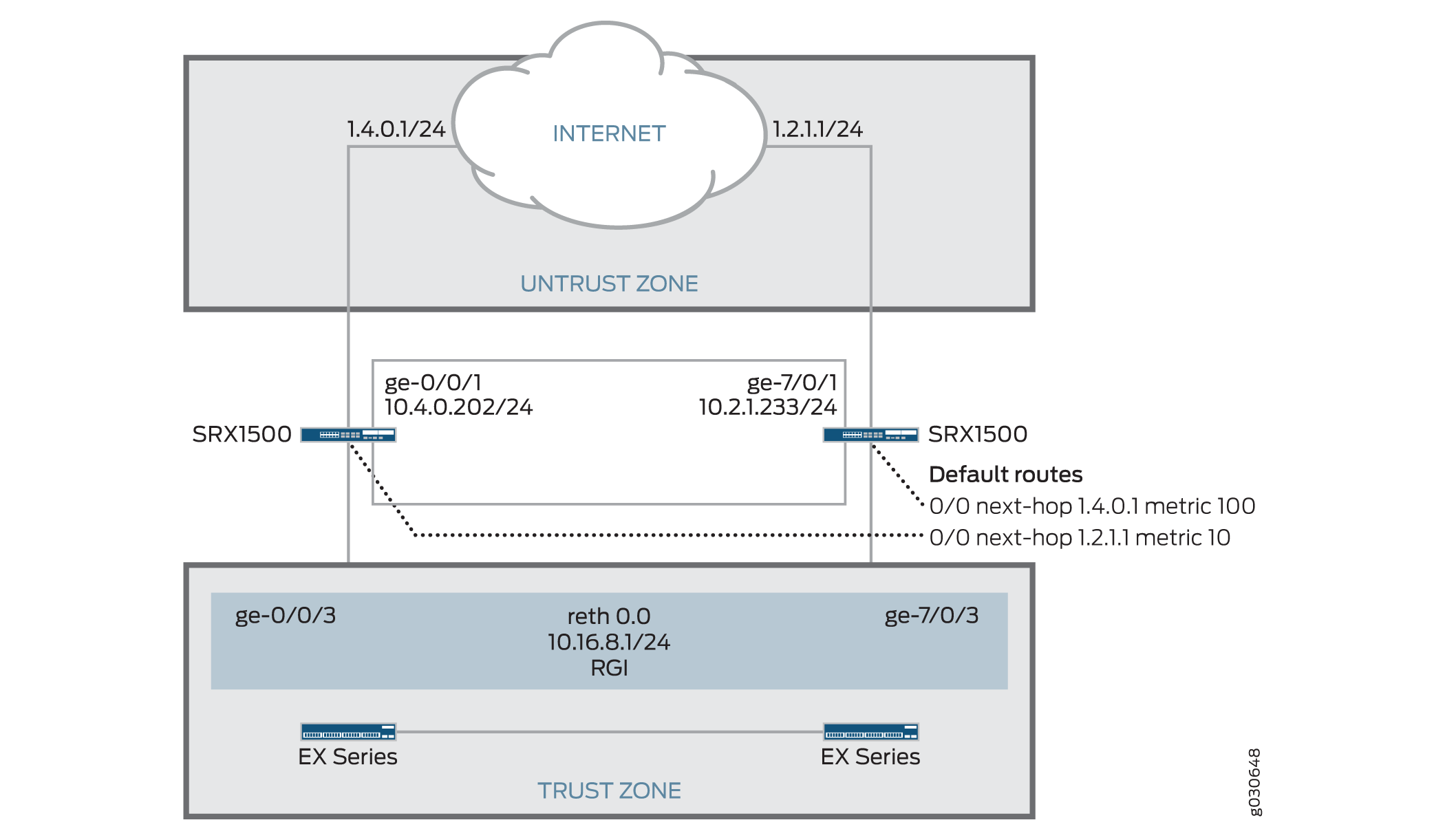

En este ejemplo, un clúster de chasis proporciona enrutamiento asimétrico. Como se ilustra en la Figura 2, se utilizan dos conexiones a Internet, siendo una de ellas preferida. La conexión a la zona de confianza se proporciona mediante una interfaz Ethernet redundante para proporcionar redundancia LAN para los dispositivos de la zona de confianza.

En este ejemplo, se configura la información del grupo (aplicando la configuración con el comando) y del clúster del apply-groups chasis. A continuación, se configuran las zonas de seguridad y las políticas de seguridad. Consulte la Tabla 1 a la Tabla 4.

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Grupos |

nodo0 |

|

| nodo1 |

|

| Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

| Vínculos de estructura |

fab0 |

Interfaz: ge-0/0/7 |

| fab1 |

Interfaz: ge-7/0/7 |

|

| Intervalo de latidos |

– |

1000 |

| Umbral de latidos cardíacos |

– |

3 |

| Grupo de redundancia |

1 |

|

| Monitoreo de interfaz

|

||

| Número de interfaces Ethernet redundantes |

– |

1 |

| Interfaces |

ge-0/0/1 |

|

| GE-7/0/1 |

|

|

| ge-0/0/3 |

Padre redundante: reth0 |

|

| GE-7/0/3 |

Padre redundante: reth0 |

|

| reth0 |

|

|

| Nombre |

Parámetros de configuración |

|---|---|

| confianza |

La interfaz reth0.0 está enlazada a esta zona. |

| desconfianza |

Las interfaces ge-0/0/1 y ge-7/0/1 están vinculadas a esta zona. |

| Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

| Esta política de seguridad permite el tráfico desde la zona de confianza a la zona de no confianza. |

CUALQUIER |

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

{primary:node0}[edit]

set groups node0 system host-name srxseries-1

set groups node0 interfaces fxp0 unit 0 family inet address 192.168.100.50/24

set groups node1 system host-name srxseries-2

set groups node1 interfaces fxp0 unit 0 family inet address 192.168.100.51/24

set apply-groups “${node}”

set interfaces fab0 fabric-options member-interfaces ge-0/0/7

set interfaces fab1 fabric-options member-interfaces ge-7/0/7

set chassis cluster reth-count 1

set chassis cluster heartbeat-interval 1000

set chassis cluster heartbeat-threshold 3

set chassis cluster redundancy-group 1 node 0 priority 100

set chassis cluster redundancy-group 1 node 1 priority 1

set chassis cluster redundancy-group 1 interface-monitor ge-0/0/3 weight 255

set chassis cluster redundancy-group 1 interface-monitor ge-7/0/3 weight 255

set interfaces ge-0/0/1 unit 0 family inet address 1.4.0.202/24

set interfaces ge-0/0/3 gigether-options redundant-parent reth0

set interfaces ge-7/0/1 unit 0 family inet address 10.2.1.233/24

set interfaces ge-7/0/3 gigether-options redundant-parent reth0

set interfaces reth0 unit 0 family inet address 10.16.8.1/24

set routing-options static route 0.0.0.0/0 qualified-next-hop 10.4.0.1 metric 10

set routing-options static route 0.0.0.0/0 qualified-next-hop 10.2.1.1 metric 100

set security zones security-zone untrust interfaces ge-0/0/1.0

set security zones security-zone untrust interfaces ge-7/0/1.0

set security zones security-zone trust interfaces reth0.0

set security policies from-zone trust to-zone untrust policy ANY match source-address any

set security policies from-zone trust to-zone untrust policy ANY match destination-address any

set security policies from-zone trust to-zone untrust policy ANY match application any

set security policies from-zone trust to-zone untrust policy ANY then permit

Procedimiento paso a paso

Para configurar un par de clústeres de chasis asimétricos:

-

Configure la interfaz de administración.

{primary:node0}[edit] user@host# set groups node0 system host-name srxseries-1 user@host# set groups node0 interfaces fxp0 unit 0 family inet address 192.168.100.50/24 user@host# set groups node1 system host-name srxseries-2 user@host#set groups node1 interfaces fxp0 unit 0 family inet address 192.168.100.51/24 user@host# set apply-groups “${node}” -

Configure la interfaz de estructura.

{primary:node0}[edit] user@host# set interfaces fab0 fabric-options member-interfaces ge-0/0/7 user@host# set interfaces fab1 fabric-options member-interfaces ge-7/0/7 -

Configure el número de interfaces Ethernet redundantes.

{primary:node0}[edit] user@host# set chassis cluster reth-count 1 -

Configure los grupos de redundancia.

{primary:node0}[edit] user@host# set chassis cluster heartbeat-interval 1000 user@host# set chassis cluster heartbeat-threshold 3 user@host# set chassis cluster node 0 user@host# set chassis cluster node 1 user@host# set chassis cluster redundancy-group 1 node 0 priority 100 user@host# set chassis cluster redundancy-group 1 node 1 priority 1 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-0/0/3 weight 255 user@host# set chassis cluster redundancy-group 1 interface-monitor ge-7/0/3 weight 255 -

Configure las interfaces Ethernet redundantes.

{primary:node0}[edit] user@host# set interfaces ge-0/0/1 unit 0 family inet address 1.4.0.202/24 user@host# set interfaces ge-0/0/3 gigether-options redundant-parent reth0 user@host# set interfaces ge-7/0/1 unit 0 family inet address 10.2.1.233/24 user@host# set interfaces ge-7/0/3 gigether-options redundant-parent reth0 user@host# set interfaces reth0 unit 0 family inet address 10.16.8.1/24 -

Configure las rutas estáticas (una a cada ISP, con ruta preferida a través de ge-0/0/1).

{primary:node0}[edit] user@host# set routing-options static route 0.0.0.0/0 qualified-next-hop 10.4.0.1 metric 10 user@host# set routing-options static route 0.0.0.0/0 qualified-next-hop 10.2.1.1 metric 100 -

Configure las zonas de seguridad.

{primary:node0}[edit] user@host# set security zones security-zone untrust interfaces ge-0/0/1.0 user@host# set security zones security-zone untrust interfaces ge-7/0/1.0 user@host# set security zones security-zone trust interfaces reth0.0 -

Configure las políticas de seguridad.

{primary:node0}[edit] user@host# set security policies from-zone trust to-zone untrust policy ANY match source-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match destination-address any user@host# set security policies from-zone trust to-zone untrust policy ANY match application any user@host# set security policies from-zone trust to-zone untrust policy ANY then permit

Resultados

Desde el modo operativo, ingrese el comando para confirmar la show configuration configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para abreviar, este show resultado del comando solo incluye la configuración relevante para este ejemplo. Cualquier otra configuración en el sistema ha sido reemplazada por puntos suspensivos (...).

user@host> show configuration

version x.xx.x;

groups {

node0 {

system {

host-name srxseries-1;

}

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.168.100.50/24;

}

}

}

}

}

node1 {

system {

host-name srxseries-2;

interfaces {

fxp0 {

unit 0 {

family inet {

address 192.168.100.51/24;

}

}

}

}

}

}

apply-groups "${node}";

chassis {

cluster {

reth-count 1;

heartbeat-interval 1000;

heartbeat-threshold 3;

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

interface-monitor {

ge-0/0/3 weight 255;

ge-7/0/3 weight 255;

}

}

}

}

interfaces {

ge-0/0/3 {

gigether–options {

redundant–parent reth0;

}

}

ge-7/0/3 {

gigether–options {

redundant–parent reth0;

}

}

ge–0/0/1 {

unit 0 {

family inet {

address 10.4.0.202/24;

}

}

}

ge–7/0/1 {

unit 0 {

family inet {

address 10.2.1.233/24;

}

}

}

fab0 {

fabric–options {

member–interfaces {

ge–0/0/7;

}

}

}

fab1 {

fabric–options {

member–interfaces {

ge–7/0/7;

}

}

}

reth0 {

gigether–options {

redundancy–group 1;

}

unit 0 {

family inet {

address 10.16.8.1/24;

}

}

}

}

...

routing-options {

static {

route 0.0.0.0/0 {

next-hop 10.4.0.1;

metric 10;

}

}

}

routing-options {

static {

route 0.0.0.0/0 {

next-hop 10.2.1.1;

metric 100;

}

}

}

security {

zones {

security–zone untrust {

interfaces {

ge-0/0/1.0;

ge-7/0/1.0;

}

}

security–zone trust {

interfaces {

reth0.0;

}

}

}

policies {

from-zone trust to-zone untrust {

policy ANY {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación del estado del clúster de chasis

- Comprobación de interfaces de clúster de chasis

- Verificación de estadísticas de clúster de chasis

- Verificación de estadísticas del plano de control del clúster de chasis

- Comprobación de estadísticas de plano de datos del clúster de chasis

- Comprobación del estado del grupo de redundancia del clúster de chasis

- Solución de problemas con registros

Verificación del estado del clúster de chasis

Propósito

Compruebe el estado del clúster de chasis, el estado de conmutación por error y la información del grupo de redundancia.

Acción

Desde el modo operativo, ingrese el show chassis cluster status comando.

{primary:node0}

user@host> show chassis cluster status

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy group: 1 , Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Comprobación de interfaces de clúster de chasis

Propósito

Compruebe la información sobre las interfaces de clúster de chasis.

Acción

Desde el modo operativo, ingrese el show chassis cluster interfaces comando.

{primary:node0}

user@host> show chassis cluster interfaces

Control link name: fxp1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

Interface Monitoring:

Interface Weight Status Redundancy-group

ge-0/0/3 255 Up 1

ge-7/0/3 255 Up 1

Verificación de estadísticas de clúster de chasis

Propósito

Verifique la información sobre las estadísticas de los distintos objetos que se sincronizan, los saludos de la estructura y la interfaz de control, y el estado de las interfaces supervisadas en el clúster.

Acción

Desde el modo operativo, ingrese el show chassis cluster statistics comando.

{primary:node0}

user@host> show chassis cluster statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 228

Heartbeat packets received: 2370

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 2272

Probes received: 597

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 160 0

Session close 147 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Verificación de estadísticas del plano de control del clúster de chasis

Propósito

Verifique la información sobre las estadísticas del plano de control del clúster del chasis (latidos enviados y recibidos) y las estadísticas del vínculo de estructura (sondeos enviados y recibidos).

Acción

Desde el modo operativo, ingrese el show chassis cluster control-plane statistics comando.

{primary:node0}

user@host> show chassis cluster control-plane statistics

Control link statistics:

Control link 0:

Heartbeat packets sent: 258689

Heartbeat packets received: 258684

Heartbeat packets errors: 0

Fabric link statistics:

Child link 0

Probes sent: 258681

Probes received: 258681

Comprobación de estadísticas de plano de datos del clúster de chasis

Propósito

Verifique la información sobre la cantidad de RTO enviados y recibidos por servicios.

Acción

Desde el modo operativo, ingrese el show chassis cluster data-plane statistics comando.

{primary:node0}

user@host> show chassis cluster data-plane statistics

Services Synchronized:

Service name RTOs sent RTOs received

Translation context 0 0

Incoming NAT 0 0

Resource manager 6 0

Session create 160 0

Session close 147 0

Session change 0 0

Gate create 0 0

Session ageout refresh requests 0 0

Session ageout refresh replies 0 0

IPSec VPN 0 0

Firewall user authentication 0 0

MGCP ALG 0 0

H323 ALG 0 0

SIP ALG 0 0

SCCP ALG 0 0

PPTP ALG 0 0

RPC ALG 0 0

RTSP ALG 0 0

RAS ALG 0 0

MAC address learning 0 0

GPRS GTP 0 0

Comprobación del estado del grupo de redundancia del clúster de chasis

Propósito

Compruebe el estado y la prioridad de ambos nodos en un clúster e información acerca de si el nodo principal ha tenido preferencia o si ha habido una conmutación por error manual.

Acción

Desde el modo operativo, ingrese el chassis cluster status redundancy-group comando.

{primary:node0}

user@host> show chassis cluster status redundancy-group 1

Cluster ID: 1

Node Priority Status Preempt Manual failover

Redundancy-Group: 1, Failover count: 1

node0 100 primary no no

node1 1 secondary no no

Solución de problemas con registros

Propósito

Utilice estos registros para identificar cualquier problema del clúster del chasis. Debe ejecutar estos registros en ambos nodos.

Acción

Desde el modo operativo, ingrese estos show comandos.

user@host> show log jsrpd

user@host> show log chassisd

user@host> show log messages

user@host> show log dcd

user@host> show traceoptions