Interfaces de capa 2 en dispositivos de seguridad

Descripción de las interfaces de capa 2 en dispositivos de seguridad

Las interfaces lógicas de capa 2 se crean definiendo una o más unidades lógicas en una interfaz física con el tipo ethernet-switchingde dirección de familia. Si una interfaz física tiene una ethernet-switchinginterfaz lógica de familia, no puede tener ningún otro tipo de familia en sus interfaces lógicas. Se puede configurar una interfaz lógica en uno de los siguientes modos:

Modo de acceso: la interfaz acepta paquetes sin etiquetar, asigna el identificador de VLAN especificado al paquete y reenvía el paquete dentro de la VLAN configurada con el identificador de VLAN correspondiente.

Modo de troncalización: la interfaz acepta cualquier paquete etiquetado con un identificador de VLAN que coincida con una lista especificada de identificadores de VLAN. Las interfaces en modo troncal se utilizan generalmente para interconectar conmutadores. Para configurar un identificador de VLAN para paquetes sin etiquetar recibidos en la interfaz física, utilice la

native-vlan-idopción. Si lanative-vlan-idopción no está configurada, se descartarán los paquetes sin etiquetar.

Se pueden definir varias interfaces lógicas en modo troncal, siempre y cuando los identificadores de VLAN de una interfaz troncal no se superpongan con los de otra interfaz troncal. El native-vlan-id debe pertenecer a una lista de identificadores de VLAN configurada para una interfaz troncal.

Consulte también

Ejemplo: Configuración de interfaces lógicas de capa 2 en dispositivos de seguridad

En este ejemplo se muestra cómo configurar una interfaz lógica de capa 2 como puerto troncal para que los paquetes entrantes se puedan redirigir selectivamente a un firewall u otro dispositivo de seguridad.

Requisitos

Antes de comenzar, configure las VLAN. Consulte Ejemplo: Configuración de redes VLAN en dispositivos de seguridad.

Descripción general

En este ejemplo, se configura la interfaz lógica ge-3/0/0.0 como un puerto de troncalización que transporta tráfico para paquetes etiquetados con identificadores VLAN del 1 al 10; esta interfaz se asigna implícitamente a las VLAN previamente configuradas VLAN-A y VLAN-B. A continuación, asigne un ID de VLAN de 10 a todos los paquetes sin etiquetar recibidos en la interfaz física ge-3/0/0.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-3/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members 1–10 set interfaces ge-3/0/0 vlan-tagging native-vlan-id 10

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una interfaz lógica de capa 2 como puerto troncal:

Configure la interfaz lógica.

[edit interfaces ge-3/0/0] user@host# set unit 0 family ethernet-switching interface-mode trunk vlan members 1–10

Especifique un ID de VLAN para los paquetes sin etiquetar.

[edit interfaces ge-3/0/0] user@host# set vlan-tagging native-vlan-id 10

Cuando termine de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba los show interfaces ge-3/0/0 comandos y show interfaces ge-3/0/0.0 .

Descripción del modo mixto (modo transparente y modo de ruta) en dispositivos de seguridad

El modo mixto admite tanto el modo transparente (capa 2) como el modo de ruta (capa 3); es el modo predeterminado. Puede configurar las interfaces de capa 2 y capa 3 simultáneamente mediante zonas de seguridad independientes.

Para la configuración de modo mixto, debe reiniciar el dispositivo después de confirmar los cambios. Sin embargo, para los dispositivos de línea SRX5000, no es necesario reiniciar.

Los dispositivos SRX4100 y SRX4200 admiten el sistema lógico tanto en modo transparente como en modo de ruta

SRX4600 dispositivo solo admite el sistema lógico en el modo de ruta

En modo mixto (modo transparente y modo ruta):

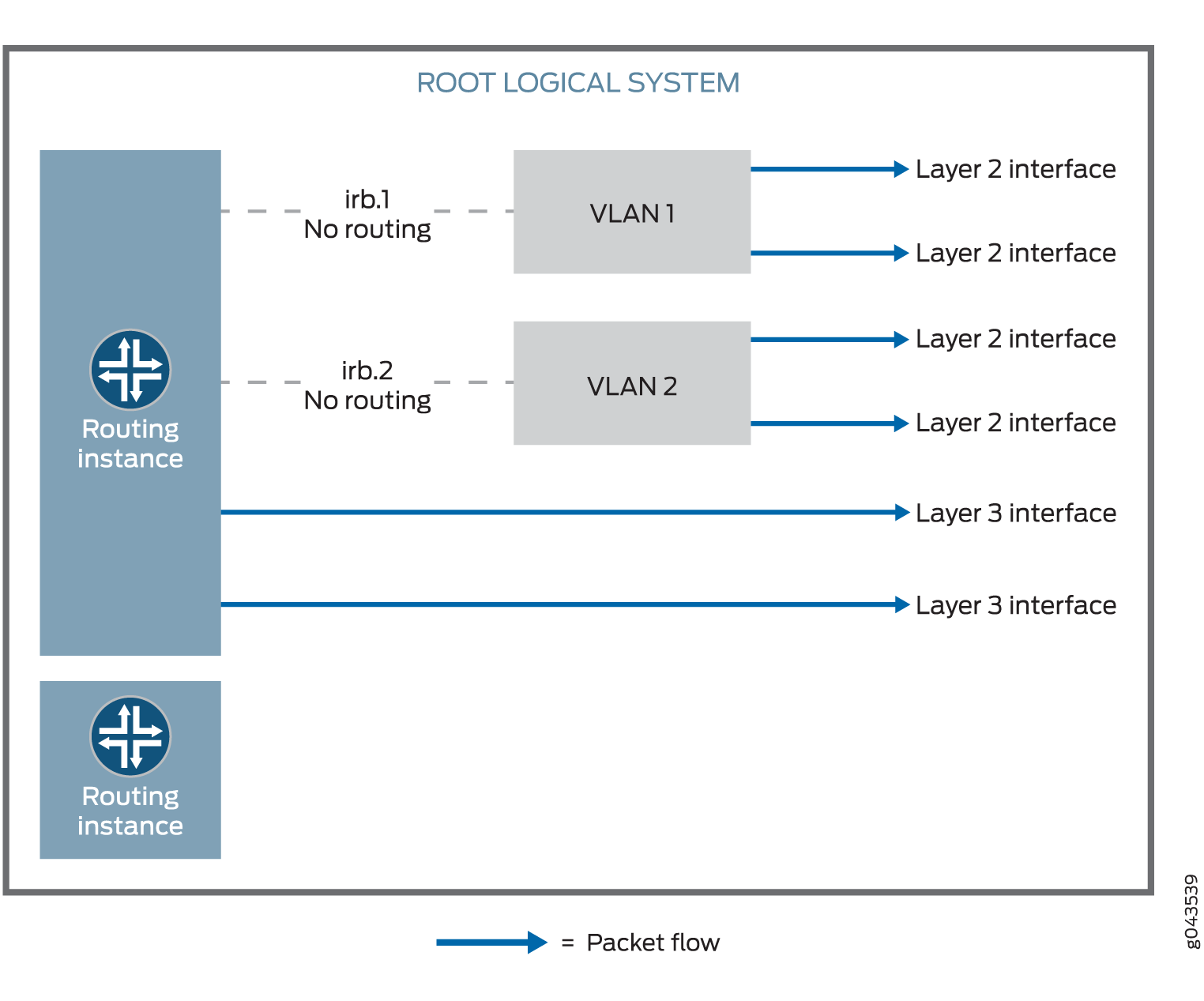

No hay enrutamiento entre las interfaces IRB y entre las interfaces IRB y las interfaces de capa 3.

El dispositivo se parece a Figura 1 dos dispositivos separados. Un dispositivo se ejecuta en modo transparente de capa 2 y el otro dispositivo se ejecuta en modo de enrutamiento de capa 3. Pero ambos dispositivos funcionan de forma independiente. Los paquetes no se pueden transferir entre las interfaces de capa 2 y capa 3, porque no hay enrutamiento entre las interfaces IRB y entre las interfaces IRB y las interfaces de capa 3.

En el modo mixto, la interfaz física Ethernet puede ser una interfaz de capa 2 o una interfaz de capa 3, pero la interfaz física de Ethernet no puede ser ambas simultáneamente. Sin embargo, las familias de capa 2 y capa 3 pueden existir en interfaces físicas independientes en el mismo dispositivo.

Tabla 1 enumera los tipos de interfaz física Ethernet y los tipos de familia admitidos.

Tipo de interfaz física Ethernet |

Tipo de familia admitido |

|---|---|

Interfaz de capa 2 |

|

Interfaz de capa 3 |

|

Se admiten varias instancias de enrutamiento.

Puede configurar tanto la pseudointerfaz irb.x como la interfaz de capa 3 en la misma instancia de enrutamiento predeterminada utilizando una instancia de enrutamiento predeterminada o una instancia de enrutamiento definida por el usuario. Consulte Figura 2.

Los paquetes de la interfaz de capa 2 se conmutan dentro de la misma VLAN o se conectan al host a través de la interfaz IRB. Los paquetes no se pueden enrutar a otra interfaz IRB o a una interfaz de capa 3 a través de su propia interfaz IRB.

Los paquetes de la interfaz de capa 3 se enrutan a otra interfaz de capa 3. Los paquetes no se pueden enrutar a una interfaz de capa 2 a través de una interfaz IRB.

Tabla 2 enumera las características de seguridad compatibles con el modo mixto y las funciones que no se admiten en el modo transparente para la conmutación de capa 2.

Tipo de modo |

Compatible |

No compatible |

|---|---|---|

Modo mixto |

|

— |

Modo de ruta (interfaz de capa 3) |

|

— |

Modo transparente (interfaz de capa 2) |

|

|

A partir de Junos OS versión 12.3X48-D10 y Junos OS versión 17.3R1, se aplican algunas condiciones a las operaciones de modo mixto. Tenga en cuenta las condiciones aquí:

En los dispositivos SRX300, SRX320, SRX340, SRX345, SRX380, SRX550, SRX550HM y SRX1500, no puede configurar la conmutación Ethernet y el servicio de LAN privada virtual (VPLS) mediante el modo mixto (capa 2 y capa 3).

En los dispositivos SRX5400, SRX5600 y SRX5800, no es necesario reiniciar el dispositivo al configurar la VLAN.

Consulte también

Ejemplo: Mejora de los servicios de seguridad mediante la configuración de un firewall de la serie SRX mediante el modo mixto (modo transparente y modo de ruta)

Puede configurar un firewall de la serie SRX utilizando el modo transparente (capa 2) y el modo de ruta (capa 3) simultáneamente para simplificar las implementaciones y mejorar los servicios de seguridad.

En este ejemplo se muestra cómo pasar el tráfico de la capa 2 de la interfaz ge-0/0/1.0 a la interfaz ge-0/0/0.0 y el tráfico de la capa 3 de la interfaz ge-0/0/2.0 a la interfaz ge-0/0/3.0.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un firewall de la serie SRX

Cuatro PC

Antes de empezar:

Cree una zona de seguridad independiente para las interfaces de capa 2 y capa 3. Consulte Descripción de las zonas de seguridad de capa 2.

Descripción general

En las empresas donde diferentes grupos empresariales tienen soluciones de seguridad basadas en la capa 2 o en la capa 3, el uso de una única configuración de modo mixto simplifica sus despliegues. En una configuración de modo mixto, también puede proporcionar servicios de seguridad con conmutación y enrutamiento integrados.

Además, puede configurar un firewall de la serie SRX tanto en modo independiente como en modo de clúster de chasis mediante el modo mixto.

En el modo mixto (modo predeterminado), puede configurar las interfaces de capa 2 y capa 3 simultáneamente mediante zonas de seguridad independientes.

Para la configuración de modo mixto, debe reiniciar el dispositivo después de confirmar los cambios. Sin embargo, para los dispositivos de línea SRX5000, no es necesario reiniciar.

En este ejemplo, primero se configura un tipo de familia de capa 2 denominado conmutación Ethernet para identificar las interfaces de capa 2. Establezca la dirección IP 10.10.10.1/24 en interfaz IRB. A continuación, se crea la zona L2 y se agregan las interfaces de capa 2 ge-0/0/1.0 y ge-0/0/0.0.

A continuación, configure un tipo de familia de capa 3 para identificar las interfaces de capa 3. Establezca la dirección IP 192.0.2.1/24 en la interfaz ge-0/0/2.0 y la dirección IP 192.0.2.3/24 en la interfaz ge-0/0/3. A continuación, se crea la zona L3 y se agregan las interfaces de capa 3 ge-0/0/2.0 y ge-0/0/3.0.

Topología

Figura 3 muestra una topología de modo mixto.

Tabla 3 muestra los parámetros configurados en este ejemplo.

Parámetro |

Description |

|---|---|

L2 |

Zona de capa 2. |

GE-0/0/1.0 y GE-0/0/0.0 |

Interfaces de capa 2 agregadas a la zona de capa 2. |

L3 |

Zona de capa 3. |

GE-0/0/2.0 y GE-0/0/3.0 |

Interfaces de capa 3 agregadas a la zona de capa 3. |

10.10.10.1/24 |

Dirección IP de la interfaz IRB. |

192.0.2.1/24 y 192.0.2.3/24 |

Direcciones IP para la interfaz de capa 3. |

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members 10 set protocols l2-learning global-mode transparent-bridge set interfaces irb unit 10 family inet address 10.10.10.1/24 set security zones security-zone L2 interfaces ge-0/0/1.0 set security zones security-zone L2 interfaces ge-0/0/0.0 set vlans vlan-10 vlan-id 10 set vlans vlan-10 l3-interface irb.10 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.2.3/24 set security policies default-policy permit-all set security zones security-zone L2 host-inbound-traffic system-services any-service set security zones security-zone L2 host-inbound-traffic protocols all set security zones security-zone L3 host-inbound-traffic system-services any-service set security zones security-zone L3 host-inbound-traffic protocols all set security zones security-zone L3 interfaces ge-0/0/2.0 set security zones security-zone L3 interfaces ge-0/0/3.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar interfaces de capa 2 y capa 3:

Cree un tipo de familia de capa 2 para configurar interfaces de capa 2.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/0 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/1 unit 0 family ethernet-switching vlan members 10

Configure las interfaces de capa 2 para que funcionen en modo de puente transparente.

[edit protocols] user@host# set l2-learning global-mode transparent-bridge

Configure una dirección IP para la interfaz IRB.

[edit interfaces] user@host# set irb unit 10 family inet address 10.10.10.1/24

Configure las interfaces de capa 2.

[edit security zones security-zone L2 interfaces] user@host# set ge-0/0/1.0 user@host# set ge-0/0/0.0

Configure VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10 user@host# set l3-interface irb.10

Configure direcciones IP para interfaces de capa 3.

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 192.0.2.1/24 user@host# set ge-0/0/3 unit 0 family inet address 192.0.2.3/24

Configure la directiva para permitir el tráfico.

[edit security policies] user@host# set default-policy permit-all

Configure las interfaces de capa 3.

[edit security zones security-zone] user@host# set L2 host-inbound-traffic system-services any-service user@host# set L2 host-inbound-traffic protocols all user@host# set L3 host-inbound-traffic system-services any-service user@host# set L3 host-inbound-traffic protocols all user@host# set L3 interfaces ge-0/0/2.0 user@host# set L3 interfaces ge-0/0/3.0

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces, show security policies, show vlans y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

irb {

unit 10 {

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show vlans

vlan-10 {

vlan-id 10;

l3-interface irb.10;

}

[edit]

user@host# show security zones

security-zone L2 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone L3 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

ge-0/0/3.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Verificación de las interfaces y zonas de capa 2 y capa 3

- Verificación de la sesión de capa 2 y capa 3

Verificación de las interfaces y zonas de capa 2 y capa 3

Propósito

Verifique que se hayan creado las interfaces de capa 2 y capa 3 y las zonas de capa 2 y capa 3.

Acción

Desde el modo operativo, ingrese el comando show security zones.

user@host> show security zones

Security zone: HOST

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Security zone: L2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/0.0

ge-0/0/1.0

Security zone: L3

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/2.0

ge-0/0/3.0

Security zone: junos-host

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Significado

El resultado muestra los nombres de las zonas de capa 2 (L2) y capa 3 (L3) y el número y los nombres de las interfaces de capa 2 y capa 3 enlazadas a las zonas L2 y L3.

Verificación de la sesión de capa 2 y capa 3

Propósito

Verifique que las sesiones de capa 2 y capa 3 estén establecidas en el dispositivo.

Acción

Desde el modo operativo, ingrese el comando show security flow session.

user@host> show security flow session Session ID: 1, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.75/54395 --> 228.102.70.76/9876;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1209, Bytes: 1695018, Out: 228.102.70.76/9876 --> 10.102.70.75/54395;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 2, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.19/23364 --> 228.102.70.20/23364;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 401, Bytes: 141152, Out: 228.102.70.20/23364 --> 10.102.70.19/23364;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0,

Significado

El resultado muestra las sesiones activas en el dispositivo y la política de seguridad asociada a cada sesión.

Session ID 1: número que identifica la sesión de capa 2. Utilice este ID para obtener más información sobre la sesión de capa 2, como el nombre de la directiva o el número de paquetes de entrada y salida.

default-policy-logical-system-00/2: nombre predeterminado de la política que permitía el tráfico de capa 2.

In: flujo entrante (direcciones IP de capa 2 de origen y destino con sus respectivos números de puerto de origen y destino, la sesión es ICMP y la interfaz de origen para esta sesión es ge-0/0/0.0).

Out: flujo inverso (direcciones IP de capa 2 de origen y destino con sus respectivos números de puerto de origen y destino, la sesión es ICMP y la interfaz de destino para esta sesión es ge-0/0/1.0).

Session ID 2: número que identifica la sesión de capa 2. Utilice este ID para obtener más información sobre la sesión de capa 2, como el nombre de la directiva o el número de paquetes de entrada y salida.

default-policy-logical-system-00/2: nombre predeterminado de la política que permitía el tráfico de capa 2.

In: flujo entrante (direcciones IP de capa 2 de origen y destino con sus respectivos números de puerto de origen y destino, la sesión es ICMP y la interfaz de origen para esta sesión es ge-0/0/0.0,).

Out—Flujo inverso (direcciones IP de capa 2 de origen y destino con sus respectivos números de puerto de origen y destino, la sesión es ICMP y la interfaz de destino para esta sesión es ge-0/0/1.0,).

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.