EN ESTA PÁGINA

Secure Wire en dispositivos de seguridad

Descripción de Secure Wire en dispositivos de seguridad

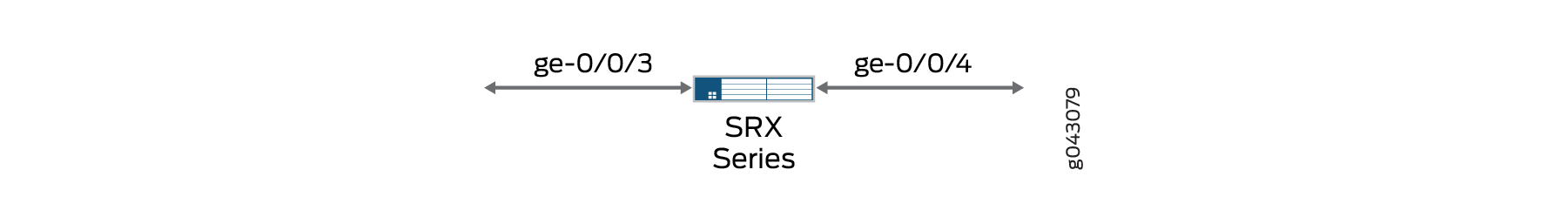

El tráfico que llega a una interfaz específica se puede reenviar sin cambios a través de otra interfaz. Esta asignación de interfaces, llamada cable seguro, permite que una serie SRX se despliegue en la ruta del tráfico de red sin necesidad de un cambio en las tablas de enrutamiento o una reconfiguración de los dispositivos vecinos. Figura 1 muestra una implementación típica en ruta de una serie SRX con cable seguro.

Secure Wire asigna dos interfaces pares. Se diferencia de los modos transparente y de ruta en que no hay búsqueda de conmutación o enrutamiento para reenviar el tráfico. Mientras el tráfico esté permitido por una política de seguridad, un paquete que llega a una interfaz par se reenvía inmediatamente sin cambios desde la otra interfaz del mismo nivel. No se toma ninguna decisión de enrutamiento o conmutación en el paquete. El tráfico de retorno también se reenvía sin cambios.

La asignación segura de cables se configura con la secure-wire instrucción en el nivel de jerarquía [edit security forwarding-options]; se deben especificar dos interfaces lógicas Ethernet. Las interfaces lógicas Ethernet deben configurarse con family ethernet-switching y cada par de interfaces debe pertenecer a la(s) VLAN. Las interfaces deben estar enlazadas a zonas de seguridad y debe configurarse una política de seguridad para permitir el tráfico entre las zonas.

Esta función solo está disponible en interfaces lógicas Ethernet; se admiten tanto el tráfico IPv4 como el IPv6. Puede configurar interfaces para el modo de acceso o troncal. Secure Wire admite interfaces Ethernet redundantes de clúster de chasis. Esta característica no admite características de seguridad no admitidas en modo transparente, incluidas NAT y VPN IPsec.

Secure Wire es compatible con funciones de capa 7 como AppSecure, proxy SSL, seguridad de contenido e IPS/IDP.

Secure Wire es un caso especial del modo transparente de capa 2 en firewalls de la serie SRX que proporcionan conexiones punto a punto. Esto significa que lo ideal es que las dos interfaces de un cable seguro estén conectadas directamente a entidades de capa 3, como enrutadores o hosts. Las interfaces de cable seguro se pueden conectar a conmutadores. Sin embargo, tenga en cuenta que una interfaz Secure Wire reenvía todo el tráfico que llega a la interfaz del mismo nivel solo si el tráfico está permitido por una política de seguridad.

El cable seguro puede coexistir con el modo de capa 3. Aunque puede configurar interfaces de capa 2 y capa 3 al mismo tiempo, el reenvío de tráfico se produce de forma independiente en las interfaces de capa 2 y capa 3.

El cable seguro puede coexistir con el modo transparente de capa 2. Si ambas funciones existen en el mismo firewall de la serie SRX, debe configurarlas en VLAN diferentes.

Las interfaces de enrutamiento y puente integrados (IRB) no son compatibles con Secure Wire.

Consulte también

Ejemplo: Simplificación de la implementación del firewall de la serie SRX con interfaces seguras de cable a través del modo de acceso

Si está conectando un firewall de la serie SRX a otros dispositivos de red, puede usar Secure Wire para simplificar la implementación de dispositivos en la red. No es necesario realizar cambios en las tablas de enrutamiento o reenvío del firewall de la serie SRX ni reconfigurar los dispositivos vecinos. Secure Wire permite que el tráfico se reenvíe sin cambios entre las interfaces de modo de acceso especificadas en un firewall de la serie SRX, siempre y cuando lo permitan las políticas de seguridad u otras características de seguridad. Siga este ejemplo si está conectando un firewall de la serie SRX a otros dispositivos de red a través de interfaces de modo de acceso.

En este ejemplo se muestra cómo configurar una asignación segura de cables para dos interfaces de modo de acceso. Esta configuración se aplica a escenarios en los que el tráfico de usuarios no está etiquetado como VLAN.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Descripción general

En este ejemplo se configura el secure wire access-sw que asigna la interfaz ge-0/0/3.0 a la interfaz ge-0/0/4.0. Las dos interfaces del mismo nivel están configuradas para el modo de acceso. El ID de VLAN 10 está configurado para las interfaces vlan-10 y de modo de acceso.

Se debe configurar un ID de VLAN específico para una VLAN.

Topología

Figura 2 muestra las interfaces de modo de acceso asignadas en Secure Wire Access-SW.

Configuración

Procedimiento

Configuración rápida de CLI

A partir de Junos OS versión 15.1X49-D10 y Junos OS versión 17.3R1, algunas instrucciones de configuración de CLI de capa 2 se mejoran y algunos comandos se cambian. Para obtener información detallada acerca de las jerarquías modificadas, consulte Declaración de configuración de CLI de capa 2 mejorada y cambios de comando para dispositivos de seguridad.

Las instrucciones de configuración que se muestran a continuación corresponden a Junos OS versión 15.1X49-D10 o superior y Junos OS versión 17.3R1.

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

En el modo de conmutación, la interfaz de conmutación Ethernet no debe estar en la zona de seguridad. Debe habilitar el modo transparente para que las interfaces de conmutación Ethernet se permitan en zonas de seguridad mediante el global-mode (Protocols) comando.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/3 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/4 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/4 unit 0 family ethernet-switching vlan members 10 set security forwarding-options secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0] set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone untrust interfaces ge-0/0/4.0 set security address-book book1 address mail-untrust 203.0.113.1 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una asignación segura de cables para interfaces de modo de acceso:

Configure la VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configure las interfaces del modo de acceso.

[edit interfaces ] user@host# set ge-0/0/3 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/4 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/3 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/4 unit 0 family ethernet-switching vlan members 10

Configure la asignación segura de cables.

[edit security forwarding-options] user@host# set secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0]

Configure zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.0 user@host# set security-zone untrust interfaces ge-0/0/4.0

Crear entradas de libreta de direcciones. Adjunte zonas de seguridad a las libretas de direcciones.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.1 user@host# set attach zone untrust

[edit security address-book book1] user@host# set address mail-trust 192.168.1.1 user@host# set attach zone trust

Configure una directiva de seguridad para permitir el tráfico de correo.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Resultados

Desde el modo de configuración, ingrese los comandos show vlans, show interfaces, show security forwarding-options y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/3 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/4 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

user@host# show security forwarding-options

secure-wire {

access-sw {

interface [ ge-0/0/3.0 ge-0/0/4.0 ];

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/3.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Verificación de la asignación segura de cables

- Verificación de la VLAN

- Comprobación de la configuración de directivas

Verificación de la asignación segura de cables

Propósito

Verifique la asignación segura de cables.

Acción

Desde el modo operativo, ingrese el comando show security forwarding-options secure-wire.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link access-sw ge-0/0/3.0 down ge-0/0/4.0 down Total secure wires: 1

Verificación de la VLAN

Propósito

Verifique la VLAN.

Acción

Desde el modo operativo, ingrese el comando show vlans vlan-10.

user@host> show vlans vlan-10

Routing instance VLAN name Tag Interfaces

default-switch vlan-10 10 ge-0/0/3.0

ge-0/0/4.0Comprobación de la configuración de directivas

Propósito

Verifique la información sobre las políticas de seguridad.

Acción

Desde el modo operativo, ingrese el comando show security policies detail.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: permit-mail, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source vrf group:

any

Destination vrf group:

any

Source addresses:

mail-trust(book2): 192.168.1.1/32

Destination addresses:

mail-untrust(book1): 203.0.113.1/32

Application: junos-mail

IP protocol: tcp, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination ports: 25

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: NoEjemplo: Simplificación de la implementación del firewall de la serie SRX con interfaces seguras de cable a través del modo troncal

Si está conectando un firewall de la serie SRX a otros dispositivos de red, puede usar Secure Wire para simplificar la implementación de dispositivos en la red. No es necesario realizar cambios en las tablas de enrutamiento o reenvío del firewall de la serie SRX ni reconfigurar los dispositivos vecinos. Secure Wire permite que el tráfico se reenvíe sin cambios entre las interfaces de modo troncal especificadas en un firewall de la serie SRX, siempre que lo permitan las políticas de seguridad u otras características de seguridad. Siga este ejemplo si está conectando un firewall de la serie SRX a otros dispositivos de red a través de interfaces de modo troncal.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Descripción general

En este ejemplo se configura el troncal-sw de cable seguro que asigna la interfaz ge-0/1/0.0 a la interfaz ge-0/1/1.0. Las dos interfaces del mismo nivel están configuradas para el modo de troncalización y transportan tráfico de usuario etiquetado con ID de VLAN de 100 a 102. La lista de ID de VLAN 100-102 está configurada para la VLAN vlan-100 y las interfaces de modo de troncalización.

Se debe configurar un ID de VLAN específico para una VLAN.

Topología

Figura 3 Muestra las interfaces del modo de troncalización que se asignan en Secure Wire Trunk-SW.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set vlans vlan-100 vlan members 100-102 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set security forwarding-options secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una asignación segura de cables para interfaces en modo troncal:

Configure la VLAN.

[edit vlans vlan-100] user@host# set vlan members 100-102

Configure las interfaces del modo troncal.

[edit interfaces] user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102

Configure la asignación segura de cables.

[edit security forwarding-options] user@host# set secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0]

Configure zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configure una política de seguridad para permitir el tráfico.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, ingrese los comandos show vlans, show interfaces, show security forwarding-options y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@host# show vlans

vlan-100 {

vlan members 100-102;

}

user@host# show interfaces

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

ge-0/1/1 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

user@host# show security forwarding-options

secure-wire trunk-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/1/1.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificación de la asignación segura de cables

Propósito

Verifique la asignación segura de cables.

Acción

Desde el modo operativo, ingrese el comando show security forwarding-options secure-wire.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link trunk-sw ge-0/1/0.0 up ge-0/1/1.0 up Total secure wires: 1

Verificación de la VLAN

Propósito

Verifique la VLAN.

Acción

Desde el modo operativo, ingrese el comando show vlans.

user@host> show vlans

Routing instance VLAN name VLAN ID Interfaces

default-switch vlan-100-vlan-0100 100 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0101 101 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0102 102 ge-0/1/0.0

ge-0/1/1.0Las VLAN se expanden automáticamente, con una VLAN para cada ID de VLAN en la lista de ID de VLAN.

Ejemplo: Simplificación de la implementación del firewall de la serie SRX con Secure Wire a través de vínculos agregados de miembros de la interfaz

Si está conectando un firewall de la serie SRX a otros dispositivos de red, puede usar Secure Wire para simplificar la implementación de dispositivos en la red. No es necesario realizar cambios en las tablas de enrutamiento o reenvío del firewall de la serie SRX ni reconfigurar los dispositivos vecinos. Secure Wire permite que el tráfico se reenvíe sin cambios entre los vínculos agregados especificados de los miembros de la interfaz en un firewall de la serie SRX, siempre que lo permitan las políticas de seguridad u otras características de seguridad. Siga este ejemplo si está conectando un firewall de la serie SRX a otros dispositivos de red a través de vínculos agregados de miembros de la interfaz.

LACP no es compatible. Las asignaciones seguras de cables se pueden configurar para enlaces de miembros de paquetes de vínculos en lugar de asignar directamente interfaces Ethernet agregadas. Cuando los puertos o las interfaces del firewall de la serie SRX están en modo troncal, el dispositivo no transmite las PDU LACP y falla el LACP. Debe agregar una VLAN nativa a las interfaces de cable seguras para que LACP funcione.

En los dispositivos SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX550 y SRX650, cuando se crea una interfaz agregada con dos o más puertos y se establece la familia en Conmutación Ethernet y, si un vínculo del paquete deja de funcionar, el tráfico reenviado a través del mismo vínculo se redirigirá dos segundos después. Esto provoca una interrupción del tráfico que se envía al vínculo hasta que se complete el redireccionamiento.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Descripción general

En este ejemplo se configuran cables seguros para dos paquetes de vínculos de interfaz Ethernet agregados con dos vínculos cada uno. Se configuran dos cables seguros separados, ae-link1 y ae-link2, mediante un vínculo de cada paquete de vínculos Ethernet agregado. Esta asignación estática requiere que los dos paquetes de vínculos tengan el mismo número de vínculos.

Para los paquetes de vínculos, todas las interfaces lógicas de las asignaciones seguras de cables deben pertenecer a la misma VLAN. El ID de VLAN 10 está configurado para la VLAN vlan-10 y las interfaces lógicas. Todas las interfaces lógicas de un paquete de vínculos deben pertenecer a la misma zona de seguridad.

Se debe configurar un ID de VLAN específico o una lista de ID de VLAN para una VLAN.

Topología

Figura 4 muestra las interfaces agregadas que se asignan en configuraciones de cable seguro.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set security forwarding-options secure-wire ae-link1-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security forwarding-options secure-wire ae-link2-sw interface [ge-0/0/0.0 ge-0/0/1.0] set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una asignación segura de cables para vínculos agregados de miembros de la interfaz:

Configure la VLAN.

[edit vlans vlan-10] user@host# set vlan-id10

Configure las interfaces.

[edit interfaces ] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10

Configure las asignaciones seguras de cables.

[edit security forwarding-options] user@host# set secure-wire ae-link1-sw interface [ ge-0/1/0.0 ge-0/1/1.0 ] user@host# set secure-wire ae-link2-sw interface [ ge-0/0/0.0 ge-0/0/1.0 ]

Configure zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

Configure una política de seguridad para permitir el tráfico.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, ingrese los comandos show vlans, show interfaces, show security forwarding-options y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/1{

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire ae-link1-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

secure-wire ae-link2-sw {

interfaces [ge-0/0/0.0 ge-0/0/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/0.0;

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0;

ge-0/1/1.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificación de la asignación segura de cables

Propósito

Verifique la asignación segura de cables.

Acción

Desde el modo operativo, ingrese el comando show security forwarding-options secure-wire.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link ae-link1-sw ge-0/1/0.0 up ge-0/1/1.0 up ae-link2-sw ge-0/0/0.0 up ge-0/0/1.0 up Total secure wires: 2

Ejemplo: Simplificación de la implementación del clúster de chasis con Secure Wire a través de interfaces Ethernet redundantes

Si va a conectar un clúster de chasis serie SRX a otros dispositivos de red, puede usar Secure Wire para simplificar la implementación del clúster en la red. No es necesario realizar cambios en las tablas de enrutamiento o reenvío del clúster ni reconfigurar los dispositivos vecinos. Secure Wire permite que el tráfico se reenvíe sin cambios entre las interfaces Ethernet redundantes especificadas en el clúster de chasis de la serie SRX, siempre que lo permitan las políticas de seguridad u otras características de seguridad. Siga este ejemplo si está conectando un clúster de chasis de la serie SRX a otros dispositivos de red a través de interfaces Ethernet redundantes.

Requisitos

Antes de empezar:

Conecte un par de firewalls de la serie SRX en un clúster de chasis.

Configure el ID de nodo y el ID de clúster del clúster del chasis.

Establezca el número de interfaces Ethernet redundantes en el clúster de chasis.

Configure la estructura del clúster de chasis.

Configure el grupo de redundancia del clúster de chasis (en este ejemplo se utiliza el grupo de redundancia 1).

Para obtener más información, consulte la Guía del usuario del clúster de chasis para dispositivos de la serie SRX.

Descripción general

Secure Wire es compatible con interfaces Ethernet redundantes en un clúster de chasis. Las dos interfaces Ethernet redundantes deben configurarse en el mismo grupo de redundancia. Si se produce una conmutación por error, ambas interfaces Ethernet redundantes deben conmutar por error juntas.

No se admite la asignación segura de cables de grupos de agregación de vínculos Ethernet (LAG) redundantes. LACP no es compatible.

En este ejemplo se configura el cable seguro reth-sw que asigna la interfaz de entrada reth0.0 a la interfaz de salida reth1.0. Cada interfaz Ethernet redundante consta de dos interfaces secundarias, una en cada nodo del clúster de chasis. Las dos interfaces Ethernet redundantes están configuradas para el modo de acceso. El ID de VLAN 10 está configurado para la VLAN vlan-10 y las interfaces Ethernet redundantes.

Se debe configurar un ID de VLAN específico o una lista de ID de VLAN para una VLAN.

Topología

Figura 5 muestra las interfaces Ethernet redundantes que están asignadas en Secure Wire reth-sw.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth0 set interfaces ge-0/1/1 gigether-options redundant-parent reth1 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw interface [reth0.0 reth1.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una asignación segura de cables para interfaces Ethernet redundantes de clúster de chasis:

Configure la VLAN.

[edit vlans vlan-10] user@host# set vlan-id 10

Configure las interfaces Ethernet redundantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth0 user@host# set ge-0/1/1 gigether-options redundant-parent reth1 user@host#set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host#set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1

Configure la asignación segura de cables.

[edit security forwarding-options] user@host# set secure-wire reth-sw interface [reth0.0 reth1.0]

Configure zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone untrust interfaces reth1.0

Configure una política de seguridad para permitir el tráfico.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, ingrese los comandos show vlans, show interfaces, show security forwarding-options y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw {

interfaces [reth0.0 reth1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificación de la asignación segura de cables

Propósito

Verifique la asignación segura de cables.

Acción

Desde el modo operativo, ingrese el comando show security forwarding-options secure-wire.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1

Ejemplo: Simplificación de la implementación de clústeres de chasis con Secure Wire a través de interfaces Ethernet redundantes agregadas

Si va a conectar un clúster de chasis serie SRX a otros dispositivos de red, puede usar Secure Wire para simplificar la implementación del clúster en la red. No es necesario realizar cambios en las tablas de enrutamiento o reenvío del clúster ni reconfigurar los dispositivos vecinos. Secure Wire permite que el tráfico se reenvíe sin cambios entre las interfaces Ethernet redundantes especificadas en el clúster de chasis de la serie SRX, siempre que lo permitan las políticas de seguridad u otras características de seguridad. Siga este ejemplo si está conectando un clúster de chasis de la serie SRX a otros dispositivos de red a través de interfaces Ethernet redundantes agregadas.

No se pueden configurar cables seguros para grupos de agregación de vínculos de interfaz Ethernet (LAG) redundantes. Para la asignación segura de cables que se muestra en este ejemplo, no hay ninguna configuración LAG en el clúster de chasis de la serie SRX. Cada interfaz Ethernet redundante consta de dos interfaces secundarias, una en cada nodo del clúster de chasis. Los usuarios de dispositivos ascendentes o descendentes conectados al clúster de la serie SRX pueden configurar los vínculos secundarios redundantes de la interfaz Ethernet en los LAG.

Requisitos

Antes de empezar:

Conecte un par de firewalls de la serie SRX en un clúster de chasis.

Configure el ID de nodo y el ID de clúster del clúster del chasis.

Establezca el número de interfaces Ethernet redundantes en el clúster de chasis.

Configure la estructura del clúster de chasis.

Configure el grupo de redundancia del clúster de chasis (en este ejemplo, se usa el grupo de redundancia 1).

Para obtener más información, consulte la Guía del usuario del clúster de chasis para dispositivos de la serie SRX.

Descripción general

En este ejemplo se configuran cables seguros para cuatro interfaces Ethernet redundantes: reth0, reth1, reth2 y reth3. Cada interfaz Ethernet redundante consta de dos interfaces secundarias, una en cada nodo del clúster de chasis. Las cuatro interfaces Ethernet redundantes deben estar en la misma VLAN; en este ejemplo, la VLAN es vlan-0. Dos de las interfaces Ethernet redundantes, reth0.0 y reth2.0, se asignan a la zona de confianza, mientras que las otras dos interfaces, reth1.0 y reth3.0, se asignan a la zona de no confianza.

En este ejemplo se configuran los siguientes cables seguros:

RETH-SW1 asigna la interfaz RETH0.0 a la interfaz RETH1.0

Mapas RETH-SW2 Interfaz RETH2.0 a RETH3.0

Todas las interfaces Ethernet redundantes están configuradas para el modo de acceso. El ID de VLAN 10 está configurado para la VLAN vlan-0 y las interfaces Ethernet redundantes.

Se debe configurar un ID de VLAN específico o una lista de ID de VLAN para una VLAN.

Topología

Figura 6 muestra los vínculos secundarios de interfaz Ethernet redundantes que se asignan en las configuraciones de cable seguro reth-sw1 y reth-sw2. Cada interfaz Ethernet redundante consta de dos interfaces secundarias, una en cada nodo del clúster de chasis.

Los usuarios de dispositivos ascendentes o descendentes conectados al clúster de la serie SRX pueden configurar vínculos secundarios de interfaz Ethernet redundantes en un LAG, siempre y cuando el LAG no abarque nodos de clúster de chasis. Por ejemplo, ge-0/0/0 y ge-0/1/0 y ge-0/0/1 y ge-0/1/1 en el nodo 0 se pueden configurar como LAG en dispositivos conectados. Del mismo modo, ge-1/0/0 y ge-1/1/0 y ge-1/0/1 y ge-1/1/1 en el nodo 1 se pueden configurar como LAG en dispositivos conectados.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set vlans vlan-0 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth2 set interfaces ge-0/1/1 gigether-options redundant-parent reth3 set interfaces ge-1/0/0 gigether-options redundant-parent reth0 set interfaces ge-1/0/1 gigether-options redundant-parent reth1 set interfaces ge-1/1/0 gigether-options redundant-parent reth2 set interfaces ge-1/1/1 gigether-options redundant-parent reth3 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw1 interface [reth0.0 reth1.0] set security forwarding-options secure-wire reth-sw2 interface [reth2.0 reth3.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone trust interfaces reth2.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone untrust interfaces reth3.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar una asignación segura de cables para vínculos agregados de miembros de la interfaz:

Configure la VLAN.

[edit vlans vlan-0] user@host# set vlan-id 10

Configure las interfaces Ethernet redundantes.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth2 user@host# set ge-0/1/1 gigether-options redundant-parent reth3 user@host# set ge-1/0/0 gigether-options redundant-parent reth0 user@host# set ge-1/0/1 gigether-options redundant-parent reth1 user@host# set ge-1/1/0 gigether-options redundant-parent reth2 user@host# set ge-1/1/1 gigether-options redundant-parent reth3 user@host# set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth3 redundant-ether-options redundancy-group 1

Configure las asignaciones seguras de cables.

[edit security forwarding-options] user@host# set secure-wire reth-sw1 interface [reth0.0 reth1.0] user@host# set secure-wire reth-sw2 interface [reth2.0 reth3.0]

Configure zonas de seguridad.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone trust interfaces reth2.0 user@host# set security-zone untrust interfaces reth1.0 user@host# set security-zone untrust interfaces reth3.0

Configure una política de seguridad para permitir el tráfico.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, ingrese los comandos show vlans, show interfaces, show security forwarding-options y show security zones para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@host# show vlans

vlan-0 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-1/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-1/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-1/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-1/1/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw1 {

interfaces [reth0.0 reth1.0];

}

secure-wire reth-sw2 {

interfaces [reth2.0 reth3.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

reth2.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

reth3.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificación de la asignación segura de cables

Propósito

Verifique la asignación segura de cables.

Acción

Desde el modo operativo, ingrese el comando show security forwarding-options secure-wire.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2