EN ESTA PÁGINA

Inscripción de certificados digitales en línea: Descripción general de la configuración

Descripción de la inscripción de certificados de CA en línea

Ejemplo: Inscribir un certificado local en línea mediante SCEP

Ejemplo: Uso de SCEP para renovar automáticamente un certificado local

Ejemplo: Generar manualmente una CSR para el certificado local y enviarla al servidor de CA

Inscripción de certificados

Una entidad de certificación (CA) emite certificados digitales, lo que ayuda a establecer una conexión segura entre dos puntos de conexión mediante la validación de certificados. En los temas siguientes se describe cómo configurar certificados de CA en línea o locales mediante el Protocolo simple de inscripción de certificados (SCEP):

Inscripción de certificados digitales en línea: Descripción general de la configuración

Puede usar el Protocolo de administración de certificados versión 2 (CMPv2) o el Protocolo simple de inscripción de certificados (SCEP) para inscribir certificados digitales. Para inscribir un certificado en línea:

Genere un par de claves en el dispositivo. Consulte Certificados digitales autofirmados.

Cree uno o varios perfiles de CA que contengan información específica de una CA. Consulte Ejemplo: Configuración de un perfil de CA.

Solo para SCEP, inscriba el certificado de CA. Consulte Inscripción de un certificado de CA en línea mediante SCEP.

Inscriba el certificado local de la CA cuyo certificado de CA haya cargado anteriormente. Consulte Ejemplo: Inscribir un certificado local en línea mediante SCEP.

Configure la reinscripción automática. Consulte Ejemplo: Usar SCEP para renovar automáticamente un certificado local.

Descripción de la inscripción de certificados de CA en línea

Con el Protocolo simple de inscripción de certificados (SCEP), puede configurar su dispositivo de Juniper Networks para obtener un certificado de autoridad de certificación (CA) en línea e iniciar la inscripción en línea para el ID de certificado especificado. La clave pública de CA verifica los certificados de pares remotos.

Descripción de las solicitudes de certificados locales

Cuando crea una solicitud de certificado local, el dispositivo genera uncertificado de entidad n end en formato PKCS #10 a partir de un par de claves que generó anteriormente con el mismo ID de certificado.

Un nombre de sujeto se asocia a la solicitud de certificado local en forma de nombre común (CN), unidad organizativa (OU), organización (O), localidad (L), estado (ST), país (C) y componente de dominio (DC). Además, un nombre alternativo de sujeto se asocia de la siguiente forma:

-

Dirección IP

-

Dirección de correo electrónico

-

Nombre de dominio completo (FQDN)

Especifique el nombre del sujeto entre comillas, incluidos el componente de dominio (DC), el nombre común (CN), el número de serie (SN), el nombre de la unidad organizativa (OU), el nombre de la organización (O), la localidad (L), el estado (ST) y el país (C).

Algunas CA no admiten una dirección de correo electrónico como nombre de dominio en un certificado. Si no incluye una dirección de correo electrónico en la solicitud de certificado local, no podrá utilizar una dirección de correo electrónico como ID de IKE local al configurar el dispositivo como par dinámico. En su lugar, puede usar un nombre de dominio completo (si está en el certificado local) o puede dejar vacío el campo ID local. Si no especifica un ID local para un par dinámico, escriba el hostname.domain-name de ese par en el dispositivo en el otro extremo del túnel IPsec en el campo ID del par.

Inscripción de un certificado de CA en línea mediante SCEP

Antes de empezar:

Generar un par de claves pública y privada. Consulte Certificados digitales autofirmados.

Cree un perfil de CA. Consulte Ejemplo: Configuración de un perfil de CA.

Para inscribir un certificado de CA en línea:

Recupere el certificado de CA en línea mediante SCEP. (Los atributos necesarios para llegar al servidor de CA se obtienen del perfil de CA definido).

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

El comando se procesa de forma sincrónica para proporcionar la huella digital del certificado de CA recibido.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Confirme que se ha cargado el certificado correcto. El certificado de CA solo se carga cuando se escribe yes en el indicador de la CLI.

Para obtener más información sobre el certificado, como la longitud de bits del par de claves, utilice el comando

show security pki ca-certificate.

Ejemplo: Inscribir un certificado local en línea mediante SCEP

En este ejemplo se muestra cómo inscribir un certificado local en línea mediante el Protocolo simple de inscripción de certificados (SCEP).

Requisitos

Antes de empezar:

Generar un par de claves pública y privada. Consulte Certificados digitales autofirmados.

Configure un perfil de entidad emisora de certificados. Consulte Ejemplo: Configuración de un perfil de CA.

Para SCEP, inscriba el certificado de CA. Consulte Inscripción de un certificado de CA en línea mediante SCEP.

Descripción general

En este ejemplo, configura el dispositivo de Juniper Networks para obtener un certificado local en línea e iniciar la inscripción en línea para el ID de certificado especificado con SCEP. Especifique la ruta URL al servidor de CA en el nombre ca-profile-ipsecde perfil de CA .

Utilice el request security pki local-certificate enroll scep comando para iniciar la inscripción en línea para el identificador de certificado especificado. (A partir de Junos OS versión 15.1X49-D40 y Junos OS versión 17.3R1, la scep palabra clave es compatible y necesaria). Debe especificar el nombre del perfil de CA (por ejemplo, ca-profile-ipsec), el ID de certificado correspondiente a un par de claves generado previamente (por ejemplo, qqq) y la siguiente información:

La contraseña de desafío proporcionada por el administrador de CA para la inscripción y reinscripción de certificados.

Al menos uno de los siguientes valores:

El nombre de dominio para identificar al propietario del certificado en las negociaciones de IKE, por ejemplo,

qqq.example.net.La identidad del propietario del certificado para la negociación de IKE con la instrucción de correo electrónico, por ejemplo,

qqq@example.net.La dirección IP si el dispositivo está configurado para una dirección IP estática, por ejemplo,

10.10.10.10.

Especifique el nombre del sujeto entre comillas, incluidos el componente de dominio (DC), el nombre común (CN), el número de serie (SN), el nombre de la unidad organizativa (OU), el nombre de la organización (O), la localidad (L), el estado (ST) y el país (C).

Una vez que se obtiene el certificado del dispositivo y comienza la inscripción en línea para el ID del certificado. El comando se procesa de forma asincrónica.

Configuración

Procedimiento

Procedimiento paso a paso

Para inscribir un certificado local en línea:

Especifique el perfil de CA.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Cuando termine de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Inicie el proceso de inscripción ejecutando el comando de modo operativo.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Si define SN en el campo asunto sin el número de serie, el número de serie se lee directamente desde el dispositivo y se agrega a la solicitud de firma de certificado (CSR).

A partir de Junos OS versión 19.4R2, se muestra un mensaje ECDSA Keypair not supported with SCEP for cert_id <certificate id> de advertencia cuando intenta inscribir un certificado local mediante una clave de algoritmo de firma digital de curva elíptica (ECDSA) con Protocolo simple de inscripción de certificados (SCEP), ya que la clave ECDSA no es compatible con SCEP.

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security pki comando.

Ejemplo: Uso de SCEP para renovar automáticamente un certificado local

Puede usar el Protocolo de administración de certificados versión 2 (CMPv2) o el Protocolo simple de inscripción de certificados (SCEP) para inscribir certificados digitales. En este ejemplo se muestra cómo renovar los certificados locales automáticamente mediante SCEP.

Requisitos

Antes de empezar:

Obtenga un certificado en línea o manualmente. Consulte Certificados digitales.

Obtenga un certificado local. Consulte Ejemplo: Inscribir un certificado local en línea mediante SCEP.

Descripción general

Puede habilitar el dispositivo para que renueve automáticamente los certificados adquiridos mediante inscripción en línea o cargados manualmente. La renovación automática de certificados le evita tener que acordarse de renovar los certificados en el dispositivo antes de que caduquen, y ayuda a mantener certificados válidos en todo momento.

La renovación automática de certificados está deshabilitada de forma predeterminada. Puede habilitar la renovación automática de certificados y configurar el dispositivo para que envíe automáticamente una solicitud para volver a inscribir un certificado antes de que caduque. Puede especificar cuándo se enviará la solicitud de reinscripción del certificado; El desencadenante para la reinscripción es el porcentaje de la vida útil del certificado que queda antes de su vencimiento. Por ejemplo, si la solicitud de renovación se va a enviar cuando la duración restante del certificado es del 10 por ciento, configure 10 para el desencadenador de reinscripción.

Para que esta característica funcione, el dispositivo debe poder comunicarse con el servidor de CA y el certificado debe estar presente en el dispositivo durante el proceso de renovación. Además, también debe asegurarse de que la CA que emite el certificado pueda devolver el mismo DN. La CA no debe modificar el nombre de sujeto ni la extensión de nombre de sujeto alternativo en el nuevo certificado.

Puede habilitar y deshabilitar la renovación automática de certificados SCEP para todos los certificados SCEP o por certificado. Utilice el comando para habilitar y configurar la set security pki auto-re-enrollment scep reinscripción de certificados. En este ejemplo, especifique el ID de certificado del certificado de CA como ca-ipsec y establezca el nombre del perfil de CA asociado al certificado en ca-profile-ipsec. Establezca la contraseña de desafío para el certificado de CA en la contraseña de desafío proporcionada por el administrador de CA; esta contraseña debe ser la misma que se configuró anteriormente para la CA. También establezca el porcentaje del desencadenador de reinscripción en 10. Durante la reinscripción automática, el dispositivo de Juniper Networks utiliza de forma predeterminada el par de claves existente. Una buena práctica de seguridad es regenerar un nuevo par de claves para volver a inscribirse. Para generar un nuevo par de claves, utilice el re-generate-keypair comando.

Configuración

Procedimiento

Procedimiento paso a paso

Para habilitar y configurar la reinscripción de certificados locales:

Para habilitar y configurar la reinscripción de certificados.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

A partir de Junos OS versión 15.1X49-D40 y Junos OS versión 17.3R1, la

sceppalabra clave es compatible y necesaria.Cuando termine de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, introduzca el comando del show security pki local-certificate detail modo operativo.

Descripción de la inscripción de certificados CMPv2 y SCEP

En función del entorno de implementación, puede usar el Protocolo de administración de certificados versión 2 (CMPv2) o el Protocolo simple de inscripción de certificados (SCEP) para la inscripción de certificados en línea. En este tema se describen algunas de las diferencias básicas entre los dos protocolos.

Tabla 1 describe las diferencias entre los protocolos de inscripción de certificados CMPv2 y SCEP.

Atributo |

CMPv2 |

SCEP |

|---|---|---|

Tipos de certificados admitidos: |

DSA, ECDSA y RSA |

Solo RSA |

Estándares compatibles |

RFC 4210 y 4211 |

Borrador del Grupo de trabajo de ingeniería de Internet |

Las solicitudes y respuestas de inscripción y reinscripción de certificados difieren entre CMPv2 y SCEP. Con CMPv2, no hay ningún comando independiente para inscribir certificados de CA. Con SCEP, los certificados de CA se inscriben con el request security pki ca-certificate enroll comando y se especifica el perfil de CA. Un perfil de CA debe configurarse con CMPv2 o SCEP.

Descripción de la inscripción de certificados con CMPv2

El request security pki local-certificate enroll cmpv2 comando utiliza CMPv2 para inscribir un certificado digital local en línea. Este comando carga tanto la entidad final como los certificados de CA según la configuración del servidor de CA. El perfil de CA debe crearse antes de la inscripción del certificado de CA, ya que la URL de inscripción se extrae del perfil de CA.

En este tema se describe la inscripción de certificados con el protocolo CMPv2.

- Mensajes de inscripción y reinscripción de certificados

- Certificado de entidad final con certificado de CA de emisor

- Certificado de entidad final con cadena de certificados de CA

Mensajes de inscripción y reinscripción de certificados

El protocolo CMPv2 implica principalmente operaciones de inscripción y reinscripción de certificados. El proceso de inscripción de certificados incluye mensajes de solicitud de inicialización y respuesta de inicialización, mientras que la reinscripción de certificados incluye mensajes de solicitud de actualización de clave y respuesta de actualización de clave.

El servidor CMPv2 responde con respuesta de inicialización (IP). La respuesta contiene un certificado de entidad final junto con certificados de CA opcionales. La integridad del mensaje y la autenticidad del mensaje de la respuesta de inicialización se pueden verificar mediante información secreta compartida según RFC 4210. La respuesta de inicialización también se puede comprobar mediante la clave pública de CA del emisor. Antes de volver a inscribir un certificado de entidad final, debe tener un certificado de CA válido inscrito en el dispositivo.

El mensaje Respuesta de inicialización o Respuesta de actualización de clave puede contener un certificado de CA del emisor o una cadena de certificados de CA. Los certificados de CA recibidos en las respuestas se tratan como certificados de CA de confianza y se almacenan en el dispositivo receptor si aún no están presentes en el almacén de CA de confianza. Estos certificados de CA se usan posteriormente para la validación de certificados de entidad final.

No se admite la reinscripción de certificados de CA. Si un certificado de CA caduca, debe anular la inscripción del certificado de CA actual y volver a inscribirlo.

Certificado de entidad final con certificado de CA de emisor

En un caso sencillo, el mensaje de respuesta de inicialización puede contener solo un certificado de entidad final, en cuyo caso la información de CA se proporciona por separado. El certificado se almacena en el almacén de certificados de la entidad final.

El mensaje de respuesta de inicialización puede contener un certificado de entidad final, así como un certificado de CA de emisor autofirmado. El certificado de entidad final se almacena primero en el almacén de certificados y, a continuación, se comprueba el certificado de CA. Si se encuentra el certificado de CA y el nombre distintivo (DN) del sujeto del certificado de CA en el mensaje de respuesta de inicialización coincide con el DN del emisor del certificado de entidad final, el certificado de CA se almacena en el almacén de certificados de CA para el nombre de perfil de CA especificado en el comando de inscripción de certificados CMPv2. Si el certificado de CA ya existe en el almacén de certificados de CA, no se realiza ninguna acción.

Certificado de entidad final con cadena de certificados de CA

En muchas implementaciones, el certificado de entidad final lo emite una CA intermedia en una cadena de certificados. En este caso, el mensaje de respuesta de inicialización puede contener el certificado de entidad final junto con una lista de certificados de CA de la cadena. Los certificados de CA intermedios y los certificados de CA raíz autofirmados son necesarios para validar el certificado de entidad final. Es posible que la cadena de CA también sea necesaria para validar certificados recibidos de dispositivos del mismo nivel con jerarquías similares. En la siguiente sección se describe cómo se almacenan los certificados de la cadena de CA.

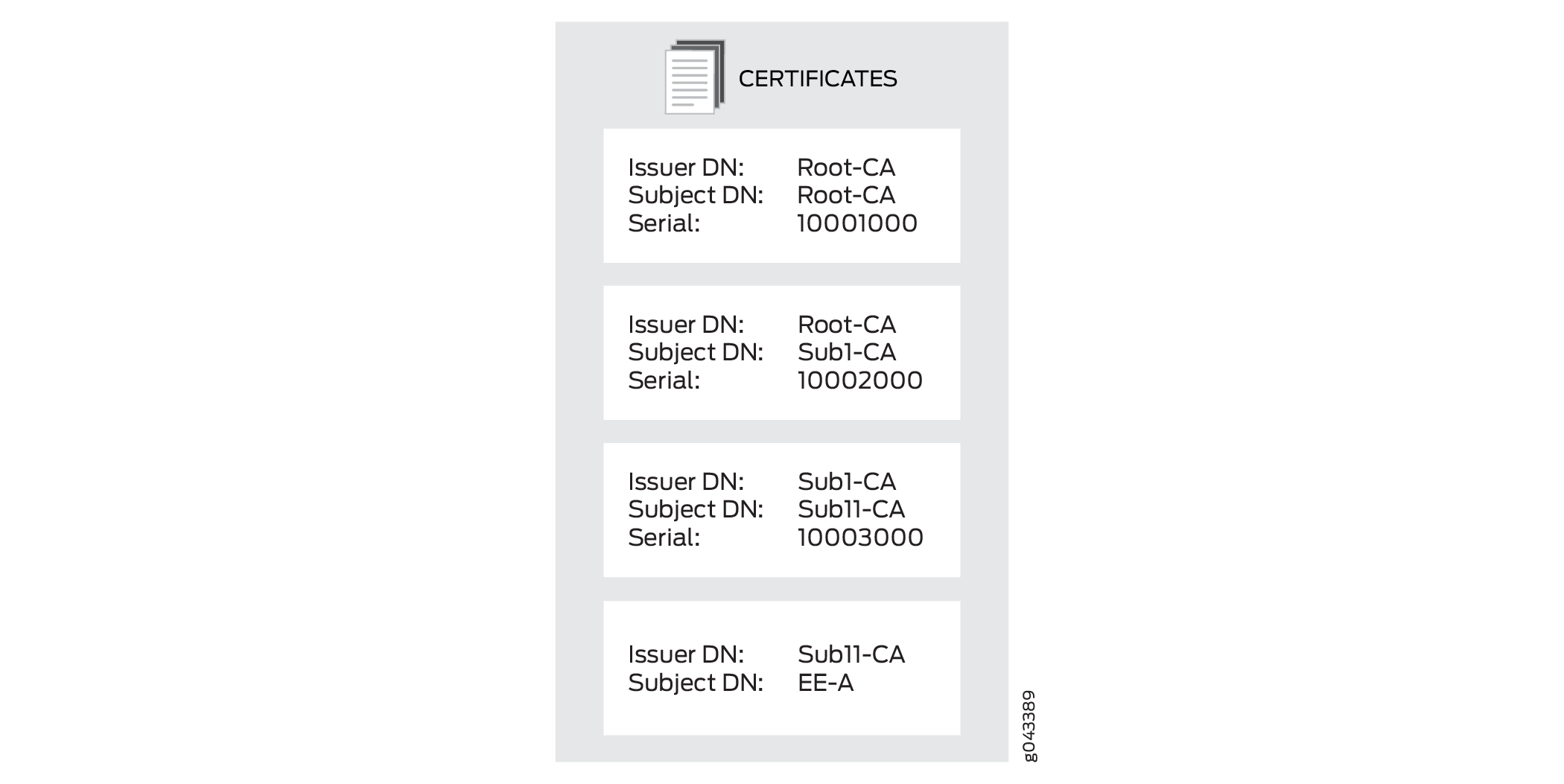

En Figura 1, el mensaje Respuesta de inicialización incluye el certificado de entidad final y tres certificados de CA en una cadena de certificados.

El certificado de entidad final se almacena en el almacén de certificados de entidad final. Cada certificado de CA necesita un perfil de CA. El certificado de CA con el sujeto DN Sub11-CA es la primera CA de la cadena y es el emisor del certificado de entidad final. Se almacena en el perfil de CA que se especifica con el comando de inscripción de certificados CMPv2.

Se comprueba la presencia de cada uno de los certificados de CA restantes de la cadena en el almacén de CA. Si un certificado de CA no está presente en el almacén de CA, se guarda y se crea un perfil de CA para él. El nuevo nombre de perfil de CA se crea con los 16 dígitos menos significativos del número de serie del certificado de CA. Si el número de serie tiene más de 16 dígitos, se truncarán los dígitos más significativos más allá de 16 dígitos. Si el número de serie es inferior a 16 dígitos, los dígitos más significativos restantes se rellenan con 0s. Por ejemplo, si el número de serie es 11111000100010001000, el nombre del perfil de CA es 1000100010001000. Si el número de serie es 10001000, el nombre del perfil de CA es 0000000010001000.

Es posible que varios números de serie de certificados puedan tener los mismos 16 dígitos menos significativos. En ese caso, -00 se anexa al nombre de perfil para crear un nombre de perfil de CA único; se crean nombres de perfil de CA adicionales incrementando el número adjunto, de -01 hasta -99. Por ejemplo, los nombres de perfil de CA pueden ser 1000100010001000, 1000100010001000-00, y 1000100010001000-01.

Consulte también

Ejemplo: Generar manualmente una CSR para el certificado local y enviarla al servidor de CA

En este ejemplo se muestra cómo generar una solicitud de firma de certificado manualmente.

Requisitos

Generar una clave pública y privada. Consulte Certificados digitales autofirmados.

Descripción general

En este ejemplo, se genera una solicitud de certificado mediante el identificador de certificado de un par de claves pública y privada que generó anteriormente (ca-ipsec). A continuación, especifique el nombre de dominio (example.net) y el nombre común asociado (abc). La solicitud de certificado se muestra en formato PEM.

Copie la solicitud de certificado generada y péguela en el campo correspondiente en el sitio web de CA para obtener un certificado local. (Consulte la documentación del servidor de CA para determinar dónde pegar la solicitud de certificado). Cuando se muestra el contenido de PKCS #10, también se muestran el hash MD5 y el hash SHA-1 del archivo PKCS #10.

Configuración

Procedimiento

Procedimiento paso a paso

Para generar un certificado local manualmente:

Especifique el ID del certificado, el nombre de dominio y el nombre común.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Verificación

Para ver la solicitud de firma de certificado, escriba el show security pki certificate-request detail comando.

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Ejemplo: Carga manual de certificados locales y de CA

En este ejemplo se muestra cómo cargar certificados locales y de CA manualmente.

Requisitos

Antes de empezar:

Generar un par de claves pública-privada. Consulte Certificados digitales autofirmados.

Cree un perfil de CA. Consulte Descripción de los perfiles de entidades de certificación.

El perfil de CA solo es necesario para el certificado de CA y no para el certificado local

Generar una solicitud de certificado. Consulte Ejemplo: Generar manualmente una CSR para el certificado local y enviarla al servidor de CA.

Descripción general

En este ejemplo, se descargan los certificados local.cert y ca.cert y se guardan en el directorio /var/tmp/ del dispositivo.

Después de descargar certificados de una CA, los transfiere al dispositivo (por ejemplo, mediante FTP) y, a continuación, los carga.

Puede cargar los siguientes archivos de certificado en un dispositivo que ejecute Junos OS:

Un certificado local o de entidad final (EE) que identifica el dispositivo local. Este certificado es su clave pública.

Un certificado de CA que contiene la clave pública de la CA.

Una CRL que enumera los certificados revocados por la CA.

Puede cargar varios certificados EE en el dispositivo.

Configuración

Procedimiento

Procedimiento paso a paso

Para cargar los archivos de certificado en un dispositivo:

Cargue el certificado local.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Cargue el certificado de CA.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Examine la huella digital del certificado de CA, si es correcto para este certificado de CA, seleccione sí para aceptar.

Verificación

Para comprobar que los certificados se cargaron correctamente, escriba los show security pki local-certificate comandos y show security pki ca-certificate en modo operativo.

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Eliminación de certificados (procedimiento de la CLI)

Puede eliminar un certificado de CA local o de confianza que se genere automática o manualmente.

Utilice el siguiente comando para eliminar un certificado local:

user@host>clear security pki local certificate certificate-id (certificate-id| all | system-generated )

Especifique un ID de certificado para eliminar un certificado local con un identificador específico, utilícelo all para eliminar todos los certificados locales o especifique system-generated que se elimine el certificado autofirmado generado automáticamente.

Cuando elimina un certificado autofirmado generado automáticamente, el dispositivo genera uno nuevo.

Para eliminar un certificado de CA:

user@host>clear security pki ca-certificate ca-profile (ca-profile-name| all)

Especifique un perfil de CA para eliminar un certificado de CA específico o utilícelo all para eliminar todos los certificados de CA presentes en el almacén persistente.

Se le pedirá confirmación antes de que se pueda eliminar un certificado de CA.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.

ECDSA Keypair not supported with SCEP for cert_id <certificate id> de advertencia cuando intenta inscribir un certificado local mediante una clave de algoritmo de firma digital de curva elíptica (ECDSA) con Protocolo simple de inscripción de certificados (SCEP), ya que la clave ECDSA no es compatible con SCEP.scep palabra clave es compatible y necesaria.scep palabra clave es compatible y necesaria.