Integrar Microsoft Entra ID como proveedor de identidades

Siga estos pasos para entender las opciones de Entra ID, agregar Mist como un nuevo registro en Entra ID y agregar su proveedor de identidad a su organización de Juniper Mist.

Microsoft Azure Active Directory (Azure AD), ahora conocido como Microsoft Entra ID, es una solución de administración de identidades y acceso. Con Juniper Mist Access Assurance, puede integrar un servicio de autentificación en Entra ID mediante OAuth para realizar:

- Autenticación de usuario con TLS en túnel con protocolo de autenticación extensible (EAP-TTLS)

- Lleva a cabo la autenticación delegada, es decir, comprueba el nombre de usuario y la contraseña mediante OAuth.

- Recupera la información de pertenencia a grupos de usuarios para admitir políticas de autenticación basadas en esta identidad de usuario.

- Obtiene el estado (activo o suspendido) de una cuenta de usuario.

- Autorización de usuario con protocolo de autenticación extensible – Seguridad de la capa de transporte (EAP-TLS) y EAP-TTLS

- Recupera la información de pertenencia a grupos de usuarios para admitir políticas de autenticación basadas en esta identidad de usuario.

- Obtiene el estado (activo o suspendido) de una cuenta de usuario

-

EAP-TTLS con protocolo de autenticación de contraseña (PAP)

- Lleva a cabo la autenticación delegada, es decir, comprueba el nombre de usuario y la contraseña mediante OAuth o las credenciales de contraseña del propietario del recurso (ROPC).

- Recupera la información de pertenencia a grupos de usuarios para admitir políticas de autenticación basadas en esta identidad de usuario.

- Obtiene el estado (activo o suspendido) de una cuenta de usuario

Configuración en Entra ID Portal

Para integrar Entra ID con Juniper Mist Access Assurance, necesita el ID de cliente, el secreto de cliente y el ID de inquilino, que son valores que genera el portal de Entra ID.

Las capturas de pantalla de las aplicaciones de terceros son correctas en el momento de la publicación. No tenemos forma de saber cuándo o si las capturas de pantalla serán precisas en el futuro. Consulte el sitio web de terceros para obtener orientación sobre los cambios en estas pantallas o los flujos de trabajo involucrados.

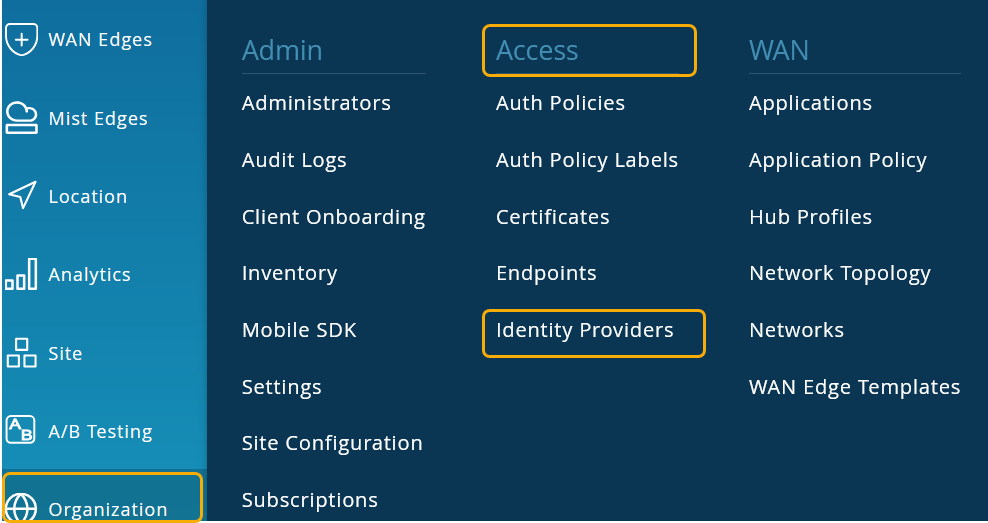

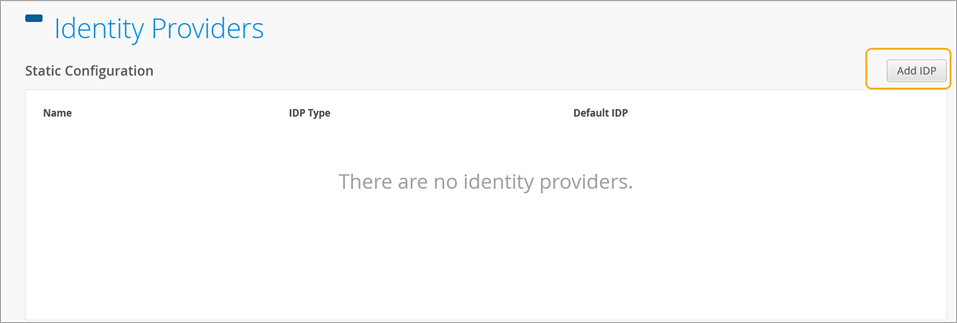

Configuración en el panel de control de Juniper Mist

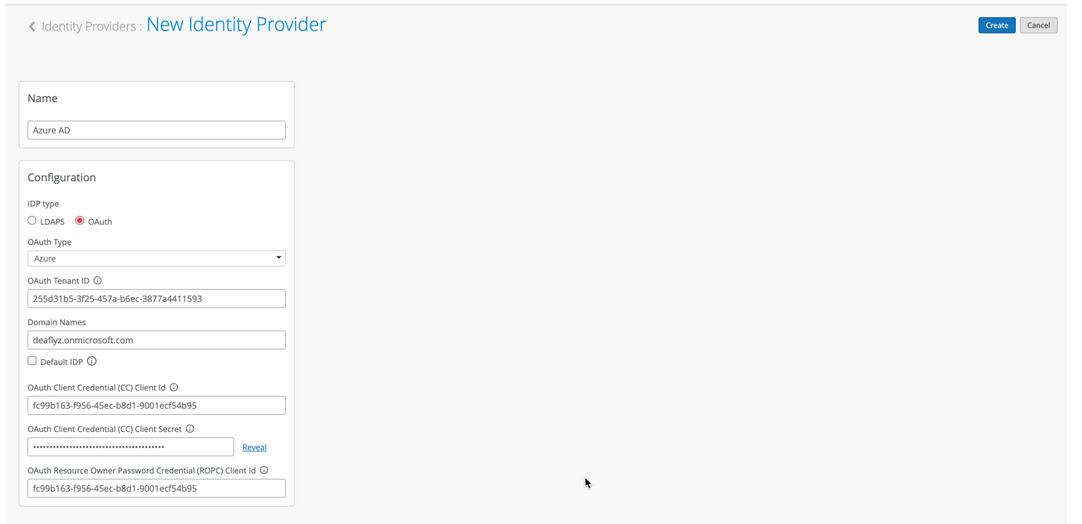

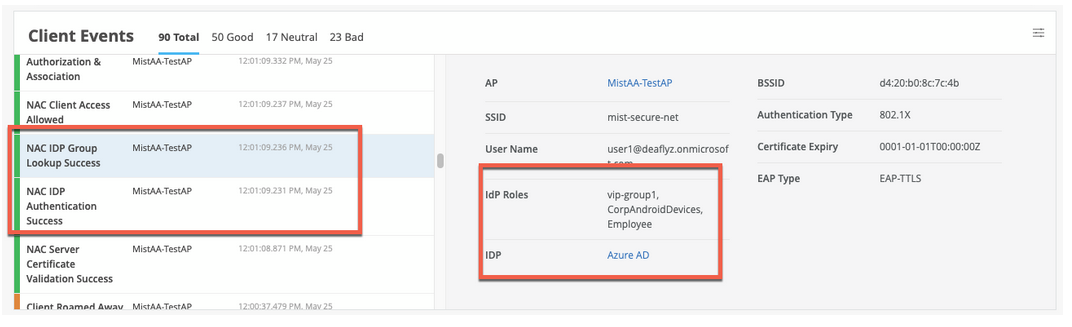

En el portal de Juniper Mist, vaya a Supervisión de > Insights > eventos de cliente.

Cuando Juniper Mist Access Assurance autentica a un usuario mediante EAP-TLS con Azure AD, puede ver el evento de éxito de la búsqueda de grupo de DPI de NAC como se muestra a continuación:

Para la autenticación EAP-TTLS, verá el evento Autenticación DPI de NAC exitosa. Este evento indica que Azure AD ha validado las credenciales de usuario. Para esta autenticación, también verá el evento de éxito de búsqueda de grupo de DPI de NAC que recupera la pertenencia a grupos de usuarios.

Autenticación EAP-TTLS con Azure AD y ROPC

EAP-TTLS aprovecha el flujo de OAuth de credenciales de contraseña de propietario de recursos (ROPC) con Azure AD para autenticar a los usuarios y recuperar información del grupo de usuarios. Debe tener en cuenta varios factores al usar una autenticación heredada, como el flujo ROPC, que verifica solo el nombre de usuario y la contraseña y omite la autenticación multifactor (MFA).

- Debe configurar los dispositivos cliente con el perfil inalámbrico correcto, ya sea mediante la administración de dispositivos móviles (MDM) o un objeto de directiva de grupo (GPO). Si solo proporciona el nombre de usuario y la contraseña en el indicador de inicio de sesión, la autenticación heredada no funcionará para algunos sistemas operativos.

- El nombre de usuario que escriba un usuario debe tener el formato de nombre principal de usuario (UPN) (username@domain).

- Debe configurar los clientes para que confíen en el certificado de servidor.

- Los usuarios deben iniciar sesión al menos una vez en Azure Portal antes de intentar acceder mediante la autenticación ROPC. Este paso es importante para probar las cuentas de usuario.

- Azure Portal debe almacenar las contraseñas de usuario en cuentas de nube completas o en un AD local donde la sincronización de contraseñas esté habilitada con Azure AD Connect. No se admiten usuarios de autenticación federada.

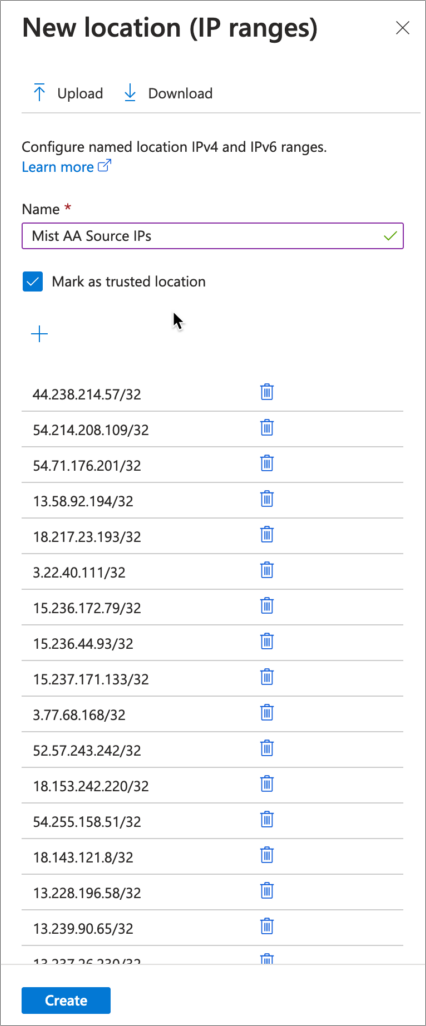

- Debe deshabilitar MFA para los usuarios que seleccionen autenticación ROPC. Una manera de lograr la omisión de MFA para EAP-TTLS es marcar las direcciones IP de origen de Mist Access Assurance como ubicaciones de confianza mediante el siguiente procedimiento:

- En el portal de Microsoft Entra, vaya a Protección > acceso condicional > ubicaciones con nombre y seleccione Nueva ubicación.

- En Nueva ubicación (rangos IP), escriba los detalles.

Figura 5: Omitir MFA para iniciar sesión desde un rango

de direcciones IP de confianza

de direcciones IP de confianza

- Ingrese un nombre para la ubicación.

- Seleccione Marcar como ubicación de confianza.

- Ingrese el rango de IP para las direcciones IP de Juniper Mist Access Assurance.

- Haga clic en Crear.

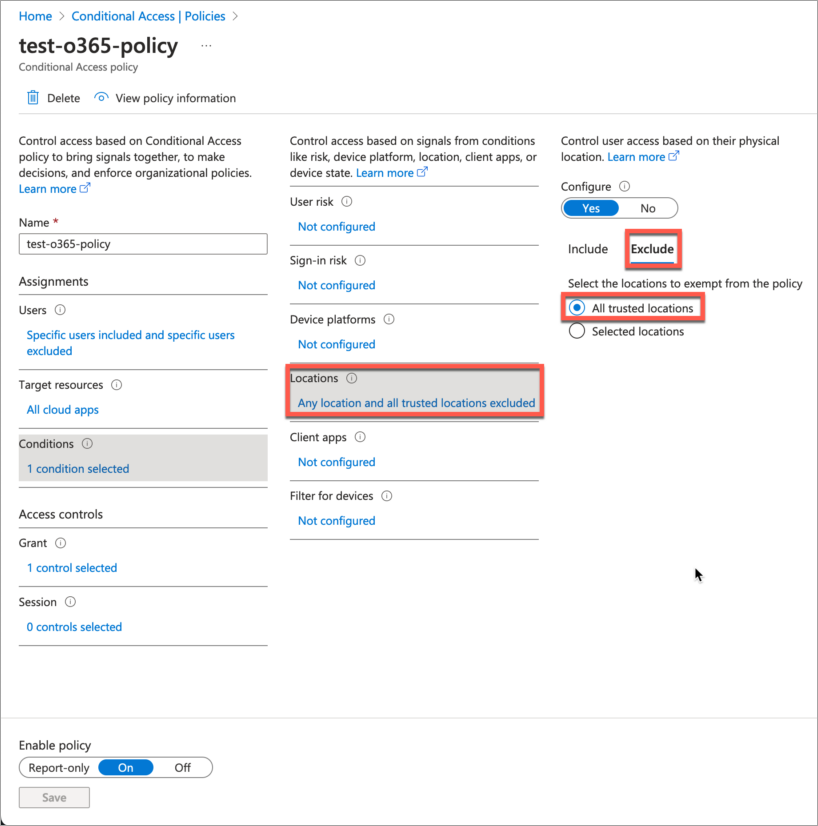

- En la directiva MFA de acceso condicional, haga referencia a los orígenes IP de confianza como criterios de exclusión.

Figura 6: Excluir ubicación con nombre de la política

de acceso

de acceso