NESTA PÁGINA

Exemplo: configurar uma política de segurança para permitir ou negar todo o tráfego

Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego Selecionado

Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego de Endereço Curinga

Comportamento da política de Segurança específica da plataforma

Configurando Políticas de Segurança

Para proteger uma rede, um administrador de rede deve criar uma política de segurança que descreva todos os recursos de rede dentro dessa empresa e o nível de segurança necessário para esses recursos. O Junos OS permite configurar políticas de segurança. As políticas de Segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo firewall e as ações que precisam ocorrer no tráfego à medida que ele passa pelo firewall.

Entendendo os Elementos da Política de Segurança

Uma política de segurança é um conjunto de instruções que controla o tráfego de uma origem especificada para um destino especificado usando um serviço especificado. Uma política permite, nega ou encapsula tipos especificados de tráfego unidirecionalmente entre dois pontos.

Cada política consiste em:

Um nome exclusivo para a política.

A

from-zonee a ,to-zonepor exemplo: user@host#set security policies from-zone untrust to-zone untrustUm conjunto de critérios de correspondência que define as condições que devem ser satisfeitas para aplicar a regra de política. Os critérios de correspondência são baseados em um endereço IP de origem, endereço IP de destino e aplicativos. O firewall de identidade do usuário fornece maior granularidade incluindo uma tupla adicional, source-identity, como parte da declaração de política.

Um conjunto de ações a serem executadas em caso de correspondência: permitir, negar ou rejeitar.

Elementos de contabilidade e auditoria — contagem, registro em log ou registro estruturado do sistema.

Se o dispositivo receber um pacote que corresponda a essas especificações, ele executará a ação especificada na política.

As políticas de Segurança impõem um conjunto de regras para o tráfego de trânsito, identificando qual tráfego pode passar pelo firewall e as ações tomadas no tráfego à medida que ele passa pelo firewall. As ações para o tráfego que corresponde aos critérios especificados incluem permitir, negar, rejeitar, registrar ou contar.

Entendendo as Regras de Política de Segurança

A política de segurança aplica as regras de segurança ao tráfego de trânsito dentro de um contexto (from-zone to to-zone). Cada política é identificada exclusivamente por seu nome. O tráfego é classificado combinando suas zonas de origem e destino, os endereços de origem e destino e o aplicativo que o tráfego transporta em seus cabeçalhos de protocolo com o banco de dados de políticas no plano de dados.

Cada política está associada às seguintes características:

Uma zona de origem

Uma zona de destino

Um ou vários nomes de endereços de origem ou nomes de conjuntos de endereços

Um ou vários nomes de endereços de destino ou nomes de conjuntos de endereços

Um ou vários nomes de aplicativos ou nomes de conjuntos de aplicativos

Essas características são chamadas de critérios de correspondência. Cada política também tem ações associadas a ela: permitir, negar, rejeitar, contar, registrar e túnel VPN. Você precisa especificar os argumentos da condição de correspondência ao configurar uma política, endereço de origem, endereço de destino e nome do aplicativo.

Você pode especificar a configuração de uma política com endereços IPv4 ou IPv6 usando a entrada anycuringa. Quando o suporte ao fluxo não está habilitado para tráfego IPv6, any corresponde aos endereços IPv4. Quando o suporte ao fluxo está habilitado para tráfego IPv6, any corresponde aos endereços IPv4 e IPv6. Para habilitar o encaminhamento baseado em fluxo para tráfego IPv6, use o set security forwarding-options family inet6 mode flow-based comando. Você também pode especificar o curinga any-ipv4 ou any-ipv6 para que os critérios de correspondência de endereço de origem e destino incluam apenas endereços IPv4 ou IPv6, respectivamente.

Quando o suporte de fluxo para tráfego IPv6 está habilitado, o número máximo de endereços IPv4 ou IPv6 que você pode configurar em uma política de segurança é baseado nos seguintes critérios de correspondência:

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

A razão para os critérios de correspondência é que um endereço IPv6 usa quatro vezes o espaço de memória que um endereço IPv4 usa.

Você pode configurar uma política de segurança com endereços IPv6 somente se o suporte de fluxo para tráfego IPv6 estiver habilitado no dispositivo.

Se você não quiser especificar um aplicativo específico, insira any como o aplicativo padrão. Para procurar os aplicativos padrão, no modo de configuração, insira show groups junos-defaults | find applications (predefined applications). Por exemplo, se você não fornecer um nome de aplicativo, a política será instalada com o aplicativo como um curinga (padrão). Portanto, qualquer tráfego de dados que corresponda ao restante dos parâmetros em uma determinada política corresponderia à política, independentemente do tipo de aplicativo do tráfego de dados.

Se uma política estiver configurada com vários aplicativos e mais de um dos aplicativos corresponder ao tráfego, o aplicativo que melhor atender aos critérios de correspondência será selecionado.

A ação da primeira política que o tráfego corresponde é aplicada ao pacote. Se não houver uma política de correspondência, o pacote será descartado. As políticas são pesquisadas de cima para baixo, por isso é uma boa ideia colocar políticas mais específicas perto do topo da lista. Você também deve colocar as políticas de túnel VPN IPsec perto do topo. Coloque as políticas mais gerais, como uma que permitiria que determinados usuários acessassem todos os aplicativos da Internet, no final da lista. Por exemplo, coloque as políticas deny-all ou reject-all na parte inferior depois que todas as políticas específicas tiverem sido analisadas antes e o tráfego legítimo tiver sido permitido/contado/registrado.

O suporte para endereços IPv6 é adicionado no Junos OS Release 10.2. O suporte para endereços IPv6 em configurações de cluster de chassi ativo/ativo (além do suporte existente de configurações de cluster de chassi ativo/passivo) é adicionado no Junos OS Release 10.4.

A pesquisa de política determina a zona de destino, o endereço de destino e a interface de saída.

Quando você está criando uma política, as seguintes regras de política se aplicam:

As políticas de Segurança são configuradas em uma

from-zonedireção toto-zone. Em uma direção de zona específica, cada política de segurança contém um nome, critérios de correspondência, uma ação e opções diversas.O nome da política, os critérios de correspondência e a ação são necessários.

O nome da política é uma palavra-chave.

O endereço de origem nos critérios de correspondência é composto por um ou mais nomes de endereço ou nomes de conjunto de endereços no

from-zone.O endereço de destino dos critérios de correspondência é composto por um ou mais nomes de endereços ou nomes de conjuntos de endereços no

to-zone.O nome do aplicativo nos critérios de correspondência é composto pelo nome de um ou mais aplicativos ou conjuntos de aplicativos.

Uma das seguintes ações é necessária: permitir, negar ou rejeitar.

Os elementos de contabilidade e auditoria podem ser especificados: count e log.

Você pode habilitar o registro no final de uma sessão com o

session-closecomando ou no início da sessão com osession-initcomando.Quando o alarme de contagem estiver ativado, especifique os limites de alarme em bytes por segundo ou kilobytes por minuto.

Você não pode especificar

globalcomo o ou oto-zonefrom-zoneexceto na seguinte condição:Qualquer política configurada com o como uma região global deve ter um único endereço de destino para indicar que o NAT estático ou o

to-zoneNAT de entrada foi configurado na política.A opção de permissão de política com NAT é simplificada. Opcionalmente, cada política indicará se permite a tradução de NAT, não permite a tradução de NAT ou não se importa.

Os nomes de endereços não podem começar com os prefixos reservados a seguir. Eles são usados apenas para configuração de NAT de endereço:

static_nat_incoming_nat_junos_

Os nomes de aplicativos não podem começar com o prefixo reservado

junos_.

Noções básicas sobre endereços curinga

Os endereços de origem e destino são dois dos cinco critérios de correspondência que devem ser configurados em uma política de segurança. Agora você pode configurar endereços curinga para os critérios de correspondência de endereço de origem e destino em uma política de segurança. Um endereço curinga é representado como A.B.C.D/wildcard-mask. A máscara curinga determina qual dos bits no endereço IP A.B.C.D deve ser ignorado pelos critérios de correspondência de política de segurança. Por exemplo, o endereço IP de origem 192.168.0.11/255.255.0.255 em uma política de segurança implica que os critérios de correspondência da política de segurança podem descartar o terceiro octeto no endereço IP (simbolicamente representado como 192.168.*.11). Portanto, os pacotes com endereços IP de origem, como 192.168.1.11 e 192.168.22.11, estão em conformidade com os critérios de correspondência. No entanto, os pacotes com endereços IP de origem, como 192.168.0.1 e 192.168.1.21, não atendem aos critérios de correspondência.

O uso do endereço curinga não se restringe apenas a octetos completos. Você pode configurar qualquer endereço curinga. Por exemplo, o endereço curinga 192.168. 7.1/255.255.7.255 implica que você precisa ignorar apenas os primeiros 5 bits do terceiro octeto do endereço curinga ao fazer a correspondência de política. Se o uso do endereço curinga for restrito apenas a octetos completos, máscaras curinga com 0 ou 255 em cada um dos quatro octetos serão permitidas.

O primeiro octeto da máscara curinga deve ser maior que 128. Por exemplo, uma máscara curinga representada como 0.255.0.255 ou 1.255.0.255 é inválida.

Uma política de segurança curinga é uma política de firewall simples que permite permitir, negar e rejeitar o tráfego que tenta cruzar de uma zona de segurança para outra. Você não deve configurar regras de política de segurança usando endereços curinga para serviços como o Content Segurança .

A Segurança de conteúdo para sessões IPv6 não é suportada. Se sua política de segurança atual usar regras com o curinga de endereço IP any e os recursos de Segurança de conteúdo estiverem ativados, você encontrará erros de confirmação de configuração porque os recursos de Segurança de conteúdo ainda não suportam endereços IPv6. Para resolver os erros, modifique a regra que retorna o erro para que o curinga any-ipv4 seja usado; e criar regras separadas para o tráfego IPv6 que não incluam recursos de Segurança de conteúdo.

A configuração de políticas de segurança curinga em um dispositivo afeta o desempenho e o uso de memória com base no número de políticas curinga configuradas por contexto de zona de origem e de destino. Portanto, você só pode configurar um máximo de 480 políticas de curinga para um contexto específico de zona de e para zona.

Veja também

Aprimoramentos de sincronização de configuração de política

O mecanismo aprimorado de sincronização de configuração de política melhora a forma como as configurações de política são sincronizadas entre o Mecanismo de Roteamento (RE) e o Mecanismo de Encaminhamento de Pacotes (PFE), aumentando a confiabilidade e a segurança do sistema. Esse mecanismo garante que as políticas sejam sincronizadas de forma automática e precisa. Além disso, o sistema evita efetivamente quedas de fluxo durante o processo de alteração na configuração da política de segurança.

- Serialização de arquivos

- Evitar a interrupção da sessão de fluxo durante alterações na configuração da política

Serialização de arquivos

Execute a propagação de alterações de política para o plano de dados usando a serialização de arquivos. Ao serializar as configurações de política em arquivos, o sistema garante que elas sejam lidas e aplicadas pelo PFE de maneira controlada e confiável. Esses arquivos serializados são armazenados em diretórios designados e são excluídos automaticamente após a aplicação bem-sucedida, fornecendo um método de sincronização mais eficiente e amigável à largura de banda. Essa abordagem baseada em arquivos reduz o risco de incompatibilidades de políticas de segurança e aumenta a confiabilidade do sistema.

Por padrão, a serialização baseada em arquivo está habilitada. Você pode desabilitar a serialização de arquivo usando a seguinte instrução:

[edit] user@host# set security policies no-file-serialization

Para reabilitar o recurso de serialização de arquivos, use a seguinte instrução:

[edit] user@host# delete security policies no-file-serialization

Ou use a seguinte declaração:

[edit] user@host# set security policies file-serialization

Evitar a interrupção da sessão de fluxo durante alterações na configuração da política

Você pode evitar a interrupção da sessão de fluxo durante a confirmação das alterações na configuração da política de segurança. Alterações de configuração, como condições de correspondência de política ou alterações de ação, adição ou exclusão de uma política, troca de política ou mudança na ordem da política interrompem as sessões de fluxo. Essas alterações afetam os dados de configuração do PFE, potencialmente impactando as pesquisas de políticas em andamento e possivelmente levando à seleção incorreta ou padrão da política. Ou seja, durante a breve transição da política antiga para a nova, as sessões podem corresponder a estruturas de dados parcialmente criadas, causando correspondências de política incorretas.

Para evitar a interrupção causada pela alteração da política de segurança, você pode usar a seguinte declaração:

[edit] user@host# set security policies lookup-intact-on-commit

Ao configurar a lookup-intact-on-commit opção, reinicie o plano de encaminhamento no dispositivo ou em uma configuração de cluster de chassi.

Use o comando a seguir para verificar o status e a elegibilidade do dispositivo antes de habilitar a lookup-intact-on-commit opção.

[edit] user@host> show security policies lookup-intact-on-commit

A saída do comando é exibida se a lookup-intact-on-commit opção já está configurada no dispositivo e exibe a elegibilidade do dispositivo em termos de armazenamento de memória disponível para a opção de ativação lookup-intact-on-commit .

Memória e tratamento de erros

A implementação desses novos mecanismos de sincronização exige que seu sistema atenda a requisitos específicos de memória. Especificamente, você precisa de pelo menos 5% de heap de kernel livre e 1% de heap de usuário livre para habilitar o recurso lookup-intact-on-commit. Isso garante que haja memória suficiente disponível para a sincronização baseada em arquivo e as operações de memória dupla. Em caso de falhas de sincronização, o sistema é projetado para reverter automaticamente para o método tradicional.

Você pode usar o show security policies lookup-intact-on-commit eligibilitycomando para verificar a disponibilidade de memória do sistema por FPC. Essa saída indica se o FPC específico está qualificado para definir a set security policies lookup-intact-on-commit configuração.

Suporte para sistema lógico e sistema de locatário

Você pode configurar lookup-intact-on-commit e file-serialization apenas no sistema lógico raiz (nível do sistema). Não há suporte para a configuração nos níveis do sistema lógico e do sistema de locatários. No entanto, se você definir essas configurações no nível raiz, a configuração também otimizará as políticas configuradas nos níveis de sistema lógico e sistema de locatário.

Entendendo as políticas de Segurança para tráfego próprio

As políticas de Segurança são configuradas nos dispositivos para aplicar serviços ao tráfego que flui pelo dispositivo. Por exemplo, as políticas de UAC e Segurança de conteúdo são configuradas para aplicar serviços ao tráfego transitório.

Auto-tráfego ou tráfego de host, é o tráfego de entrada do host; ou seja, o tráfego que termina no dispositivo ou o tráfego de saída do host que é o tráfego originado do dispositivo. Agora você pode configurar políticas para aplicar serviços no autotráfego. Serviços como o serviço de pilha SSL que deve encerrar a conexão SSL de um dispositivo remoto e executar algum processamento nesse tráfego, serviços IDP no tráfego de entrada do host ou criptografia IPsec no tráfego de saída do host devem ser aplicados por meio das políticas de segurança configuradas no autotráfego.

Quando você configura uma política de segurança para tráfego próprio, o tráfego que flui pelo dispositivo é verificado primeiro em relação à política e, em seguida, em relação à opção configurada host-inbound-traffic para as interfaces vinculadas à zona.

Você pode configurar a política de segurança para autotráfego para aplicar serviços ao autotráfego. As políticas de saída de host funcionarão apenas nos casos em que o pacote originado no dispositivo host passar pelo fluxo e a interface de entrada desse pacote for definida como local.

As vantagens de usar o auto-tráfego são:

Você pode aproveitar a maior parte da política ou infraestrutura de fluxo existente usada para o tráfego de trânsito.

Você não precisa de um endereço IP separado para habilitar nenhum serviço.

Você pode aplicar serviços ou políticas a qualquer tráfego de entrada de host com o endereço IP de destino de qualquer interface no dispositivo.

As regras de política de segurança padrão não afetam o tráfego próprio.

Você pode configurar a política de segurança para tráfego próprio apenas com serviços relevantes. Por exemplo, não é relevante configurar o serviço fwauth no tráfego de saída do host, e os serviços gprs-gtp não são relevantes para as políticas de segurança para autotráfego.

As políticas de segurança para o tráfego próprio são configuradas junos-host na nova zona de segurança padrão chamada zona. A zona junos-host fará parte da configuração junos-defaults, portanto, os usuários não poderão excluí-la. As configurações de zona existentes, como interfaces, screen, tcp-rst e opções de tráfego de entrada de host, não são significativas para a zona junos-host. Portanto, não há configuração dedicada para a zona junos-host.

Você pode usar o tráfego de entrada do host para controlar as conexões de entrada com um dispositivo; no entanto, ele não restringe o tráfego que sai do dispositivo. Considerando que, junos-host-zone permite que você selecione o aplicativo de sua escolha e também restrinja o tráfego de saída. Por exemplo, serviços como NAT, IDP, Segurança de conteúdo e assim por diante agora podem ser habilitados para o tráfego que entra ou sai do dispositivo usando junos-host-zone.

Visão geral da configuração das políticas de Segurança

Você deve concluir as seguintes tarefas para criar uma política de segurança:

Crie zonas. Consulte Exemplo: Criando Zonas de Segurança.

Configure um catálogo de endereços com endereços para a política. Consulte Exemplo: Configuração de Catálogos de Endereços e Conjuntos de Endereços.

Crie um aplicativo (ou conjunto de aplicativos) que indique que a política se aplica ao tráfego desse tipo. Consulte Exemplo: Configuração de aplicativos de política de Segurança e conjuntos de aplicativos.

Crie a política. Consulte Exemplo: Configurando uma Política de Segurança para Permitir ou Negar Todo o Tráfego, Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego Selecionado e Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego de Endereço Curinga.

Crie agendadores se você planeja usá-los para suas políticas. Consulte Exemplo: Configuração de agendadores para uma programação diária excluindo um dia.

O Assistente de política de firewall permite que você execute a configuração básica da política de segurança. Para uma configuração mais avançada, use a interface J-Web ou a CLI.

Veja também

Práticas recomendadas para definir políticas

Uma rede segura é vital para uma empresa. Para proteger uma rede, um administrador de rede deve criar uma política de segurança que descreva todos os recursos de rede dentro dessa empresa e o nível de segurança necessário para esses recursos. A política de segurança aplica as regras de segurança ao tráfego de trânsito dentro de um contexto (da zona para a zona para) e cada política é identificada exclusivamente por seu nome. O tráfego é classificado combinando as zonas de origem e destino, os endereços de origem e destino e o aplicativo que o tráfego transporta em seus cabeçalhos de protocolo com o banco de dados de políticas no plano de dados.

O suporte à plataforma depende da versão do Junos OS em sua instalação.

Observe que, à medida que você aumenta o número de endereços e aplicativos em cada regra, a quantidade de memória usada pela definição de política aumenta e, às vezes, o sistema fica sem memória com menos de 80.000 políticas.

Para obter a utilização real da memória de uma política no Mecanismo de Encaminhamento de Pacotes (PFE) e no Mecanismo de Roteamento (RE), você precisa levar em consideração vários componentes da árvore de memória. A árvore de memória inclui os dois componentes a seguir:

Contexto de política — Usado para organizar todas as políticas nesse contexto. O contexto da política inclui variáveis como zonas de origem e destino.

Entidade de política — Usado para armazenar os dados da política. A entidade de política calcula a memória usando parâmetros como nome da política, endereços IP, contagem de endereços, aplicativos, autenticação de firewall, WebAuth, IPsec, contagem, serviços de aplicativos e Junos Services Framework (JSF).

Além disso, as estruturas de dados usadas para armazenar políticas, conjuntos de regras e outros componentes usam memória diferente no Mecanismo de Encaminhamento de Pacotes e no Mecanismo de Roteamento. Por exemplo, os nomes de endereço para cada endereço na política são armazenados no Mecanismo de Roteamento, mas nenhuma memória é alocada no nível do Mecanismo de Encaminhamento de Pacotes. Da mesma forma, os intervalos de portas são expandidos para pares de prefixo e máscara e são armazenados no Mecanismo de Encaminhamento de Pacotes, mas nenhuma memória é alocada no Mecanismo de Roteamento.

Consequentemente, dependendo da configuração da política, os contribuintes de política para o Mecanismo de Roteamento são diferentes daqueles para o Mecanismo de Encaminhamento de Pacotes, e a memória é alocada dinamicamente.

A memória também é consumida pelo estado de "exclusão adiada". No estado de exclusão adiada, quando um dispositivo aplica uma alteração de política, há um pico de uso transitório em que as políticas antiga e nova estão presentes. Assim, por um breve período, existem políticas antigas e novas no Mecanismo de Encaminhamento de Pacotes, ocupando o dobro dos requisitos de memória.

Portanto, não há uma maneira definitiva de inferir claramente quanta memória é usada por qualquer componente (Mecanismo de Encaminhamento de Pacotes ou Mecanismo de Roteamento) em um determinado momento, porque os requisitos de memória dependem de configurações específicas de políticas e a memória é alocada dinamicamente.

As práticas recomendadas a seguir para a implementação da política permitem que você use melhor a memória do sistema e otimize a configuração da política:

Use prefixos únicos para endereços de origem e destino. Por exemplo, em vez de usar endereços /32 e adicionar cada endereço separadamente, use uma sub-rede grande que cubra a maioria dos endereços IP necessários.

Use o aplicativo "qualquer" sempre que possível. Cada vez que você define um aplicativo individual na política, pode usar 52 bytes adicionais.

Use menos endereços IPv6 porque os endereços IPv6 consomem mais memória.

Use menos pares de zonas em configurações de política. Cada zona de origem ou destino usa cerca de 16.048 bytes de memória.

Os parâmetros a seguir podem alterar a forma como a memória é consumida pelos bytes, conforme especificado:

Autenticação de firewall — cerca de 16 bytes ou mais (não corrigido)

Autenticação da Web — cerca de 16 bytes ou mais (não corrigido)

IPsec — 12 bytes

Serviços de aplicativos — 28 bytes

Contagem — 64 bytes

Verifique a utilização da memória antes e depois de compilar as políticas.

Observação:O requisito de memória para cada dispositivo é diferente. Alguns dispositivos suportam 512.000 sessões por padrão, e a memória de inicialização geralmente é de 72 a 73 por cento. Outros dispositivos podem ter até 1 milhão de sessões e a memória de inicialização pode ser de 83 a 84 por cento. Na pior das hipóteses, para dar suporte a cerca de 80.000 políticas na SPU, a SPU deve inicializar com um consumo de memória de kernel fluído de até 82% e com pelo menos 170 megabytes de memória disponíveis.

Veja também

Configurando políticas usando o Assistente de Firewall

O Assistente de política de firewall permite que você execute a configuração básica da política de segurança. Para uma configuração mais avançada, use a interface J-Web ou a CLI.

Para configurar políticas usando o Assistente de Política de Firewall:

- Selecione

Configure>Tasks>Configure FW Policyna interface J-Web. - Clique no botão Iniciar assistente de política de firewall para iniciar o assistente.

- Siga as instruções do assistente.

A área superior esquerda da página do assistente mostra onde você está no processo de configuração. A área inferior esquerda da página mostra a ajuda sensível ao campo. Quando você clica em um link sob o título Recursos, o documento é aberto no navegador. Se o documento for aberto em uma nova guia, certifique-se de fechar apenas a guia (não a janela do navegador) ao fechar o documento.

Exemplo: configurar uma política de segurança para permitir ou negar todo o tráfego

Este exemplo mostra como configurar uma política de segurança para permitir ou negar todo o tráfego.

Requerimentos

Antes de começar:

Crie zonas. Consulte Exemplo: Criando Zonas de Segurança.

Configure um catálogo de endereços e crie endereços para uso na política. Consulte Exemplo: Configuração de Catálogos de Endereços e Conjuntos de Endereços.

Crie um aplicativo (ou conjunto de aplicativos) que indique que a política se aplica ao tráfego desse tipo. Consulte Exemplo: Configuração de aplicativos de política de Segurança e conjuntos de aplicativos.

Visão geral

No Junos OS, as políticas de segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Da perspectiva das políticas de segurança, o tráfego entra em uma zona de segurança e sai de outra zona de segurança. Neste exemplo, você configura as interfaces trust e untrust, ge-0/0/2 e ge-0/0/1. Veja a Figura 1.

Este exemplo de configuração mostra como:

Permitir ou negar todo o tráfego da zona de confiança para a zona não confiável, mas bloquear tudo, da zona de não confiança para a zona de confiança.

Permitir ou negar o tráfego selecionado de um host na zona de confiança para um servidor na zona não confiável em um determinado momento.

Topologia

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar uma política de segurança para permitir ou negar todo o tráfego:

Configure as interfaces e zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Crie a política de segurança para permitir o tráfego da zona confiável para a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

Crie a política de segurança para negar o tráfego da zona não confiável para a zona confiável.

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show security zones . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

O exemplo de configuração é uma permissão padrão da zona de confiança para a zona não confiável.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique as informações sobre as políticas de segurança.

Ação

Do modo operacional, insira o show security policies detail comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

Significado

A saída exibe informações sobre as políticas configuradas no sistema. Verifique as seguintes informações:

Zonas de e para

Endereços de origem e destino

Critérios de correspondência

Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego Selecionado

Este exemplo mostra como configurar uma política de segurança para permitir ou negar o tráfego selecionado.

Requerimentos

Antes de começar:

Crie zonas. Consulte Exemplo: Criando Zonas de Segurança.

Configure um catálogo de endereços e crie endereços para uso na política. Consulte Exemplo: Configuração de Catálogos de Endereços e Conjuntos de Endereços.

Crie um aplicativo (ou conjunto de aplicativos) que indique que a política se aplica ao tráfego desse tipo. Consulte Exemplo: Configuração de aplicativos de política de Segurança e conjuntos de aplicativos.

Permitir o tráfego de e para zonas de confiança e não confiança. Consulte Exemplo: Configurando uma Política de Segurança para Permitir ou Negar Todo o Tráfego.

Visão geral

No Junos OS, as políticas de segurança impõem regras para o tráfego de trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Da perspectiva das políticas de segurança, o tráfego entra em uma zona de segurança e sai de outra zona de segurança. Neste exemplo, você configura uma política de segurança específica para permitir apenas o tráfego de email de um host na zona de confiança para um servidor na zona não confiável. Nenhum outro tráfego é permitido. Veja a Figura 2.

selecionado

selecionado

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar uma política de segurança para permitir o tráfego selecionado:

Configure as interfaces e zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Crie entradas do catálogo de endereços para o cliente e o servidor. Além disso, anexe zonas de segurança aos catálogos de endereços.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

Defina a política para permitir o tráfego de emails.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show security zones . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique as informações sobre as políticas de segurança.

Ação

Do modo operacional, insira o show security policies detail comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

Significado

A saída exibe informações sobre as políticas configuradas no sistema. Verifique as seguintes informações:

Zonas de e para

Endereços de origem e destino

Critérios de correspondência

Exemplo: Configurando uma Política de Segurança para Permitir ou Negar o Tráfego de Endereço Curinga

Este exemplo mostra como configurar uma política de segurança para permitir ou negar o tráfego de endereço curinga.

Requerimentos

Antes de começar:

Entenda os endereços curinga. Consulte Noções Básicas Sobre Regras de Política de Segurança.

Crie zonas. Consulte Exemplo: Criando Zonas de Segurança.

Configure um catálogo de endereços e crie endereços para uso na política. Consulte Exemplo: Configuração de Catálogos de Endereços e Conjuntos de Endereços.

Crie um aplicativo (ou conjunto de aplicativos) que indique que a política se aplica ao tráfego desse tipo. Consulte Exemplo: Configuração de aplicativos de política de Segurança e conjuntos de aplicativos.

Permitir o tráfego de e para zonas de confiança e não confiança. Consulte Exemplo: Configurando uma Política de Segurança para Permitir ou Negar Todo o Tráfego.

Permitir o tráfego de e-mails de e para zonas confiáveis e não confiáveis. Consulte Exemplo: Configuração de uma Política de Segurança para Permitir ou Negar o Tráfego Selecionado

Visão geral

No Sistema operacional Junos (Junos OS), as políticas de segurança impõem regras para o tráfego em trânsito, em termos de qual tráfego pode passar pelo dispositivo e as ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Da perspectiva das políticas de segurança, o tráfego entra em uma zona de segurança e sai de outra zona de segurança. Neste exemplo, você configura uma segurança específica para permitir apenas o tráfego de endereço curinga de um host na zona de confiança para a zona não confiável. Nenhum outro tráfego é permitido.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar uma política de segurança para permitir o tráfego selecionado:

Configure as interfaces e zonas de segurança.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

Crie uma entrada do catálogo de endereços para o host e anexe o catálogo de endereços a uma zona.

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

Defina a política para permitir o tráfego de endereço curinga.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

Resultados

No modo de configuração, confirme sua configuração digitando os show security policies comandos e show security zones . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Finalidade

Verifique as informações sobre as políticas de segurança.

Ação

Do modo operacional, insira o show security policies policy-name permit-wildcard detail comando para exibir detalhes sobre a política de segurança curinga de permissão configurada no dispositivo.

Significado

A saída exibe informações sobre a política de curinga de permissão configurada no sistema. Verifique as seguintes informações:

Zonas De e Para

Endereços de origem e destino

Critérios de correspondência

Exemplo: Configuração de uma Política de Segurança para Redirecionar Logs de Tráfego para um Servidor de Log do Sistema Externo

Este exemplo mostra como configurar uma política de segurança para enviar logs de tráfego gerados no dispositivo para um servidor de log do sistema externo.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Um cliente conectado a um dispositivo SRX5600 na interface ge-4/0/5

Um servidor conectado ao dispositivo SRX5600 na interface ge-4/0/1

Os logs gerados no dispositivo SRX5600 são armazenados em um servidor de log do sistema baseado em Linux.

Um dispositivo SRX5600 conectado ao servidor baseado em Linux na interface ge-4/0/4

Nenhuma configuração especial além da inicialização do dispositivo é necessária antes de configurar esse recurso.

Visão geral

Neste exemplo, você configura uma política de segurança no dispositivo SRX5600 para enviar logs de tráfego, gerados pelo dispositivo durante a transmissão de dados, para um servidor baseado em Linux. Os logs de tráfego registram detalhes de cada sessão. Os logs são gerados durante o estabelecimento e o término da sessão entre o dispositivo de origem e o de destino que estão conectados ao dispositivo SRX5600.

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar uma política de segurança para enviar logs de tráfego a um servidor de log do sistema externo:

Configure logs de segurança para transferir logs de tráfego gerados no dispositivo SRX5600 para um servidor de log do sistema externo com o endereço IP 203.0.113.2. O endereço IP 127.0.0.1 é o endereço de loopback do dispositivo SRX5600.

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

Configure uma zona de segurança e especifique os tipos de tráfego e protocolos permitidos na interface ge-4/0/5.0 do dispositivo SRX5600.

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

Configure outra zona de segurança e especifique os tipos de tráfego permitidos nas interfaces ge-4/0/4.0 e ge-4/0/1.0 do dispositivo SRX5600.

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

Crie uma política e especifique os critérios de correspondência para essa política. Os critérios de correspondência especificam que o dispositivo pode permitir o tráfego de qualquer origem, para qualquer destino e em qualquer aplicativo.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

Habilite a política para registrar detalhes de tráfego no início e no final da sessão.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

Resultados

No modo de configuração, confirme sua configuração digitando o show security log comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

Se terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificando zonas

Finalidade

Verifique se a zona de segurança está habilitada ou não.

Ação

Do modo operacional, insira o show security zones comando.

Verificando políticas

Finalidade

Verifique se a política está funcionando.

Ação

Do modo operacional, insira o show security policies comando em todos os dispositivos.

Modo TAP para Zonas e Políticas de Segurança

O modo de ponto de acesso de terminal (TAP) para zonas de segurança e política permite que você monitore passivamente os fluxos de tráfego em uma rede por meio de um SPAN de switch ou porta espelho.

- Entender o Suporte do Modo TAP para Zonas e Políticas de Segurança

- Exemplo: configuração de zonas e políticas de segurança no modo TAP

Entender o Suporte do Modo TAP para Zonas e Políticas de Segurança

O modo Terminal Access Point (TAP) é um dispositivo de espera, que verifica o tráfego espelhado através do switch. Se as zonas e políticas de segurança estiverem configuradas, o modo TAP inspecionará o tráfego de entrada e saída configurando a interface TAP e gerando um relatório de log de segurança para exibir o número de ameaças detectadas e o uso do usuário. Se algum pacote for perdido na interface de tap, as zonas e políticas de segurança encerrarão a conexão, como resultado, nenhum relatório será gerado para essa conexão. A configuração da zona de segurança e da política permanece a mesma do modo não TAP.

Quando você configura um dispositivo para operar no modo TAP, o dispositivo gera informações de log de segurança para exibir as informações sobre ameaças detectadas, uso de aplicativos e detalhes do usuário. Quando o dispositivo é configurado para operar no modo TAP, o dispositivo recebe pacotes somente da interface TAP configurada. Exceto a interface TAP configurada, outra interface é configurada para a interface normal que é usada como interface de gerenciamento ou conectada ao servidor externo. O dispositivo gera relatório ou log de segurança de acordo com o tráfego de entrada.

A zona de segurança e a política de segurança padrão serão configuradas após a configuração da interface TAP. Você pode configurar outras zonas ou políticas, se necessário. Se uma interface for usada para conectar um servidor, o endereço IP, a interface de roteamento e a configuração de segurança também precisarão ser configurados.

Você pode configurar apenas uma interface TAP ao operar o dispositivo no modo TAP.

Exemplo: configuração de zonas e políticas de segurança no modo TAP

Este exemplo mostra como configurar zonas de segurança e políticas quando o firewall SRX é configurado no modo TAP (Terminal Access Point).

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Um firewall SRX

Junos OS versão 19.1R1

Visão geral

Neste exemplo, você configura o firewall SRX para operar no modo TAP. Quando você configura o firewall SRX para operar no modo TAP, o dispositivo gera informações de log de segurança para exibir as informações sobre ameaças detectadas, uso de aplicativos e detalhes do usuário.

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova as quebras de linha, altere os detalhes necessários para corresponder à configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre no commit do modo de configuração.

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Tramitação processual

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

Para configurar zonas no modo TAP:

Configure a interface da zona de toque da zona de segurança.

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

Configure o rastreamento de aplicativos da zona de toque da zona de segurança.

user@host# set security zones security-zone tap-zone application-tracking

Configure a política de segurança que permita o tráfego de zona de toque para zona de toque de política de zona de toque e configure a condição de correspondência.

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

Resultados

No modo de configuração, confirme sua configuração digitando os show security zones comandos e show security policies . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Para confirmar se a configuração está funcionando corretamente, execute estas tarefas:

Verificando a configuração da política no modo TAP

Finalidade

Verifique as informações sobre as políticas de segurança.

Ação

Do modo operacional, insira o show security policies detail comando.

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Significado

Exibe um resumo de todas as políticas de segurança configuradas no dispositivo no modo TAP.

Grupos de Endereços Dinâmicos em Políticas de Segurança

Adicionar manualmente entradas de endereço a uma política pode ser demorado. Existem fontes externas que fornecem listas de endereços IP que têm uma finalidade específica (como uma lista de bloqueio) ou que têm um atributo comum (como um local ou comportamento específico que pode representar uma ameaça). Você pode usar a fonte externa para identificar fontes de ameaças por seu endereço IP e, em seguida, agrupar esses endereços em uma entrada de endereço dinâmico e fazer referência a essa entrada em uma política de segurança. Assim, você pode controlar o tráfego de e para esses endereços. Cada um desses grupos de endereços IP é chamado de entrada de endereço dinâmico.

Há suporte para os seguintes tipos de endereços IP:

-

IP único. Por exemplo: 192.0.2.0

-

Faixa de IP. Por exemplo: 192.0.2.0- 192.0.2.10

-

CIDR. Por exemplo: 192.0.2.0/24

Cada entrada ocupa uma linha. A partir do Junos OS Release 19.3R1, os intervalos de endereços IP não precisam ser classificados em ordem crescente e o valor das entradas de IP pode se sobrepor no mesmo arquivo de feed. Nas versões do Junos OS anteriores à 19.3R1, os intervalos de endereços IP precisam ser classificados em ordem crescente e o valor das entradas de IP não pode se sobrepor no mesmo arquivo de feed.

Uma entrada de endereço dinâmico é um grupo de endereços IP, não um único prefixo IP. Uma entrada de endereço dinâmica é diferente dos conceitos de endereço de segurança de catálogos de endereços e endereços de entrada de endereço.

Veja a seguir os benefícios da implantação de entradas de endereço dinâmico em políticas de segurança:

-

O administrador de rede tem mais controle sobre o tráfego de e para grupos de endereços IP.

-

O servidor externo fornece feeds de endereços IP atualizados para o firewall SRX.

-

Os esforços do administrador são drasticamente reduzidos. Por exemplo, em uma configuração de política de segurança herdada, adicionar 1000 entradas de endereço para uma política referenciar exigiria cerca de 2000 linhas de configuração. Ao definir uma entrada de endereço dinâmico e referenciá-la em uma política de segurança, até milhões de entradas podem fluir para o firewall SRX sem muito esforço adicional de configuração.

-

Nenhum processo de confirmação é necessário para adicionar novos endereços. Adicionar milhares de endereços a uma configuração por meio de um método herdado leva muito tempo para ser confirmado. Como alternativa, os endereços IP em uma entrada de endereço dinâmico vêm de um feed externo, portanto, nenhum processo de confirmação é necessário quando os endereços em uma entrada são alterados.

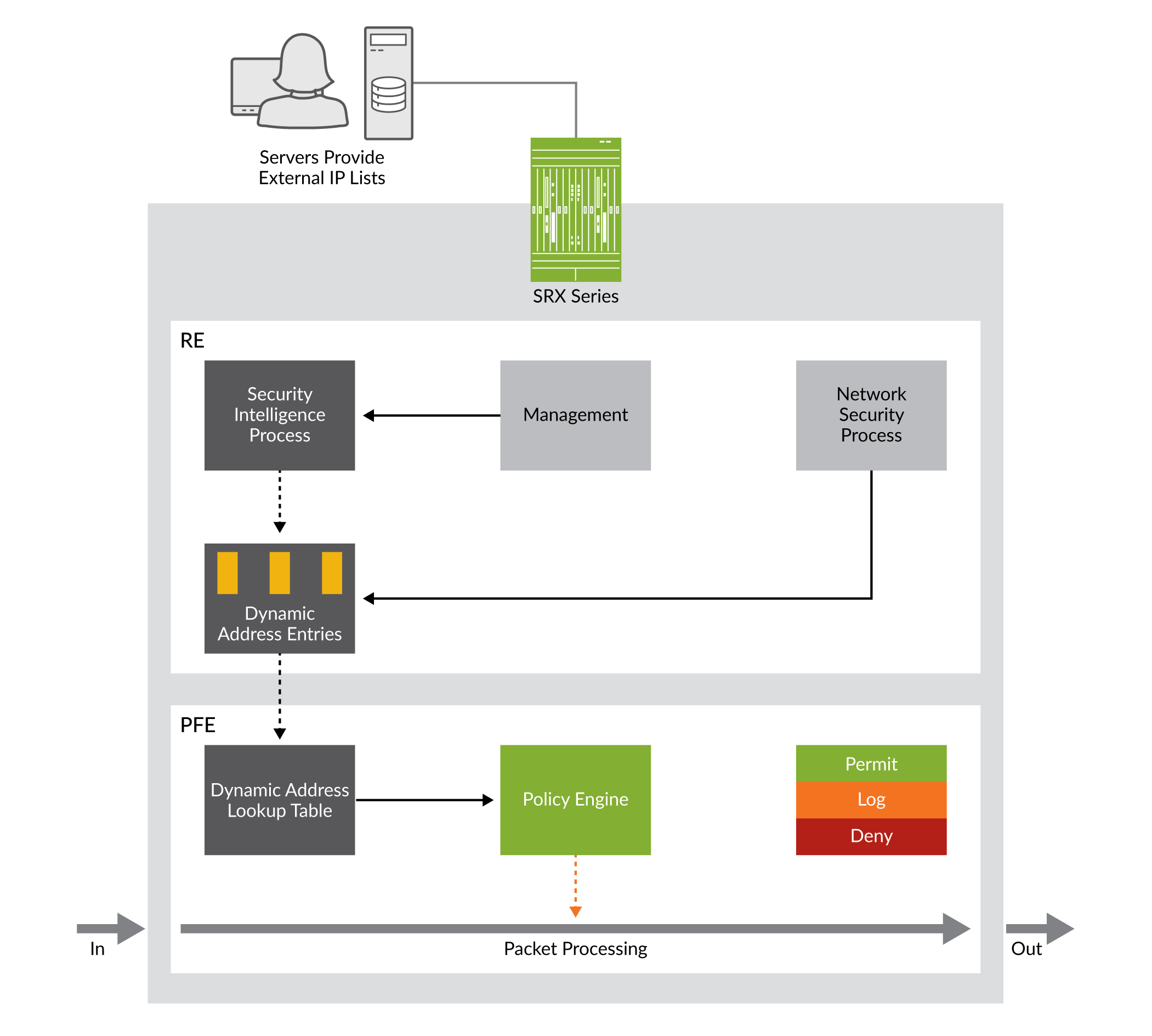

A Figura 3 ilustra uma visão geral funcional de como funciona a entrada de endereço dinâmico em uma política de segurança.

de segurança

de segurança

Uma política de segurança faz referência à entrada de endereço dinâmico em um campo de endereço de origem ou destino (da mesma forma que uma política de segurança faz referência a uma entrada de endereço herdada).

A Figura 4 ilustra uma política que usa uma entrada de endereço dinâmico no campo Endereço de destino.

de Segurança

de Segurança

Na Figura 4, a Política 1 usa o endereço de destino 10.10.1.1, que é uma entrada de endereço de segurança herdada. A política 2 usa a lista de bloqueio do fornecedor de endereço de destino, que é uma entrada de endereço dinâmica nomeada pelo administrador da rede. Seu conteúdo é a lista de endereços IP recuperados de um arquivo de feed externo. Os pacotes que correspondem a todos os cinco critérios (a zona de origem chamada não confiável, o engenheiro nomeado zona de destino, qualquer endereço de origem, um endereço IP de destino que pertence à entrada de endereço dinâmico da lista de bloqueio do fornecedor e o aplicativo de e-mail) são tratados de acordo com as ações de política, que são negar e registrar o pacote.

Os nomes de entrada de endereço dinâmico compartilham o mesmo espaço de nome que as entradas de endereço de segurança herdadas, portanto, não use o mesmo nome para mais de uma entrada. O processo de confirmação do Junos OS verifica se os nomes não estão duplicados para evitar conflitos.

Os grupos de endereços dinâmicos são compatíveis com os seguintes feeds de dados:

-

Listas personalizadas (listas de permissões e listas de bloqueio)

-

GeoIP

Servidores de feed

-

Os servidores de feed contêm entradas de endereço dinâmico em um arquivo de feed. Você pode criar feeds personalizados que podem ser locais ou remotos. Para a criação de feeds personalizados, consulte Criação de feeds personalizados

-

Configure o firewall SRX para usar os feeds. Consulte feed-server para configurar o firewall SRX.

Feeds de pacote

Endereços IP, prefixos IP ou intervalos de IP contidos em uma entrada de endereço dinâmico podem ser atualizados periodicamente baixando um feed externo. Os firewalls SRX iniciam periodicamente uma conexão com o servidor de feed para baixar e atualizar as listas de IP que contêm os endereços dinâmicos atualizados.

A partir do Junos OS Release 19.3R1, você pode baixar um único arquivo tgz do servidor e extraí-lo em vários arquivos de alimentação de filhos. Cada arquivo individual corresponde a um feed. Permita que endereços dinâmicos individuais façam referência ao feed dentro do arquivo de pacote. O arquivo de pacote reduz a sobrecarga da CPU quando muitos feeds são configurados, em que vários feeds filhos são compactados em um arquivo .tgz

Há suporte para os seguintes modos de alimentação de pacotes:

Modo de arquivamento

No modo de arquivamento, você precisa compactar todos os arquivos de feed do firewall SRX em um arquivo tgz. O firewall SRX baixa esse arquivo e extrai todos os feeds após a extração. Esse processo é explicado abaixo:

-

Quando o url do servidor de feed é um url de um arquivo com o sufixo .tgz em vez do url original da pasta, isso significa que esse servidor usa um único arquivo para transportar todos os seus feeds para a implantação de endereços dinâmicos do Firewall SRX. Nesse caso, os feeds nesse servidor herdam o intervalo de atualização ou o intervalo de retenção do servidor. Qualquer configuração de usuário do intervalo de atualização ou do intervalo de espera para esse feed é ignorada.

-

Após essa alteração, siga as etapas abaixo para manter os feeds do servidor, conforme o exemplo abaixo.

O exemplo abaixo mostra as etapas necessárias para manter os feeds do servidor:

-

Coloque todos os arquivos de feed do firewall SRX na pasta feeds-4-srx

-

Gere todos os arquivos de feed fd1 fd2 fd3 .. fdN na pasta feeds-4-srx

-

Adicionar ou remover os intervalos de IP dos feeds

-

Acesse os arquivos executando o seguinte comando:

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

Após a etapa 4, o arquivo feeds-4-srx.tgz está pronto para download no firewall SRX que contém a mesma pasta que contém o arquivo feeds-4-srx.tgz . Após o download, os arquivos extraídos são colocados na mesma pasta que feeds-4-srx.tgz. O exemplo a seguir mostra uma configuração de samle em um firewall SRX:

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

O parâmetro path requer o caminho relativo do feed dentro do arquivo do pacote.

-

Se o arquivo tar -zxf feeds-4-srx.tgz gerar uma pasta feeds-4-srx e essa pasta contiver o arquivo de feed fd1, use o seguinte comando para configurar o feed:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

Se o arquivo tar -zxf feeds-4-srx.tgz extrair o arquivo fd1 diretamente, use o seguinte comando para configurar o feed:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

Você pode autenticar servidores de feed de endereço dinâmico antes de baixar feeds no vSRX 3.0, usando as

usernameopções epassword. Essas novas opções de autenticação permitem obter feeds com segurança de servidores Web locais ou remotos, facilitando o dimensionamento automático de operações de negócios e serviços da Camada 7.Essa configuração garante que o firewall autentique o servidor de feed especificado antes de baixar qualquer feed de endereço dinâmico, protegendo assim os dados de feed e mantendo a integridade da rede.

Este comando permite especificar o nome do servidor, juntamente com as credenciais necessárias, garantindo que apenas servidores autenticados sejam aceitos.

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>Observação:O nome de usuário pode ter no mínimo 3 e até 32 caracteres e a senha pode ter no mínimo 6 e até 32 caracteres, o que deve incluir apenas letras minúsculas (a-z), letras maiúsculas (A-Z) e dígitos (0-9).

Modo de arquivo simples

O modo de arquivo simples oferece simplicidade máxima para o usuário, introduzindo uma alteração de sintaxe no formato de arquivo de feed existente. O conteúdo de todos os arquivos de feed é compilado em um único arquivo, com .bundle como sufixo. Isso permite que você gerencie um único arquivo. O firewall SRX classifica os intervalos de IP nesse arquivo de pacote em vários arquivos de feed. Você pode compactar esse arquivo como .bundle.gz se puder economizar alguma largura de banda para transmissão. Além do formato de arquivo definido anteriormente, é introduzida uma tag maiúscula FEED: seguida pelo nome do feed. As linhas abaixo dessa tag são consideradas intervalos de IP pertencentes ao feed. Um exemplo da aparência do formato de arquivo é dado abaixo:

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

A configuração em um firewall SRX é semelhante ao modo de arquivamento e é fornecida abaixo:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

A diferença entre o modo simples e o modo de arquivamento é o sufixo do arquivo e o layout dentro do arquivo. Você pode selecionar o modo que for mais conveniente para você.

Como os arquivos de feed estão no formato de texto simples, o gzip pode reduzir o tamanho do arquivo. Se um servidor e um firewall SRX tiverem um link de WAN no meio, use um arquivo de tamanho menor para ser transmitido na rede, nesse caso, compacte o arquivo do pacote e configure os seguintes comandos:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

Comportamento da política de Segurança específica da plataforma

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos.

Use as tabelas a seguir para analisar o comportamento específico da sua plataforma:

- Suporte a políticas de Segurança específicas da plataforma

- Comportamento de configuração de política de Segurança específico da plataforma

- Comportamento de sincronização de configuração de política específica da plataforma

- Comportamento de suporte a IDP específico da plataforma

- Comportamento de suporte do Assistente de política de firewall específico da plataforma

Suporte a políticas de Segurança específicas da plataforma

| Plataforma |

Diferença |

|---|---|

| Série SRX |

O número de políticas de segurança e o número máximo de políticas por contexto para dispositivos SRX5400 são 100.000. |

Comportamento de configuração de política de Segurança específico da plataforma

| Plataforma |

Diferença |

|---|---|

| Série SRX |

|

| Firewall virtual vSRX 3.0 |

|

Comportamento de sincronização de configuração de política específica da plataforma

| Plataforma |

Diferença |

|---|---|

| Firewall virtual da Série SRX e vSRX 3.0 |

|

Comportamento de suporte a IDP específico da plataforma

| Plataforma |

Diferença |

|---|---|

| Série SRX |

|

Comportamento de suporte do Assistente de política de firewall específico da plataforma

| Plataforma |

Diferença |

|---|---|

| Série SRX |

|

Informações adicionais da plataforma

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos. Plataformas adicionais podem ser suportadas.

| Firewalls SRX e Firewall virtual vSRX 3.0 que oferecem suporte ao servidor de feed de arquivos, suportam: |

SRX300, SRX320, SRX340, SRX345, SRX550 e SRX550M |

SRX1500 |

Dispositivos SRX4100, SRX4200, SRX4600, SRX5400 e vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| Número máximo de servidores de feed |

10 |

40 |

100 |

5000 |

| Número máximo de feeds |

500 |

200 |

5000 |

5000 |

| Número máximo de entradas de endereços dinâmicos |

500 |

200 |

5000 |

5000 |

| Firewalls SRX que oferecem suporte a objeto de política, suportam: |

SRX300 e SRX320 |

SRX340 |

SRX345 e SRX380 |

SRX550M |

SRX1500, SRX1600 e SRX4100 |

SRX4200 e SRX4300 |

SRX4600 |

SRX4700, SRX5400, SRX5600 e SRX5800 |

|---|---|---|---|---|---|---|---|---|

| Objetos de endereço |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| Objetos de aplicativo |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| Políticas de Segurança |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Contextos de política (pares de zonas) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| Políticas por contexto |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| Políticas com Contagem Habilitada |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.