Nesta página

Entendendo a autenticação de spoke em implantações de AutoVPN

Exemplo: Configuração de autoVPN básica com iBGP para tráfego IPv6

Exemplo: Configuração de autoVPN com túneis iBGP e active-backup

Exemplo: Configuração de AutoVPN com OSPFv3 para tráfego IPv6

Exemplo: Encaminhamento de tráfego por um túnel AutoVPN com seletores de tráfego

Exemplo: Garantindo a disponibilidade do túnel de VPN com seletores de tráfego e AutoVPN

Exemplo: Configuração de autoVPN com chave pré-compartilhada

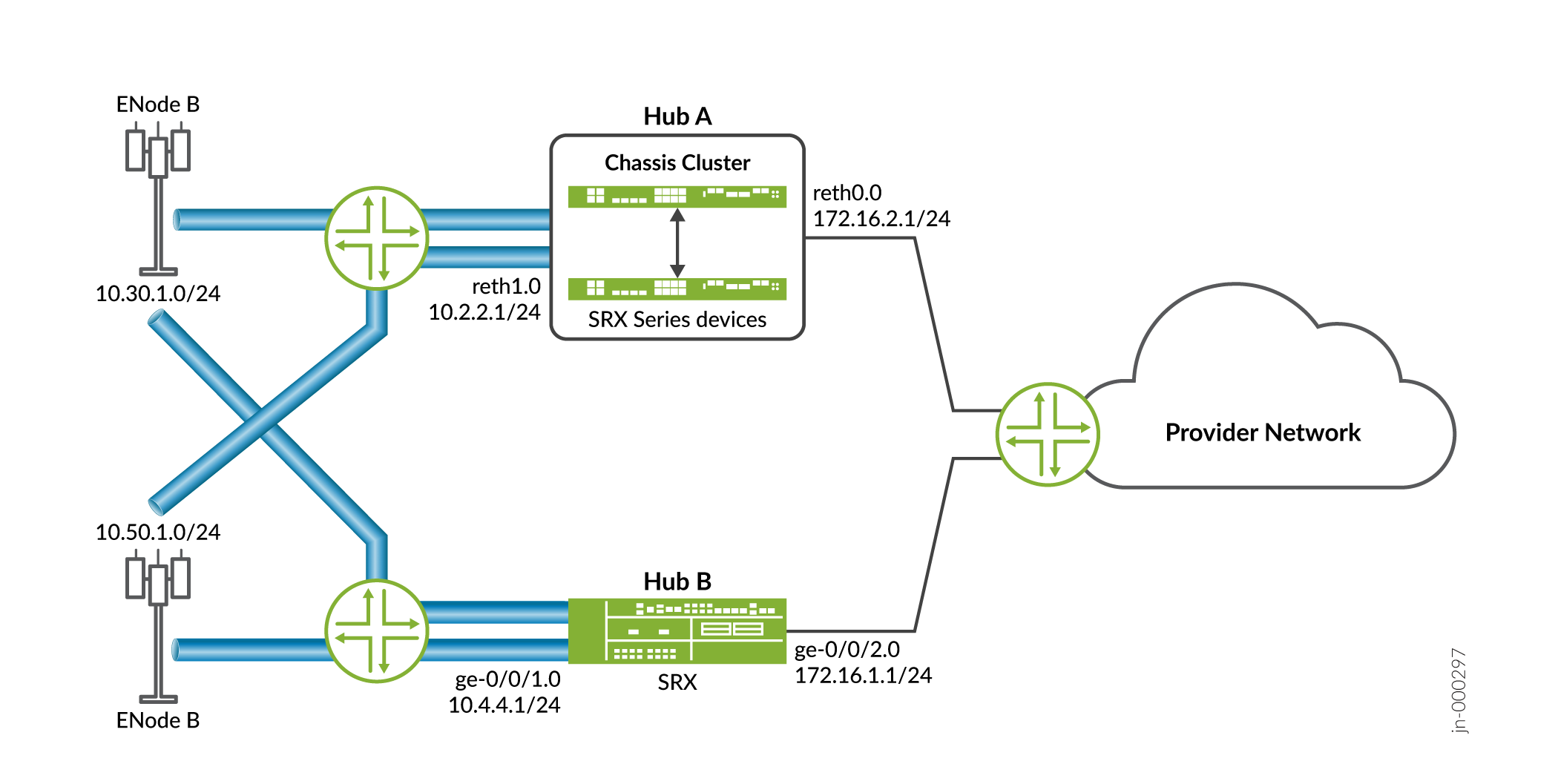

AutoVPN em dispositivos hub-and-spoke

Saiba mais sobre o AutoVPN e como configurá-lo em firewalls da Série SRX.

O AutoVPN oferece suporte a um agregador vpn IPsec (conhecido como hub) que serve como um único ponto de terminação para vários túneis para locais remotos (conhecidos como spokes). O AutoVPN permite que os administradores de rede configurem um hub para spokes atuais e futuros.

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a Comportamento autoVPN específico da plataforma seção para obter notas relacionadas à sua plataforma.

Entendendo o AutoVPN

O AutoVPN oferece suporte a um agregador vpn IPsec (conhecido como hub) que serve como um único ponto de terminação para vários túneis para locais remotos (conhecidos como spokes). O AutoVPN permite que os administradores de rede configurem um hub para spokes atuais e futuros. Não são necessárias alterações de configuração no hub quando os dispositivos spoke são adicionados ou excluídos, permitindo assim aos administradores flexibilidade no gerenciamento de implantações de rede em grande escala.

- Modos de túnel seguros

- Autenticação

- Configuração e gerenciamento

- Suporte multicast usando PIM

- Entendendo as limitações da AutoVPN

- Entendendo a AutoVPN com seletores de tráfego

Modos de túnel seguros

O AutoVPN é suportado em VPNs IPsec baseadas em rota. Para VPNs baseadas em rota, você configura uma interface de túnel seguro (st0) e a vincula a um túnel VPN IPsec. st0 interfaces em redes AutoVPN podem ser configuradas em um dos dois modos:

-

Modo ponto a ponto — Por padrão, uma interface st0 configurada no nível de

edit interfaces st0 unit xhierarquia está no modo ponto a ponto. -

Modo ponto a multiponto — Neste modo, a opção

multipointé configurada no nível [edit interfaces st0 unit x] de hierarquia em ambos os hubs AutoVPN e spokes. interfaces st0 no hub e spokes devem ser numeradas e o endereço IP configurado em um spoke deve existir na sub-rede de interface st0 do hub.

Tabela 1 compara os modos de interface segura de ponto a ponto autoVPN e ponto a multiponto.

|

Modo ponto a ponto |

Modo ponto a multiponto |

|---|---|

|

Oferece suporte ao IKEv1 ou IKEv2. |

Oferece suporte ao IKEv1 ou IKEv2. |

| Oferece suporte ao tráfego IPv4 e IPv6. |

Oferece suporte a IPv4 ou IPv6. |

| Seletores de tráfego |

Protocolos de roteamento dinâmico (OSPF, OSPFv3 e iBGP) |

| Detecção de peer inativo |

Detecção de peer inativo |

| Permite que os dispositivos spoke sejam da Série SRX ou dispositivos de terceiros. |

Esse modo só é compatível com firewalls da Série SRX. |

Autenticação

As AutoVPNs oferecem suporte a métodos de autenticação baseados em chave pré-compartilhados e certificados.

Para autenticação baseada em certificados em hubs e spokes autoVPN, você pode usar certificados de infraestrutura de chave pública (PKI) X.509. O tipo de usuário IKE do grupo configurado no hub permite que as strings sejam especificadas para combinar com o campo de assunto alternativo em certificados spoke. Também podem ser especificadas correspondências parciais para os campos de assunto em certificados de spoke. Veja o entendimento da autenticação spoke em implantações de AutoVPN.

Oferecemos suporte à AutoVPN com as seguintes duas opções:

- PSK semeado autoVPN: Vários pares conectados ao mesmo gateway com chave pré-compartilhada diferente.

- PSK compartilhado da AutoVPN: Vários pares conectados ao mesmo gateway com a mesma chave pré-compartilhada.

O PSK semeado é diferente do PSK não semeado (ou seja, o mesmo PSK compartilhado). O PSK semeado usa a chave mestre para gerar o PSK compartilhado para o peer. Assim, cada peer terá PSK diferente conectando-se ao mesmo gateway. Por exemplo: Considere um cenário em que o peer 1 com o ID user1@juniper.net IKE e o peer 2 com ID user2@juniper.net IKE tenta se conectar ao gateway. Neste cenário, o gateway configurado como HUB_GW contendo a chave mestre configurada como ThisIsMySecretPreSharedkey terá o PSK diferente da seguinte forma:

Peer 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

Peer 2: 3db8385746f3d1e639435a882579a9f28464e5c7

Isso significa que, para usuários diferentes com id de usuário diferente e a mesma chave mestre gerará uma chave pré-compartilhada diferente ou única.

Você pode usar ou seeded-pre-shared-keypre-shared-key para Auto-VPN PSK:

- Chave pré-compartilhada diferente: Se o

seeded-pre-shared-keyconjunto for definido, uma chave pré-compartilhada de IKE diferente é usada pelo gateway VPN para autenticar cada peer remoto. As chaves pré-compartilhadas por peer são geradas usando omaster-keyconjunto no gateway IKE e compartilhadas entre os pares.Para permitir que o gateway VPN use uma chave pré-compartilhada (PSK) IKE diferente para autenticar cada peer remoto, use os novos comandos

seeded-pre-shared-key ascii-textCLI ouseeded-pre-shared-key hexadecimalsob o nível de[edit security ike policy policy_name]hierarquia.Este comando é mutuamente exclusivo com

pre-shared-keycomando sob a mesma hierarquia.Veja a política.

- Chave compartilhada/mesma pré-compartilhada: Se

pre-shared-key-typenão estiver configurado, o PSK será considerado compartilhado. A mesma chave de IKE pré-compartilhada é usada pelo gateway VPN para autenticar todos os pares remotos.Para permitir que o gateway VPN use o mesmo IKE PSK para autenticar todos os pares remotos, use os comandos CLI existentes

pre-sharedkey ascii-textoupre-shared-key hexadecimal.

No gateway VPN, você pode ignorar a validação de IKE ID usando a general-ikeid declaração de configuração no nível hierárquica [edit security ike gateway gateway_name dynamic] . Se essa opção estiver configurada, durante a autenticação de peer remoto, o gateway VPN permite qualquer conexão ID IKE remota. Veja general-ikeid.

A linha SRX5000 com a placa SPC3 e o firewall virtual vSRX em execução iked (com o junos-ike pacote) oferece suporte aos seguintes modos IKE:

|

Modo IKE |

SRX5000 linha com a placa SPC3 e o firewall virtual vSRX em execução de processo iked |

|

|---|---|---|

|

PSK compartilhado |

Seeded-PSK |

|

|

IKEv2 |

Sim |

Sim |

|

IKEv2 com qualquer- |

Sim |

Sim |

|

Modo agressivo IKEv1 |

Sim |

Sim |

|

Modo agressivo IKEv1 com |

Sim |

Sim |

|

Modo principal IKEv1 |

Sim |

Não |

|

Modo principal IKEv1 com qualquer id remoto/ |

Sim |

Não |

Veja exemplo: Configuração de autoVPN com chave pré-compartilhada.

Configuração e gerenciamento

O AutoVPN é configurado e gerenciado em firewalls da Série SRX usando a CLI. Vários hubs AutoVPN podem ser configurados em um único firewall da Série SRX. O número máximo de spokes suportados por um hub configurado é específico para o modelo do firewall da Série SRX.

Suporte multicast usando PIM

O IP multicast oferece tráfego a mais de um receptor pretendido replicando os pacotes de dados. Você pode usar dados multicast para aplicativos como streaming de vídeo. Seu firewall oferece suporte ao Protocol Independent Multicast (PIM) no modo ponto a multiponto (P2MP). Você pode habilitar o PIM no túnel seguro do firewall, st0, interface com modo P2MP. O protocolo detecta a interface P2MP a partir da configuração da interface e suporta tráfego multicast. Para entender o PIM, veja a visão geral do PIM.

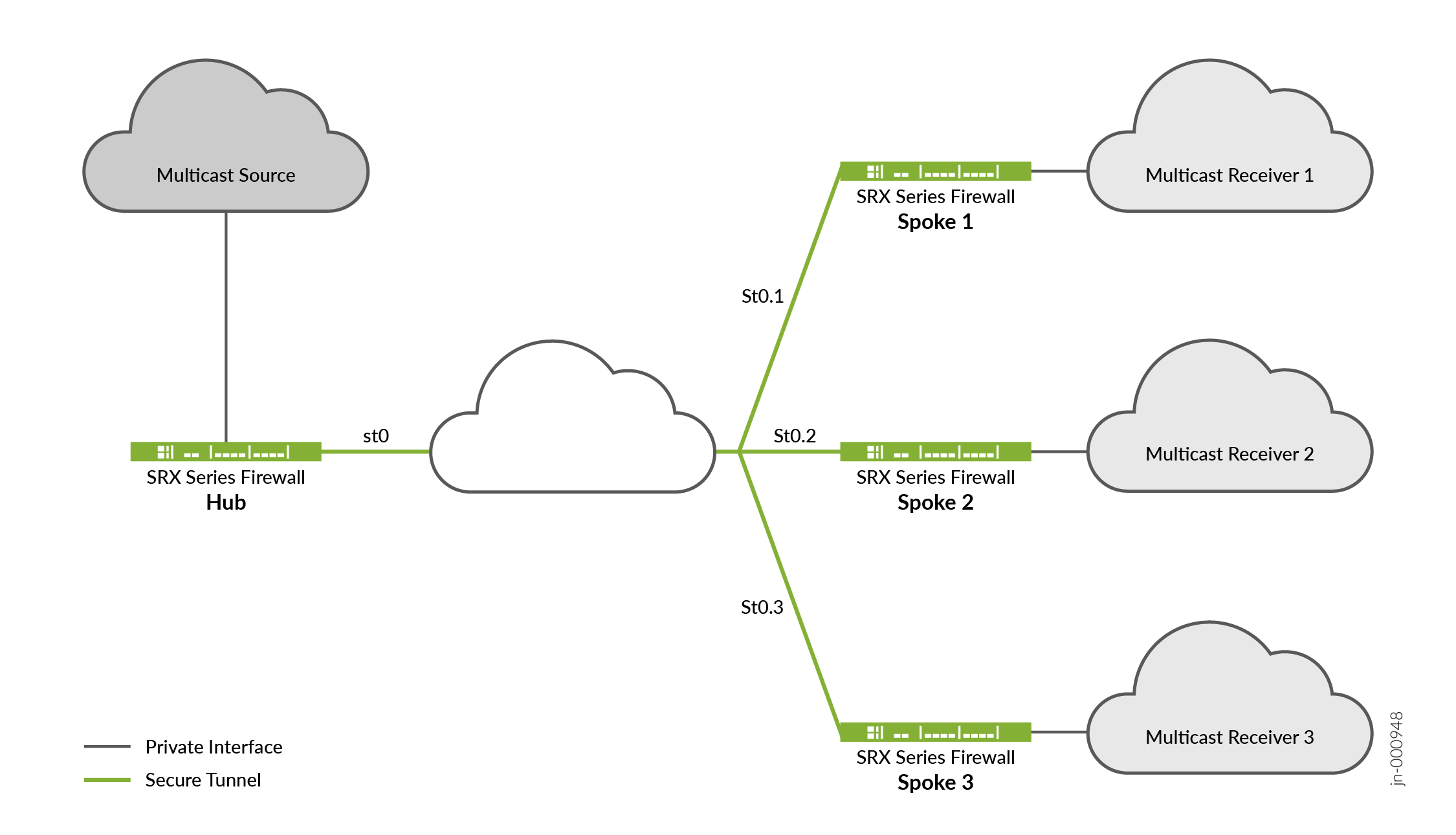

Figura 1 ilustra a topologia multicast na infraestrutura P2MP.

A topologia mostra que um dos firewalls da Série SRX atua como um hub e o resto dos três atuando como spokes. Você também pode ter dois spokes em sua topologia. Normalmente, o remetente multicast reside atrás do hub, enquanto os receptores multicast estão por trás dos spokes. Para suporte multicast, observe que a interface lógica st0 de túnel seguro nos dispositivos hub-and-spoke está configurada com o modo PIM P2MP. Em cada um desses dispositivos, a interface st0 P2MP rastreia todas as junções de PIM por vizinho para garantir que o encaminhamento ou replicação multicast ocorra apenas para os vizinhos que estão em estado de adesão.

Os firewalls da Série SRX oferecem suporte a tráfego IP multicast no modo PIM esparso nas interfaces st0 P2MP. O hub atua como o roteador de primeiro salto (FHR) ou o ponto de encontro (RP). Os spokes podem atuar como roteadores de último salto (LHR) na rede P2MP. Os dispositivos da rede replicam os pacotes de dados multicast para vizinhos que se juntam ao grupo multicast.

Observe as seguintes considerações ao configurar o suporte de tráfego multicast:

-

Você não pode configurar o IPv6 multicast em interfaces P2MP.

-

Para que a configuração de IP multicast funcione, você deve desativar o PowerMode IPsec (PMI).

-

Você não pode realizar o ping multicast de ou para interfaces P2MP.

-

Observe que o IGMP é habilitado por padrão quando você habilita o PIM, mas não funciona na interface P2MP.

Para obter mais informações sobre como configurar o suporte multicast na infraestrutura P2MP, veja Configurar o suporte multicast na infraestrutura P2MP.

Entendendo as limitações da AutoVPN

Os recursos a seguir não são suportados para AutoVPN:

-

As VPNs baseadas em políticas não são suportadas.

-

O protocolo de roteamento dinâmico RIP não é suportado com túneis AutoVPN.

-

As chaves manuais e o Autokey IKE com chaves pré-compartilhadas não são suportados.

-

A configuração da ligação estática de túnel de próximo salto (NHTB) no hub para spokes não é suportada.

-

O ulticast IPv6 mnão tem suporte.

-

O tipo de usuário IKE ID do grupo não é suportado com um endereço IP como o ID IKE.

-

Quando o tipo de usuário IKE ID do grupo é usado, o ID IKE não deve se sobrepor a outros gateways IKE configurados na mesma interface externa.

Entendendo a AutoVPN com seletores de tráfego

Os hubs AutoVPN podem ser configurados com vários seletores de tráfego para proteger o tráfego aos spokes. Este recurso oferece os seguintes benefícios:

-

Uma única configuração de VPN pode oferecer suporte a muitos pares diferentes.

-

Os pares de VPN podem ser firewalls que não são da Série SRX.

-

Um único peer pode estabelecer vários túneis com a mesma VPN.

-

Um número maior de túneis pode ser suportado do que com o AutoVPN com protocolos dinâmicos de roteamento.

As redes AutoVPN que usam interfaces de túnel seguras no modo ponto a ponto oferecem suporte a endereços IPv6 para seletores de tráfego e para pares IKE.

Quando o túnel hub-to-spoke é estabelecido, o hub usa a inserção automática de rotas (ARI), conhecida em versões anteriores como inserção de rota reversa (RRI) para inserir a rota ao prefixo spoke em sua tabela de roteamento. A rota ARI pode então ser importada para protocolos de roteamento e distribuída para a rede central.

O AutoVPN com seletores de tráfego pode ser configurado com a interface de túnel seguro (st0) no modo ponto a ponto para IKEv1 e IKEv2.

Os protocolos de roteamento dinâmico não são suportados em interfaces st0 quando os seletores de tráfego estão configurados.

Observe as seguintes advertências ao configurar o AutoVPN com seletores de tráfego:

-

Os protocolos de roteamento dinâmicos não são suportados com seletores de tráfego com interfaces st0 no modo ponto a ponto.

-

A VPN auto Discovery e a carga de configuração IKEv2 não podem ser configuradas com AutoVPN com seletores de tráfego.

-

Os spokes podem ser firewalls que não são da Série SRX; no entanto, observe as seguintes diferenças:

-

No IKEv2, um spoke da Série NÃO SRX pode propor vários seletores de tráfego em uma única negociação de SA. Isso não é suportado em firewalls da Série SRX e a negociação é recusada.

-

Um spoke fora da Série SRX pode identificar portas ou protocolos específicos para o uso do seletor de tráfego. Portas e protocolos não são suportados com seletores de tráfego em firewalls da Série SRX e a negociação é recusada.

-

Consulte também

Entendendo a autenticação de spoke em implantações de AutoVPN

Em implantações de AutoVPN, os dispositivos hub e spoke devem ter certificados PKI X.509 válidos carregados. Você pode usar o show security pki local-certificate detail comando para exibir informações sobre os certificados carregados em um dispositivo.

Esse tópico abrange a configuração no hub que permite que os spokes autenticam e se conectem ao hub usando certificados:

Configuração de ID do Grupo IKE no hub

O recurso ID ID do grupo permite que vários dispositivos spoke compartilhem uma configuração IKE no hub. A identificação do titular do certificado, nos campos de assunto sujeito ou alternativo no certificado X.509 de cada spoke, deve conter uma parte que seja comum a todos os spokes; a parte comum da identificação do certificado é especificada para a configuração IKE no hub.

Por exemplo, o ID example.net IKE pode ser configurado no hub para identificar spokes com os nomes device1.example.netde host edevice2.example.netdevice3.example.net. O certificado em cada spoke deve conter uma identidade de nome de host no campo de assunto alternativo com example.net a parte mais correta do campo; device1.example.netpor exemplo. . Neste exemplo, todos os spokes usam essa identidade de nome de host em sua carga ID IKE. Durante a negociação do IKE, o IKE ID de um spoke é usado para combinar com a parte comum da identidade IKE de peer configurada no hub. Um certificado válido autentica o spoke.

A parte comum da identificação do certificado pode ser uma das seguintes:

Um nome de host parcial no campo de assunto alternativo do certificado, por exemplo

example.net.Um endereço de e-mail parcial no campo de assunto alternativo do certificado, por exemplo

@example.net.Uma corda de contêiner, um conjunto de curingas ou ambos para combinar com os campos de assunto do certificado. Os campos de assunto contêm detalhes do titular do certificado digital no formato abstrato de notação de sintaxe um (ASN.1) de nome distinto (DN). Os campos podem incluir organização, unidade organizacional, país, localidade ou nome comum.

Para configurar um ID IKE em grupo para combinar campos de assunto em certificados, você pode especificar os seguintes tipos de correspondências de identidade:

Container — o hub autentica o ID IKE do spoke se os campos de assunto do certificado do spoke corresponderem exatamente aos valores configurados no hub. Várias entradas podem ser especificadas para cada campo de assunto (por exemplo

ou=eng,ou=sw). A ordem dos valores nos campos deve corresponder.Curinga — o hub autentica o ID IKE do spoke se os campos de assunto do certificado do spoke corresponderem aos valores configurados no hub. A partida curinga oferece suporte a apenas um valor por campo (por exemplo,

ou=engouou=swnãoou=eng,ou=sw). A ordem dos campos é inconsequente.

O exemplo a seguir configura um ID IKE em grupo com o nome example.net de host parcial no campo de assunto alternativo do certificado.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

Neste exemplo, example.net é a parte comum da identificação do nome de host usada para todos os spokes. Todos os certificados X.509 nos spokes devem conter uma identidade de nome de host no campo de assunto alternativo com example.net a parte certa. Todos os spokes devem usar a identidade do nome de host em sua carga ID IKE.

O exemplo a seguir configura um ID IKE em grupo com curingas para combinar os valores na unidade organizacional e example nos campos sujeitos sales de organização do certificado.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

Neste exemplo, os campos ou=sales,o=example são a parte comum do campo de assunto nos certificados esperados dos spokes. Durante a negociação da IKE, se um spoke apresentar um certificado com os campos cn=alice,ou=sales,o=example de assunto em seu certificado, a autenticação é bem sucedida e o túnel é estabelecido. Se um spoke apresentar um certificado com os campos cn=thomas,ou=engineer,o=example de assunto em seu certificado, o certificado é rejeitado pelo hub, conforme a unidade da organização deve ser sales.

Excluindo uma conexão spoke

Para excluir um spoke específico da conexão ao hub, o certificado para esse spoke deve ser revogado. O hub precisa recuperar a mais recente lista de revogação de certificados (CRL) do CA que contém o número de série do certificado revogado. O hub então recusará uma conexão VPN do spoke revogado. Até que o CRL mais recente esteja disponível no hub, o hub pode continuar a estabelecer um túnel a partir do spoke revogado. Para obter mais informações, veja os perfis de autoridade de certificados e certificadosde inscrição .

Consulte também

Visão geral da configuração do AutoVPN

As etapas a seguir descrevem as tarefas básicas para configurar a AutoVPN em dispositivos hub e spoke. O hub AutoVPN é configurado uma vez para todos os spokes atuais e novos.

Para configurar o hub AutoVPN:

Para configurar um dispositivo de spoke autoVPN da Série SRX:

Inscreva um certificado de CA e o certificado local no dispositivo.

Use o método de autenticação baseada em chave pré-compartilhada, se você configurar a autenticação de chave pré-compartilhada no hub.

Crie uma interface st0 e configure-a no modo ponto a multiponto.

Configure uma política de IKE para combinar com a política de IKE configurada no hub.

Configure um gateway IKE com um ID para combinar com o ID IKE do grupo configurado no hub.

Configure uma política de IPsec para combinar com a política de IPsec configurada no hub.

Configure um protocolo de roteamento dinâmico.

Os exemplos listados neste tópico usam firewalls da Série SRX que executam o Junos OS para as configurações de hub e spoke. Se seus dispositivos spoke não estiverem executando o Junos OS, você precisa configurar o Next-Hop Tunnel Binding.

Consulte também

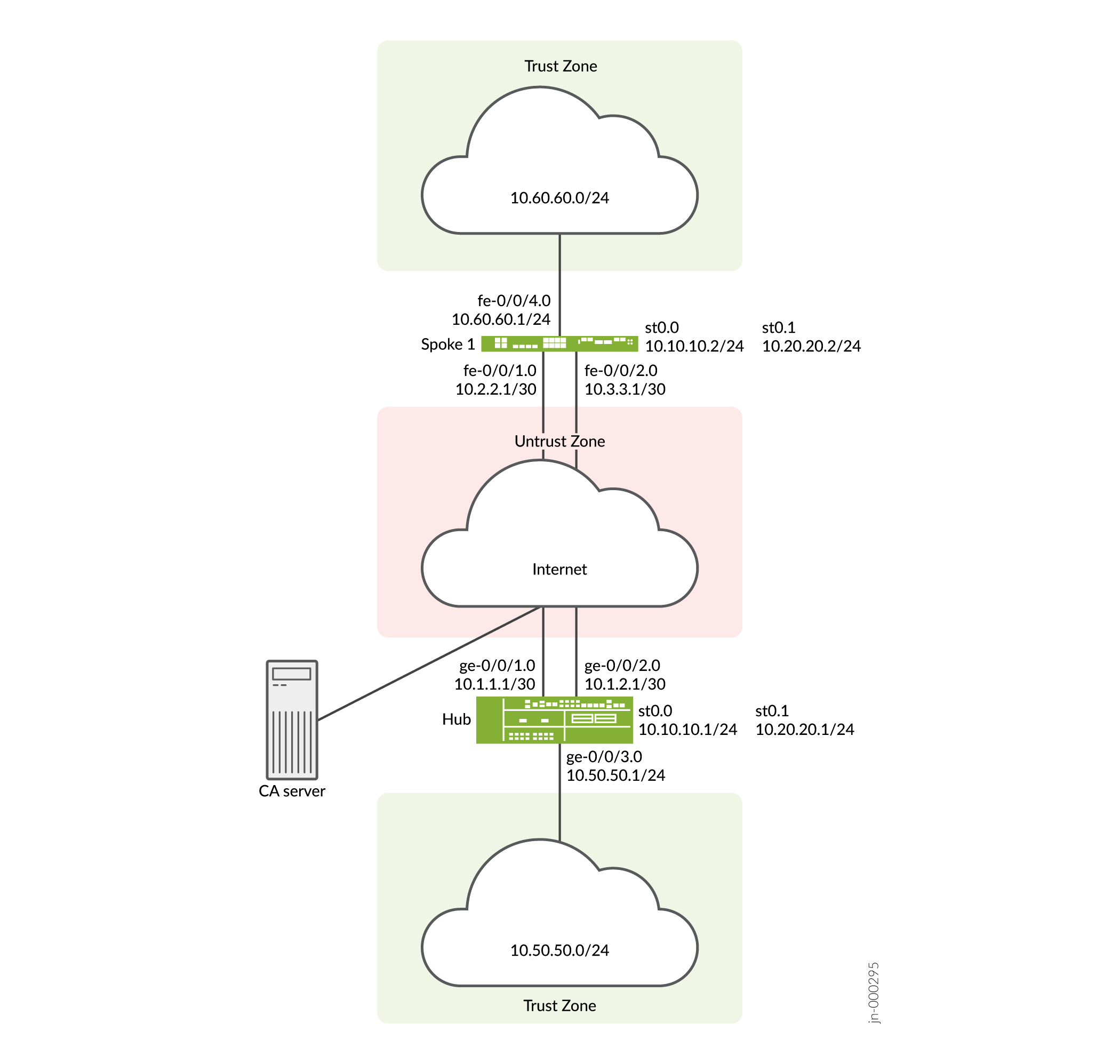

Exemplo: Configuração de autoVPN básica com iBGP

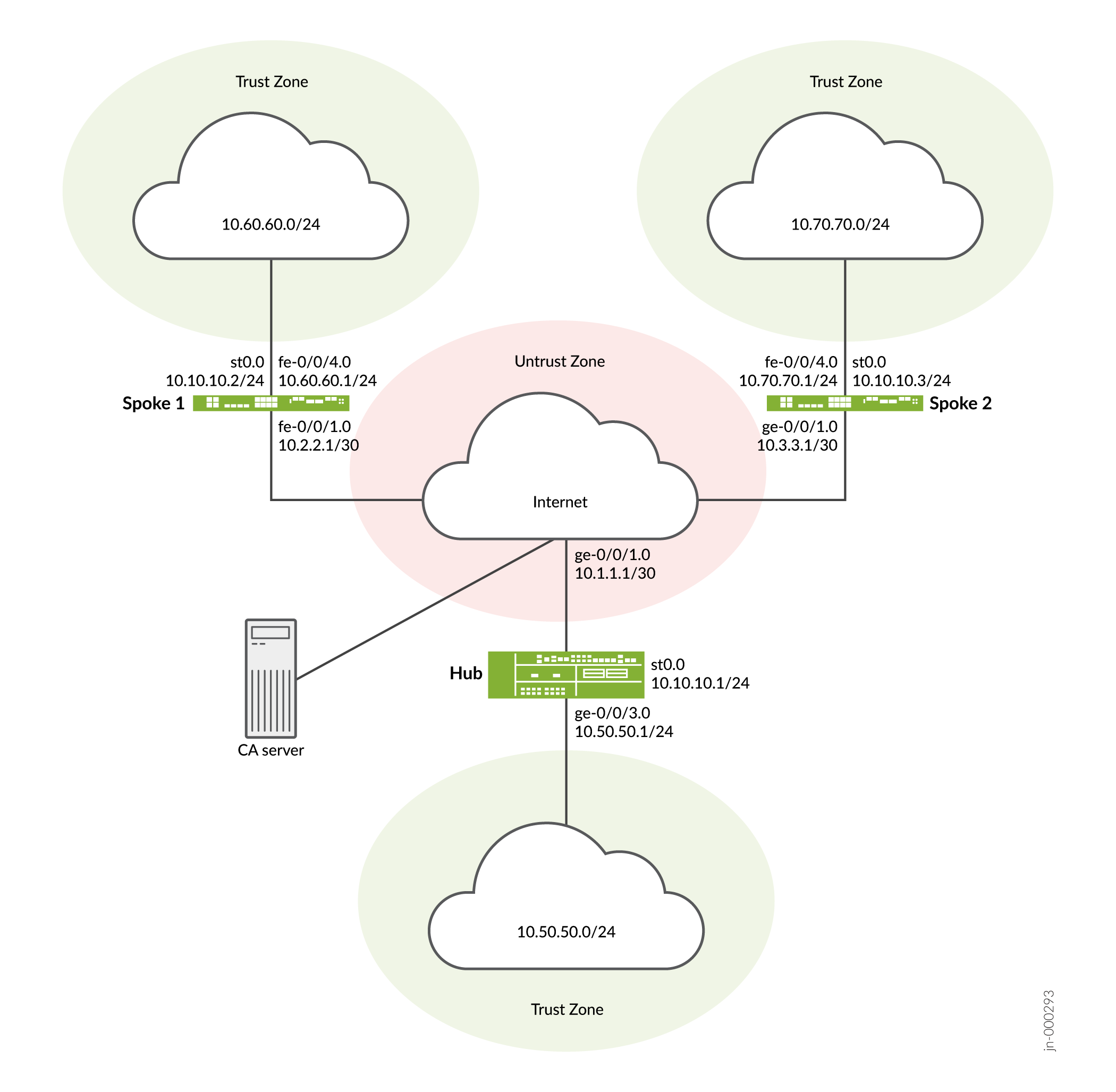

Este exemplo mostra como configurar um hub AutoVPN para agir como um único ponto de terminação e, em seguida, configurar dois spokes para agir como túneis para locais remotos. Este exemplo configura o iBGP para encaminhar pacotes pelos túneis vpn e usa autenticação baseada em certificados.

Para autenticação com chave pré-compartilhada, veja o passo "Configurar opções de Fase 1" no Procedimento passo a passo hub para configurar o hub, Procedimento passo a passo spoke1 para configurar o spoke1 e o Procedimento passo a passo spoke2 para configurar o spoke2.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Três firewalls da Série SRX suportados como hub autoVPN e spokes

-

Junos OS Release 12.1X44-D10 e posterior que oferece suporte a AutoVPN

Antes de começar:

-

Obtenha o endereço da autoridade de certificado (CA) e as informações que eles exigem (como a senha do desafio) quando você enviar solicitações de certificados locais.

Você deve estar familiarizado com o protocolo de roteamento dinâmico usado para encaminhar pacotes pelos túneis vpn. Para obter mais informações sobre requisitos específicos para um protocolo de roteamento dinâmico, consulte a visão geral dos protocolos de roteamento.

Visão geral

Este exemplo mostra a configuração de um hub AutoVPN e as configurações subsequentes de dois spokes.

Neste exemplo, a primeira etapa é inscrever certificados digitais em cada dispositivo usando o Protocolo de Inscrição de Certificados Simples (SCEP). Os certificados para os spokes contêm o valor "SLT" da unidade organizacional (OU) no campo de assunto; o hub está configurado com um ID IKE em grupo para combinar com o valor "SLT" no campo de OU.

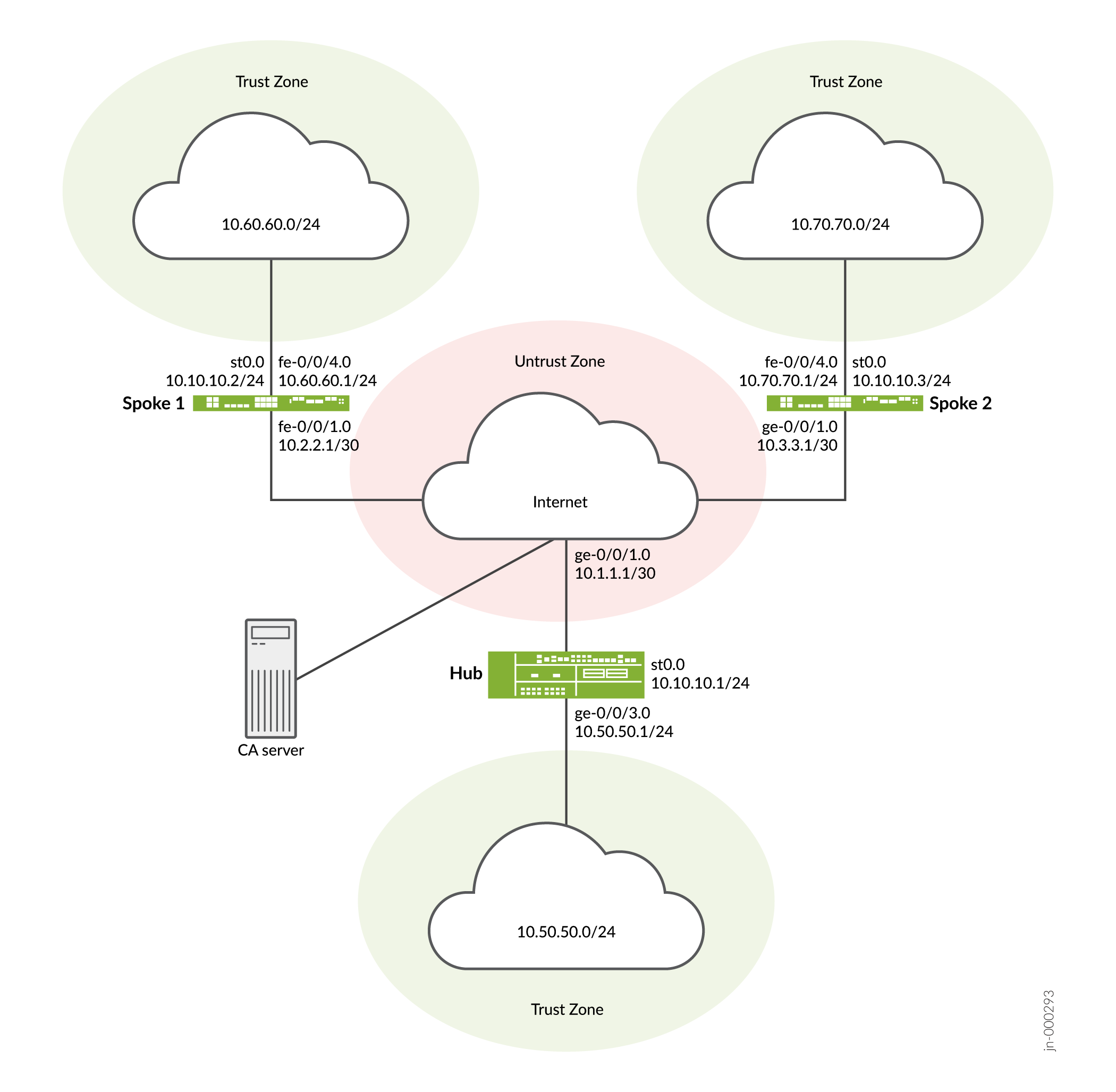

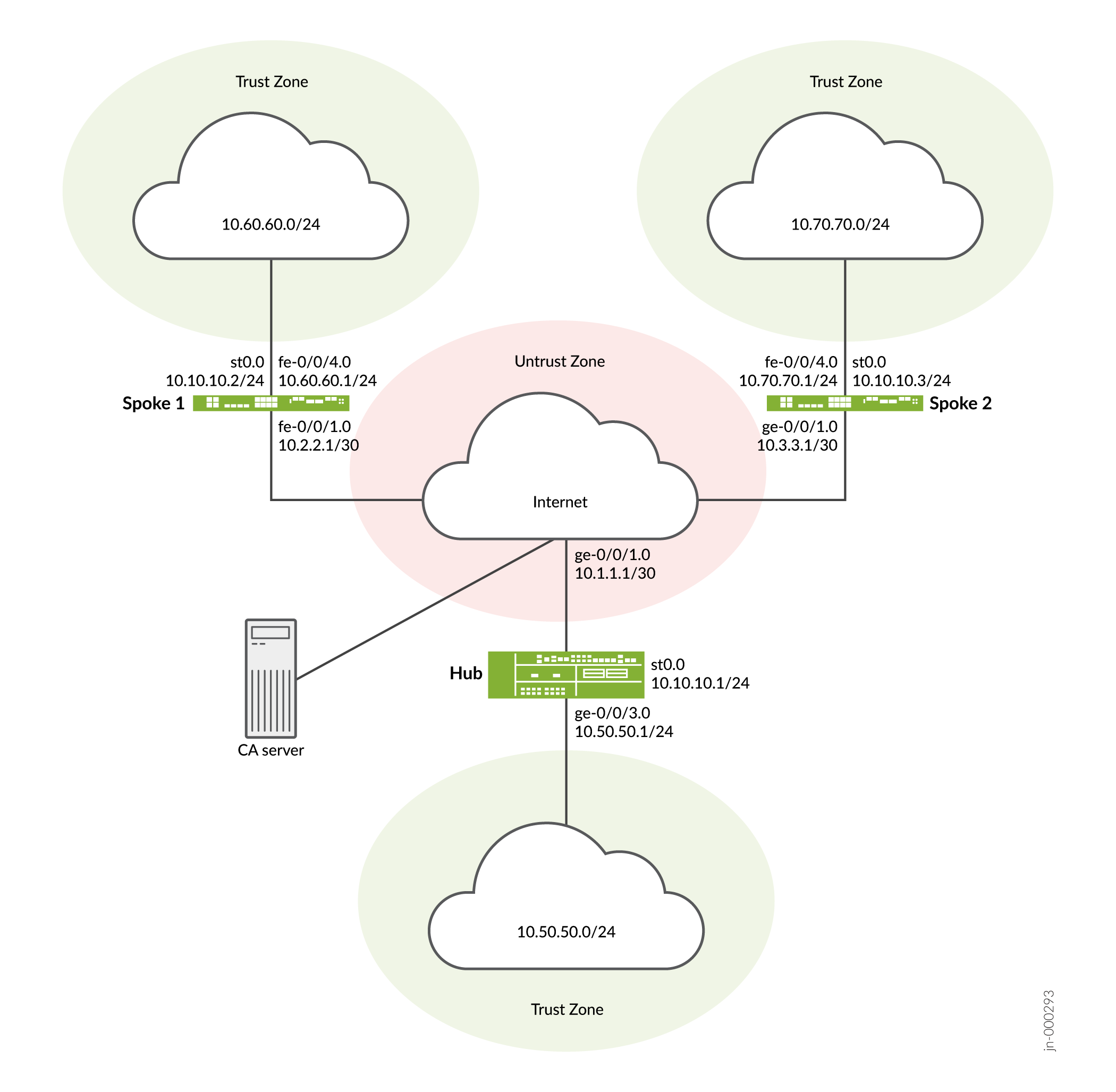

Os spokes estabelecem conexões de VPN IPsec para o hub, o que permite que eles se comuniquem entre si, bem como recursos de acesso no hub. As opções de túnel de IKE da Fase 1 e Fase 2 configuradas no hub AutoVPN e todos os spokes devem ter os mesmos valores. Tabela 3 mostra as opções usadas neste exemplo.

|

Opção |

Value |

|---|---|

|

Proposta de IKE: |

|

|

Método de autenticação |

Certificados digitais RSA |

|

Grupo Diffie-Hellman (DH) |

2 |

|

Algoritmo de autenticação |

SHA-1 |

|

Algoritmo de criptografia |

AES 128 CBC |

|

Política de IKE: |

|

|

Modo |

Principal |

|

Proposta de IPsec: |

|

|

Protocolo |

ESP |

|

Algoritmo de autenticação |

HMAC MD5 96 |

|

Algoritmo de criptografia |

DES CBC |

|

Política de IPsec: |

|

|

Grupo Perfect Forward Secrecy (PFS) |

14 |

A mesma autoridade de certificado (CA) está configurada em todos os dispositivos.

O Junos OS oferece suporte apenas a um único nível de hierarquia de certificados.

Tabela 4 mostra as opções configuradas no hub e em todos os spokes.

|

Opção |

Hub |

Todos os spokes |

|---|---|---|

|

Gateway IKE: |

||

|

Endereço IP remoto |

Dinâmico |

10.1.1.1.1 |

|

ID remoto de IKE |

Nome distinto (DN) no certificado de spoke com a corda |

DN no certificado do hub |

|

Local IKE ID |

DN no certificado do hub |

DN no certificado do spoke |

|

Interface externa |

ge-0/0/1,0 |

Falei 1: fe-0/0/1,0 Falei 2: ge-0/0/1,0 |

|

VPN: |

||

|

Interface de vinculação |

st0.0 |

st0.0 |

|

Estabelecer túneis |

(não configurado) |

Confirmar imediatamente na configuração |

Tabela 5 mostra as opções de configuração que são diferentes em cada spoke.

|

Opção |

Spoke 1 |

Spoke 2 |

|---|---|---|

|

interface st0.0 |

10.10.10.2/24 |

10.10.10.3/24 |

|

Interface à rede interna |

(fe-0,0/4,0) 10,60,60,1/24 |

(fe-0,0/4,0) 10,70,70,1/24 |

|

Interface à Internet |

(fe-0/0/1,0) 10.2.2.1/30 |

(ge-0/0/1,0) 10,3,3,1/30 |

As informações de roteamento para todos os dispositivos são trocadas pelos túneis vpn.

Neste exemplo, a política de segurança padrão que permite todo o tráfego é usada para todos os dispositivos. Políticas de segurança mais restritivas devem ser configuradas para ambientes de produção. Veja a visão geral das políticas de segurança.

Topologia

Figura 2 mostra os firewalls da Série SRX a serem configurados para AutoVPN neste exemplo.

Configuração

Para configurar o AutoVPN, execute essas tarefas:

A primeira seção descreve como obter ca e certificados locais on-line usando o Protocolo de inscrição de certificados simples (SCEP) no hub e dispositivos spoke. Ignore essa etapa, se estiver usando o PSK.

- Inscreva certificados de dispositivos com SCEP

- Configuração do Hub

- Configuração do Spoke 1

- Configuração do Spoke 2

Inscreva certificados de dispositivos com SCEP

Procedimento passo a passo

Para inscrever certificados digitais com o SCEP no hub:

-

Configure o CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscreva-se no certificado ca.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Digite yes o prompt para carregar o certificado ca.

-

Gere um par chave.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscreva-se no certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Verifique o certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Procedimento passo a passo

Para inscrever certificados digitais no SCEP no spoke 1:

-

Configure o CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscreva-se no certificado ca.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Digite yes o prompt para carregar o certificado ca.

-

Gere um par chave.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscreva-se no certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Verifique o certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedA unidade organizacional (OU) mostrada no campo de assunto é

SLT. A configuração de IKE no hub incluiou=SLTidentificar o spoke.

Procedimento passo a passo

Para inscrever certificados digitais no SCEP no spoke 2:

-

Configure o CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscreva-se no certificado ca.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Digite yes o prompt para carregar o certificado ca.

-

Gere um par chave.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscreva-se no certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Verifique o certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedA unidade organizacional (OU) mostrada no campo de assunto é

SLT. A configuração de IKE no hub incluiou=SLTidentificar o spoke.

Configuração do Hub

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração.

Para configurar o hub:

-

Configure as interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

Configure o protocolo de roteamento.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

Configure as opções de Fase 1.

Se você pretende usar chaves pré-compartilhadas em vez de certificados para a autenticação, faça as seguintes alterações em sua configuração:

Na proposta ike, no nível [

edit security ike proposal ike-proposal] da hierarquia, substituaauthentication-method rsa-signaturespelaauthentication-method pre-shared-keys.Para obter mais informações sobre as opções, veja proposta (Security IKE).

Na política de ike, no nível [

edit security ike policy policy-name] de hierarquia, substituacertificate local-certificate Local1pelapre-shared-key ascii-text key.Por exemplo

set pre-shared-key ascii-text juniper123

Para obter mais informações sobre as opções, veja política (Security IKE).

No gateway ike, no nível [

edit security ike gateway hub-to-spoke-gw] de hierarquia,Substitua

dynamic distinguished-name wildcard OU=SLTpordynamic hostname domain-name.Por exemplo

set dynamic hostname juniper.netGaranta que seu dispositivo seja capaz de resolver o nome de host. Alternativamente, você pode usar

set dynamic general-ikeideset dynamic ike-user-type group-ike-idpara a identidade dinâmica spoke.

Substitua

local-identity distinguished-nameporlocal-identity hostname hub-hostname.Por exemplo,

set local-identity hostname hub.juniper.net.Garanta que seu dispositivo seja capaz de resolver o nome de host. Alternativamente, você pode usar

inet ip-addresscomo emset local-identity inet 192.168.1.100.

Para obter mais informações sobre as opções, veja gateway (Security IKE).

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure as opções de Fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

Configure zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

Configure a política de segurança padrão.

[edit security policies] user@host# set default-policy permit-all

-

Configure o perfil da CA. Ignore essa etapa, se estiver usando o PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security policiesshow protocolsshow policy-optionsshow interfacesshow security ikeshow security ipsecshow routing-optionsshow security zonescomandos e show security pki comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do Spoke 1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração.

Para configurar o spoke 1:

-

Configure interfaces.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

Configure o protocolo de roteamento.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

Configure as opções de Fase 1.

Se você pretende usar chaves pré-compartilhadas em vez de certificados para a autenticação, faça as seguintes alterações em sua configuração.

Na proposta ike, no nível [

edit security ike proposal ike-proposal] da hierarquia, substituaauthentication-method rsa-signaturespelaauthentication-method pre-shared-keys.Na política de ike, no nível [

edit security ike policy policy-name] de hierarquia, substituacertificate local-certificate Local1pelapre-shared-key ascii-text key.No gateway ike, no nível [

edit security ike gateway hub-to-spoke-gw] de hierarquia,Substitua

local-identity distinguished-nameporlocal-identity hostname spoke1-hostname.Por exemplo,

set local-identity hostname spoke1.juniper.net.

Substitua

remote-identity distinguished-nameporremote-identity hostname hub-hostname.Por exemplo

set remote-identity hostname hub.juniper.net

Garanta que seu dispositivo seja capaz de resolver o nome de host. Alternativamente, você pode usar

inet ip-addresscomo dentroset local-identity inet 172.16.1.100eset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

Configure as opções de Fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configure zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure a política de segurança padrão.

[edit security policies] user@host# set default-policy permit-all

-

Configure o perfil da CA. Ignore essa etapa, se estiver usando o PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security policiesshow protocolsshow policy-optionsshow interfacesshow security ikeshow security ipsecshow routing-optionsshow security zonescomandos e show security pki comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do Spoke 2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração.

Para configurar o spoke 2:

-

Configure interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

Configure o protocolo de roteamento.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

Configure as opções de Fase 1.

Se você pretende usar chaves pré-compartilhadas em vez de certificados para a autenticação, faça as seguintes alterações em sua configuração.

Na proposta ike, no nível [

edit security ike proposal ike-proposal] da hierarquia, substituaauthentication-method rsa-signaturespelaauthentication-method pre-shared-keys.Na política de ike, no nível [

edit security ike policy policy-name] de hierarquia, substituacertificate local-certificate Local1pelapre-shared-key ascii-text key.No gateway ike, no nível [

edit security ike gateway hub-to-spoke-gw] de hierarquia,Substitua

local-identity distinguished-nameporlocal-identity hostname spoke2-hostname.Por exemplo

set local-identity hostname spoke2.juniper.net

Substitua

remote-identity distinguished-nameporremote-identity hostname hub-hostname.Por exemplo

set remote-identity hostname hub.juniper.net

Garanta que seu dispositivo seja capaz de resolver o nome de host. Alternativamente, você pode usar

inet ip-addresscomo dentroset local-identity inet 10.0.1.100eset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure as opções de Fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configure zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure a política de segurança padrão.

[edit security policies] user@host# set default-policy permit-all

-

Configure o perfil da CA. Ignore essa etapa, se estiver usando o PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security policiesshow protocolsshow policy-optionsshow interfacesshow security ikeshow security ipsecshow routing-optionsshow security zonescomandos e show security pki comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificação do status da Fase 1 do IKE

- Verificando o status da Fase 2 do IPsec

- Verificando túneis de próximo salto IPsec

- Verificação do BGP

- Verificação de rotas aprendidas

Verificação do status da Fase 1 do IKE

Propósito

Verifique o status da Fase 1 do IKE.

Ação

A partir do modo operacional, entre no show security ike security-associations comando.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

Significado

O show security ike security-associations comando lista todos os SAs ativos da Fase 1 do IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração. Os parâmetros da proposta da fase 1 devem ser compatíveis com o hub e os spokes.

Verificando o status da Fase 2 do IPsec

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no security ipsec security-associations comando.

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

Significado

O show security ipsec security-associations comando lista todos os SAs ativos da Fase 2 da IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 2. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração. Os parâmetros da proposta da fase 2 devem ser compatíveis com o hub e os spokes.

Verificando túneis de próximo salto IPsec

Propósito

Verifique os túneis IPsec de próximo salto.

Ação

A partir do modo operacional, entre no show security ipsec next-hop-tunnels comando.

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

Significado

Os gateways de próximo salto são os endereços IP para as st0 interfaces dos spokes. O próximo salto deve ser associado com o nome VPN IPsec correto.

Verificação do BGP

Propósito

Verifique se o BGP faz referência aos endereços IP para as st0 interfaces dos spokes.

Ação

A partir do modo operacional, entre no show bgp summary comando.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

Verificação de rotas aprendidas

Propósito

Verifique se as rotas para os spokes foram aprendidas.

Ação

A partir do modo operacional, entre no show route 10.60.60.0 comando.

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

A partir do modo operacional, entre no show route 10.70.70.0 comando.

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

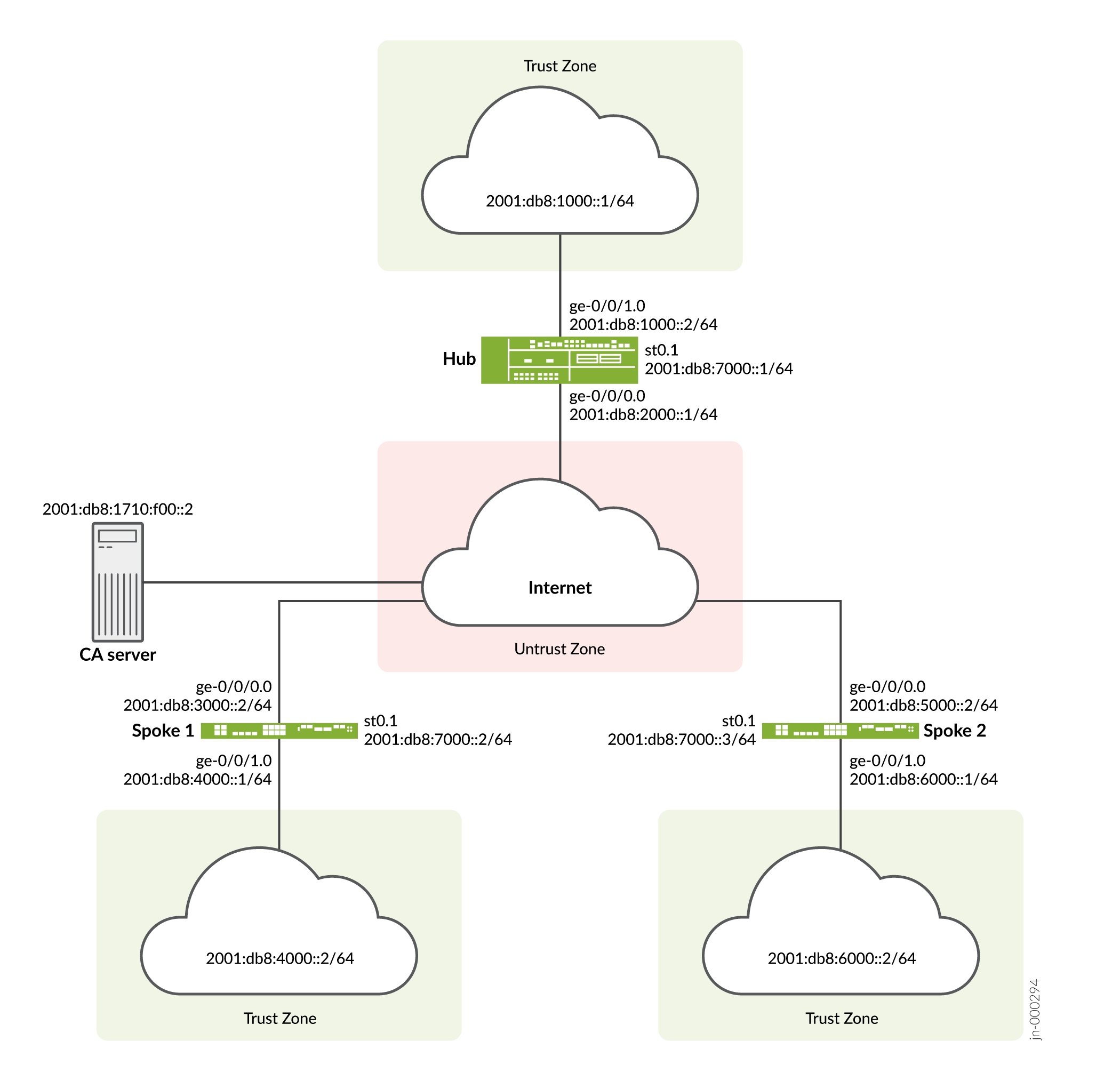

Exemplo: Configuração de autoVPN básica com iBGP para tráfego IPv6

Este exemplo mostra como configurar um hub AutoVPN para agir como um único ponto de terminação e, em seguida, configurar dois spokes para agir como túneis para locais remotos. Este exemplo configura o AutoVPN para ambiente IPv6 usando o iBGP para encaminhar pacotes pelos túneis vpn usando a autenticação baseada em certificados. Para autenticação com chave pré-compartilhada, configure uma configuração semelhante mostrada no Exemplo: Configuração de AutoVPN básica com iBGP.

Requisitos

Este exemplo usa os seguintes componentes de hardware e software:

-

Três firewalls da Série SRX suportados como hub autoVPN e spokes.

-

Versão Junos OS 18.1R1 e versões posteriores.

Antes de começar:

-

Obtenha o endereço da autoridade de certificado (CA) e as informações que eles exigem (como a senha do desafio) quando você enviar solicitações de certificados locais.

Você deve estar familiarizado com o protocolo de roteamento dinâmico usado para encaminhar pacotes pelos túneis vpn. Para obter mais informações sobre requisitos específicos para um protocolo de roteamento dinâmico, consulte a visão geral dos protocolos de roteamento.

Visão geral

Este exemplo mostra a configuração de um hub AutoVPN e as configurações subsequentes de dois spokes.

Neste exemplo, a primeira etapa é inscrever certificados digitais em cada dispositivo usando o Protocolo de Inscrição de Certificados Simples (SCEP). Os certificados para os spokes contêm o valor "SLT" da unidade organizacional (OU) no campo de assunto; o hub está configurado com um ID IKE em grupo para combinar com o valor "SLT" no campo de OU.

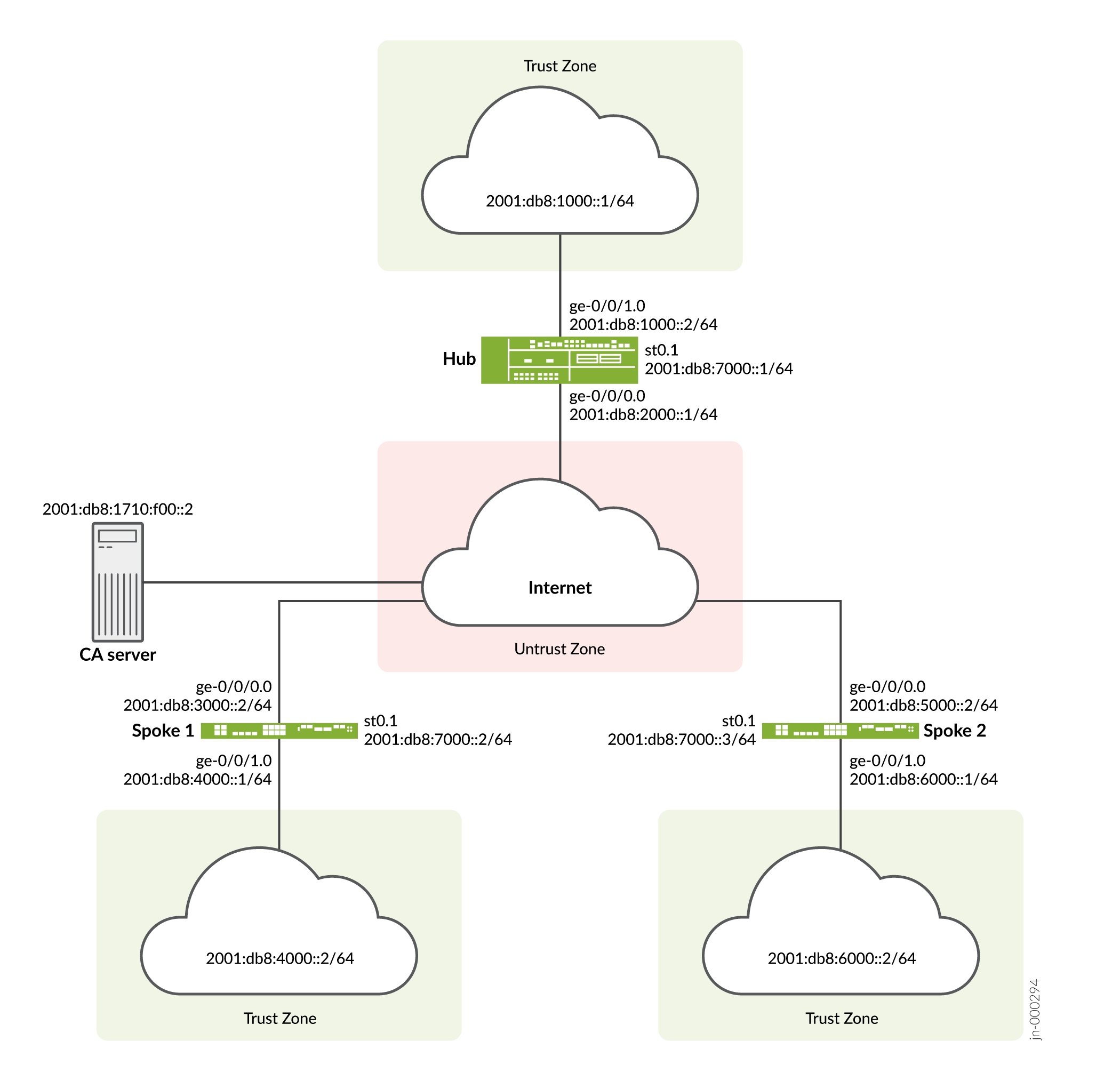

Os spokes estabelecem conexões de VPN IPsec para o hub, o que permite que eles se comuniquem entre si, bem como recursos de acesso no hub. As opções de túnel de IKE da Fase 1 e Fase 2 configuradas no hub AutoVPN e todos os spokes devem ter os mesmos valores. Tabela 6 mostra as opções usadas neste exemplo.

|

Opção |

Value |

|---|---|

|

Proposta de IKE: |

|

|

Método de autenticação |

Certificados digitais RSA |

|

Grupo Diffie-Hellman (DH) |

19 |

|

Algoritmo de autenticação |

SHA-384 |

|

Algoritmo de criptografia |

AES 256 CBC |

|

Política de IKE: |

|

|

Modo |

Principal |

|

Proposta de IPsec: |

|

|

Protocolo |

ESP |

|

Segundos de vida útil |

3000 |

|

Algoritmo de criptografia |

AES 256 GCM |

|

Política de IPsec: |

|

|

Grupo Perfect Forward Secrecy (PFS) |

19 |

A mesma autoridade de certificado (CA) está configurada em todos os dispositivos.

O Junos OS oferece suporte apenas a um único nível de hierarquia de certificados.

Tabela 7 mostra as opções configuradas no hub e em todos os spokes.

|

Opção |

Hub |

Todos os spokes |

|---|---|---|

|

Gateway IKE: |

||

|

Endereço IP remoto |

Dinâmico |

2001:db8:2000:1 |

|

ID remoto de IKE |

Nome distinto (DN) no certificado de spoke com a corda |

DN no certificado do hub |

|

Local IKE ID |

DN no certificado do hub |

DN no certificado do spoke |

|

Interface externa |

ge-0/0/0 |

Falei 1: ge-0/0/0,0 Falei 2: ge-0/0/0,0 |

|

VPN: |

||

|

Interface de vinculação |

st0.1 |

st0.1 |

|

Estabelecer túneis |

(não configurado) |

estabelecer túneis no tráfego |

Tabela 8 mostra as opções de configuração que são diferentes em cada spoke.

|

Opção |

Spoke 1 |

Spoke 2 |

|---|---|---|

|

interface st0.0 |

2001:db8:7000:2/64 |

2001:db8:7000:3/64 |

|

Interface à rede interna |

(ge-0/0/1,0) 2001:db8:4000:1/64 |

(ge-0/0/1,0) 2001:db8:6000:1/64 |

|

Interface à Internet |

(ge-0/0/0,0) 2001:db8:3000:2/64 |

(ge-0/0/0,0) 2001:db8:5000:2/64 |

As informações de roteamento para todos os dispositivos são trocadas pelos túneis vpn.

Neste exemplo, a política de segurança padrão que permite todo o tráfego é usada para todos os dispositivos. Políticas de segurança mais restritivas devem ser configuradas para ambientes de produção. Veja a visão geral das políticas de segurança.

Topologia

Figura 3 mostra os firewalls da Série SRX a serem configurados para AutoVPN neste exemplo.

Configuração

Para configurar o AutoVPN, execute essas tarefas:

A primeira seção descreve como obter ca e certificados locais on-line usando o Protocolo de inscrição de certificados simples (SCEP) no hub e dispositivos spoke.

- Inscreva certificados de dispositivos com SCEP

- Configuração do Hub

- Configuração do Spoke 1

- Configuração do Spoke 2

Inscreva certificados de dispositivos com SCEP

Procedimento passo a passo

Para inscrever certificados digitais com o SCEP no hub:

-

Configure o CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscreva-se no certificado ca.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Digite yes o prompt para carregar o certificado ca.

-

Gere um par chave.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscreva-se no certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Verifique o certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Procedimento passo a passo

Para inscrever certificados digitais no SCEP no spoke 1:

-

Configure o CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscreva-se no certificado ca.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Digite yes o prompt para carregar o certificado ca.

-

Gere um par chave.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscreva-se no certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Verifique o certificado local.