配置安全性策略

为了确保网络安全,网络管理员必须创建一个安全策略,该策略概述了该企业中的所有网络资源以及这些资源所需的安全级别。Junos OS 允许您配置安全策略。安全性策略针对中转流量实施规则,包括哪些流量可以通过防火墙,以及当流量通过防火墙时需要对流量执行哪些作。

了解安全性策略元素

安全策略是一组语句,用于使用指定服务控制从指定源到指定目标的流量。策略允许、拒绝或通过隧道在两点之间单向传输指定类型的流量。

每个策略包含:

策略的唯一名称。

A

from-zone和 ato-zone,例如:user@host#set security policies from-zone untrust to-zone untrust一组匹配标准,用于定义应用策略规则时必须满足的条件。匹配标准基于源 IP 地址、目标 IP 地址和应用。用户身份防火墙通过在策略语句中包含附加元组 source-identity 来提供更大的粒度。

在匹配时要执行的一组作:允许、拒绝或拒绝。

计费和审计元素 - 计数、日志记录或结构化系统日志记录。

如果设备收到与这些规格匹配的数据包,则会执行策略中指定的作。

安全性策略针对中转流量实施一组规则,用于确定哪些流量可以通过防火墙,以及在流量通过防火墙时对流量执行的作。对符合指定条件的流量执行的作包括 allow、deny、reject、log 或 count。

了解安全性策略规则

安全策略将安全规则应用于上下文(from-zone 到 to-zone)中的中转流量。每个策略都通过其名称进行唯一标识。通过将流量的源区域和目标区域、源地址和目标地址以及流量在其协议标头中携带的应用与数据平面中的策略数据库进行匹配来对流量进行分类。

每个策略都与以下特征相关联:

源区域

目标区域

一个或多个源地址名称或地址集名称

一个或多个目标地址名称或地址集名称

一个或多个应用程序名称或应用程序集名称

这些特征称为 匹配标准。每个策略还有与之关联的作:允许、拒绝、拒绝、计数、日志和 VPN 隧道。配置策略、源地址、目标地址和应用名称时,必须指定匹配条件参数。

您可以使用通配符条目 any指定以配置具有 IPv4 或 IPv6 地址的策略。当未为 IPv6 流量启用流支持时, any 匹配 IPv4 地址。为 IPv6 流量启用流支持后, any 匹配 IPv4 和 IPv6 地址。要为 IPv6 流量启用基于流的转发,请使用命令 set security forwarding-options family inet6 mode flow-based 。您还可以为源地址和目标地址匹配标准指定通配符 any-ipv4 或 any-ipv6 ,使其分别仅包含 IPv4 或仅 IPv6 地址。

启用对 IPv6 流量的流支持后,可在安全策略中配置的最大 IPv4 或 IPv6 地址数基于以下匹配标准:

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

使用匹配标准的原因是 IPv6 地址使用的内存空间是 IPv4 地址使用的内存空间的四倍。

只有在设备上启用了对 IPv6 流量的流支持时,才能使用 IPv6 地址配置安全策略。

如果不想指定特定应用程序,请输入 any 默认应用程序。要查找默认应用程序,请在配置模式下输入 show groups junos-defaults | find applications (predefined applications)。例如,如果未提供应用程序名称,则将以通配符的形式安装策略。因此,无论数据流量的应用类型如何,与给定策略中的其余参数匹配的任何数据流量都将与策略匹配。

如果策略配置了多个应用程序,并且多个应用程序与流量匹配,则会选择最符合匹配标准的应用程序。

流量匹配的第一个策略的作将应用于数据包。如果没有匹配的策略,则丢弃数据包。策略是从上到下搜索的,因此最好将更具体的策略放在列表顶部附近。您还应该将 IPsec VPN 隧道策略放在顶部附近。将更常规的策略(例如允许某些用户访问所有 Internet 应用程序的策略)放在列表底部。例如,在之前解析过所有特定策略并允许/计数/记录合法流量之后,将“拒绝所有”或“拒绝所有”策略放在底部。

Junos OS 10.2 版中添加了对 IPv6 地址的支持。Junos OS 10.4 版中添加了对主动/主动机箱群集配置中 IPv6 地址的支持(除了对主动/被动机箱群集配置的现有支持)。

策略查找可确定目标区域、目标地址和出口接口。

创建策略时,将应用以下策略规则:

安全性策略按目标

to-zone方向配置from-zone。在特定区域方向下,每个安全策略都包含名称、匹配标准、作和其他选项。需要策略名称、匹配标准和作。

策略名称是一个关键字。

匹配条件中的源地址由 中的一个或多个地址名称或地址集名称

from-zone组成。匹配条件的目标地址由 中的一个或多个地址名称或地址集名称

to-zone组成。匹配标准中的应用程序名称由一个或多个应用程序或应用程序集的名称组成。

需要执行以下作之一:允许、拒绝或拒绝。

可以指定会计和审计元素:计数和日志。

您可以使用命令在

session-close会话结束时启用日志记录,也可以在使用命令的session-init会话开始时启用日志记录。打开计数告警时,指定报警阈值(以字节/秒或千字节/分钟为单位)。

在以下情况下,不能指定

global为 thefrom-zone或 exceptto-zone:使用 AS 全局区域配置

to-zone的任何策略都必须具有单个目标地址,以指示策略中已配置静态 NAT 或传入 NAT。带有 NAT 的策略允许选项已得到简化。每个策略将选择性地指示是否允许 NAT 转换、不允许 NAT 转换或不关心。

地址名称不能以以下保留前缀开头。这些仅用于地址 NAT 配置:

static_nat_incoming_nat_junos_

应用程序名称不能以保留的前缀开

junos_头。

了解通配符地址

源地址和目标地址是应在安全策略中配置的五个匹配标准中的两个。您现在可以为安全策略中的源地址和目标地址匹配标准配置通配符地址。通配符地址表示为 A.B.C.D/wildcard-mask。通配符掩码确定安全策略匹配标准应忽略 IP 地址 A.B.C.D 中的哪些位。例如,安全策略中的源 IP 地址 192.168.0.11/255.255.0.255 意味着安全策略匹配标准可以丢弃 IP 地址中的第三个八位位组(符号表示为 192.168.*.11)。因此,源 IP 地址如 192.168.1.11 和 192.168.22.11 的数据包符合匹配标准。但是,源 IP 地址如 192.168.0.1 和 192.168.1.21 的数据包不满足匹配标准。

通配符地址的使用不仅限于完整的八位位组。您可以配置任何通配符地址。例如,通配符地址 192.168。7.1/255.255.7.255 表示,在进行策略匹配时,只需忽略通配符地址第三个八位位组的前 5 位。如果通配符地址的使用仅限于完整的八位位组,则将仅允许在四个八位位组中的每个位组中使用 0 或 255 的通配符掩码。

通配符掩码的第一个八位字节应大于 128。例如,表示为 0.255.0.255 或 1.255.0.255 的通配符掩码无效。

通配符安全策略是一种简单的防火墙策略,允许您允许、拒绝和拒绝试图从一个安全区域穿越到另一个安全区域的流量。您不应使用通配符地址为内容安全性等服务配置安全策略规则。

不支持 IPv6 会话的内容安全性。如果当前安全策略使用带有 IP 地址通配符 any 的规则,并且启用了内容安全性功能,您将遇到配置提交错误,因为内容安全性功能尚不支持 IPv6 地址。要解决错误,请修改返回错误的规则,以便使用 any-ipv4 通配符;并为不包含内容安全性功能的 IPv6 流量创建单独的规则。

在设备上配置通配符安全策略会影响性能和内存使用情况,具体取决于每个来自区域和到区域上下文配置的通配符策略数量。因此,您最多只能为特定自区域和到区域上下文配置 480 个通配符策略。

也可以看看

策略配置同步增强功能

增强的策略配置同步机制改进了路由引擎 (RE) 和数据包转发引擎 (PFE) 之间策略配置的同步方式,从而提高了系统的可靠性和安全性。此机制可确保自动准确地同步策略。此外,系统还能有效防止安全策略配置更改过程中出现任何流量丢弃。

文件序列化

使用文件序列化执行策略更改传播到数据平面。通过将策略配置序列化为文件,系统确保 PFE 以受控且可靠的方式读取和应用这些文件。这些序列化文件存储在指定的目录中,应用成功后会自动删除,提供了一种更高效、带宽友好的同步方法。这种基于文件的方法降低了安全策略不匹配的风险,并提高了系统可靠性。

默认情况下,启用基于文件的序列化。您可以使用以下语句禁用文件序列化:

[edit] user@host# set security policies no-file-serialization

要重新启用文件序列化功能,请使用以下语句:

[edit] user@host# delete security policies no-file-serialization

或者使用以下语句:

[edit] user@host# set security policies file-serialization

防止在策略配置更改期间中断流量会话

在安全策略配置更改提交期间,您可以避免流会话中断。配置更改(例如策略匹配条件或作更改、策略的添加或删除、策略交换或策略顺序更改)会中断流式会话。这些更改会影响 PFE 配置数据,可能会影响正在进行的策略搜索,还可能导致策略选择不正确或默认。也就是说,在从旧策略到新策略的短暂过渡期间,会话可能会与部分创建的数据结构匹配,从而导致不正确的策略匹配。

为避免安全策略更改造成的中断,可以使用以下语句:

[edit] user@host# set security policies lookup-intact-on-commit

配置该 lookup-intact-on-commit 选项后,在设备上或机箱群集设置中重新启动转发平面。

在启用该 lookup-intact-on-commit 选项之前,请使用以下命令检查设备的状态和资格。

[edit] user@host> show security policies lookup-intact-on-commit

如果设备上已配置该 lookup-intact-on-commit 选项,则会显示命令输出,并显示设备在激活 lookup-intact-on-commit 选项的可用内存存储方面的资格。

内存和错误处理

实现这些新的同步机制需要您的系统满足特定的内存要求。具体来说,您需要至少 5% 的可用内核堆和 1% 的可用用户堆才能启用提交时查找完好无损的功能。这可以确保有足够的内存可用于基于文件的同步和双内存作。如果同步失败,系统设计为自动恢复到传统方法。

您可以使用该 show security policies lookup-intact-on-commit eligibility命令检查每个 FPC 系统的内存可用性。此输出指示特定 FPC 是否符合配置 set security policies lookup-intact-on-commit 配置的条件。

支持逻辑系统和租户系统

只能在根逻辑系统(系统级别)配置 lookup-intact-on-commit 和 file-serialization 。不支持逻辑系统和租户系统级别的配置。但是,如果在根级别配置这些设置,则配置还将优化在逻辑系统和租户系统级别配置的策略。

了解自流量的安全性策略

设备上配置了安全性策略,以便将服务应用于流经设备的流量。例如,将 UAC 和内容安全性策略配置为将服务应用于瞬态流量。

自流量或主机流量,是主机入站流量;即,在设备上终止的流量或主机出站流量(即来自设备的流量)。您现在可以配置策略,对自流量应用服务。必须通过在自流量上配置的安全策略来应用诸如必须终止来自远程设备的 SSL 连接并对该流量执行某些处理的 SSL 堆栈服务、对主机入站流量执行 IDP 服务或对主机出站流量执行 IPsec 加密等服务。

为自流量配置安全策略时,首先会根据策略检查流经设备的流量,然后再根据为绑定到区域的接口配置的选项进行检查 host-inbound-traffic 。

您可以配置自流量安全策略,以将服务应用于自流量。只有在源自主机设备的数据包通过流,且此数据包的传入接口设置为本地接口时,主机出站策略才有效。

使用自流量的优点是:

您可以利用用于传输流量的大部分现有策略或流量基础架构。

您不需要单独的 IP 地址即可启用任何服务。

您可以使用设备上任何接口的目标 IP 地址,将服务或策略应用于任何主机入站流量。

默认安全策略规则不会影响自流量。

您只能为相关服务的自流量配置安全策略。例如,与在主机-出站流量上配置 fwauth 服务无关,并且 gprs-gtp 服务与自流量的安全策略无关。

自流量的安全策略配置在称为区域的新 junos-host 默认安全区域下。junos-host 区域将是 junos-defaults 配置的一部分,因此用户无法将其删除。现有区域配置(如接口、筛选、tcp-rst 和 host-inbound-traffic 选项)对 junos-host 区域没有意义。因此,junos-host 区域没有专用配置。

您可以使用 host-inbound-traffic 来控制与设备的传入连接;但是,它不会限制流出设备的流量。而 junos-host-zone 允许您选择所选的应用,并限制传出流量。例如,现在可以使用 junos-host-zone 为进出设备的流量启用 NAT、IDP、内容安全性等服务。

安全性策略配置概述

必须完成以下任务才能创建安全策略:

创建区域。请参阅 示例:创建安全性区域。

配置包含策略地址的通讯簿。请参阅 示例:配置地址簿和地址集。

创建一个应用(或应用集),指示策略适用于该类型的流量。请参阅 示例:配置安全性策略应用程序和应用程序集。

创建策略。请参阅 示例:配置安全性策略以允许或拒绝所有流量、 示例:配置安全性策略以允许或拒绝选定流量以及 示例:配置安全性策略以允许或拒绝通配符地址流量。

如果您计划将调度程序用于策略,请创建调度程序。请参阅 示例:为不包括一天的每日计划配置调度程序。

防火墙策略向导允许您执行基本的安全策略配置。如需更高级的配置,请使用 J-Web 界面或 CLI。

也可以看看

定义策略的最佳实践

安全的网络对企业至关重要。为了确保网络安全,网络管理员必须创建一个安全策略,该策略概述了该企业中的所有网络资源以及这些资源所需的安全级别。安全策略将安全规则应用于上下文内的传输流量(从区域到到区域),并且每个策略都由其名称唯一标识。通过将源区域和目标区域、源地址和目标地址以及流量在其协议标头中携带的应用与数据平面中的策略数据库进行匹配来对流量进行分类。

平台支持取决于设备安装的 Junos OS 版本。

请注意,随着每个规则中的地址和应用程序数量的增加,策略定义使用的内存量也会增加,有时系统内存不足,策略少于 80,000 个。

要获取数据包转发引擎 (PFE) 和路由引擎 (RE) 上策略的实际内存利用率,需要考虑内存树的各个组件。内存树包括以下两个组件:

策略上下文 - 用于组织此上下文中的所有策略。策略上下文包括源区域和目标区域等变量。

策略实体 - 用于保存策略数据。策略实体使用策略名称、IP 地址、地址计数、应用、防火墙身份验证、WebAuth、IPsec、计数、应用服务和 Junos 服务框架 (JSF) 等参数计算内存。

此外,用于存储策略、规则集和其他组件的数据结构在数据包转发引擎和路由引擎上使用不同的内存。例如,策略中每个地址的地址名称存储在路由引擎上,但不会在数据包转发引擎级别分配内存。同样,端口范围扩展为前缀和掩码对,并存储在数据包转发引擎上,但路由引擎上不会分配此类内存。

因此,根据策略配置的不同,路由引擎的策略贡献者与数据包转发引擎的策略贡献者不同,并且内存是动态分配的。

内存也会被“延迟删除”状态消耗。在延迟删除状态下,当设备应用策略更改时,会出现暂时的峰值使用,其中旧策略和新策略都存在。因此,在很短的时间内,数据包转发引擎上同时存在新旧策略,占用的内存需求是两倍。

因此,没有明确的方法可以清楚地推断任一组件(数据包转发引擎或路由引擎)在任何给定时间点使用了多少内存,因为内存需求取决于策略的特定配置,并且内存是动态分配的。

以下策略实施最佳实践使您能够更好地使用系统内存并优化策略配置:

对源地址和目标地址使用单个前缀。例如,不要使用 /32 地址并单独添加每个地址,而是使用覆盖所需大部分 IP 地址的大子网。

尽可能使用应用程序“any”。每次在策略中定义单个应用程序时,都可以使用额外的 52 个字节。

使用更少的 IPv6 地址,因为 IPv6 地址会消耗更多内存。

在策略配置中使用较少的区域对。每个源区域或目标区域使用大约 16,048 字节的内存。

以下参数可以更改指定的字节消耗内存的方式:

防火墙身份验证 - 大约 16 个字节或更多(未固定)

Web 身份验证 - 大约 16 个字节或更多(未固定)

IPsec - 12 字节

应用服务 - 28 字节

计数 - 64 字节

检查编译策略前后的内存利用率。

注意:每个设备的内存需求都不同。某些设备默认支持 512,000 个会话,启动内存通常为 72% 到 73%。其他设备最多可有 100 万个会话,启动内存最高可达 83% 至 84%。在最坏的情况下,为了支持 SPU 中的大约 80,000 个策略,SPU 应以高达 82% 的流动内核内存消耗量启动,并且至少有 170 MB 的可用内存。

也可以看看

使用防火墙向导配置策略

防火墙策略向导允许您执行基本的安全策略配置。如需更高级的配置,请使用 J-Web 界面或 CLI。

要使用防火墙策略向导配置策略:

- 在 J-Web 界面中选择

Configure>Tasks>Configure FW Policy。 - 单击启动防火墙策略向导按钮以启动向导。

- 按照向导中的提示进行作。

向导页面的左上角区域显示了您在配置过程中所处的位置。页面的左下角区域显示字段敏感帮助。单击“资源”标题下的链接时,该文档将在您的浏览器中打开。如果文档在新选项卡中打开,请确保在关闭文档时仅关闭选项卡(而不是浏览器窗口)。

示例:配置安全性策略以允许或拒绝所有流量

此示例说明如何配置安全策略以允许或拒绝所有流量。

要求

开始之前:

创建区域。请参阅 示例:创建安全性区域。

配置通讯簿并创建要在策略中使用的地址。请参阅 示例:配置地址簿和地址集。

创建一个应用(或应用集),指示策略适用于该类型的流量。请参阅 示例:配置安全性策略应用程序和应用程序集。

概述

在 Junos OS 中,安全策略针对中转流量实施规则,包括哪些流量可以通过设备,以及在流量通过设备时需要对流量执行哪些作。从安全策略的角度来看,流量进入一个安全区域并退出另一个安全区域。在此示例中,您将配置信任和不信任接口 ge-0/0/2 和 ge-0/0/1。见 图 1。

此配置示例说明如何:

允许或拒绝从信任区域到非信任区域的所有流量,但阻止从不信任区域到信任区域的所有流量。

在特定时间允许或拒绝从信任区域中的主机到非信任区域中的服务器的选定流量。

拓扑结构

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅 《CLI 用户指南》中的在 配置模式下使用 CLI 编辑器 。

要配置安全策略以允许或拒绝所有流量:

配置接口和安全区域。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

创建安全策略以允许从信任区域到非信任区域的流量。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

创建安全策略以拒绝从不信任区域到信任区域的流量。

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

结果

在配置模式下,输入和show security policiesshow security zones命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

配置示例是从信任区域到非信任区域的默认全部允许。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

示例:配置安全性策略以允许或拒绝所选流量

此示例说明如何配置安全策略以允许或拒绝选定的流量。

要求

开始之前:

创建区域。请参阅 示例:创建安全性区域。

配置通讯簿并创建要在策略中使用的地址。请参阅 示例:配置地址簿和地址集。

创建一个应用(或应用集),指示策略适用于该类型的流量。请参阅 示例:配置安全性策略应用程序和应用程序集。

允许进出信任区域和非信任区域的流量。请参阅 示例:配置安全性策略以允许或拒绝所有流量。

概述

在 Junos OS 中,安全策略针对中转流量实施规则,包括哪些流量可以通过设备,以及在流量通过设备时需要对流量执行哪些作。从安全策略的角度来看,流量进入一个安全区域并退出另一个安全区域。在此示例中,您将配置特定的安全策略,以仅允许从信任区域中的主机到非信任区域中的服务器的电子邮件流量。不允许其他流量。参见 图 2。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅 《CLI 用户指南》中的在 配置模式下使用 CLI 编辑器 。

要配置安全策略以允许选定流量:

配置接口和安全区域。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

为客户端和服务器创建地址簿条目。此外,还可以将安全区域附加到地址簿。

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

定义允许邮件流量的策略。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

结果

在配置模式下,输入和show security policiesshow security zones命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

如果完成设备配置,请从配置模式进入。commit

示例:配置安全性策略以允许或拒绝通配符地址流量

此示例说明如何配置安全策略以允许或拒绝通配符地址流量。

要求

开始之前:

了解通配符地址。请参阅 了解安全性策略规则。

创建区域。请参阅 示例:创建安全性区域。

配置通讯簿并创建要在策略中使用的地址。请参阅 示例:配置地址簿和地址集。

创建一个应用(或应用集),指示策略适用于该类型的流量。请参阅 示例:配置安全性策略应用程序和应用程序集。

允许进出信任区域和非信任区域的流量。请参阅 示例:配置安全性策略以允许或拒绝所有流量。

允许进出信任区域和非信任区域的电子邮件流量。请参阅 示例:配置安全性策略以允许或拒绝所选流量

概述

在 Junos作系统 (Junos OS) 中,安全策略针对中转流量实施规则,例如哪些流量可以通过设备,以及流量通过设备时需要对流量执行哪些作。从安全策略的角度来看,流量进入一个安全区域并退出另一个安全区域。在此示例中,您将配置特定的安全性,以仅允许从信任区域中的主机到非信任区域的通配符地址流量。不允许其他流量。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后进入 commit 配置模式。

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅 《CLI 用户指南》中的在 配置模式下使用 CLI 编辑器 。

要配置安全策略以允许选定流量:

配置接口和安全区域。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

为主机创建地址簿条目,并将地址簿附加到区域。

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

定义允许通配符地址流量的策略。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

结果

在配置模式下,输入和show security policiesshow security zones命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

如果完成设备配置,请从配置模式进入。commit

示例:配置安全性策略以将流量日志重定向到外部系统日志服务器

此示例说明如何配置安全策略,以便将设备上生成的流量日志发送到外部系统日志服务器。

要求

此示例使用以下硬件和软件组件:

客户端通过接口 ge-4/0/5 连接到 SRX5600 设备

通过接口 ge-4/0/1 连接到 SRX5600 设备的服务器

在 SRX5600 设备上生成的日志存储在基于 Linux 的系统日志服务器中。

通过接口 ge-4/0/4 连接到基于 Linux 的服务器的 SRX5600 设备

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,您在 SRX5600 设备上配置安全策略,以便将设备在数据传输期间生成的流量日志发送到基于 Linux 的服务器。流量日志会记录每个会话的详细信息。这些日志在连接到 SRX5600 设备的源设备和目标设备之间建立和终止会话期间生成。

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后进入 commit 配置模式。

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅 《CLI 用户指南》中的在 配置模式下使用 CLI 编辑器 。

要配置安全策略以将流量日志发送到外部系统日志服务器:

配置安全日志,以便将 SRX5600 设备上生成的流量日志传输到 IP 地址为 203.0.113.2 的外部系统日志服务器。IP 地址 127.0.0.1 是 SRX5600 设备的环路地址。

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

配置安全区域并指定 SRX5600 设备的接口 ge-4/0/5.0 上允许的流量和协议类型。

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

配置另一个安全区域,并指定 SRX5600 设备的接口 ge-4/0/4.0 和 ge-4/0/1.0 上允许的流量类型。

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

创建策略并指定该策略的匹配标准。匹配标准指定设备可以允许来自任何源、到任何目标和任何应用程序上的流量。

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

启用策略以在会话开始和结束时记录流量详细信息。

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

结果

在配置模式下,输入 show security log 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

如果完成设备配置,请从配置模式进入 commit 。

安全性区域和策略的 TAP 模式

安全区域和策略的终端接入点 (TAP) 模式允许您通过交换机 SPAN 或镜像端口被动监控网络上的流量。

了解 TAP 模式对安全性区域和策略的支持

终端接入点 (TAP) 模式是一种备用设备,用于检查通过交换机的镜像流量。如果配置了安全区域和策略,则 TAP 模式通过配置 TAP 接口并生成安全日志报告来检查传入和传出流量,以显示检测到的威胁数量和用户使用情况。如果某些数据包在 TAP 接口中丢失,安全区域和策略将终止连接,因此不会为此连接生成任何报告。安全区域和策略配置与非 TAP 模式相同。

将设备配置为在 TAP 模式下运行时,设备将生成安全日志信息,以显示有关检测到的威胁、应用使用情况和用户详细信息的信息。将设备配置为在 TAP 模式下运行时,设备仅会从配置的 TAP 接口接收数据包。除配置的 TAP 接口外,其他接口均配置为用作管理接口或连接到外部服务器的普通接口。设备根据传入流量生成安全报告或日志。

配置 TAP 接口后,将配置安全区域和默认安全策略。如果需要,您可以配置其他区域或策略。如果使用一个接口连接服务器,则还需要配置 IP 地址、路由接口和安全配置。

在 TAP 模式下作设备时,只能配置一个 TAP 接口。

示例:在 TAP 模式下配置安全性区域和策略

此示例说明如何在 TAP(终端接入点)模式下配置 SRX 防火墙时配置安全区域和策略。

要求

此示例使用以下硬件和软件组件:

SRX 防火墙

Junos OS 19.1R1 版

概述

在此示例中,您将 SRX 防火墙配置为在 TAP 模式下运行。将 SRX 防火墙配置为在 TAP 模式下运行时,设备将生成安全日志信息,以显示有关检测到的威胁、应用使用情况和用户详细信息的信息。

配置

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入 commit。

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

过程

分步程序

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅《Junos OS CLI 用户指南》中的在 配置模式下使用CLI编辑器 。

要在 TAP 模式下配置区域:

配置安全区域 tap-zone interface。

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

配置安全区域 tap-zone application-tracking。

user@host# set security zones security-zone tap-zone application-tracking

配置允许从区域 tap-zone 到区域 tap-zone 策略 tap 的安全策略,并配置匹配条件。

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

结果

在配置模式下,输入和show security zonesshow security policies命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的说明以更正配置。

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

在 TAP 模式下验证策略配置

目的

验证有关安全策略的信息。

行动

在作模式下,输入命令 show security policies detail 。

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

意义

显示在 TAP 模式下的设备上配置的所有安全策略的摘要。

安全性策略中的动态地址组

手动将地址条目添加到策略中可能非常耗时。有些外部来源可以提供具有特定用途(例如阻止列表)或具有共同属性(例如可能构成威胁的特定位置或行为)的 IP 地址列表。您可以使用外部源按其 IP 地址识别威胁源,然后将这些地址分组到一个动态地址条目中,并在安全策略中引用该条目。从而,您可以控制发往和来自这些地址的流量。每个这样的 IP 地址组都称为一个动态地址条目。

支持以下类型的 IP 地址:

-

单一 IP。例如:192.0.2.0

-

IP 范围。例如:192.0.2.0- 192.0.2.10

-

CIDR。例如:192.0.2.0/24

每个条目占用一行。从 Junos OS 19.3R1 版开始,无需按升序对 IP 地址范围进行排序,并且 IP 条目的值可以在同一源文件中重叠。在 19.3R1 之前的 Junos OS 版本中,IP 地址范围需要按升序排序,并且 IP 条目的值不能在同一源文件中重叠。

动态地址条目是一组 IP 地址,而非单个 IP 前缀。动态地址条目不同于通讯簿和地址条目地址的安全地址概念。

以下是在安全策略中部署动态地址条目的好处:

-

网络管理员可以更好地控制 IP 地址组的进出流量。

-

外部服务器向 SRX 防火墙提供更新的 IP 地址源。

-

管理员的工作量大大减少。例如,在旧有安全策略配置中,为要引用的策略添加 1000 个地址条目将需要大约 2000 行配置。通过定义动态地址条目并在安全策略中引用该地址条目,多达数百万个条目可以流入 SRX 防火墙,而无需进行太多额外配置工作。

-

添加新地址不需要提交过程。通过传统方法将数千个地址添加到配置中需要很长时间才能提交。或者,动态地址条目中的 IP 地址来自外部源,因此当条目中的地址发生变化时,不需要提交过程。

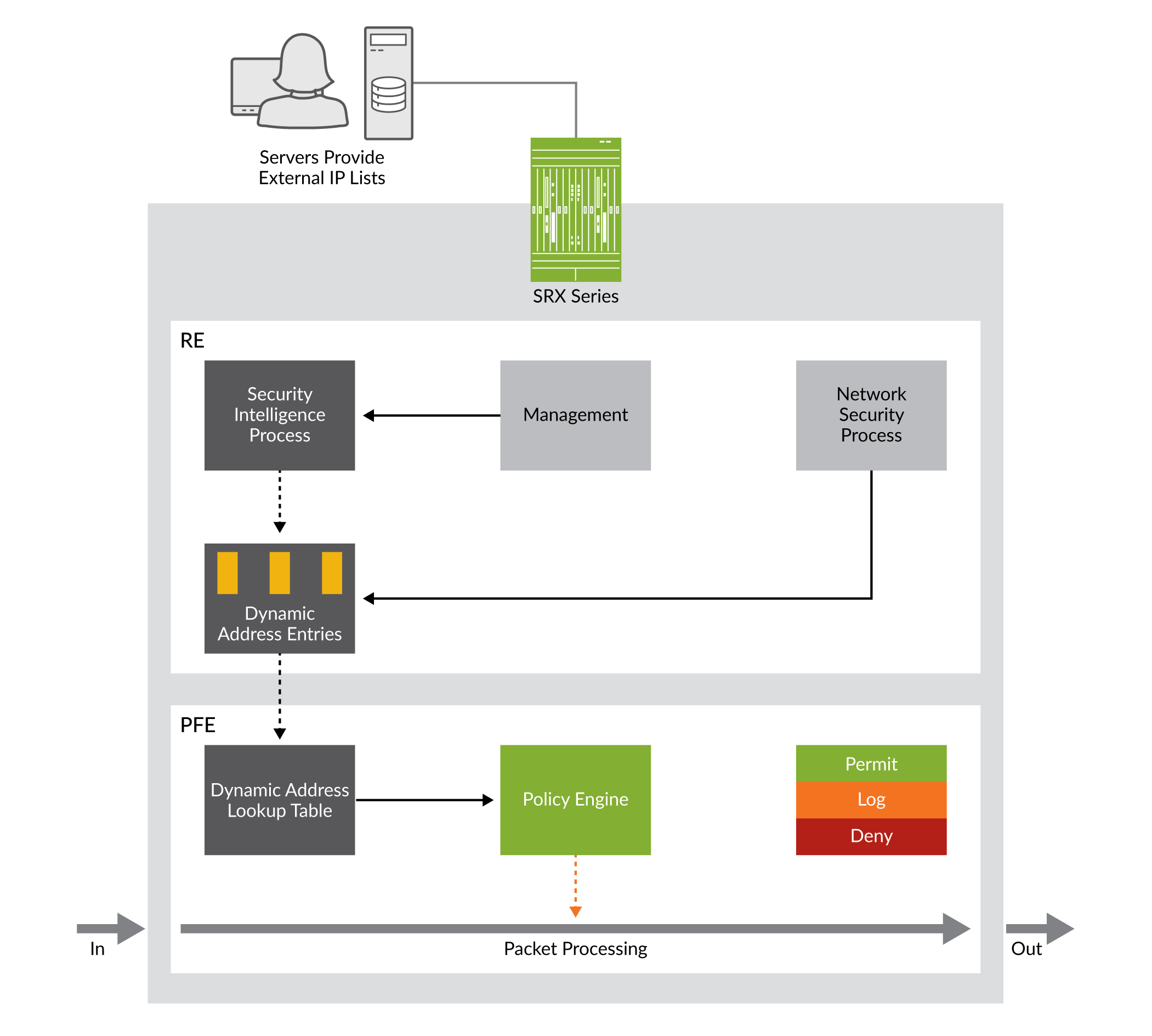

图 3 概述了安全策略中动态地址条目的工作原理。

中动态地址条目的功能组件

中动态地址条目的功能组件

安全策略引用源地址或目标地址字段中的动态地址条目(与安全策略引用旧地址条目的方式大致相同)。

图 4 展示了在 Destination-address 字段中使用动态地址条目的策略。

中的动态地址条目

中的动态地址条目

在 图 4 中,策略 1 使用目标地址 10.10.1.1,这是一个传统的安全地址条目。策略 2 使用目标地址供应商阻止列表,这是一个由网络管理员命名的动态地址条目。其内容是从外部源文件检索到的 IP 地址列表。符合所有五个标准(名为 untrust 的发件人区域、命名工程师的收件人区域、任何源地址、属于供应商阻止列表动态地址条目的目标 IP 地址以及邮件应用程序)匹配的数据包将根据拒绝和记录数据包的策略作进行处理。

动态地址条目名称与旧安全地址条目共享相同的名称空间,因此不要对多个条目使用相同的名称。Junos OS 提交流程会检查名称是否重复,以避免冲突。

动态地址组支持以下数据馈送:

-

自定义列表(允许列表和阻止列表)

-

GeoIP

源服务器

-

源服务器在源文件中包含动态地址条目。您可以创建本地或远程的自定义源。有关自定义源的创建,请参阅创建 自定义源

-

配置 SRX 防火墙以使用源。请参阅 feed-server ,以配置 SRX 防火墙。

捆绑源

动态地址条目中包含的 IP 地址、IP 前缀或 IP 范围可以通过下载外部源来定期更新。SRX 防火墙会定期启动与信息源服务器的连接,以下载和更新包含更新动态地址的 IP 列表。

从 Junos OS 19.3R1 版开始,您可以从服务器下载单个 tgz 文件并将其解压到多个子源文件中。每个单独的文件对应一个源。让单个动态地址引用捆绑文件中的源。当配置过多的源时,捆绑文件减少了 CPU 开销,其中多个子源被压缩到一个 .tgz 文件中

支持以下捆绑包馈送模式:

存档模式

在存档模式下,您需要将 SRX 防火墙的所有源文件压缩为一个 tgz 文件。SRX 防火墙将下载此文件,并在提取后解压所有源。这个过程解释如下:

-

当源服务器的 URL 是后缀为 .tgz 的文件的 URL,而非文件夹的原始 URL 时,这意味着此服务器使用单个文件来承载其用于 SRX 防火墙动态地址部署的所有源。在这种情况下,此服务器下的源会从服务器继承 update-interval 或 hold-interval。此源的更新间隔或保留间隔的任何用户配置都将被忽略。

-

此更改后,请按照以下步骤维护服务器源,如下示例所示。

以下示例显示了维护服务器源所需的步骤:

-

将 SRX 防火墙的所有源文件放在文件夹 feeds-4-srx 下

-

生成所有提要文件 fd1 fd2 fd3 ..文件夹 feeds-4-srx 中的 fdN

-

在源中添加或删除 IP 范围

-

通过运行以下命令访问文件:

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-

-

-

步骤 4 后, 文件 feeds-4-srx.tgz 已准备好在 SRX 防火墙上下载,其中包含包含 feeds-4-srx.tgz 文件的同一文件夹。下载后,解压的文件将放置在与 feeds-4-srx.tgz相同的文件夹中。以下示例显示了 SRX 防火墙上的 samle 配置:

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

path 参数需要捆绑包存档中源的相对路径。

-

如果 tar -zxf feeds-4-srx.tgz 文件生成一个文件夹 feeds-4-srx ,并且该文件夹包含源文件 fd1,则使用以下命令配置源:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

如果 tar -zxf feeds-4-srx.tgz 文件直接提取文件 fd1 ,则使用以下命令配置源:

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

在将源下载到 vSRX 3.0 之前,您可以使用和选项对

usernamepassword动态地址源服务器进行身份验证。这些新的身份验证选项允许您从本地或远程 Web 服务器安全地获取源,从而促进业务运营和第 7 层服务的自动扩展。此配置可确保防火墙在下载任何动态地址源之前对指定的源服务器进行身份验证,从而保护源数据并保持网络完整性。

此命令允许您指定服务器名称以及必要的凭据,确保仅接受经过身份验证的服务器。

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>注意:用户名长度至少为 3 个字符,最多为 32 个字符,密码长度至少为 6 个字符,最多 32 个字符,其中仅应包含小写字母 (a-z)、大写字母 (a-z) 和数字 (0-9)。

平面文件模式

平面文件模式通过在现有源文件格式中引入一个语法更改,为用户提供了极致的简单性。所有 Feed 文件的内容都编译成一个文件,后缀为 .bundle 。这允许您管理单个文件。SRX 防火墙将此捆绑文件中的 IP 范围分类为多个源文件。如果可以节省一些传输带宽,您可以将此文件压缩为 .bundle.gz 。除了之前定义的文件格式外,还引入了大写标记 FEED: 后跟源名称。此标记下方的行被视为属于信息源的 IP 范围。下面给出了文件格式外观的示例:

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

SRX 防火墙上的配置类似于存档模式,如下所示:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

平面模式和存档模式之间的区别在于文件的后缀和文件内部的布局。您可以选择最适合您的模式。

由于提要文件是纯文本格式,gzip 可以减小文件大小。如果服务器和 SRX 防火墙之间有 WAN 链路,请使用要在网络上传输的较小大小的文件,在这种情况下,将捆绑文件压缩并配置以下命令:

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

特定于平台的安全性策略行为

使用 功能资源管理器 确认平台和版本对特定功能的支持。

使用下表查看平台的特定于平台的行为:

特定于平台的安全性策略支持

| 平台 |

差异 |

|---|---|

| SRX 系列 |

SRX5400 设备的安全策略数和每个上下文的最大策略数为 100,000。 |

特定于平台的安全性策略配置行为

| 平台 |

差异 |

|---|---|

| SRX 系列 |

|

| vSRX 3.0 虚拟防火墙 |

|

特定于平台的策略配置同步行为

| 平台 |

差异 |

|---|---|

| SRX 系列和 vSRX 3.0 虚拟防火墙 |

|

特定于平台的 IDP 支持行为

| 平台 |

差异 |

|---|---|

| SRX 系列 |

|

特定于平台的防火墙策略向导支持行为

| 平台 |

差异 |

|---|---|

| SRX 系列 |

|

其他平台信息

使用 功能资源管理器 确认平台和版本对特定功能的支持。可能支持其他平台。

| SRX 防火墙和 vSRX 3.0 虚拟防火墙,支持文件馈送服务器,支持: |

SRX300、SRX320、SRX340、SRX345、SRX550 和 SRX550M |

SRX1500 |

SRX4100、SRX4200、SRX4600、SRX5400 设备和 vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| 最大源服务器数 |

10 |

40 |

100 |

5000 |

| 最大源数 |

500 |

200 |

5000 |

5000 |

| 动态地址条目的最大数量 |

500 |

200 |

5000 |

5000 |

| 支持策略对象的 SRX 防火墙,支持: |

SRX300 和 SRX320 |

SRX340 |

SRX345 和 SRX380 |

SRX550M |

SRX1500、SRX1600和SRX4100 |

SRX4200和SRX4300 |

SRX4600 |

SRX4700、SRX5400、SRX5600 和 SRX5800 |

|---|---|---|---|---|---|---|---|---|

| 地址对象 |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| 应用对象 |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| 安全性策略 |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| 策略上下文(区域对) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| 每个上下文的策略 |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| 启用计数的策略 |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。