このページの内容

Microsoft Intune との統合

次の手順に従って、Intune の統合を理解し、Intune アカウントをジュニパー Mist 組織にリンクし、ポリシー ルールを作成し、クライアント イベントを表示します。

概要

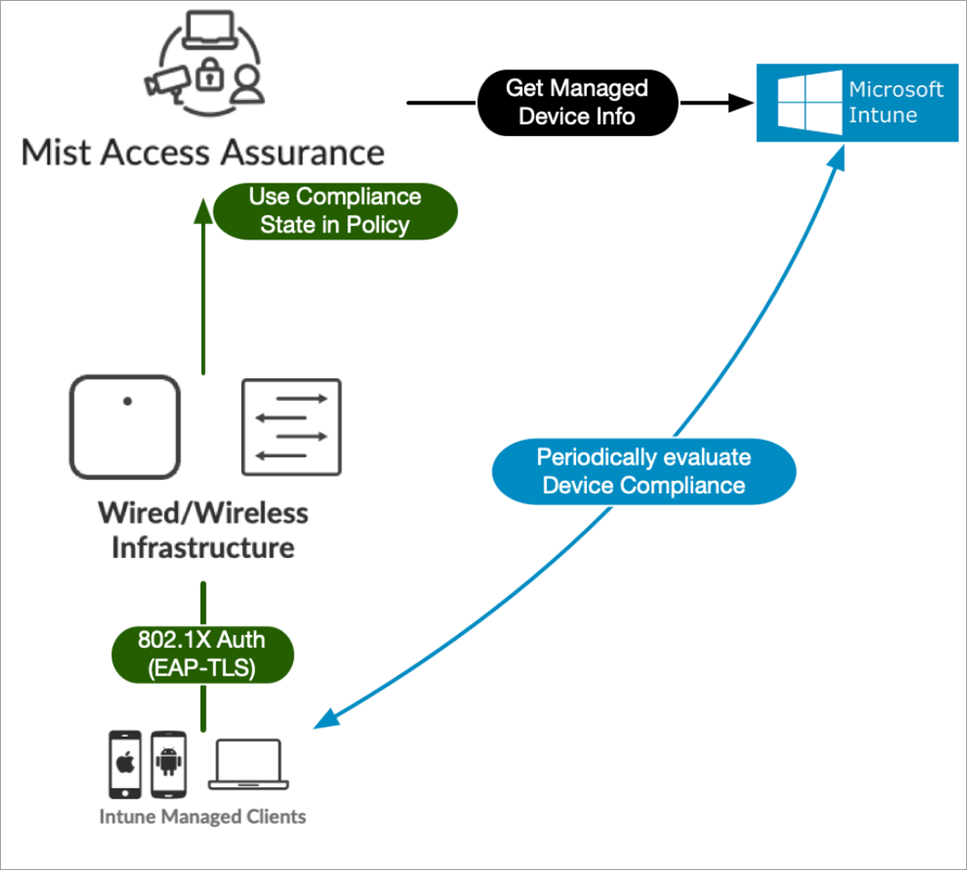

Microsoft Intune Endpoint Management は、デバイス コンプライアンス ポリシーを使用して、ウイルス対策ソフトウェアの存在の確認、ファイアウォール規則のアカウント作成、クライアントの最新のセキュリティ修正プログラムの確認などを行います。ジュニパー Mist™ Access アシュアランスは、作成した認証ポリシーに応じて、Intune管理対象デバイスのコンプライアンス状態を活用して追加の体制評価を行うことができます。

のコンプライアンス状態を取得するための Microsoft Intune 統合

のコンプライアンス状態を取得するための Microsoft Intune 統合

Access アシュアランスをIntuneと統合して、Mistポータルで使用できます。たとえば、この統合を使用して、Mistでクライアント認証ポリシーを作成し、準拠していないクライアントは隔離VLANに分離し、準拠したクライアントには企業ネットワークをアクセスさせることができます。そのためには、ジュニパー Mist AP でファームウェア バージョン 0.14 以降を実行し、Microsoft Entra ID の管理者アカウントが必要です (これは、Intune デバイス データを取得するための読み取り権限を Mist Access Assurance に付与するためです)。

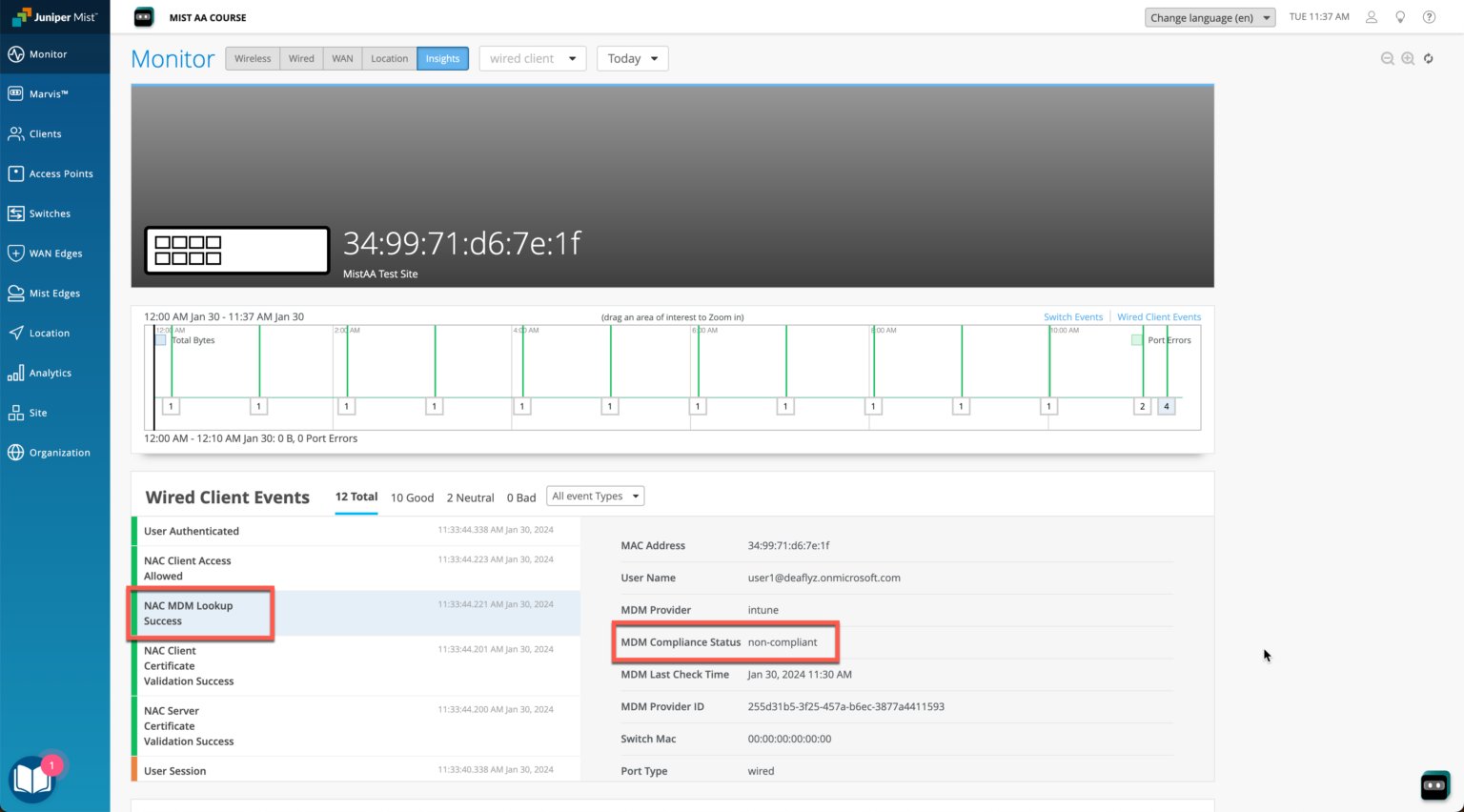

無線クライアントがログオンし、ジュニパー Mist APで認証されると、クラウドベースのMist Access Assuranceサービスは、Intuneからクライアントのセキュリティコンプライアンスステータスを学習します。次に、その情報を認証ポリシーで使用し、結果に基づいてクライアントを選択したVLANに接続します。[監視ポータル] ページの [分析情報] タブを示す上の図では、Intune はクライアントの 1 つを非準拠として分類しています。

このドキュメントに含まれるスクリーンショットの一部は、サードパーティのアプリケーションから取得したものです。これらのスクリーンショットは時間の経過とともに変更される可能性があり、アプリケーションの現在のバージョンと必ずしも一致するとは限らないことに注意してください。

仕組み

Access アシュアランス API は、認証された Intune マネージド クライアントの一覧について Microsoft Intune を 2 時間ごとにポーリングし、必要な更新を行います。Microsoft Intune のマネージド デバイスへの既定のポーリング間隔は 8 時間ごとです。Mist Access Assuranceは、取得したコンプライアンス状態データをキャッシュして、取得時間を最適化します。

デバイスがコンプライアンス違反であることが判明した場合、Mist Access Assuranceは常に認証変更コマンドを発行し、ポリシーを再実行します。その後、ポリシーは、必要に応じて必要な是正措置をトリガーし、デバイスのコンプライアンスを回復させます。

2つのサービス間の通信フローを 図2に示します。

の認証と承認

の認証と承認

クライアントのオンボーディングシーケンスには以下が含まれます。

- EAP-TLS認証—クライアントが接続(有線または無線)を開始し、認証リクエストがMistシステムに送信されます。

- 初期NACアクセス決定—クライアントは隔離VLAN/ロールに配置されます。デバイスのコンプライアンスが検証されるまで、アクセスが制限されます。

- デバイスIDの抽出—Mistは、クライアント認証時に以下の情報を使用して、クライアントをMicrosoft Intuneのデバイスレコードと照合します(ルックアップ順)。

- ランダム化されていない MACアドレス

- 証明書の共通名(CN)フィールドからのDeviceNameまたはDeviceName.FQDN

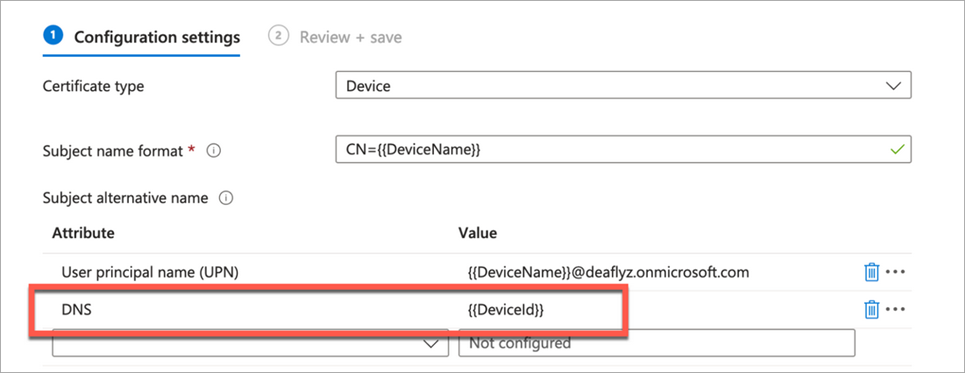

- DNSエントリとして証明書のサブジェクト代替名(SAN)からのデバイスID

EAP-TLS認証では、これらの識別子のいずれかが見つかれば一致に成功します。

EAP-TTLS認証では、Mist Access Assuranceはランダム化されていないMACアドレスのみを使用して、Intuneデバイスレコードと照合します。

- MDMルックアップ—Mistは、抽出されたIDを使用してMicrosoft Intuneにクエリします。デバイスのコンプライアンスステータスを取得します。

- MDM 応答 - Intune によってデバイスの状態が返されます。

クライアントデバイスが準拠していることが判明した場合、アクセスが提供されます。

クライアントデバイスが非準拠の場合、隔離されたままになります。

- Change of Authorization(CoA):Mistは、APまたはスイッチを介してCoAをトリガーします。クライアントセッションが更新されたアクセス権で更新されます。

- EAP-TLS再認証—クライアントは更新されたVLAN/ロールで再認証します。

- 最終的なNACアクセス決定—クライアントは無制限のVLAN/ロールに配置されます。完全なネットワークアクセスが許可されます。

Microsoft Intune によるデバイス ルックアップ プロセスは、システムの負荷と応答間隔に応じて時間をかけることができます。シームレスなオンボーディングエクスペリエンスを確保するために、クライアントデバイスの初期アクセスを許可する認証ポリシーを設定することをお勧めします。

組織のセキュリティ標準とアクセス制御ポリシーに従ってポリシーを設定し、初期接続時に適切な保護装置を確立します。

MDMルックアップが成功し、デバイスレコードが動的デバイスデータベース(DDB)に追加されると、Mist MDMサービスは、関連するAPまたはスイッチに承認変更(CoA)メッセージを自動的に送信します。これにより、クライアントに再接続を求められます。

再接続時に、クライアントはMDM認証ポリシーに照らし合わせて評価され、デバイスのコンプライアンスステータス(準拠または非準拠)に基づいてアクセスが決定されます。

次のセクションでは、識別子について詳しく説明します。

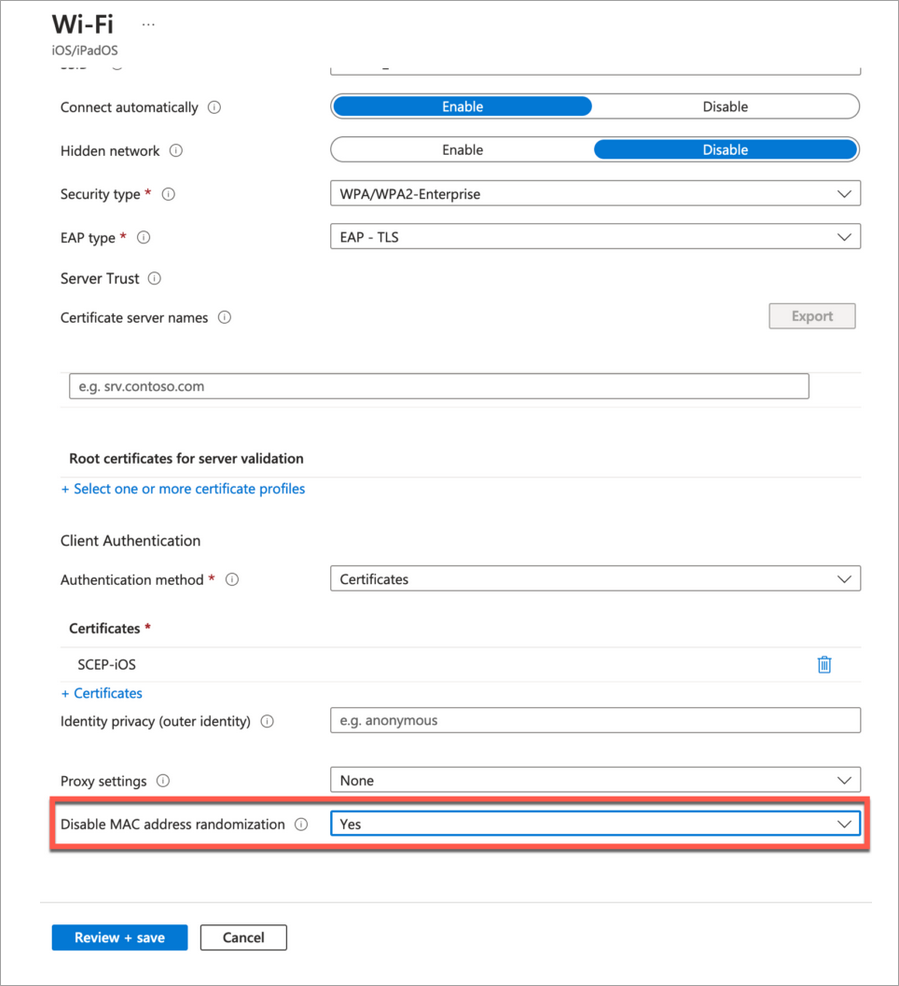

ランダム化されていないMACアドレス

[ クライアント イベント] でランダム化されていない MAC アドレスを表示する場合は、Intune Wi-Fi 設定で MAC ランダム化を無効にする必要があります。このディスプレイは、EAP-TTLS と EAP-TLS の両方の認証をサポートし、Intune のクライアント MACアドレスを使用します。

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

を無効にする

を無効にする

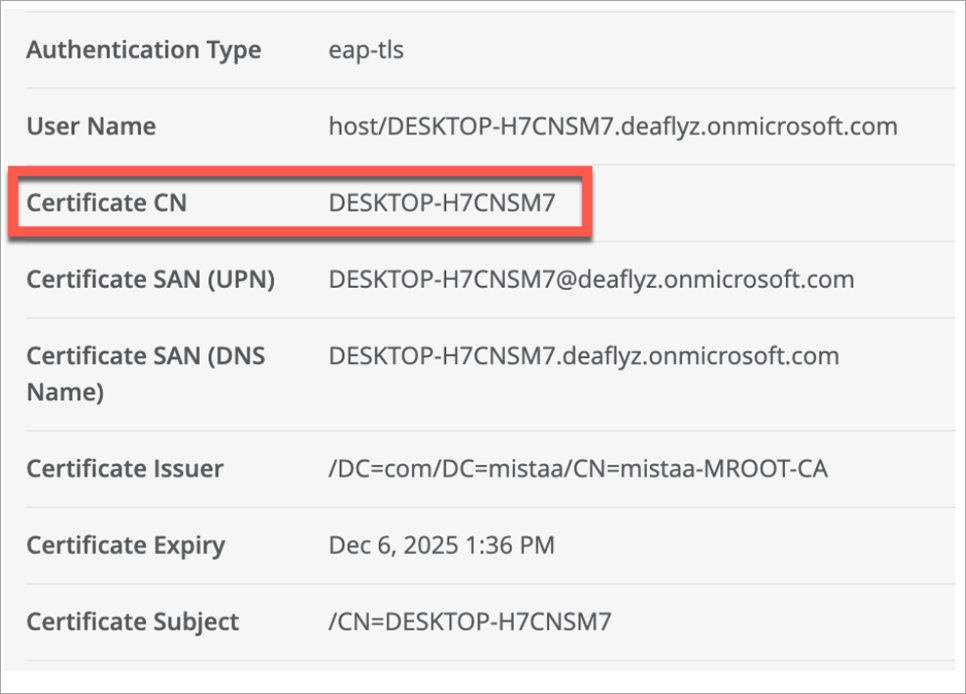

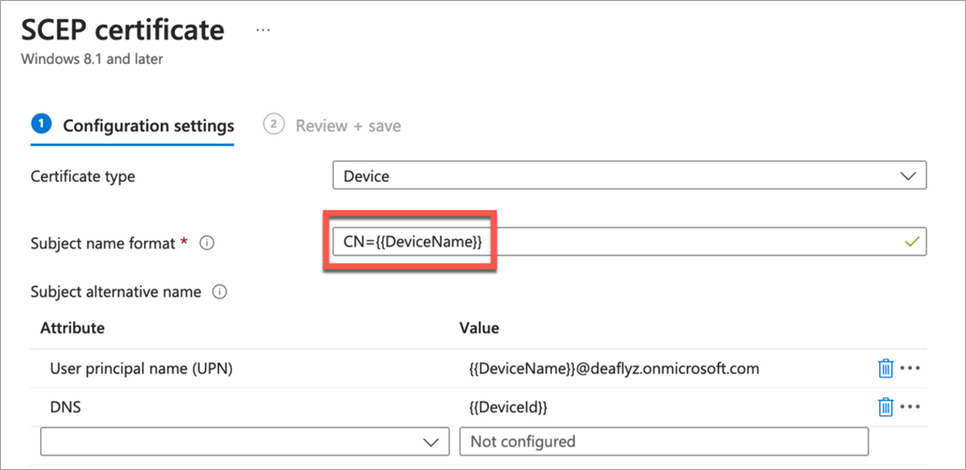

DeviceNameまたはDeviceName.FQDN

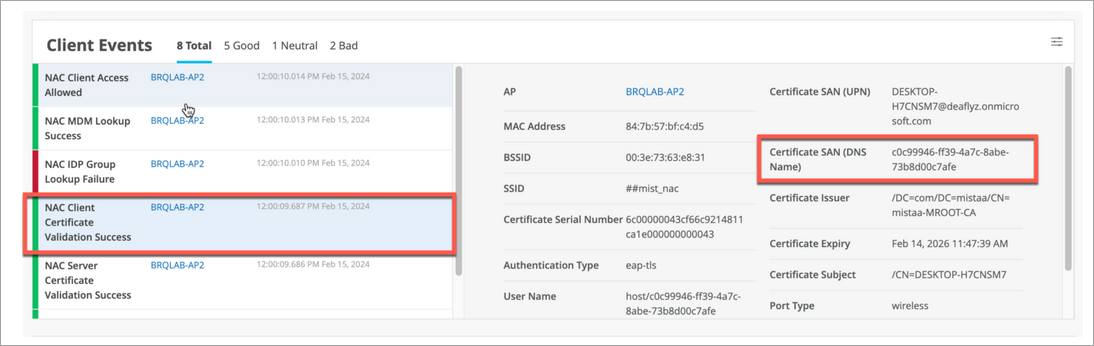

[クライアント イベント] で、証明書 CN に表示される名前は、Intune SCEP 証明書構成 ([サブジェクト名の形式] フィールド) から取得されます。証明書 SAN (DNS 名) に表示されるクライアント イベント名は、SAN:DNS 証明書 フィールドの Intune デバイス ID をエンコードするために使用される Intune SCEP プロファイル変数に由来します

Intune SCEP プロファイルで、変数を使用してこの証明書を作成します。

証明書のSAN:DNS内のデバイスID

次の図に示すように、ジュニパーMistポータルクライアントイベントのSAN:DNS証明書属性でエンコードされたIntuneデバイスID。

Intune SCEP プロファイルで、変数を使用して SAN:DNS 証明書フィールドの Intune デバイス ID をエンコードします。

MistポータルへのIntuneの追加

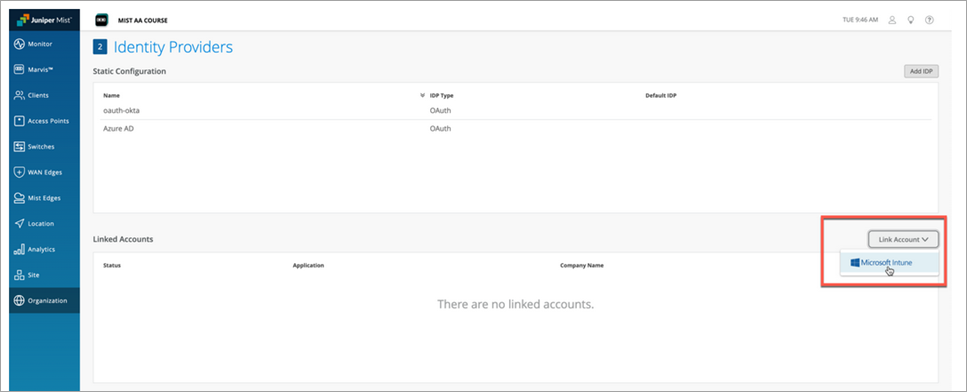

Microsoft Intune を Mist Access Assurance ポータルに追加するには:

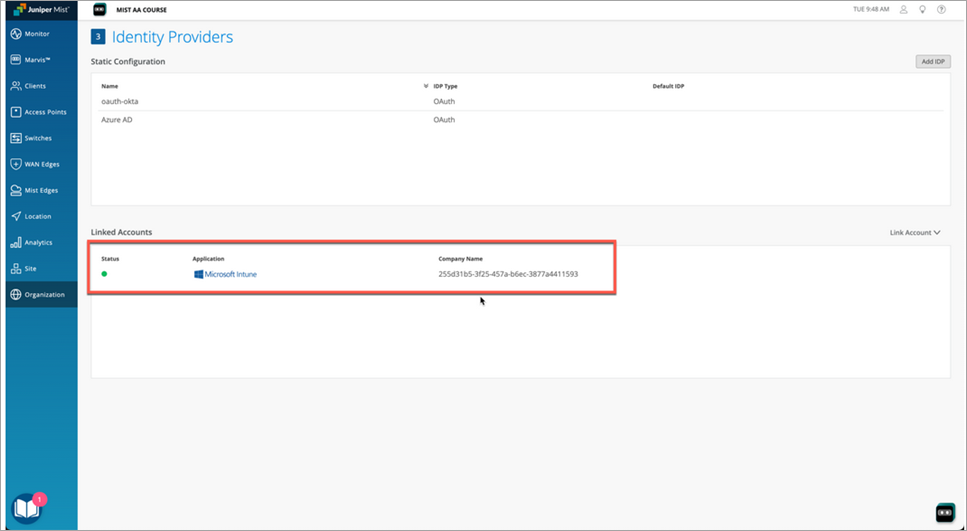

- ジュニパー Mistポータルの左側のメニューから、[ 組織] | を選択します。 アクセス > IDプロバイダ

- リンクされたアカウントセクションで、 アカウントをリンク をクリックします。

- [Microsoft Intune] を選択します。

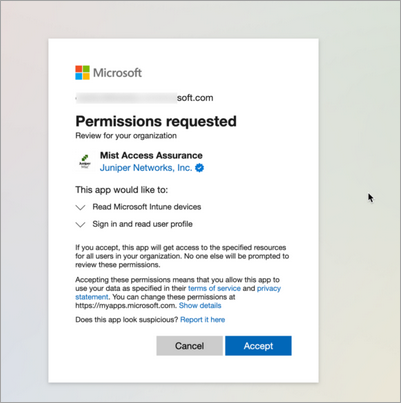

シングルサインオン(SSO)ログイン用にMicrosoft Entra ID/Intuneにリダイレクトされ、Mist Access AssuranceポータルにMicrosoft Intuneデバイスデータを読み取る権限を付与するように求められます。

図 5: Intune 統合 のアクセス許可

のアクセス許可

Intune アカウントをリンクすると、接続された Intune アカウントの状態が [ID プロバイダー] ページに表示されます。

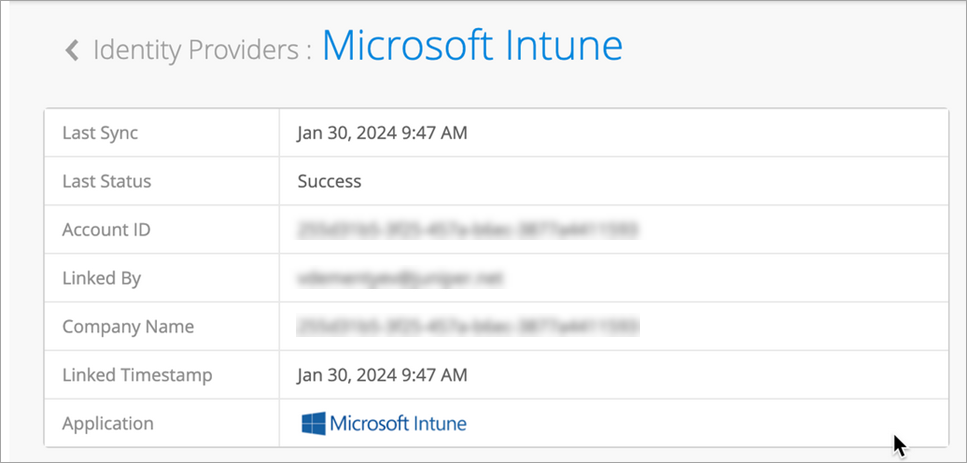

図 6: リンクされた Intune アカウントの状態 図 7: リンクされた Intune アカウントの詳細

図 7: リンクされた Intune アカウントの詳細

- (オプション)Intune アカウントをリンクすると、[ID プロバイダー] ページで Intune アカウントの状態を確認できます。 組織 |IDプロバイダ>アクセス。

ポリシールールの作成

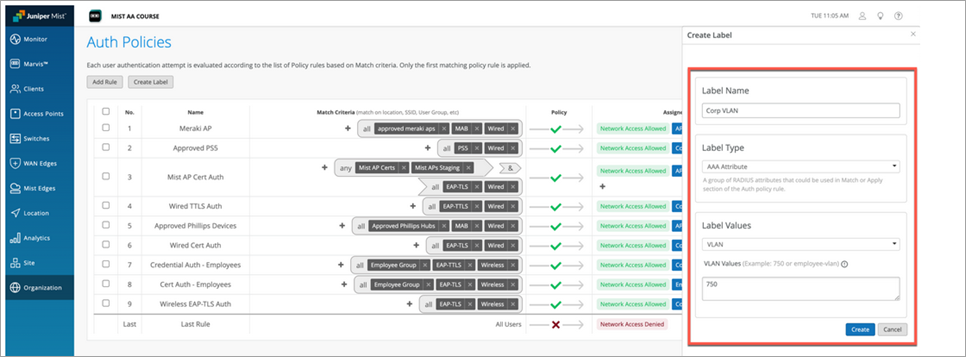

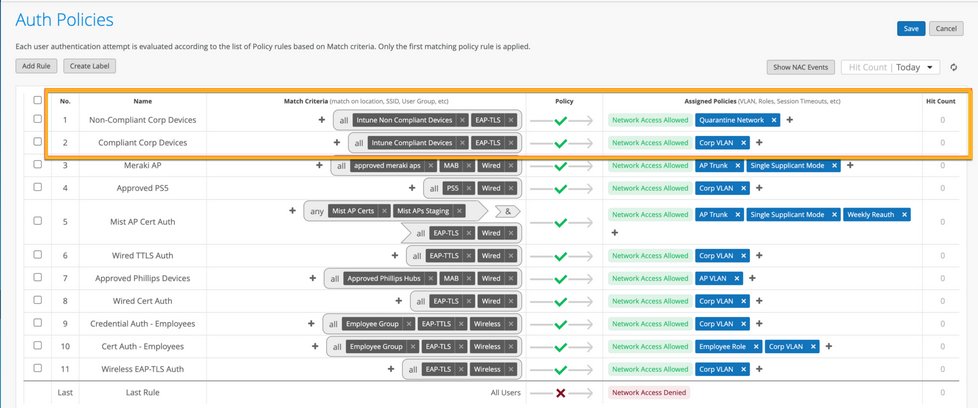

Intune アカウントを Mist にリンクすると、Mist 認証ポリシーで管理されたデバイスのコンプライアンス状態を活用できます。例えば、準拠していないクライアントを隔離VLANに入れ、準拠したデバイスには企業VLANへの接続を許可することができます。これを行うには、コンプライアンスと非コンプライアンスのラベルのペアと、企業VLANと隔離VLANのラベルのペアを作成します。次に、これらのラベルを認証ポリシールールのペアで使用して、ネットワークアクセスを自動的に管理します。

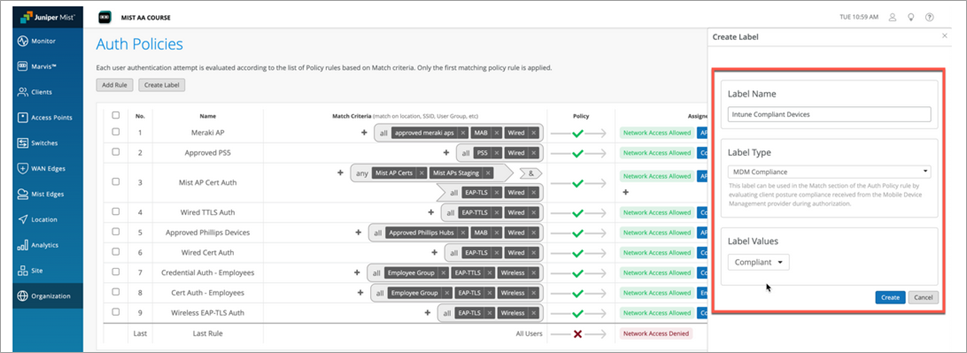

コンプライアンスラベルと隔離ラベルを作成します。

- ジュニパー Mistポータルの左側のメニューから、 組織 > アクセス > 認証ポリシーを選択します。

- ラベルを作成ボタンをクリックし、ラベルに名前を付けます(例:Intune-Compliant)。

- [ ラベルの種類] で、[ MDM コンプライアンス] を選択します。

- ラベル 値で、 準拠を選択します。

作成ボタンをクリックします。

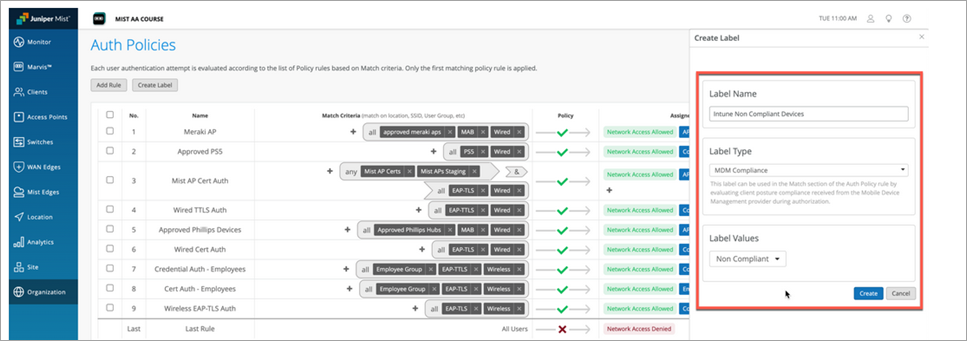

次に示すように、これらの手順を繰り返して、残りのラベルを作成します。

ラベル名: Intune 非準拠、 ラベルの種類: MDM 準拠、 ラベル値: 非準拠

- ラベル名:隔離、 ラベルタイプ:AAA、 ラベル値:VLAN、 1

ラベル名:Corp VLAN、 ラベルタイプ:AAA、 ラベル値:VLAN、 750

認証ポリシールールを作成します。

- ルールを追加ボタンをクリックし、ルールに名前を付けます(例:Corp Compliant)。

- 一致基準列で+アイコンをクリックし、表示されるリストからIntune-Compliantを選択します。

- [ ポリシー ] 列で、[ 許可] を選択します。

- 割り当てられたポリシー列で+アイコンをクリックし、 企業VLANを選択します。

図 8: Intune

に基づくコンプライアンス規則

に基づくコンプライアンス規則

これらの手順を繰り返して、隔離ルールを作成します。

完了したら、[ 保存]をクリックします。

クライアントイベントの表示

次の図に示すように、[監視ポータル] ページの [分析情報] タブの [クライアント イベント] セクションに表示される一部のパラメーターの値は、Microsoft の構成方法によって異なります。

で Intune ベースのアクセス アシュアランス ポリシー イベントを監視する

で Intune ベースのアクセス アシュアランス ポリシー イベントを監視する