Preparación de la configuración de Juniper Secure Connect

Este tema incluye las siguientes secciones:

Requisitos previos para implementar Juniper Secure Connect

Antes de implementar Juniper Secure Connect, debe asegurarse de que el firewall serie SRX utiliza un certificado firmado o autofirmado en lugar del certificado predeterminado generado por el sistema.

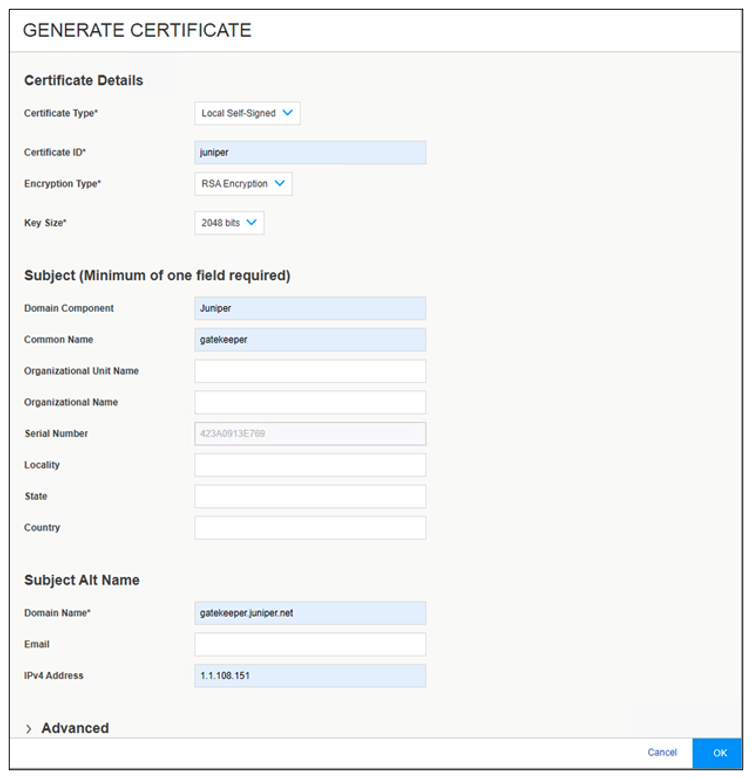

Puede generar una solicitud de certificado o un certificado autofirmado navegando a Administración de dispositivos > Administración de certificados > certificados de dispositivo en la interfaz J-Web, como se muestra en la figura 1.

A continuación, se muestran los valores mínimos que debe configurar. Asegúrese de que estos valores coincidan con su propia organización. Si inicia una solicitud de firma de certificado (CSR), el certificado debe estar firmado por su CA antes de cargarlo en el firewall de la serie SRX.

Después de crear un certificado autofirmado o cargar un certificado firmado, debe enlazar el certificado al firewall serie SRX navegando a Administración de dispositivos > Configuración básica > Servicios del sistema > HTTPS > certificado HTTPS y seleccione el nombre adecuado.

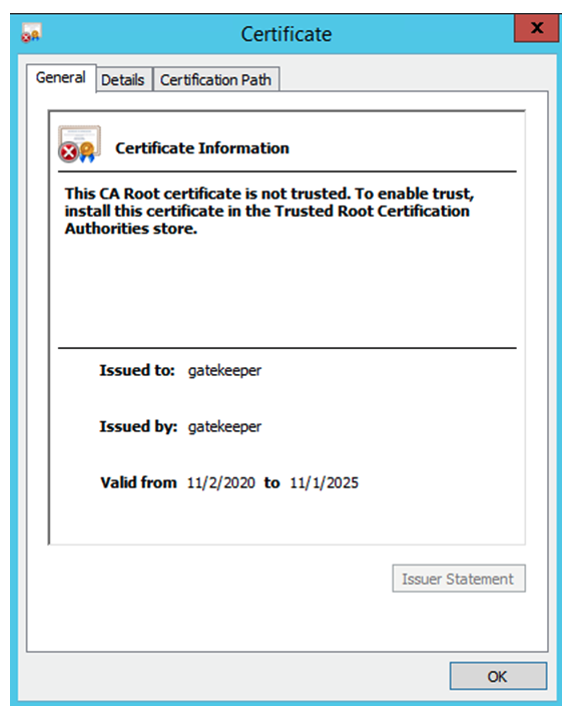

Cuando el certificado se ha cargado en el firewall de la serie SRX, puede validar el certificado viendo la información del certificado en su barra del navegador. Los pasos necesarios para ver la información del certificado dependen de su navegador y su versión del navegador. La figura 2 muestra la información del certificado que configuró en el firewall serie SRX.

del certificado

del certificado

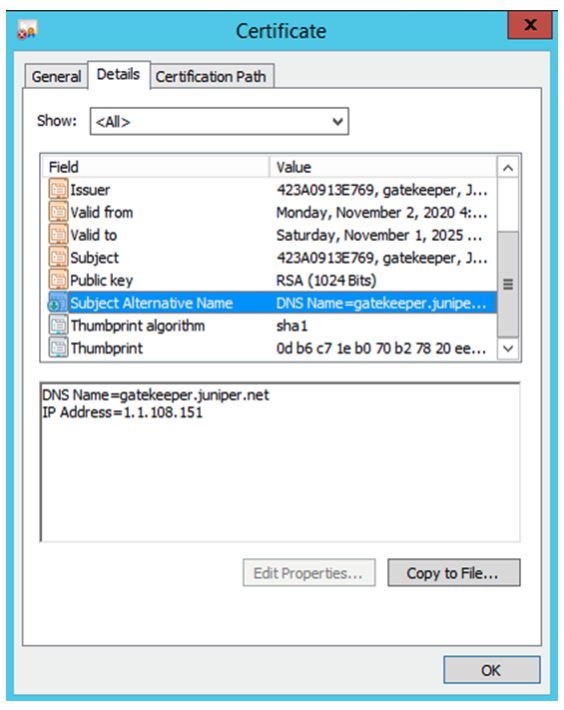

La Figura 3 muestra todos los detalles del certificado que está configurado en el firewall serie SRX.

detallada del certificado

detallada del certificado

Debe comprobar lo siguiente en la información del certificado en el navegador:

-

Compruebe si el nombre alternativo del sujeto coincide con el certificado generado.

-

La huella digital o huella digital también es importante si no exporta el certificado de CA del firewall serie SRX a todos los clientes. En estos casos, se mostrará en un mensaje de advertencia.

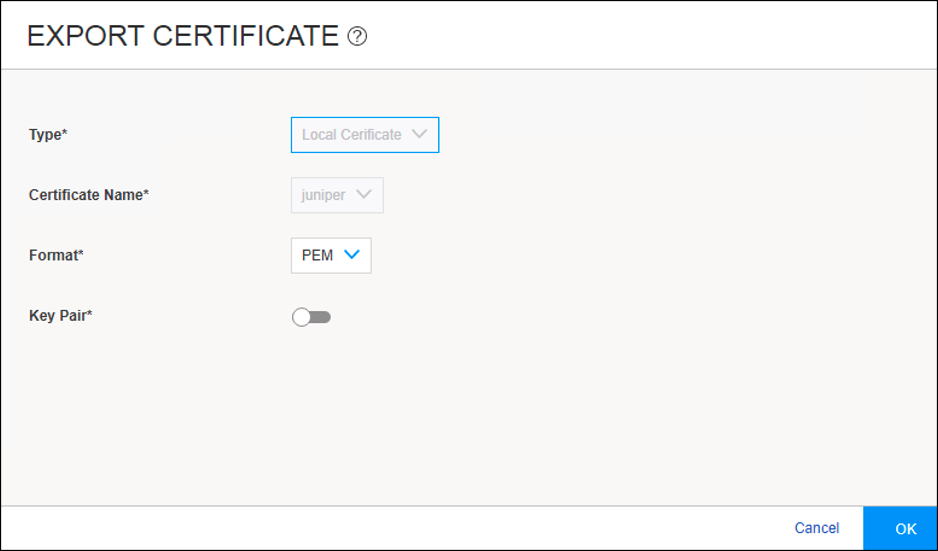

Recomendamos que exporte el certificado autofirmado desde el firewall serie SRX en formato .pem o el certificado raíz de CA desde la CA que firmó su CSR en cada cliente. Puede hacerlo manualmente o distribuido mediante un paquete de implementación de cliente para Windows y macOS. Consulte Crear paquetes de instalación para la implementación de Juniper Secure Connect en Windows y Crear paquetes de implementación para la instalación de Juniper Secure Connect en macOS.

La tabla 1 enumera la ubicación del directorio de la aplicación Juniper Secure Connect para colocar el certificado exportado en diferentes plataformas:

| Plataforma |

Ubicación del directorio |

|---|---|

| Windows |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| Macos |

/Library/Application Support/Juniper/SecureConnect/cacerts/ |

| Android |

/Juniper/Exportar |

| Ios |

/Files/Secure Connect/ |

¿Cómo funciona Juniper Secure Connect?

Antes de comenzar a configurar Juniper Secure Connect en el firewall serie SRX, entendamos a alto nivel cómo funciona la solución Juniper Secure Connect.

Diferentes etapas de establecer la conectividad entre una aplicación Juniper Secure Connect y un firewall de la serie SRX.

-

Un usuario remoto descarga la aplicación Juniper Secure Connect en el dispositivo, como un teléfono inteligente o una computadora portátil, o su distribución por el sistema de distribución de software de las organizaciones.

-

Cuando el usuario inicia una conexión, la aplicación valida si el certificado de puerta de enlace es válido.

Nota:Si el firewall serie SRX tiene habilitado un certificado generado por el sistema, el usuario no puede establecer ninguna conexión con la aplicación.

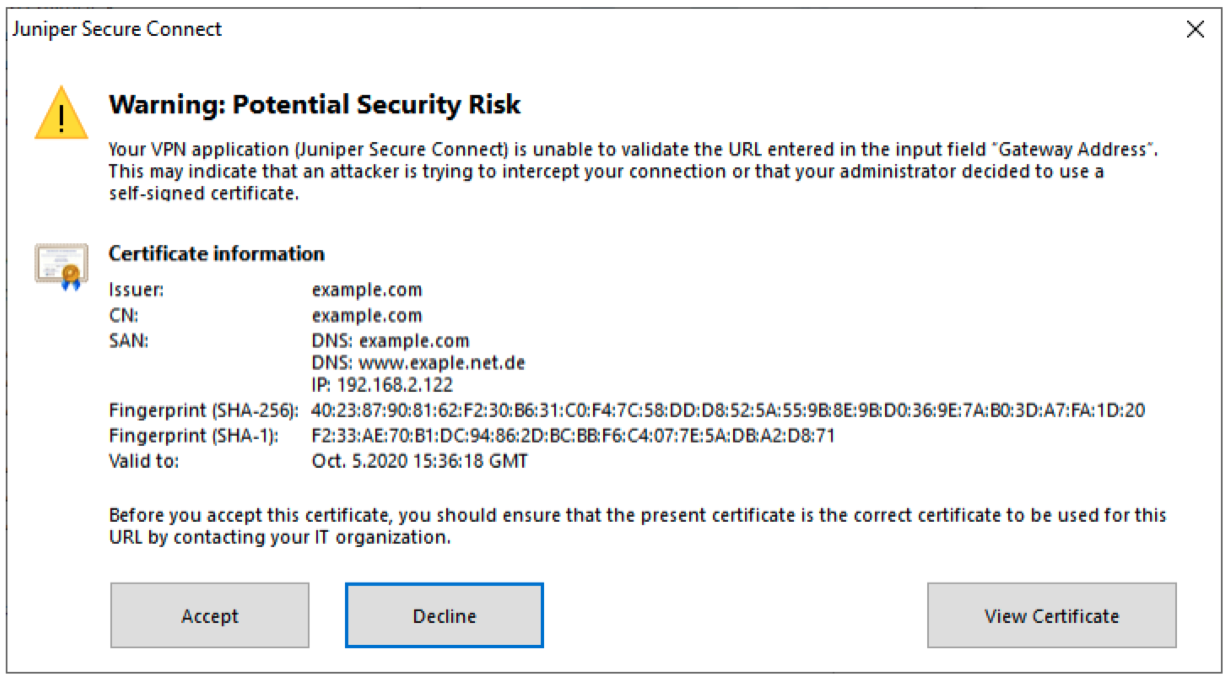

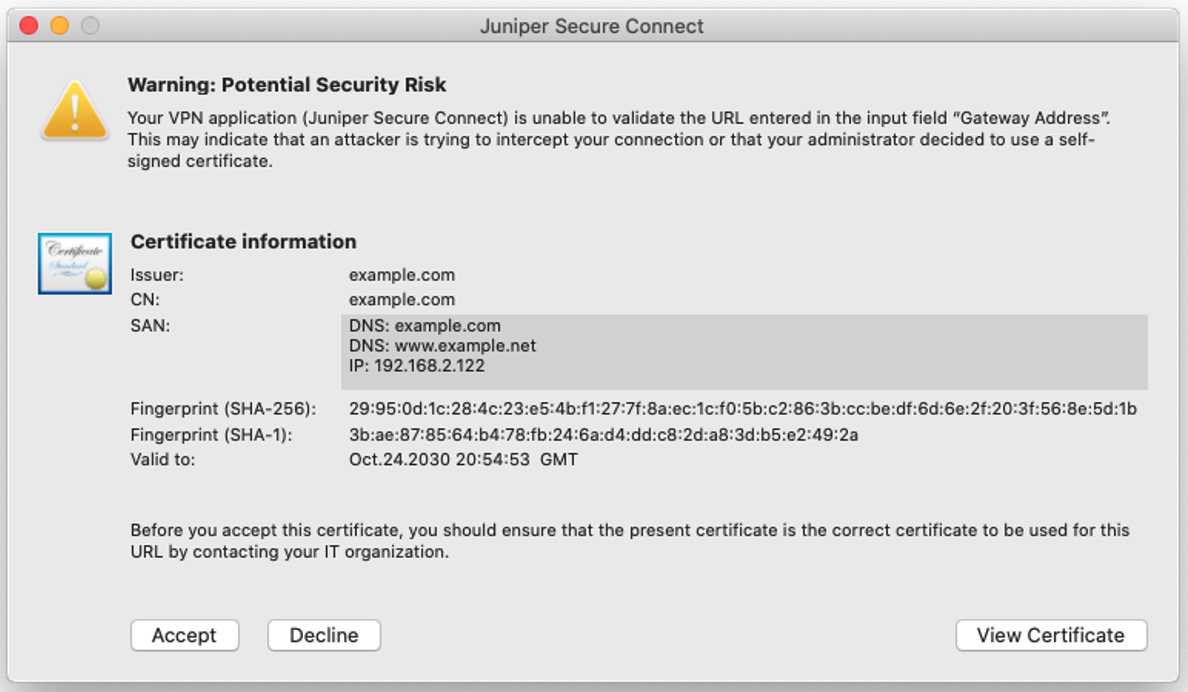

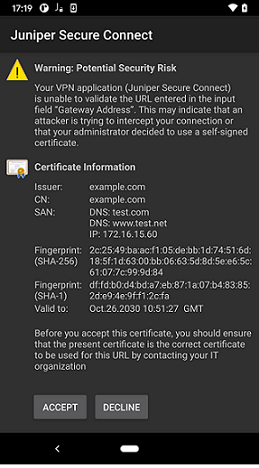

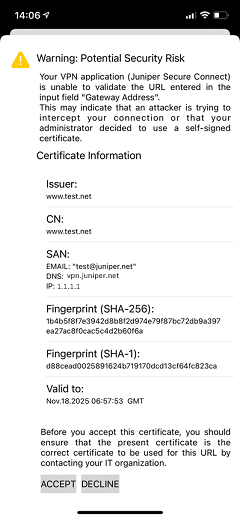

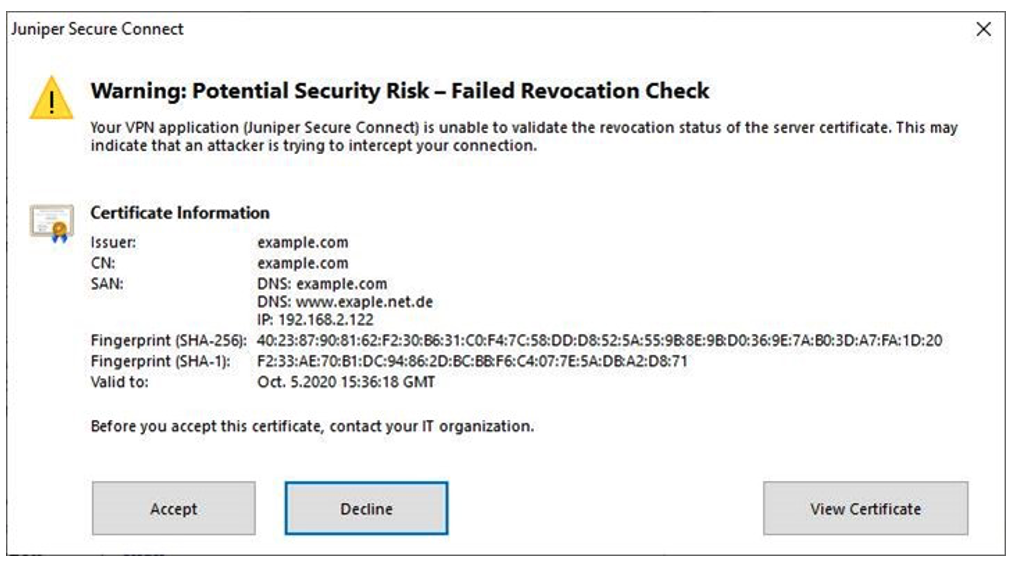

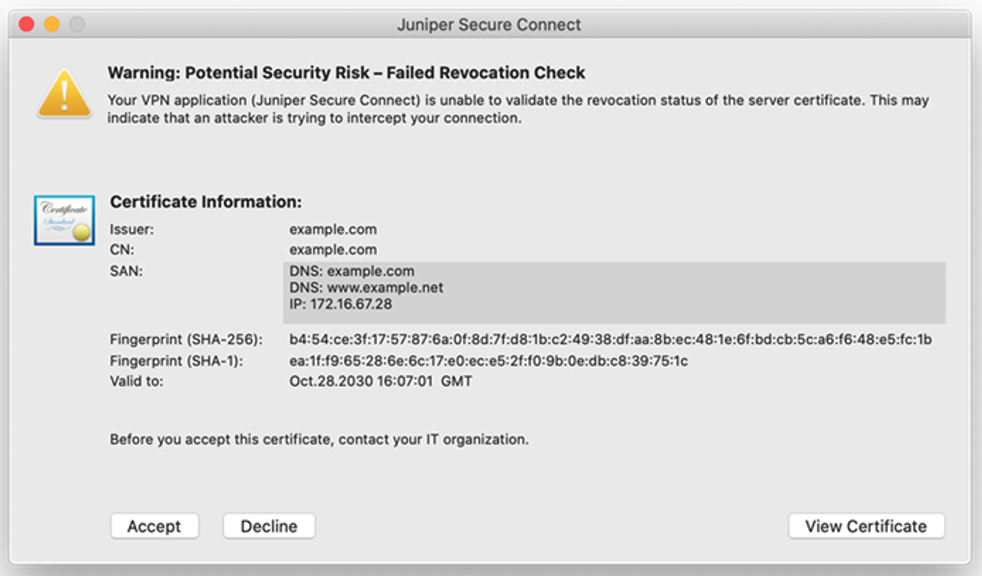

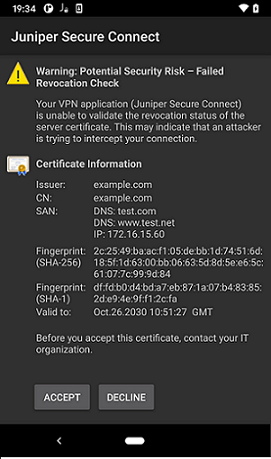

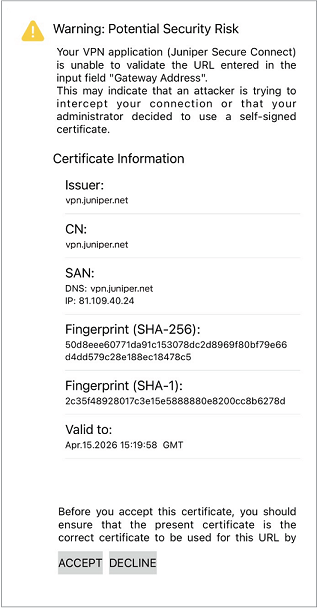

Si la puerta de enlace usa un certificado en el que el certificado raíz no se ha distribuido a la aplicación (Crear paquetes de instalación para la implementación de Juniper Secure Connect en Windows y Crear paquetes de implementación para la instalación de Juniper Secure Connect en macOS), se pedirá al usuario un mensaje de advertencia que se muestra en la figura 5, la figura 6, la figura 7 y la figura 8 según la plataforma en la que está instalada la aplicación Juniper Secure Connect.

La Figura 5 es un mensaje de advertencia de ejemplo en la plataforma Windows si la aplicación no tiene un certificado raíz.

Figura 5: Mensaje de advertencia de certificado de ejemplo en la plataforma Windows

Windows

La Figura 6 es un mensaje de advertencia de ejemplo en la plataforma macOS si la aplicación no tiene un certificado raíz.

Figura 6: Mensaje de advertencia de certificado de ejemplo en la plataforma macOS

macOS

La Figura 7 es un mensaje de advertencia de ejemplo en la plataforma Android si la aplicación no tiene un certificado raíz.

Figura 7: Mensaje de advertencia de certificado de ejemplo en la plataforma Android

Android

La Figura 8 es un mensaje de advertencia de ejemplo en la plataforma iOS si la aplicación no tiene un certificado raíz.

Figura 8: Mensaje de advertencia de certificado de ejemplo en la plataforma iOS

iOS

La apariencia de la página de mensajes de advertencia difiere según la plataforma donde está instalada la aplicación Juniper Secure Connect.

Los detalles del mensaje de advertencia se basan en el certificado configurado en Juniper Secure Connect. En la tabla 2 se muestran los detalles del mensaje de advertencia de ejemplo.

Tabla 2: Información de certificado Información de certificado

Descripción

Emisor

Nombre del emisor del certificado.

CN

El nombre común (CN) representa el nombre del sujeto en el certificado.

SAN

Nombre alternativo de sujeto (SAN) representa el nombre alternativo del sujeto en el certificado.

Huellas

Representa la sección de huella digital y de dedo en el certificado.

Como administrador del sistema, debe informar a los usuarios qué acción debe realizar cuando se muestre un mensaje de advertencia. La forma más fácil de validar su certificado como administrador es haciendo clic en el mensaje de advertencia en la barra de herramientas del navegador para mostrar los detalles del certificado, como se muestra en la figura 2 y la figura 3 , o cargar el certificado raíz correcto en el cliente.

A continuación se muestra el mensaje de advertencia si la aplicación no puede llegar a la CRL (Lista de revocación de certificados) del certificado firmado cargado en el firewall de la serie SRX.

Advertencia:Cuando usa un certificado firmado y si la aplicación Juniper Secure Connect no puede llegar a la lista de revocación de certificados (CRL) para validar el certificado de puerta de enlace, la aplicación solicita a los usuarios el mensaje de advertencia (como se muestra en la figura 9, la figura 10, la figura 11 y la figura 12) cada vez que se conectan hasta que se pueda acceder a la CRL. Juniper Networks recomienda encarecidamente que usted o su usuario informen este mensaje de error a su organización de TI para resolver la falla de descarga de CRL.

Figura 9: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (Windows) Figura 10: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (macOS)

Figura 10: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (macOS) Figura 11: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (Android)

Figura 11: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (Android) Figura 12: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (iOS)

Figura 12: Mensaje de advertencia cuando la aplicación no puede validar el certificado de puerta de enlace (iOS)

-

El firewall serie SRX valida el estado del dispositivo cliente de conexión antes de la autenticación según los criterios de coincidencia configurados por el administrador.

-

El firewall serie SRX autentica al usuario en función de credenciales (nombre de usuario, contraseña y dominio) o certificados.

-

Después de una autenticación correcta, el cliente descarga e instala la política de configuración más reciente definida en el firewall serie SRX. Este paso garantiza que el cliente siempre use la política de configuración más reciente definida por el administrador

-

El cliente establece una conexión VPN segura basada en el perfil de configuración descargado.

Ahora que sabemos cómo funciona Juniper Secure Connect, comprendamos más acerca de los diferentes métodos de autenticación disponibles.

Configuración de varios certificados y dominios

Cuando el usuario inicia una conexión con el firewall de la serie SRX mediante Juniper Secure Connect, la aplicación valida el certificado de puerta de enlace. Juniper Secure Connect admite varios perfiles de conexión con diferentes URL en formato FQDN/RealmName. Para asegurarse de que estas solicitudes de conexión no muestran ninguna advertencia de certificado, como administrador, puede enlazar varios certificados a varios dominios o un solo certificado a varios dominios en el firewall de la serie SRX. Estas URL contienen nombres de dominio utilizados en los perfiles de conexión de su aplicación Juniper Secure Connect.

Para trabajar con varios certificados y dominios, consulte Configuración de varios certificados y dominios (procedimiento de CLI).

Comprobaciones de cumplimiento previas al cumplimiento

La aplicación Juniper Secure Connect intercambia detalles con el firewall de la serie SRX para realizar comprobaciones de cumplimiento previos. El administrador configura las reglas de cumplimiento del prelogon en el firewall serie SRX para validar el estado de un dispositivo cliente conectado. Estas comprobaciones de cumplimiento del prelogon se refieren a las validaciones que se realizan antes de la autenticación. Según los diferentes criterios de coincidencia, se toman medidas para admitir o rechazar un dispositivo cliente conectado.

Ventajas

Esta característica garantiza que la aplicación Juniper Secure Connect cumpla con los criterios de conexión con el firewall serie SRX, lo que proporciona medidas de seguridad mejoradas establecidas por el administrador.

Para configurar las reglas de cumplimiento del prelogon, consulte cumplimiento (Juniper Secure Connect).

Métodos de autenticación

Hay dos maneras de autenticar a los usuarios estableciendo una conectividad segura con juniper secure connect, ya sea autenticación local o externa, cada una de estas dos formas tiene ciertas restricciones que se describen a continuación.

-

Autenticación local: en la autenticación local, el firewall serie SRX valida las credenciales de usuario cotejarlas en la base de datos local. En este método, el administrador controla el cambio de contraseña o el restablecimiento de la contraseña olvidada. Aquí, se requiere que un usuario debe recordar una nueva contraseña. Esta opción no es muy preferible desde el punto de vista de la seguridad.

-

Autenticación externa: en la autenticación externa, puede permitir que los usuarios usen las mismas credenciales de usuario que utilizan cuando acceden a otros recursos en la red. En muchos casos, las credenciales de usuario se utilizan para iniciar sesión de dominio en Active Directory o en cualquier otro sistema de autorización LDAP. Este método simplifica la experiencia del usuario y mejora la postura de seguridad de la organización; porque puede mantener el sistema de autorización con la política de seguridad regular que usa su organización.

Autenticación de varios factores: para agregar una capa adicional de protección, también puede habilitar la autenticación multifactor (MFA). En este método, se utiliza un proxy RADIUS para enviar un mensaje de notificación a un dispositivo como el teléfono inteligente de los usuarios. Los usuarios deben aceptar el mensaje de notificación para completar la conexión.

Autenticación LDAP mediante Juniper Secure Connect: a partir de Junos OS versión 23.1R1, presentamos la autenticación LDAP controlada basada en grupos. Puede usar el Protocolo ligero de acceso a directorios (LDAP) para definir uno o más grupos LDAP. Use la

allowed-groupsinstrucción en el[edit access ldap-options]nivel de jerarquía para especificar la lista de grupos que LDAP autentica. Un usuario puede pertenecer a varios grupos LDAP. Puede asignar el grupo a un conjunto de direcciones. Según la pertenencia al grupo LDAP, el sistema asigna una dirección IP al usuario.

Los métodos de autenticación comparan diferentes métodos de autenticación en Juniper Secure Connect.

| Métodos de autenticación | Credenciales (nombre de usuario y contraseña) | Certificado de usuario final | Autenticación local Autenticación | externa Radio Autenticación | externa Autenticación ldap |

|---|---|---|---|---|---|

| IKEv1: clave precompartida | Sí | No | Sí | Sí | Sí |

| IKEv2-EAP-MSCHAPv2 | Sí | No | No | Sí | No |

| IKEv2-EAP-TLS | No | Sí | No | Sí | No |

Ahora, tenemos una idea sobre los métodos de autenticación que admite Juniper Secure Connect. Ahora es el momento de entrar en J-Web y familiarizarnos con las opciones de configuración y los diversos campos disponibles en la GUI.

Omisión de aplicaciones

La función de omisión de aplicaciones permite a los usuarios de la aplicación Juniper Secure Connect omitir aplicaciones específicas basadas en nombres de dominio y protocolos, lo que elimina la necesidad de que el tráfico pase a través del túnel VPN. Esto es diferente del túnel dividido en el que se aprovecha la VPN para cifrar los datos confidenciales y, a la vez, tener acceso directo a Internet. Con la omisión de aplicaciones, aún usa VPN para cifrar datos confidenciales, sin embargo, puede omitir la VPN para ciertas aplicaciones definidas por el administrador en función de nombres de dominio y protocolos.

La omisión de la aplicación se admite en la configuración del túnel completo. Los administradores configuran esta función en el firewall serie SRX en los parámetros de configuración del cliente de acceso remoto. Estos parámetros definen cómo el cliente de Juniper Secure Connect establece el túnel VPN con su dispositivo de seguridad.

Consulte la omisión de aplicaciones (Juniper Secure Connect).

Familiarícese con el Asistente de Secure Connect de Juniper en J-Web

La solución VPN Secure Connect le permite crear un túnel VPN de acceso remoto entre un usuario remoto y la red interna en pocos pasos con un asistente VPN intuitivo y fácil de usar en J-Web.

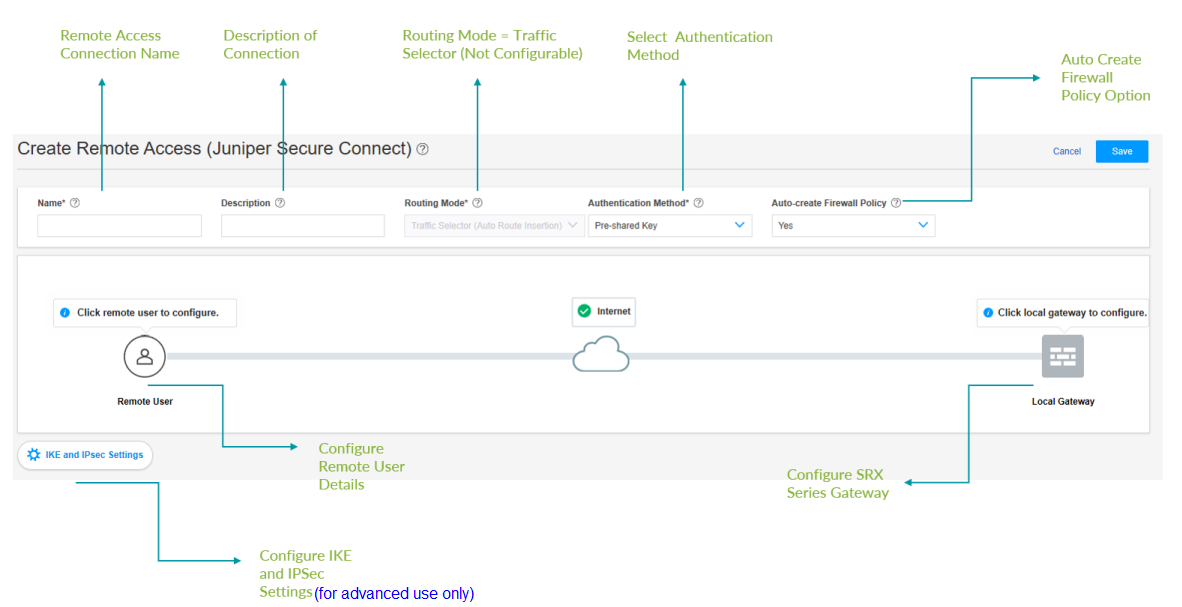

Una vez que navegue a VPN > VPN IPsec y seleccione Crear VPN > acceso remoto > Juniper Secure Connect, aparecerá la página Crear acceso remoto (Juniper Secure Connect) como se muestra en la figura 13.

El asistente de configuración de VPN le permite configurar Juniper Secure Connect en solo unos pocos pasos, como se muestra en la tabla 4.

| Opciones |

Lo que configura aquí |

|---|---|

| Nombre |

Nombre de la conexión de acceso remoto. Este nombre se mostrará en la aplicación Juniper Secure Connect en el dispositivo cliente remoto cuando no seleccione un perfil predeterminado. Ejemplo: Cuando no se utiliza el perfil predeterminado: https://<srx-series-device-ip-address>/<remote access connection name>) Cuando se utiliza el perfil predeterminado: https://<srx-series-device-ip-address>/). |

| Descripción |

Descripción de la conexión de acceso remoto. |

| Modo de enrutamiento |

El modo de enrutamiento se establece en Selector de tráfico (inserción automática de ruta) de forma predeterminada. No puede cambiar esta opción. |

| Método de autenticación |

Pre-compartido: este método de autenticación es simple y fácil de usar, pero es menos seguro que los certificados. Si selecciona la opción previamente compartida, puede utilizar lo siguiente:

|

| Basado en certificados: este método de autenticación utiliza el Protocolo de autenticación extensible (EAP). Si selecciona la opción basada en certificados, puede usar lo siguiente:

|

|

| Política de creación automática de firewall |

Opción de crear automáticamente una política de firewall. |

| Usuario remoto |

|

| Puerta de enlace local |

|

| IKE e IPSec |

|

Ahora tiene información acerca de las opciones de configuración. comencemos con la configuración.

Según el método de autenticación que haya seleccionado, consulte cualquiera de estos temas: