Opções de configuração do switch

Use estas informações para configurar seus switches.

Visão geral

Você pode inserir as configurações do switch no nível da organização ou no nível do site.

-

Para definir as configurações de toda a organização, selecione Modelos de Organização > Alternar no menu à esquerda do portal Mist Juniper. Em seguida, crie seu modelo e aplique-o a um ou mais sites ou grupos de sites.

Para definir as configurações do comutador no nível do site, selecione Site > Configuração do Comutador no menu à esquerda do portal Juniper Mist. Em seguida, selecione o site que deseja configurar e insira as configurações do switch.

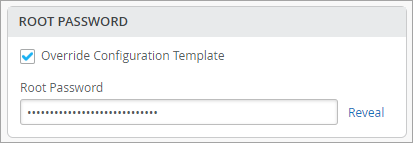

Se um modelo de switch no nível da organização tiver sido atribuído ao site, a configuração do site aparecerá no modo somente visualização. Você pode manter as configurações do modelo ou fazer ajustes. Em cada seção da página, você pode selecionar Substituir modelo de configuração e inserir suas alterações. Essas alterações se aplicarão apenas a este site, não ao modelo.

O exemplo a seguir mostra como substituir um modelo e definir uma senha raiz específica do site.

Os campos que suportam a configuração por meio da variável de site têm um texto de ajuda mostrando o formato de configuração da variável de site abaixo deles. Para configurar variáveis de site, siga as etapas fornecidas em Configurar variáveis de site. Para obter mais informações sobre o processo de configuração do switch e os modelos de switch, consulte Configurar Switches Usando Modelos.

Nos níveis de organização e site, as configurações do switch são agrupadas em seções, conforme descrito abaixo.

Todos os Switches

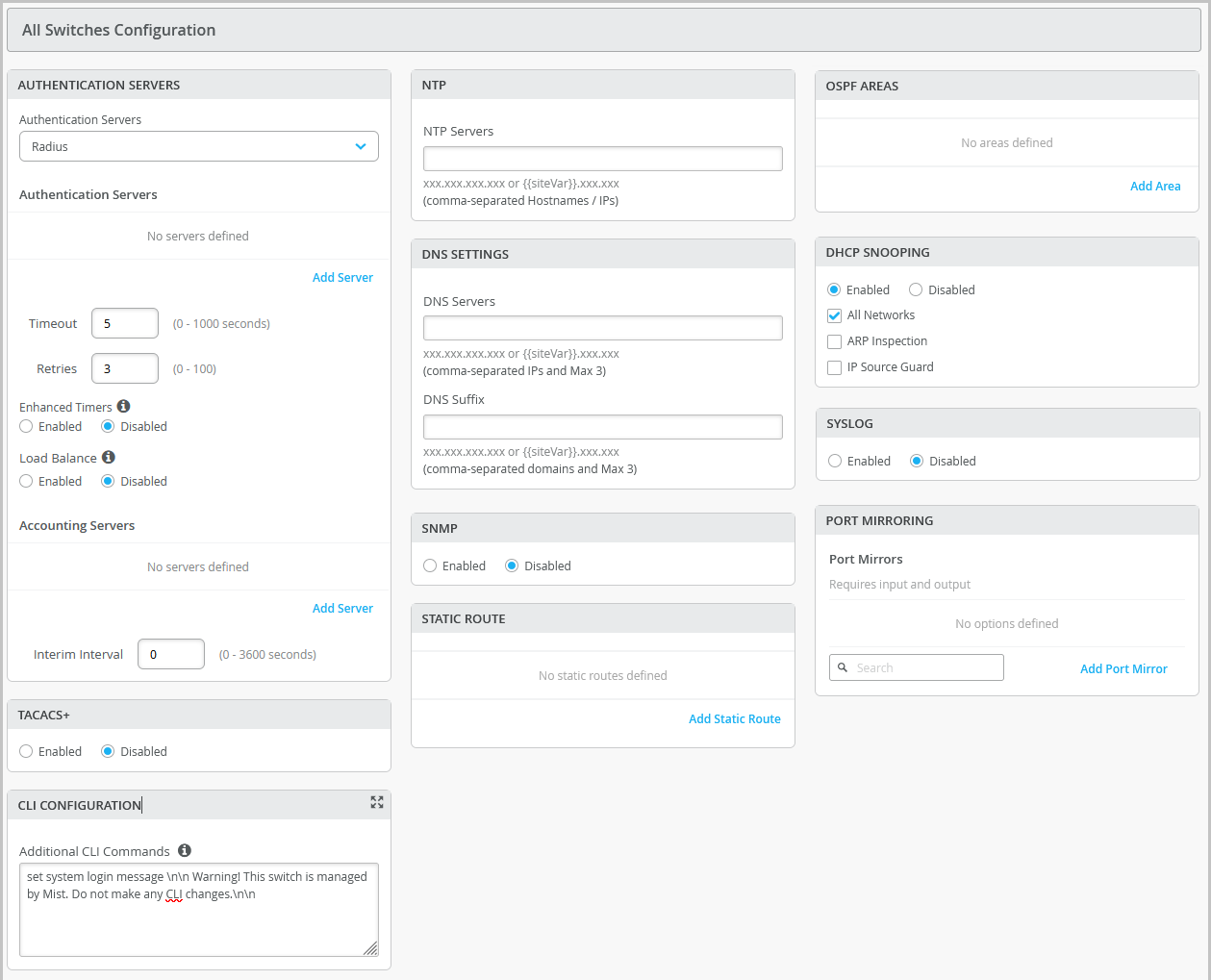

Configure essas opções na seção Todos os Switches da página Organização > modelos de switch e na página Configuração do site > switch .

| Descrição do campo/seção | |

|---|---|

| SERVIDORES DE AUTENTICAÇÃO | Escolha um servidor de autenticação para validar nomes de usuário e senhas, certificados ou outros fatores de autenticação fornecidos pelos usuários.

Depois de selecionar um servidor de autenticação, configure detalhes adicionais para o servidor selecionado, conforme necessário. Você pode configurar informações que incluem:

Observação:

Se você quiser configurar a autenticação RADIUS para acesso ao gerenciamento de switches (para o login da CLI do switch), será necessário incluir os seguintes comandos da CLI na seção Comandos da CLI adicionais no modelo: set system authentication-order radius set system radius-server radius-server-IP port 1812 set system radius-server radius-server-IP secret secret-code set system radius-server radius-server-IP source-address radius-Source-IP set system login user remote class class Para autenticação local RADIUS ou TACACS+ para o Switch, é necessário criar uma conta de usuário remoto ou uma classe de login diferente. Para usar diferentes classes de login para diferentes usuários autenticados pelo RADIUS, crie vários modelos de usuário na configuração do Junos OS usando os seguintes comandos CLI na seção Comandos adicionais da CLI: set system login user RO class read-only set system login user OP class operator set system login user SU class super-user set system login user remote full-name "default remote access user template" set system login user remote class read-only |

| TACACS+ | Habilite o TACACS+ para autenticação centralizada de usuários em dispositivos de rede. Para usar a autenticação TACACS+ no dispositivo, você deve configurar informações sobre um ou mais servidores TACACS+ na rede. Você também pode configurar a contabilidade TACACS+ no dispositivo para coletar dados estatísticos sobre os usuários que fazem login ou logout de uma LAN e enviar os dados para um servidor de contabilidade TACACS+. Além disso, você pode especificar uma função de usuário para usuários autenticados TACACS+ na configuração do switch. As seguintes funções de usuário estão disponíveis: Nenhum, Administrador, Leitura, Helpdesk. Quando os usuários autenticados pelo TACACs+ não têm uma conta de usuário configurada no dispositivo local, o Junos atribui a eles uma conta de usuário chamada "remoto" por padrão. O intervalo de portas suportado para TACACS+ e servidores de contabilidade é de 1 a 65535.

Observação:

Para que o TACACS+ seja autenticado no switch, é necessário criar um usuário de login semelhante ao definido na seção RADIUS acima. |

| NTP | Especifique o endereço IP ou o nome de host do servidor NTP (Network Time Protocol). O NTP é usado para sincronizar os clocks do switch e de outros dispositivos de hardware na Internet. |

| CONFIGURAÇÕES DE DNS | Defina as configurações do servidor de nomes de domínio (DNS). Você pode configurar até três endereços IP DNS e sufixos em formato separado por vírgulas. |

| SNMP | Configure o Simple Network Management Protocol (SNMP) no switch para oferecer suporte ao gerenciamento e monitoramento de rede. Você pode configurar o SNMPv2 ou SNMPv3. Aqui estão as opções de SNMP que você pode configurar:

Para obter mais informações, consulte Configurar SNMP em Switches. |

| ROTA ESTÁTICA | Configure rotas estáticas. O switch usa rotas estáticas quando:

A Mist oferece suporte a endereços IPv4 e IPv6 para rotas estáticas. O suporte a IPv6 está disponível para endereços de destino e de próximo salto. Tipos de rotas estáticas suportadas:

Depois de especificar os detalhes, clique na marca de seleção (✓) no canto superior direito da janela Adicionar rota estática para adicionar a configuração ao modelo. |

| CONFIGURAÇÃO DA CLI | Para definir quaisquer configurações adicionais que não estejam disponíveis na GUI do modelo, você pode usar os comandos set CLI. Por exemplo, você pode configurar uma mensagem de login personalizada para exibir um aviso aos usuários, aconselhando-os a não fazer nenhuma alteração na CLI diretamente no switch. Aqui está um exemplo de como você pode fazer isso: set system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes. Para excluir um comando da CLI que já foi adicionado, use o delete system login message \n\n Warning! This switch is managed by Mist. Do not make any CLI changes.

Observação:

Certifique-se de inserir o comando CLI completo para que a configuração seja bem-sucedida. Se as configurações inseridas usando os comandos CLI adicionais contiverem erros, um aviso será exibido na página de detalhes do switch (Switches > Nome do switch). Para obter mais informações, consulte .. /mapa do tópico/manage-template-settings-wired-assurance.html#id_ppv_5hg_hzb. |

| OSPF | A partir deste bloco, você pode:

Para obter mais informações sobre como configurar o OSPF por meio do Mist, consulte Configuração de OSPF para Switches. |

| VRRP | A partir deste bloco, você pode adicionar um grupo VRRP atribuindo um número de grupo, tipo de autenticação e rede(s). Para obter mais informações, consulte Adicionar um grupo VRRP a uma configuração. |

| DHCP SNOOPING | Os switches da série EX e da série QFX da Juniper oferecem excelente segurança de porta, incluindo snooping de DHCP, inspeção do protocolo de resolução de endereços (ARP) e IP Source Guard. Você pode habilitar essas opções para todas as VLANs ou VLANs selecionadas no switch a partir do portal da Mist. O rastreamento de DHCP deve ser habilitado para que os problemas de DHCP sejam incluídos na SLE de conexão bem-sucedida com fio. O DHCP Snooping monitora as mensagens DHCP de dispositivos não confiáveis conectados ao switch. Quando ativado, o rastreamento de DHCP extrai o endereço IP e as informações de concessão dos pacotes DHCP e os armazena em um banco de dados de espionagem. A segurança de porta nos switches EX usa essas informações para verificar solicitações DHCP e bloquear DHCPOFFERs recebidos em portas não confiáveis (DHCP DISCOVER e DHCP REQUEST não são afetados).

Por padrão, o protocolo DHCP considera todas as portas de tronco como confiáveis e todas as portas de acesso como não confiáveis. Recomendamos que você conecte apenas um servidor DHCP ao switch usando uma porta de tronco ou, se precisar usar uma porta de acesso, certifique-se de configurar explicitamente essa porta como confiável no perfil de porta ou o DHCP não funcionará. Observe que, se você conectar um dispositivo configurado com um endereço IP estático a uma porta não confiável no switch, a vinculação MAC-IP pode não existir no banco de dados de espionagem de DHCP; Os pacotes serão descartados. Você pode usar esse comando |

| SYSLOG | Defina as configurações de SYSLOG para definir como as mensagens de log do sistema são tratadas. Você pode definir as configurações para enviar as mensagens de log do sistema para arquivos, destinos remotos, terminais do usuário ou para o console do sistema. Para obter ajuda com as opções de configuração, consulte Configurar o log do sistema. |

| ESPELHAMENTO DE PORTA |

Configure o espelhamento de porta. O espelhamento de porta é a capacidade de um roteador de enviar uma cópia de um pacote para um endereço de host externo ou um analisador de pacotes para análise. O Mist suporta espelhamento de porta local e remoto. No espelhamento de porta local, as portas de origem e as portas de destino (porta do monitor) estão localizadas no mesmo switch de rede. No espelhamento remoto de portas, as portas de origem e as portas de destino não estão no mesmo switch. Nesse caso, a porta de origem encaminha a cópia do pacote para a porta de destino remoto através da conexão obtida pelas portas entre os dois switches. Na configuração de espelhamento de porta, você pode especificar o seguinte:

|

| Política de roteamento |

Configure políticas de roteamento para toda a organização (Modelos de organização > switch) ou para um site (Configuração de site > switch). Essas políticas de roteamento só serão enviadas para a configuração do switch se ele estiver vinculado ao protocolo de roteamento BGP. As políticas de roteamento que já estão definidas na guia BGP de um switch agora aparecerão na guia Política de roteamento. As políticas de roteamento estão vinculadas a protocolos como BGP ou OSPF. Uma estrutura de política de roteamento é composta de regras padrão para cada protocolo de roteamento. Essas regras determinam quais rotas o protocolo coloca na tabela de roteamento e anuncia a partir da tabela de roteamento. A configuração de uma política de roteamento envolve a definição de termos, que consistem em condições de correspondência e ações a serem aplicadas às rotas correspondentes. Para configurar uma política de roteamento:

|

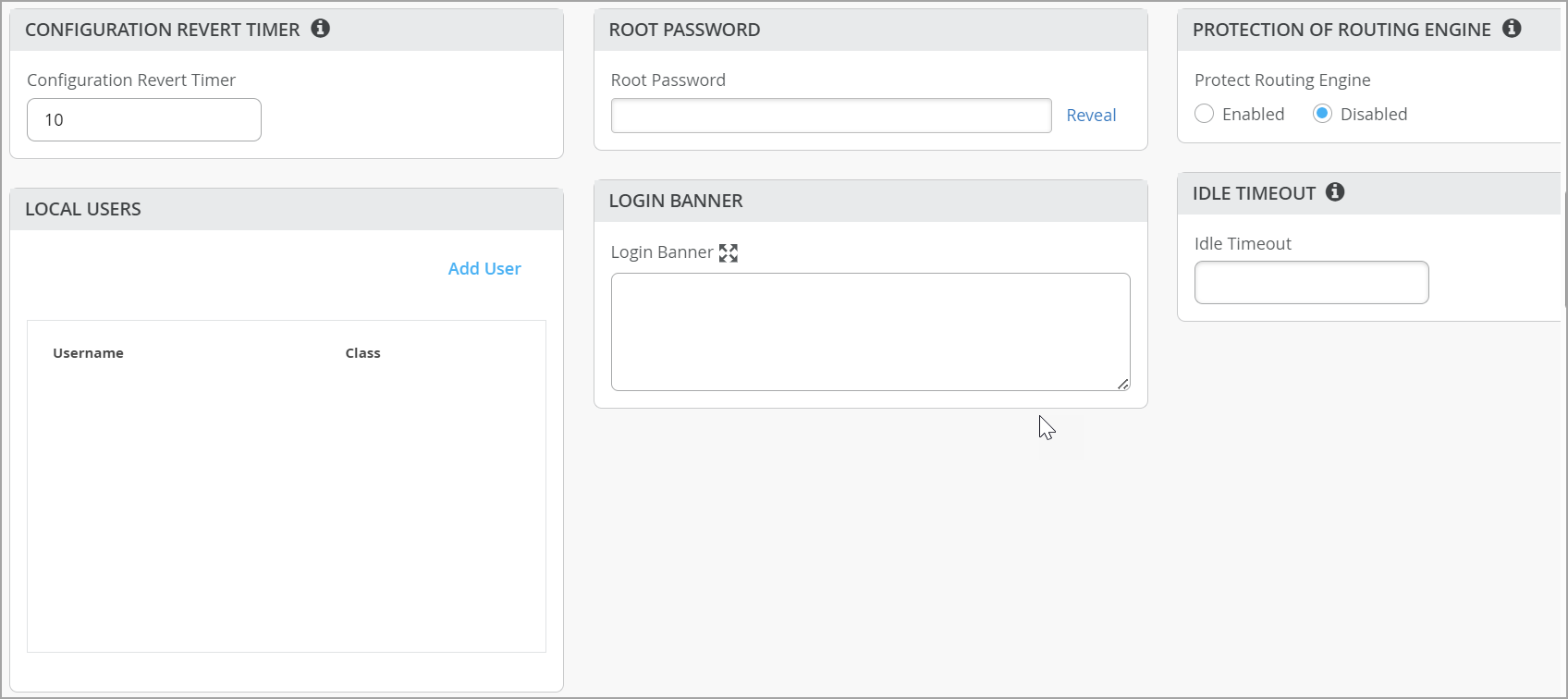

Gestão

Configure essas opções na seção Gerenciamento da página Organização > Modelos de Switch e na página Site > Configuração do Switch .

| Notas de opção | |

|---|---|

| Temporizador de reversão de configuração |

Esse recurso ajuda a restaurar a conectividade entre um switch e a nuvem da Mist se uma mudança de configuração fizer com que o switch perca a conexão. Ele reverte automaticamente as alterações feitas por um usuário e se reconecta à nuvem dentro de um período de tempo especificado. Por padrão, essa duração de tempo é definida como 10 minutos para switches da Série EX. Você pode especificar uma duração de tempo diferente. Faixa: 3 a 30 minutos. No caso de um evento de reversão de configuração, você pode verificar a página de eventos do switch para obter informações específicas sobre o motivo pelo qual a configuração do switch foi revertida. |

| Senha raiz |

Uma senha de texto sem formatação para o usuário de nível raiz (cujo nome de usuário é root). |

| Proteção do Mecanismo de Roteamento |

Habilite esse recurso para garantir que o Mecanismo de Roteamento aceite tráfego somente de sistemas confiáveis. Essa configuração cria um filtro de firewall stateless que descarta todo o tráfego destinado ao Mecanismo de Roteamento, exceto pacotes de fontes confiáveis especificadas. Proteger o Mecanismo de Roteamento envolve filtrar o tráfego de entrada na interface lo0 do roteador. Habilitar a Proteção do Mecanismo de Roteamento nos Switches da Juniper é sugerido como a melhor prática. Quando a Proteção do Mecanismo de Roteamento está habilitada, a Mist por padrão garante que os seguintes serviços (se configurados) tenham permissão para se comunicar com o switch: BGP, BFD, NTP, DNS, SNMP, TACACS e RADIUS. Se você precisar de serviços adicionais que precisem de acesso ao switch, poderá usar a seção Redes ou serviços confiáveis. Se você deseja configurar o acesso ao switch via ssh, selecione a opção ssh em Serviços confiáveis. Se você precisar permitir que o switch responda a pings, selecione a opção icmp em Serviços confiáveis. Se você tiver outros segmentos dos quais gostaria de acessar o switch, poderá adicioná-los em Redes confiáveis ou IP/porta/protocolo confiáveis. Para obter mais informações, consulte Exemplo: Configuração de um filtro de firewall sem estado para aceitar tráfego de fontes confiáveis e Exemplo: Configuração de um filtro de firewall sem estado para proteção contra inundações TCP e ICMP. |

| Usuários locais |

Crie uma conta de usuário local no switch para fins de gerenciamento de dispositivos. Para criar uma conta de usuário, clique em Adicionar Usuário e defina um nome de usuário, uma classe de login (Operador, Somente leitura, Superusuário ou Não autorizado) e uma senha. |

| Tempo limite ocioso |

O número máximo de minutos que uma sessão de shell remoto pode ficar ociosa. Quando esse limite é atingido, os usuários são desconectados. (Intervalo válido: 1-60). |

| Login Banner |

Insira o texto que você deseja que os usuários vejam quando fizerem login no switch. Exemplo: "Atenção! Esse switch é gerenciado pela Juniper Mist. Não faça nenhuma alteração na CLI." Você pode inserir até 2048 caracteres. |

| Opção 81 de DHCP (para DNS dinâmico) |

Habilite switches com suporte à opção 81 DHCP. Quando essa opção está habilitada em um switch, os clientes conectados a esse switch podem enviar seu nome de domínio totalmente qualificado (FQDN) para o servidor DHCP enquanto solicitam um endereço IP. Isso permite que o servidor DHCP atualize os registros DNS de acordo. Você também pode habilitar a opção DHCP 81 no nível do site (Configuração do switch de > do site) e do dispositivo (Switches > Nome do switch). |

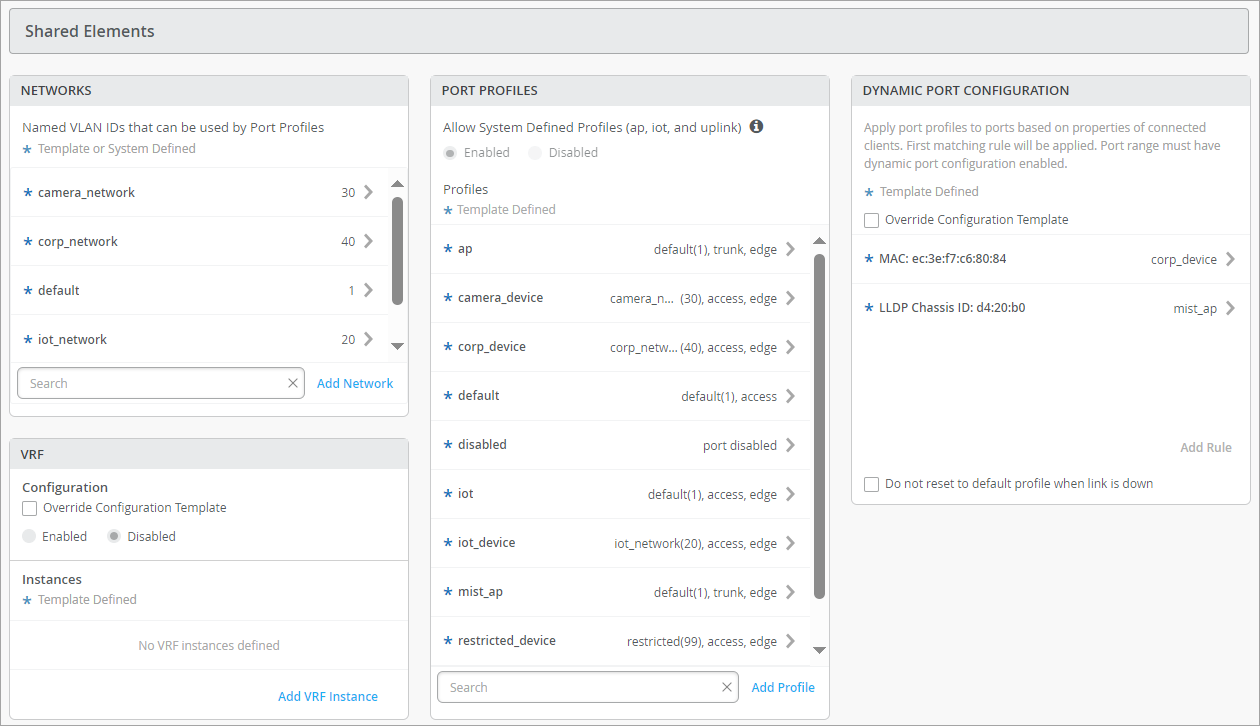

Elementos compartilhados

Configure essas opções na seção Elementos compartilhados da página Organização > Modelos de switch e na página Configuração do site > switch .

| Notas de opção | |

|---|---|

| Redes |

Adicione ou atualize VLANs, que você pode usar em seus perfis de porta. Para cada VLAN, insira o nome, a ID da VLAN e a sub-rede. Você pode especificar o endereço IPv4 ou IPv6 para a sub-rede. Consulte as informações na tela para obter mais dicas. Neste bloco, você tem a opção de ocultar as redes que não são usadas em perfis de porta definidos pelo usuário ou subinterfaces L3. Esse recurso ajuda a identificar rapidamente as redes que estão em uso e as que não estão em uso. |

| Perfis de porta |

Adicione ou atualize perfis de porta. Para obter ajuda com as opções de perfil, consulte as dicas na tela e Elementos compartilhados — Perfis de porta. Nesse bloco, você tem a opção de ocultar os perfis de porta que não são usados em nenhuma configuração de porta estática ou dinâmica definida pelos usuários. Esse recurso ajuda a identificar rapidamente os perfis de porta que estão em uso e os que não estão em uso. |

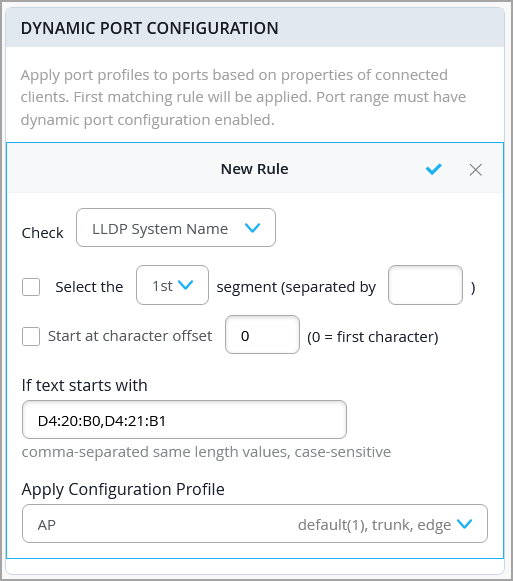

| Configuração dinâmica de porta |

A criação de perfil dinâmico de porta usa um conjunto de propriedades do dispositivo cliente conectado para associar automaticamente as configurações de porta e rede pré-configuradas à interface. A configuração dinâmica do perfil de porta envolve as duas etapas a seguir em um alto nível:

Você pode configurar regras de perfil de porta dinâmico usando os seguintes parâmetros:

Neste exemplo, o perfil de porta especificado no campo Aplicar perfil de configuração será atribuído a uma porta de switch habilitada com configuração dinâmica quando estiver conectada a qualquer dispositivo com um nome de sistema LLDP que corresponda aos parâmetros configurados.

Observação:

Para obter mais informações, consulte Configurar atribuição dinâmica de perfil de porta. |

| VRF |

Com o VRF, você pode dividir um switch da Série EX em várias instâncias de roteamento virtual, isolando efetivamente o tráfego dentro da rede. Você pode definir um nome para o VRF, especificar as redes associadas a ele e incluir quaisquer rotas adicionais necessárias. Você pode especificar endereços IPv4 ou IPv6 para a rota adicional.

Observação:

|

Elementos compartilhados — perfis de porta

Na seção Elementos compartilhados , você pode configurar perfis de porta. Essas opções aparecem quando você clica em Adicionar perfil ou quando clica em um perfil para editar.

-

Para obter informações gerais sobre perfis, consulte Perfis de porta.

-

Se você estiver trabalhando no nível do site, poderá ver asteriscos (*) ao lado dos nomes de perfil de porta. Esses perfis de porta foram criados no modelo de switch. Se você clicar neles, verá as configurações no modo somente visualização. Para fazer alterações específicas do site (afetando apenas este site e não o próprio modelo de comutação), selecione Substituir Perfil Definido por Modelo e edite as configurações.

| Notas de opção | |

|---|---|

| Nome, porta habilitada e descrição | Configurações básicas para identificar e habilitar a porta. |

| Modo |

|

| Rede de porta (VLAN não marcada/nativa) | Especifique a porta, a rede ou a VLAN nativa. |

| Rede VoIP | Especifique a rede VoIP (se aplicável). |

| Redes tronco | Especifique uma rede tronco se você tiver escolhido o modo Tronco. Você pode selecionar todas as redes ou redes específicas. |

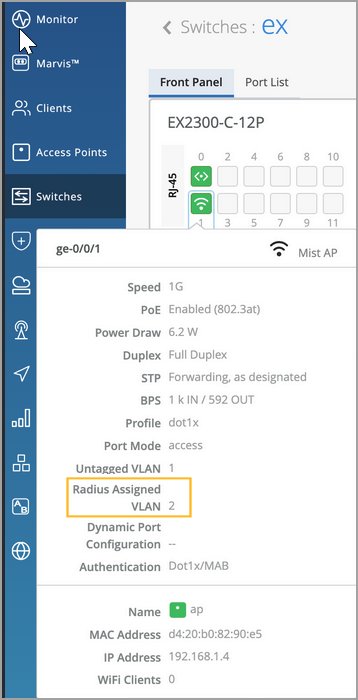

| Usar autenticação dot1x | Selecione esta opção para habilitar a autenticação IEEE 802.1X para Controle de acesso à rede baseado em porta. A autenticação 802.1X é suportada em interfaces que são membros de VLANs privadas (PVLANs). As seguintes opções estarão disponíveis se você habilitar a autenticação dot1x em uma porta:

Você também precisa fazer o seguinte para que a autenticação dot1x funcione:

|

| Velocidade |

Mantenha a configuração padrão, Automático, ou selecione uma velocidade |

| Duplex |

Mantenha a configuração padrão, Automático, ou selecione Metade ou Completo. |

| Limite de MAC | Configure o número máximo de endereços MAC que podem ser aprendidos dinamicamente por uma interface. Quando a interface excede o limite MAC configurado, ela descarta os quadros. Um limite MAC também resulta em uma entrada de log. O valor configurado permanece ativo até ser substituído ou limpo e persiste durante a reinicialização do dispositivo. O valor padrão: 0 Intervalo suportado: 0 a 16383 |

| PoE | Habilite a porta para suportar Power over Ethernet (PoE). |

| Por VLAN STP | Configure um switch com VLAN Spanning Tree Protocol (VSTP) ou por VLAN Spanning Tree. O VSTP ajuda a prevenir loops em redes de Camada 2 por VLAN. Uma árvore de abrangência por VLAN permite o balanceamento de carga refinado. A Mist recomenda habilitar esse recurso para dispositivos de outros fornecedores (por exemplo, Cisco) que operam por spanning tree por VLAN por padrão. Essa configuração também está disponível no site e no nível do switch. |

| Borda STP | Configure a porta como uma porta de borda do Spanning Tree Protocol (STP), se quiser habilitar a proteção da Unidade de Dados do Protocolo de Ponte (BPDU) em uma porta. O STP Edge é habilitado nas portas às quais os clientes que não participam do STP estão conectados. Essa configuração garante que a porta seja tratada como uma porta de borda e protege contra a recepção de BPDUs. Se você conectar um dispositivo que não seja de borda a uma porta configurada com o STP Edge, a porta será desativada. Além disso, a página Insights do switch gera um evento BPDU de porta bloqueada. O painel frontal nos detalhes do switch também exibirá um erro de BPDU para esta porta. Você pode limpar a porta do erro de BPDU selecionando a porta no Painel Frontal e clicando em Limpar Erros de BPDU. Você não deve habilitar o STP Edge na porta de uplink. Você também pode configurar o STP Edge no nível do switch, na seção Perfil da porta na página de detalhes do switch. |

| STP ponto a ponto |

Essa configuração altera o modo de interface para ponto a ponto. Links ponto a ponto são links dedicados entre dois nós de rede, ou switches, que conectam uma porta a outra. |

| STP sem porta raiz |

Essa configuração impede que a interface se torne uma porta raiz. |

| Bloquear BPDUs de STP |

Normalmente habilitado em portas de borda ou de acesso onde as BPDUs não são esperadas. Quando essa opção está habilitada, a porta é desligada imediatamente se uma BPDU for recebida, ajudando a evitar possíveis loops ou configurações incorretas. Se o STP Edge estiver ativado, Bloquear BPDUs de STP será desativado automaticamente. No entanto, a Verificação de Vivacidade de BPDU ainda pode ser configurada. Se Bloquear BPDUs do STP estiver ativado, o STP Edge e a Verificação de Vivacidade do BPDU serão desativados automaticamente. |

| Verificação de vivacidade de BPDU de STP | Normalmente habilitado em portas de uplink ou tronco onde as BPDUs são esperadas. Esse recurso monitora a recepção de BPDU, bloqueia a porta e emite um alarme se nenhuma BPDUs for recebida em 20 segundos, ajudando a detectar falhas ou configurações incorretas rapidamente. |

| QoS | Habilite a Qualidade de Serviço (QoS) para a porta para priorizar o tráfego sensível à latência, como voz, em vez de outro tráfego em uma porta.

Observação:

Para obter os melhores resultados, é importante habilitar a Qualidade de Serviço (QoS) para o tráfego downstream (entrada) e upstream (saída). Isso garante que a rede possa priorizar e gerenciar efetivamente o tráfego em ambas as direções, levando a um melhor desempenho e a uma melhor qualidade geral do serviço. Você tem a opção de substituir a configuração do QoS na página de configurações do WLAN (Site > WLANs > WLAN nome). Para substituir a configuração de QoS, marque a caixa de seleção Substituir QoS e escolha uma classe de acesso sem fio. O tráfego downstream (AP > cliente) é marcado com o valor da classe de acesso de substituição especificado. A configuração de substituição não dá suporte ao tráfego upstream (cliente > AP). Consulte também: Configuração de QoS. |

| Controle de tempestade | Habilite o controle de tempestade para monitorar os níveis de tráfego e descartar automaticamente pacotes de broadcast, multicast e unicast desconhecidos quando o tráfego exceder um nível de tráfego (especificado em porcentagem). Esse nível de tráfego especificado é conhecido como nível de controle de tempestade. Esse recurso impede ativamente a proliferação de pacotes e mantém o desempenho da LAN. Ao habilitar o Storm Control, você também pode optar por excluir pacotes de broadcast, multicast e unicast desconhecidos do monitoramento. Você também pode configurar um switch para desligar automaticamente uma porta quando o tráfego exceder o limite de controle de tempestade definido pelo usuário, marcando a caixa de seleção Shutdown Port em Action on Threshold. Para obter mais informações, consulte Noções básicas sobre o controle de tempestade. |

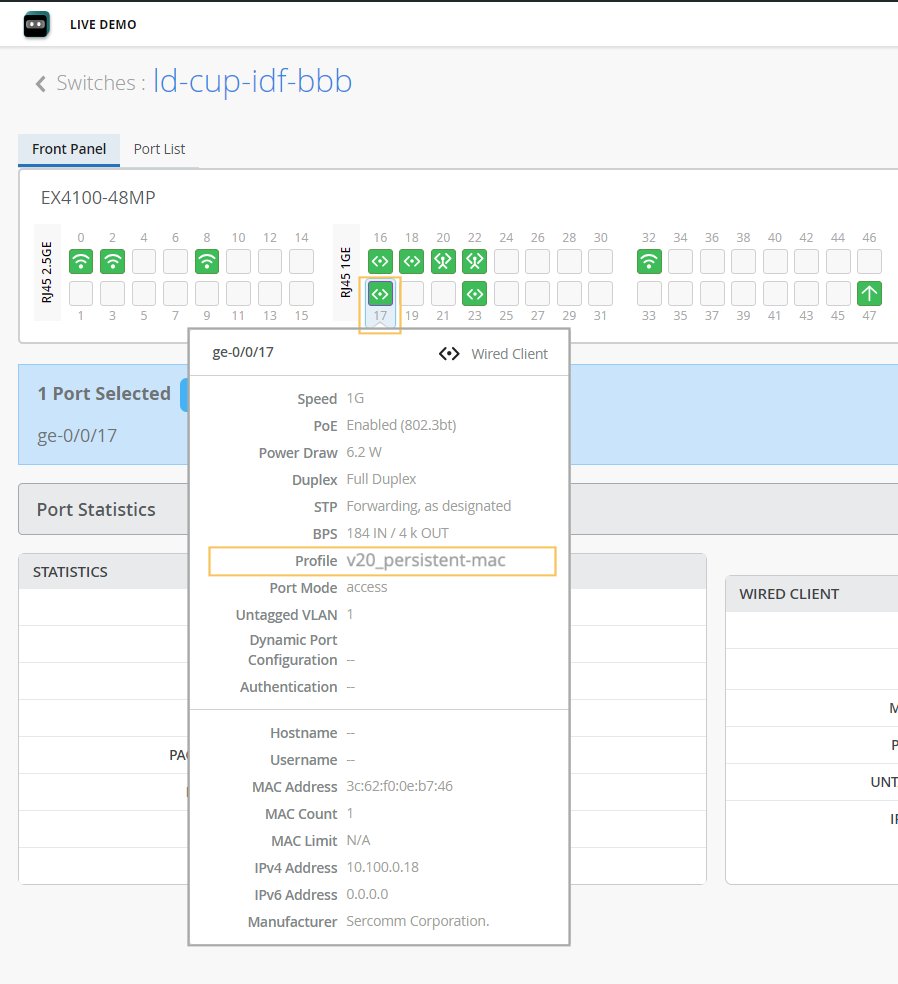

| Aprendizado MAC persistente (pegajoso) | Habilite o MAC persistente (fixo) para reter endereços MAC para estações de trabalho e servidores confiáveis aprendidos pela interface, mesmo após a reinicialização do dispositivo. Você pode configurar o Sticky MAC para clientes com fio estáticos. O Sticky MAC não se destina ao uso em interfaces Juniper Mist AP, nem é suportado para portas de tronco ou configuradas com autenticação 802.1X. Usado em conjunto com os limites MAC (explicados acima), o Sticky MAC protege contra ataques de negação de serviço (DoS) de Camada 2, ataques de estouro na tabela de comutação Ethernet e ataques de privação de DHCP, enquanto ainda permite que a interface aprenda dinamicamente endereços MAC. No portal da Mist, a página Insights relata esses eventos como MAC Limit Exceeded . Você configura os limites Sticky MAC e MAC como parte do perfil de porta do switch. O procedimento geral é demonstrado neste vídeo: Port profiles provide a convenient way to manually or automatically provision EX switch interfaces. Going into the EX4300, we'll first create VLANs. We'll make a camera network with VLAN ID 30 and an IoT network with VLAN ID 29. You can create as many networks as needed. You can create the profiles, for example, a camera, and map it to the camera network that we just created. Customize the settings as desired, such as PoE and STP. We'll repeat this process to create profiles for a corporate device enabling 802.1x authentication, an IoT device configured with PoE, and an access point configured as a trunk port. It's very simple to modify profiles to meet your specific requirements. Then we go into the port configuration section to associate the configurations with port profiles. Here we map ports 1 through 5 to be with an AP profile, ports 6 through 10 with a corporate device profile, ports 11 through 15 with IoT profiles, and ports 16 to 20 with the camera profile. This is how to create port profiles. We can also create port aggregation uplinks to be associated with the appropriate profiles. When you save all of your changes, this pushes the configuration to the particular switch. This covers how EX switches are manually provisioned with port profiles from the Juniper MIST Cloud. Você deve habilitar explicitamente a opção Persistent (Sticky) MAC Learning , localizada na parte inferior do bloco de configuração Port Profile, para incluir o Sticky MAC como parte do Port Profile que você associa à interface. Para limites MAC, o valor padrão é 0 (ilimitado, ou seja, desabilitado), mas você pode habilitá-lo definindo um valor de até 16383 endereços MAC exclusivos permitidos. Para ver no portal da Mist qual valor foi definido para o limite de MAC ou a contagem de MAC, selecione um switch na página Switches e passe o mouse sobre uma porta de switch. Você pode ver qual perfil (porta) é aplicado à interface e, por extensão, saber seu status Sticky MAC.

Figura 2: Detalhes da porta mostrando MAC

fixo fixo

O limite MAC configurado e o número de MACs aprendidos aparecerão após alguns minutos, à medida que o aprendizado dinâmico na interface progride. No painel da Mist, somente a contagem máxima de endereços MAC é exibida. No entanto, você pode ver todos os endereços MAC que uma determinada interface aprendeu abrindo um shell remoto no switch e executando os seguintes comandos Junos CLI:

A contagem de MAC é um valor persistente que permanece até que o endereço MAC seja limpo (ou até que seja desativado no perfil de porta e, em seguida, essa configuração seja enviada para o switch). Para limpar os endereços MAC em uma determinada interface do painel do Mist, você precisa estar conectado como administrador de rede ou superusuário. Em seguida, basta selecionar a porta desejada no painel frontal do switch (conforme mostrado na Figura 1) e clicar no botão Clear MAC [Dynamic/Persistent] que aparece. Na página Switch Insights, o evento aparece como um MAC Limit Reset evento. Para obter mais informações sobre o painel frontal, consulte Detalhes do switch. |

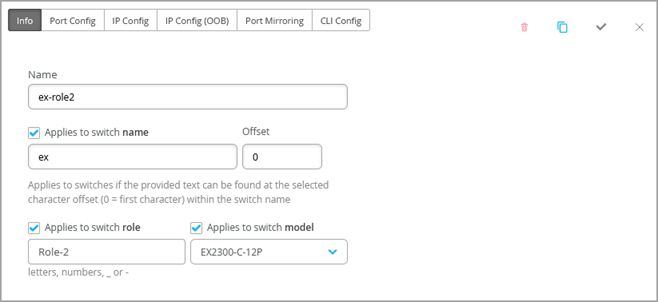

Selecione a configuração dos switches

Criar regras para aplicar definições de configuração com base no nome, função ou modelo do switch.

Clique em uma regra para editá-la ou clique em Adicionar Regra. Em seguida, preencha cada página com guias. Ao entrar nas configurações, clique na marca de seleção no canto superior direito para salvar suas alterações. Você também pode criar uma entrada de regra de comutação clonando uma regra existente. Para fazer isso, você só precisa clicar no botão clonar e nomear a nova regra.

As várias guias são descritas em tabelas separadas abaixo.

| Notas de opção | |

|---|---|

| Nome |

Insira um nome para identificar essa regra. |

| Aplica-se ao nome do switch |

Ative essa opção se quiser que essa regra seja aplicada a todos os switches que correspondem ao nome especificado. Em seguida, insira o texto e o número de caracteres de deslocamento. Por exemplo, se você inserir abc com um deslocamento de 0, a regra se aplicará a switches cujos nomes começam com abc. Se o deslocamento for 5, a regra ignorará os primeiros 5 caracteres do nome do switch. |

| Aplica-se à função de switch |

Ative essa opção se quiser que essa regra seja aplicada a todos os switches que têm a mesma função. Insira a função usando letras minúsculas, números, sublinhados (_) ou traços (-). |

| Aplica-se ao modelo do switch |

Ative essa opção se quiser que essa regra seja aplicada a todos os switches que têm o mesmo modelo. Em seguida, selecione o modelo. |

| Notas de opção | |

|---|---|

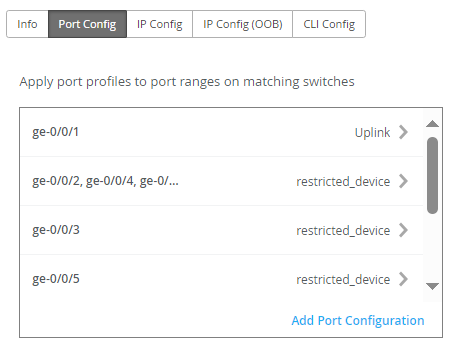

| Lista de configuração | Clique em Adicionar configuração de porta ou selecione uma configuração de porta para editar.  |

| IDs de porta |

Insira a(s) porta(s) a ser configurada(s). |

| Perfil de configuração | Selecione o perfil de configuração a ser aplicado às portas especificadas.

Observação:

Se você deseja configurar portas de switch com tunelamento Q-in-Q, escolha Q-in-Q nesta lista suspensa. Para obter mais informações, consulte Configurar o tunelamento Q-in-Q em uma porta do switch. |

| Rede de portas (S-VLAN) |

Especifique uma VLAN de serviço (S-VLAN) se a porta estiver usando o tunelamento Q-in-Q. S-VLAN é uma tag VLAN externa adicional usada para estender conexões Ethernet de Camada 2 entre os locais do cliente. Isso é especialmente útil quando os clientes têm IDs de VLAN sobrepostas. |

| Velocidade |

Observação:

Aplicável somente se você tiver selecionado Q-in-Q como o perfil de configuração. Mantenha a configuração padrão, Automático, ou selecione uma velocidade. |

| Duplex |

Observação:

Aplicável somente se você tiver selecionado Q-in-Q como o perfil de configuração. Mantenha a configuração padrão, Automático, ou selecione Metade ou Completo. |

| PoE |

Observação:

Aplicável somente se você tiver selecionado Q-in-Q como o perfil de configuração. Habilite a porta para suportar Power over Ethernet (PoE). |

| MTU |

Observação:

Aplicável somente se você tiver selecionado Q-in-Q como o perfil de configuração. Especifique a unidade de transmissão máxima de mídia (MTU) para a porta. Padrão: 1514. Faixa: 256 - 9216. A unidade de transmissão máxima de mídia (MTU) para uma interface é a maior unidade de dados que pode ser encaminhada por essa interface sem fragmentação. |

| Controle de tempestade |

Observação:

Aplicável somente se você tiver selecionado Q-in-Q como o perfil de configuração. Habilite o controle de tempestade para monitorar os níveis de tráfego e descartar automaticamente pacotes de broadcast, multicast e unicast desconhecidos quando o tráfego exceder um nível de tráfego (especificado em porcentagem). Esse nível de tráfego especificado é conhecido como nível de controle de tempestade. Esse recurso impede ativamente a proliferação de pacotes e mantém o desempenho da LAN. Ao habilitar o Storm Control, você também pode optar por excluir pacotes de broadcast, multicast e unicast desconhecidos do monitoramento. Você também pode configurar um switch para desligar automaticamente uma porta quando o tráfego exceder o limite de controle de tempestade definido pelo usuário, marcando a caixa de seleção Shutdown Port em Action on Threshold. Para obter mais informações, consulte Noções básicas sobre o controle de tempestade. |

| Descrição | Forneça uma descrição para a porta. |

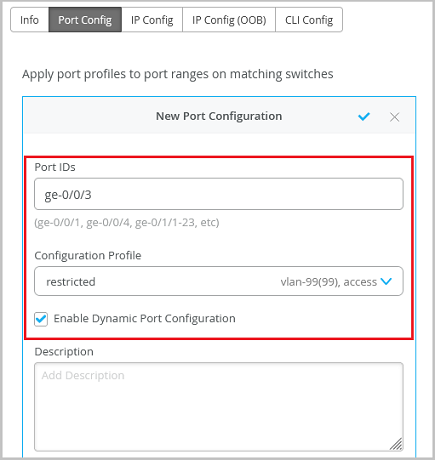

| Habilitar configuração dinâmica |

(Essa configuração não é aplicável se você selecionou Q-in-Q como o perfil de configuração.)

Observação:

Certifique-se de ter criado uma VLAN restrita e um perfil de rede que possam ser atribuídos a dispositivos desconhecidos conectados a uma porta de switch habilitada com configuração dinâmica de porta, mas que não correspondam às regras de atribuição dinâmica de porta. Essa configuração permite que uma porta de switch funcione como uma porta dinâmica, que usa as regras de atribuição dinâmica de porta (descritas na linha Configuração de porta dinâmica na Tabela 3). Quando um dispositivo é conectado a uma porta de switch habilitada com configuração dinâmica de porta, um perfil de porta é atribuído dinamicamente a ele com base nos atributos do dispositivo conectado. Se o dispositivo corresponder aos atributos, a Mist atribuirá um perfil dinâmico correspondente ao dispositivo. Mas se o dispositivo não corresponder aos atributos, ele receberá uma VLAN especificada, idealmente uma VLAN restrita (perfil de porta). No exemplo a seguir, a porta é habilitada com alocação dinâmica de porta e é atribuída a uma VLAN restrita. Nesse caso, se o dispositivo conectado não corresponder aos atributos de criação de perfil dinâmico, ele será colocado em uma VLAN restrita, como uma VLAN não roteável ou uma VLAN convidada. As interfaces habilitadas com agregação de porta não oferecem suporte à configuração dinâmica de porta.  Leva alguns minutos para que um perfil de porta seja aplicado a uma porta depois que um cliente é reconhecido e alguns minutos depois disso para que o status de atribuição de perfil de porta apareça no portal do Mist. No caso de reinicializações de switch ou um evento de ativação ou inatividade de link em massa que afeta todas as portas de um switch, leva aproximadamente 20 minutos para que todas as portas sejam atribuídas ao perfil correto (supondo que a configuração dinâmica de porta esteja habilitada em todas as portas). A configuração dinâmica de porta em um switch destina-se a estabelecer conexão com dispositivos IoT, APs e endpoints de porta de usuário. Não o use para criar conexão entre switches, switches e roteadores e switches e firewalls. Além disso, você não deve habilitar a configuração de porta dinâmica na porta de uplink.

Observação:

Para obter mais informações, consulte Configurar atribuição dinâmica de perfil de porta. |

| Alertas de porta para cima/para baixo |

Quando você habilita esse recurso, o Juniper Mist monitora as transições entre os estados ativo e inativo nessas portas. Se você habilitar esse recurso, ative também Porta crítica do switch para cima/para baixo na página Monitor > Alertas > Configuração de alertas. |

| Agregação de porta |

Observação:

Não aplicável se você selecionou Q-in-Q como o perfil de configuração. Quando você habilita esse recurso, as interfaces Ethernet especificadas são agrupadas para formar uma única interface de camada de link. Essa interface também é conhecida como grupo de agregação de enlaces (LAG) ou pacote. O número de interfaces que você pode agrupar em um LAG e o número total de LAGs que um switch suporta variam dependendo do modelo do switch. Você pode usar o LAG com ou sem o LACP habilitado. Se o dispositivo do outro lado não for compatível com LACP, você poderá desativar o LACP aqui. Você também pode especificar o seguinte:

Para obter mais informações sobre como configurar o grupo de agregação de enlaces (LAG) com o Wired Assurance, assista ao vídeo a seguir: |

| Permitir que o operador da porta do switch modifique o perfil da porta |

Quando você habilita esse recurso, os usuários com a função de administrador Operador de porta do switch podem visualizar e gerenciar essa configuração. |

| Notas de opção | |

|---|---|

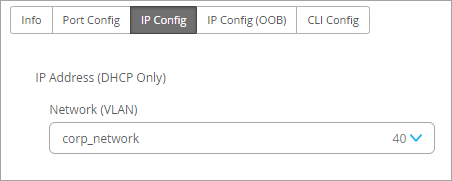

| Lista de redes (VLAN) |

Selecione uma rede para tráfego de gerenciamento em banda. Ou clique em Adicionar Rede e preencha os campos Nova Rede conforme descrito nas linhas restantes desta tabela.  |

| Nome |

Digite um nome para identificar essa rede. |

| VLAN ID |

Insira o ID da VLAN de 1 a 4094 ou insira uma variável de site para inserir dinamicamente um ID. |

| Sub-rede |

Insira a sub-rede ou a variável de site. |

- Selecione Switches — guia Configuração de IP (OOB)

- Selecionar Switches — Guia Espelhamento de Porta

- Selecionar Switches — guia Configuração da CLI

Selecione Switches — guia Configuração de IP (OOB)

Ative ou desative o VRF de gerenciamento dedicado (fora da banda). Para todos os dispositivos autônomos ou Virtual Chassis executando o Junos versão 21.4 ou posterior, esse recurso limita a interface de gerenciamento a instâncias de roteamento e encaminhamento virtual (VRF) não padrão. O tráfego de gerenciamento não precisa mais compartilhar uma tabela de roteamento com outro tráfego de controle ou tráfego de protocolo.

Selecionar Switches — Guia Espelhamento de Porta

Esta guia exibe a lista de configurações de espelhamento de porta já adicionadas. Clique em uma entrada para editá-la. Ou clique em Adicionar Espelho de Porta para ativar o espelhamento de porta. Esse recurso permite que você aplique dinamicamente o espelhamento de porta em switches com base em parâmetros como a função do switch, o nome do switch e o modelo do switch, conforme especificado nas regras. Esse recurso é normalmente usado para monitoramento e solução de problemas. Quando o espelhamento de porta está habilitado, o switch envia uma cópia do pacote de rede das portas espelhadas para a porta do monitor.

O Mist suporta espelhamento de porta local e remoto. No espelhamento de porta local, as portas de origem e as portas de destino (porta do monitor) estão localizadas no mesmo switch de rede. No espelhamento remoto de portas, as portas de origem e as portas de destino não estão no mesmo switch. Nesse caso, a porta de origem encaminha a cópia do pacote para a porta de destino remoto através da conexão obtida pelas portas entre os dois switches.

As opções de configuração incluem o seguinte:

-

Entrada — A fonte (uma interface ou rede) do tráfego a ser monitorado. Junto com a entrada, você pode especificar se deseja que a Mist monitore o tráfego de entrada ou o tráfego de saída de uma interface. Se você quiser que o tráfego de entrada e saída seja monitorado, adicione duas entradas de entrada para a mesma interface - uma com o sinalizador de entrada e outra com o sinalizador de saída.

-

Saída — O destino para o qual você deseja espelhar o tráfego. Você pode especificar uma interface, rede ou um endereço IP (no caso de um destino remoto). Você não pode especificar a mesma interface ou rede nos campos de entrada e saída.

As regras em Select Switches Configuration têm precedência sobre a configuração global de Port Mirroring. Além disso, se o espelhamento de porta global estiver configurado, ele será exibido como a regra padrão na seção Configuração de Select Switches e será exibido como somente leitura. Você pode editá-lo em nível global.

Selecionar Switches — guia Configuração da CLI

Insira comandos CLI adicionais, conforme necessário.

Rótulos de políticas de switches, tags GBP e políticas de switches

Use esta seção para criar listas de controle de acesso (ACLs) (também conhecidas como filtros de firewall) e políticas baseadas em grupo (GBP).

-

Rótulos de origem/destino — Crie rótulos para identificar os endereços IP de origem/destino para políticas de lista de controle de acesso (ACL) (filtros de firewall baseados em RADIUS). Para obter mais informações, consulte Filtros de firewall.

-

Tags GBP — (para implantações de IP-Clos de malha de campus) Crie tags para políticas baseadas em grupo (GBP), que utilizam a tecnologia VXLAN. A GBP simplifica a configuração e fornece controle de acesso ao endpoint em todo o seu campus. Para obter mais informações, consulte Políticas baseadas em grupo.