H.323 ALG

H.323 应用层网关 (ALG) 由一套 H.225.0 和 H.245 协议组成,可在任何网络上提供视听通信会话。H.323 ALG 可在终端主机(如 IP 电话和多媒体设备)之间提供安全通信。

了解 H.323 ALG

H.323 标准是由国际电信联盟 (ITU-T) 定义的传统 IP 语音 (VoIP) 协议。H.323 由一套协议(例如 H.225.0 和 H.245)组成,用于 VoIP 的呼叫信令和呼叫控制。

H.323 使用 ASN.1 编码格式。它遵循 Q.931(端口号 1720)和 H.245 协议,为数据、视频和音频流建立动态链路。H.323 中有三个主要流程:

-

网守发现 — 端点通过网守发现过程、广播或单播到已知 IP 和已知 UDP 端口 1719 找到其网守。请注意,Junos OS 仅支持单播发现。

-

端点注册、准入和状态 — 端点向网守注册并请求其管理。在发出呼叫之前,端点会请求其网守发出呼叫的权限。在注册和准入阶段,都使用注册、准入和状态 (RAS) 通道。传输服务接入点 (TSAP) 可以利用已知的 UDP 端口 (1719) 或发现或注册阶段动态分配的端口和 IP 地址。

-

呼叫控制和呼叫设置 — 可以在一个区域内或跨两个区域建立呼叫,甚至可以跨多个区域建立呼叫(多点会议)。呼叫设置和拆卸是通过呼叫信令通道执行的,其TSAP是已知的TCP端口(1720)。呼叫控制(包括两个端点之间的打开/关闭媒体通道)是通过呼叫控制通道执行的,其 TSAP 是从上一个呼叫信令进程动态分配的。H.245 消息在呼叫控制信道中使用,并使用 ASN.1 进行编码。

注意:有关H.323的详细信息,请参见ITU-T H.323建议书。

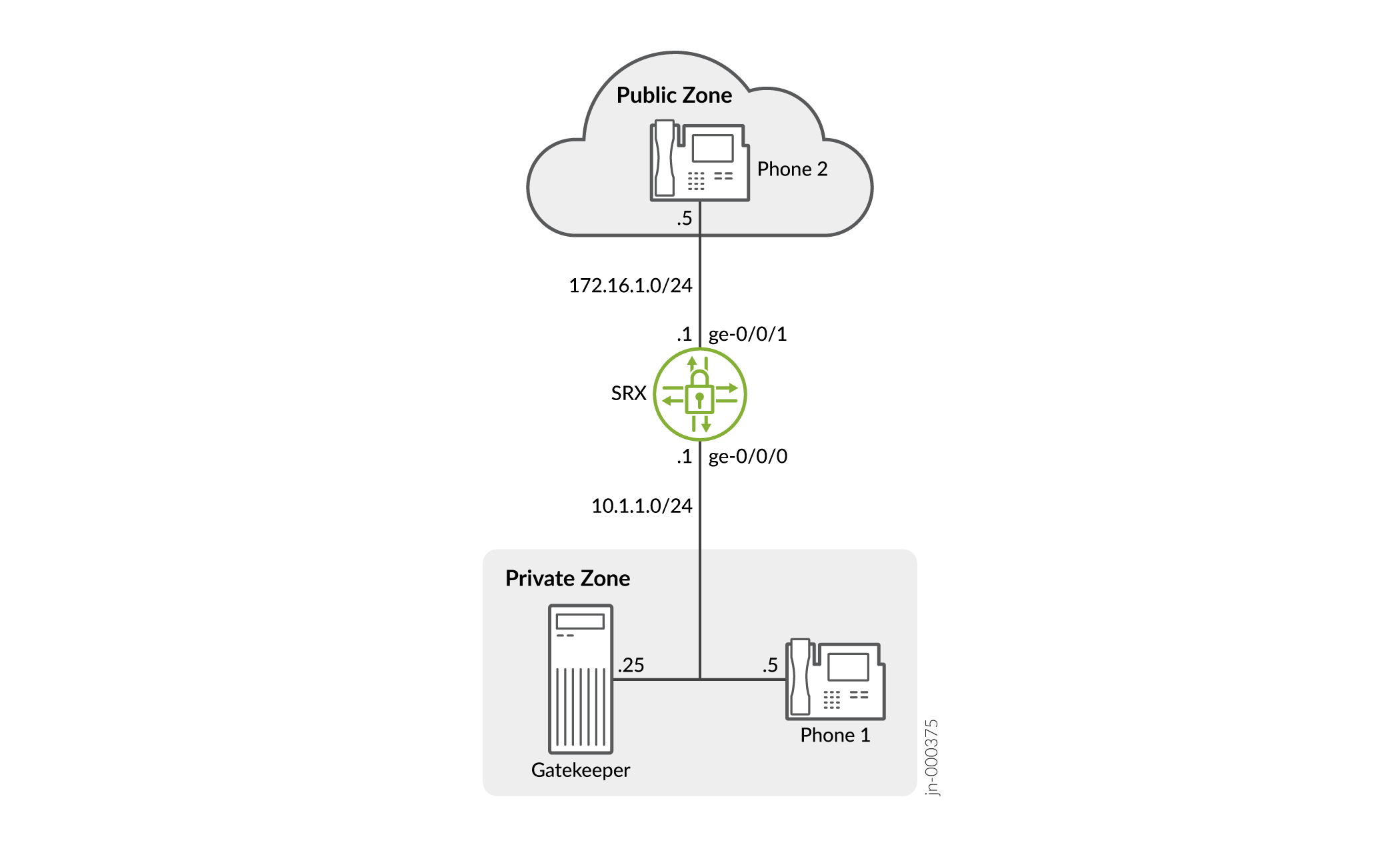

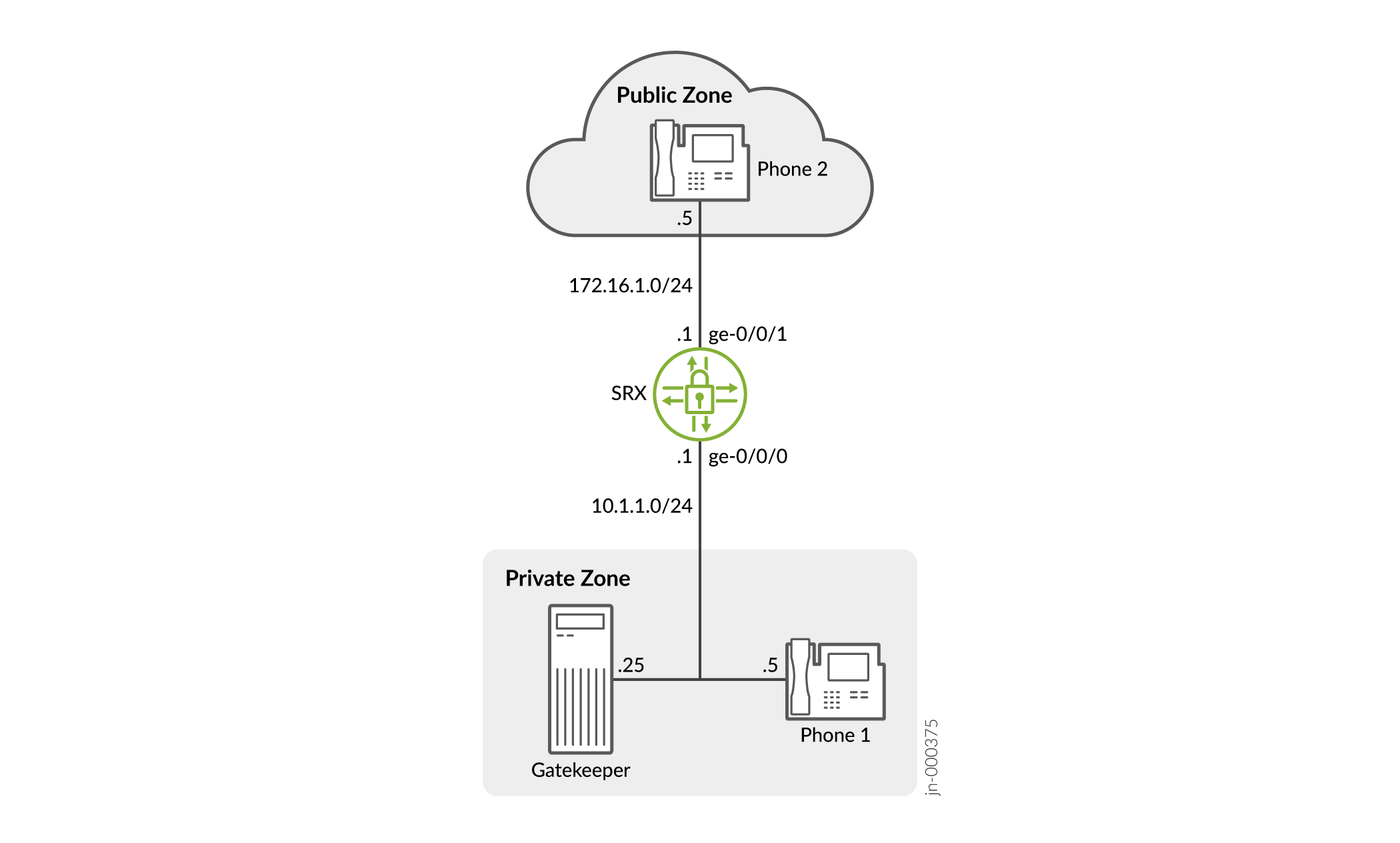

该设备的 H.323 应用层网关 (ALG) 可确保终端主机(例如 IP 电话和多媒体设备)之间的 VoIP 通信安全。在此类电话系统中,网守设备管理 VoIP 呼叫的呼叫注册、准入和呼叫状态。网守可以驻留在两个不同的区域中,也可以驻留在同一个区域中。(见 图 1。

H.323 ALG

H.323 ALG

该图使用 IP 电话进行说明,但可以对使用 VoIP 的其他主机(如 Microsoft NetMeeting 多媒体设备)进行配置。

从 Junos OS 17.4R1 版开始,H.323 应用层网关 (ALG) 支持网关到网关呼叫功能。当多个 H.323 呼叫通过单个控制会话时,此功能在 H.225 控制会话和 H.323 呼叫之间引入一对多映射。

从 Junos OS 17.4R1 版开始,H.323 应用层网关 (ALG) 支持 IPv6 网络中的 NAT64 规则。

H.323 ALG 配置概述

设备默认启用 H.323 应用层网关 (ALG),无需执行任何作即可启用。但是,您可以选择使用以下说明对 H.323 ALG作进行微调:

-

指定端点注册条目在网络地址转换 (NAT) 表中保留多长时间。有关说明,请参阅 示例:设置 H.323 ALG 端点注册超时 。

-

在窄端口或宽端口上启用媒体流量。有关说明,请参阅 示例:设置 H.323 ALG 媒体源端口范围。

-

保护 H.323 网守免受拒绝服务 (DoS) 泛洪攻击。有关说明,请参阅 示例:配置 H.323 ALG DoS 攻击保护。

-

当会话处于 NAT 模式和路由模式时,允许传递未知消息。有关说明,请参阅 示例:允许未知的 H.323 ALG 消息类型。

了解 Avaya H.323 ALG

H.323 标准是由国际电信联盟 (ITU-T) 定义的传统 IP 语音 (VoIP) 协议。H.323 由一套协议(例如 H.225.0 和 H.245)组成,用于 VoIP 的呼叫信令和呼叫控制。配置 H.323 标准应用层网关 (ALG) 和专有 Avaya H.323 ALG 的过程是相同的。

然而,Avaya H.323 ALG 有一些特殊功能。要了解和配置此处列出的 Avaya H.323 特定功能,请参阅 http://support.avaya.com 的 Avaya Communication Manager 管理员指南、Avaya IP 电话实施指南和 Avaya 应用解决方案 IP 电话部署指南。

本主题包含以下部分:

Avaya H.323 ALG 特定功能

Avaya H.323 的特定功能如下:

H.323 快速连接

H.323 不对称介质

呼叫等待

呼叫转移

语音留言

呼叫识别

电话会议

Avaya H.323 ALG 中的呼叫流详细信息

将电话连接到网络 — Avaya 在电话有线连接到网络时(而不是在发起呼叫时)执行 Q.931 设置/连接协商。

拨打电话 — 拨打电话时,由于电话连接到网络时 PBX 已存储每部电话的功能,因此无需进一步进行 Q.931 和 PBX 协商即可设置呼叫。它不再与 PBX 交换 Q.931 设置和连接消息。电话和 PBX 交换 H.323 设施消息以建立呼叫。

使用 CM 注册 — 拨打呼叫后,Avaya H.323 将向 Avaya 通信管理器 (CM) 注册。注册过程类似于通用的 H.323 标准注册过程。

注意:Avaya H.323 ALG 未定义直接模式和隧道模式。

要使呼叫正常工作,必须将 CM 与 Avaya 端点一起部署。在呼叫期间,RAS 和 Q.931 消息在 CM 和 Avaya 端点之间交换。

注意:对于具有源网络地址转换 (NAT) 池的 Avaya H.323,注册过程只允许池中有一个 IP 地址。

设置实时传输协议 (RTP)/实时控制协议 (RTCP) 端口 — Q.931 设置、设施和信息消息用于设置 RTP/RTCP 端口。Avaya H.323 会话的层次结构是 Q.931、RTP/RTCP、父级,然后是子级。

注意:H.245 端口不用于 Avaya 呼叫流进程。

使用 Avaya H.323 计数器 — 呼叫和活动呼叫的计数器不适用于 Avaya H.323 ALG。呼叫的创建和拆解随后由设施消息完成。为呼叫分配资源时,呼叫和活动呼叫的所有计数器都会递增。如果为一个调用多次分配资源,那么属于同一调用并多次通过防火墙的消息将触发计数器的多个增量。换句话说,如果需要多次分配呼叫的资源,则属于同一呼叫并多次通过防火墙的消息可能会触发计数器的多个增量。

例如,在双区域情况下,设置和连接消息对分配一个呼叫资源。活动呼叫计数器增加一次。每次建立和连接消息对通过防火墙时,都会分配具有唯一接口和 NAT 的不同呼叫资源。因此,在三区域场景中,计数器递增两次。

示例:将 H.323 ALG 流量传递给专用区域中的网守

此示例说明如何设置两个策略,以允许 H.323 流量在专用区域中的 IP 电话主机和网守之间传递,以及公共区域中的 IP 电话主机 (2.2.2.5/32)。

要求

开始之前:

-

了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的《Avaya Communication Manager 管理员指南》、《Avaya IP 电话实施指南》和《Avaya 应用解决方案 IP 电话部署指南》。

-

配置安全区域。请参阅 了解安全性区域。

概述

此示例说明如何设置两个策略,以允许 H.323 流量在专用区域中的 IP 电话主机和网守之间传递,以及公共区域中的 IP 电话主机 (2.2.2.5/32)。与设备的连接可以是带,也可以是不带 NAT。参见 图 2。

中的 H.323 网守

中的 H.323 网守

配置

过程

CLI 快速配置

要快速配置示例的此部分,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32 set security policies from-zone private to-zone public policy P1 match source-address any set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone set security policies from-zone private to-zone public policy P1 match application junos-h323 set security policies from-zone private to-zone public policy P1 then permit set security policies from-zone public to-zone private policy P2 match source-address any set security policies from-zone public to-zone private policy P2 match destination-address gateway set security policies from-zone public to-zone private policy P2 match application junos-h323 set security policies from-zone public to-zone private policy P2 then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。

要将设备配置为将 H.323 ALG 流量传递到专用区域中的网守,请执行以下作:

-

配置两个地址簿。

[edit] user@host# set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32

-

配置从专用区域到公共区域的策略 P1。

[edit] user@host# set security policies from-zone private to-zone public policy P1 match source-address any user@host# set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone user@host# set security policies from-zone private to-zone public policy P1 match application junos-h323 user@host# set security policies from-zone private to-zone public policy P1 then permit

-

配置从公共区域到专用区域的策略 P2。

[edit] user@host# set security policies from-zone public to-zone private policy P2 match source-address any user@host# set security policies from-zone public to-zone private policy P2 match destination-address gateway user@host# set security policies from-zone public to-zone private policy P2 match application junos-h323 user@host# set security policies from-zone public to-zone private policy P2 then permit

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

为简洁起见,此show输出仅包含与此示例相关的配置。系统上的任何其他配置都已替换为省略号 (...)。

[edit]

user@host# show security policies

...

from-zone trust to-zone trust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy default-deny {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

from-zone private to-zone public {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy P2 {

match {

source-address any;

destination-address gateway;

application junos-h323;

}

then {

permit;

}

}

}

...

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证 H.323 ALG 配置

目的

显示有关活动呼叫的信息。

此 show security 命令输出中调用和活动调用的 H.323 计数器不适用于 H.323 的专有 Avaya 实施。这是因为 Q.931 设置和连接消息在电话开机后立即交换,呼叫创建和拆卸由设施消息完成。

当为呼叫分配的资源增加时,呼叫和活动呼叫的计数器会增加,即属于同一呼叫且多次通过防火墙的邮件会增加计数器。当需要多次分配调用的资源时,这适用。例如,在双区域场景中,设置和连接消息对分配一个呼叫资源,活动呼叫计数器增加一个。但在三区域场景中,设置和连接消息对通过防火墙两次,每次分配不同的呼叫资源。在这种情况下,计数器将递增。

行动

从 J-Web 界面中,选择 Monitor>ALGs>H323。或者,从 CLI 中输入命令 show security alg h323 counters 。

在采用 H.245 隧道的情况下,收到的 H.245 消息的计数器也不准确。由于 H.245 消息封装在 Q.931 数据包中,因此即使存在 H.245 消息,收到的 H.245 消息的计数器也将保持为零。 Other H245 但是,计数器将反映这些数据包传输。

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

示例:将 H.323 ALG 流量传递至外部区域中的网守

此示例说明如何设置两个策略,以允许 H.323 流量在内部区域的 IP 电话主机和外部区域中 IP 地址 2.2.2.5/32 的 IP 电话(和网守)之间传递。

要求

开始之前:

-

了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的《Avaya Communication Manager 管理员指南》、《Avaya IP 电话实施指南》和《Avaya 应用解决方案 IP 电话部署指南》。

-

配置安全区域。请参阅 了解安全性区域。

概述

由于路由模式不需要任何类型的地址映射,因此外部或公共区域中网守的设备配置通常与内部或专用区域中的网守配置相同。此示例说明如何设置两个策略,以允许 H.323 流量在内部区域的 IP 电话主机和外部区域中 IP 地址 2.2.2.5/32 的 IP 电话(和网守)之间传递。设备可以处于透明模式或路由模式。参见 图 3。

中的 H.323 网守

中的 H.323 网守

配置

过程

CLI 快速配置

要快速配置示例的此部分,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32 set security policies from-zone internal to-zone external policy P1 match source-address any set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone set security policies from-zone internal to-zone external policy P1 match application junos-h323 set security policies from-zone internal to-zone external policy P1 then permit set security policies from-zone internal to-zone external policy P2 match source-address any set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper set security policies from-zone internal to-zone external policy P2 match application junos-h323 set security policies from-zone internal to-zone external policy P2 then permit set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone set security policies from-zone external to-zone internal policy P3 match destination-address any set security policies from-zone external to-zone internal policy P3 match application junos-h323 set security policies from-zone external to-zone internal policy P3 then permit set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper set security policies from-zone external to-zone internal policy P4 match destination-address any set security policies from-zone external to-zone internal policy P4 match application junos-h323 set security policies from-zone external to-zone internal policy P4 then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。

要将设备配置为将 H.323 ALG 流量传递到外部区域中的网守,请执行以下作:

-

配置两个地址簿。

[edit] user@host# set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 user@host# set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32

-

配置从内部区域到外部区域的策略 P1。

[edit] user@host# set security policies from-zone internal to-zone external policy P1 match source-address any user@host# set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone user@host# set security policies from-zone internal to-zone external policy P1 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P1 then permit

-

配置策略 P2 以允许内部区域与外部区域中的网守之间的流量。

[edit] user@host# set security policies from-zone internal to-zone external policy P2 match source-address any user@host# set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper user@host# set security policies from-zone internal to-zone external policy P2 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P2 then permit

-

配置策略 P3 以允许内部区域和外部区域中的电话之间的流量。

[edit] user@host# set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone user@host# set security policies from-zone external to-zone internal policy P3 match destination-address any user@host# set security policies from-zone external to-zone internal policy P3 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P3 then permit

-

配置策略 P4 以允许内部区域中的电话与外部区域中的网守之间的流量。

[edit] user@host# set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper user@host# set security policies from-zone external to-zone internal policy P4 match destination-address any user@host# set security policies from-zone external to-zone internal policy P4 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P4 then permit

结果

在配置模式下,输入 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

为简洁起见,此show输出仅包含与此示例相关的配置。系统上的任何其他配置都已替换为省略号 (...)。

[edit]

user@host# show security policies

...

from-zone internal to-zone external {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

policy P2 {

match {

source-address any;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone external to-zone internal {

policy P3 {

match {

source-address IP_Phone;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

policy P4 {

match {

source-address gatekeeper;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

}

...

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证 H.323 ALG 配置

目的

显示有关活动呼叫的信息。

此 show security 命令输出中调用和活动调用的 H.323 计数器不适用于 H.323 的专有 Avaya 实施。这是因为 Q.931 设置和连接消息在电话开机后立即交换,呼叫创建和拆卸由设施消息完成。

当为呼叫分配的资源增加时,呼叫和活动呼叫的计数器会增加,即属于同一呼叫且多次通过防火墙的邮件会增加计数器。当需要多次分配调用的资源时,这适用。例如,在双区域场景中,设置和连接消息对分配一个呼叫资源,活动呼叫计数器增加一个。但在三区域场景中,设置和连接消息对通过防火墙两次,每次分配不同的呼叫资源。在这种情况下,计数器将递增。

行动

从 J-Web 界面中,选择 Monitor>ALGs>H323。或者,从 CLI 中输入命令 show security alg h323 counters 。

在采用 H.245 隧道的情况下,收到的 H.245 消息的计数器也不准确。由于 H.245 消息封装在 Q.931 数据包中,因此即使存在 H.245 消息,收到的 H.245 消息的计数器也将保持为零。 Other H245 但是,计数器将反映这些数据包传输。

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

示例:将 NAT 与 H.323 ALG 结合使用以启用传入呼叫

此示例说明如何使用 H.323 ALG 配置 NAT,以启用从公共网络到专用网络的呼叫。

要求

开始之前,请先了解 H.323 ALG。请参阅 了解 H.323 ALG。

概述

在服务器位于专用区域的双区域场景中,您可以通过在公共区域的接口上配置 NAT 池来将 NAT 用于传入呼叫。

在此示例中(参见 图 4),IP-Phone1 和名为网守的服务器位于专用区域中,而 IP-Phone2 位于公共区域中。您可以配置静态 NAT 规则集和源 NAT 池来执行 NAT。您还可以创建两个策略,私有到公共和公共到私有,以允许进出私有区域和公共区域的 ALG H.323 流量。

拓扑结构

图 4 显示了 H.323 ALG 传入呼叫的 NAT。

在此示例中,您可以按如下方式配置源 NAT:

-

创建名为 gatekeeper 的静态 NAT 规则集,其中包含名为 gatekeeper 的规则,以匹配来自公共区域的数据包与目标地址为 172.16.1.25/32。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.25/32。

-

定义名为 h323-nat-pool 的源 NAT 池,以包含从 172.16.1.30/32 到 172.16.1.150/32 的 IP 地址范围。

-

使用规则 h323-r1 创建名为 h323-nat 的源 NAT 规则集,以匹配从专用区域到源 IP 地址为 10.1.1.0/24 的公共区域的数据包。对于匹配数据包,源地址将转换为 h323-nat-pool 中的 IP 地址。

-

为接口 ge-0/0/1.0 上的地址 172.16.1.30/32 到 172.16.1.150/32 配置代理 ARP。这样系统就可以响应接口上收到的这些地址的 ARP 请求。

配置

过程

CLI 快速配置

要快速配置示例的此部分,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set security nat source address-persistent set security nat source rule-set h323-nat from zone private set security nat source rule-set h323-nat to zone public set security nat source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set security nat source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.30/32 to 172.16.1.150/32 set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address IP-Phone1 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。

要使用 H.323 ALG 配置 NAT 以启用从公共网络到专用网络的呼叫:

-

配置接口。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

配置区域并为其分配地址。

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

创建静态 NAT 规则集。

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set match destination-address 172.16.1.25/32 user@host# set then static-nat prefix 10.1.1.25/32

-

配置代理 ARP。

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32

-

配置源 NAT 规则集。

[edit security nat] set source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set source address-persistent set source rule-set h323-nat from zone private set source rule-set h323-nat to zone public set source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set proxy-arp interface ge-0/0/1.0 address 171.16.1.30/32 to 172.16.1.150/32

-

为传出流量配置策略。

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

-

为传入流量配置策略。

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address IP-Phone1 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

结果

在配置模式下,输入 show interfaces、 show security zones、 show security nat和 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

source {

pool h323-nat-pool {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

address-persistent;

rule-set h323-nat {

from zone private;

to zone public;

rule h323-r1 {

match {

source-address 10.1.1.0/24;

}

then {

source-nat {

pool {

h323-nat-pool;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

}

static {

rule-set ip-phones {

from zone public;

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy private-to-public {

match {

source-address [IP-Phone1 gatekeeper];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address [IP-Phone1 gatekeeper];

application junos-h323;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证 H.323 ALG 状态

目的

验证您的系统上是否已启用 H.323 ALG。

行动

在作模式下,输入命令 show security alg status 。

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Disabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

意义

输出显示 H323 ALG 状态,如下所示:

-

已启用 — 显示 H323 ALG 已启用。

-

已禁用 — 显示 H323 ALG 已禁用。

验证安全性 ALG H.323 计数器

目的

验证是否存在 ALG H323 的安全计数器。

行动

在作模式下,输入命令 show security alg h323 counters 。

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690 Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

意义

示例输出给出了安全 ALG H.323 计数器的概要,表示存在 ALG H323 的安全计数器。

验证源 NAT 规则使用情况

目的

验证是否存在与源 NAT 规则匹配的流量。

行动

在作模式下,输入命令 show security nat source rule all 。查看“翻译命中”字段,检查与规则匹配的流量。

user@host> show security nat source rule all

source NAT rule: h323-r1 Rule-set: h323-nat

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

意义

该 Translation hits 字段显示,没有与源 NAT 规则匹配的流量。

示例:将 NAT 与 H.323 ALG 结合使用,以启用传出呼叫

此示例说明如何使用 H.323 ALG 配置静态 NAT,以启用从专用网络到公共网络的呼叫。

要求

开始之前,请了解 H.323 ALG 及其流程。请参阅 了解 H.323 ALG。

概述

在此示例中(参见 图 5),IP 电话 1 和名为网守的服务器位于专用区域中,而 IP-Phone2 位于公共区域中。您可以配置静态 NAT 以启用 IP-Phone1 和网守在公共区域中呼叫 IP-Phone2。然后,您可以创建一个名为 public-to-private 的策略,以允许从公共区域到私有区域的 ALG H.323 流量,并创建一个名为 private-to-public 的策略,以允许从私有区域到公共区域的 ALG H.323 流量。

拓扑结构

图 5 显示了 H.323 ALG 传出呼叫的 NAT。

在此示例中,您按如下方式配置静态 NAT:

-

创建名为 ip-phones 的静态 NAT 规则集,其中包含名为 phone1 的规则,以匹配来自公共区域的数据包与目标地址为 172.16.1.5/32。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.5/32。

-

定义第二个称为网守的规则,用于将来自公共区域的数据包与目标地址 172.16.1.25/32 进行匹配。对于匹配数据包,目标 IP 地址将转换为专用地址 10.1.1.25/32。

-

为接口 ge-0/0/1 上的地址 172.16.1.5/32 和 172.16.1.25/32 创建代理 ARP。这样系统就可以响应在指定接口上收到的这些地址的 ARP 请求。

配置

过程

CLI 快速配置

要快速配置示例的此部分,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat static rule-set ip-phones from zone public set security nat static rule-set ip-phones rule phone1 match destination-address 172.16.1.5/32 set security nat static rule-set ip-phones rule phone1 then static-nat prefix 10.1.1.5/32 set security nat static rule-set ip-phones rule gatekeeper match destination-address 172.16.1.25/32 set security nat static rule-set ip-phones rule gatekeeper then static-nat prefix 10.1.1.25/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.5/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32 set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。

要使用 H.323 ALG 配置静态 NAT,以启用从专用网络到公共网络的呼叫:

-

配置接口。

user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

创建区域并为其分配地址。

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

使用规则配置静态 NAT 规则集。

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set rule phone1 match destination-address 172.16.1.5/32 user@host# set rule phone1 then static-nat prefix 10.1.1.5/32 user@host# set rule gatekeeper match destination-address 172.16.1.25/32 user@host# set rule gatekeeper then static-nat prefix 10.1.1.25/32

-

配置代理 ARP。

[edit security nat] user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.5/32 user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.25/32

-

为传入流量配置安全策略。

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

-

为传出流量配置安全策略。

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

结果

在配置模式下,输入 show interfaces、 show security zones、 show security nat和 show security policies 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

static {

rule-set ip-phones {

from zone public;

rule phone1 {

match {

destination-address 172.16.1.5/32;

}

then {

static-nat prefix 10.1.1.5/32;

}

}

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.5/32;

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy private-to-public {

match {

source-address [ IP-Phone1 gatekeeper ];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式进入。commit

验证

要确认配置工作正常,请执行以下任务:

验证 H.323 ALG 状态

目的

验证您的系统上是否已启用 H.323 ALG。

行动

在作模式下,输入命令 show security alg status 。

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Enabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

意义

输出显示 H323 ALG 状态,如下所示:

-

已启用 — 显示 H323 ALG 已启用。

-

已禁用 — 显示 H323 ALG 已禁用。

验证安全性 ALG H.323 计数器

目的

验证是否存在 ALG H323 的安全计数器。

行动

在作模式下,输入命令 show security alg h323 counters 。

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

意义

示例输出给出了安全 ALG H.323 计数器的概要,表示存在 ALG H.323 的安全计数器。

示例:设置 H.323 ALG 端点注册超时

此示例说明如何指定端点注册超时。

要求

开始之前,请了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的 Avaya Communication Manager 管理员指南、Avaya IP 电话实施指南和 Avaya 应用解决方案 IP 电话部署指南。

概述

在网络地址转换 (NAT) 模式下,当瞻博网络设备后面的受保护网络中的端点向 H.323 网守注册时,设备会向 NAT 表添加一个条目,其中包含每个端点的公共到私有地址的映射。这些条目使受保护网络中的端点可以接收传入呼叫。

您可以设置端点注册超时,以指定端点注册条目在 NAT 表中保留多长时间。为确保来电服务不间断,请将端点注册超时设置为等于或大于管理员在网守上配置的激活值。范围为 10 到 50,000 秒,默认值为 3600 秒。

配置

验证

要验证配置是否工作正常,请输入 show security alg h323 counters 命令。

示例:设置 H.323 ALG 媒体源端口范围

此示例说明如何启用 H.323 ALG 媒体源端口功能。

要求

开始之前,请了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的 Avaya Communication Manager 管理员指南、Avaya IP 电话实施指南和 Avaya 应用解决方案 IP 电话部署指南。

概述

通过媒体源端口功能,您可以将设备配置为允许窄端口或宽端口上的媒体流量。默认情况下,设备侦听范围较窄的端口上的 H.323 流量。如果您的端点设备允许您指定发送端口和侦听端口,则可能需要缩小设备允许媒体流量的端口范围。这可以通过为 H.323 流量打开一个更小的针孔来增强安全性。此示例说明如何通过启用媒体源端口功能来配置设备,以打开媒体流量的宽门。

配置

过程

GUI 快速配置

分步程序

要启用 H.323 ALG 媒体源端口功能:

选择

Configure>Security>ALG。选择选项卡

H323。选中该

Enable Permit media from any source port复选框。单击

OK以检查您的配置并将其保存为候选配置。完成设备配置后,请单击

Commit Options>Commit。

分步程序

要启用 H.323 ALG 媒体源端口功能:

通过禁用 H.323 ALG 的媒体源端口,为媒体流量设置窄门。

[edit] user@host# delete security alg h323 media-source-port-any

如果完成设备配置,请提交配置。

[edit] user@host# commit

验证

要验证配置是否工作正常,请输入 show security alg h323 counters 命令。

示例:配置 H.323 ALG DoS 攻击保护

此示例说明如何配置 H.323 ALG DoS 攻击保护功能。

要求

开始之前,请了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的 Avaya Communication Manager 管理员指南、Avaya IP 电话实施指南和 Avaya 应用解决方案 IP 电话部署指南。

概述

您可以通过限制 H.323 网守每秒尝试处理的注册、准入和状态 (RAS) 消息数来保护 H.323 网守免受拒绝服务 (DoS) 泛洪攻击。传入的 RAS 请求消息如果超过您指定的阈值,H.323 应用层网关 (ALG) 就会被丢弃。范围为每秒 2 到 50,000 条消息,默认值为 1000。

配置

过程

GUI 快速配置

分步程序

要配置 H.323 ALG DoS 攻击保护功能:

选择

Configure>Security>ALG。选择选项卡

H323。在消息泛滥网守阈值框中,键入

5000。单击

OK以检查您的配置并将其保存为候选配置。完成设备配置后,请单击

Commit Options>Commit。

分步程序

要配置 H.323 ALG DoS 攻击保护功能:

为 H.323 ALG 配置网守并设置阈值。

[edit] user@host# set security alg h323 application-screen message-flood gatekeeper threshold 5000

如果完成设备配置,请提交配置。

[edit] user@host# commit

验证

要验证配置是否工作正常,请输入 show security alg h323 counters 命令。

了解 H.323 ALG 已知消息类型

H.323 标准是由国际电信联盟 (ITU-T) 定义的传统 IP 语音 (VoIP) 协议。H.323 由一套协议(例如 H.225.0 和 H.245)组成,用于 VoIP 的呼叫信令和呼叫控制。H.323 中有三个主要流程:

网守发现 — 端点通过网守发现过程、广播或单播(到已知 IP 和已知 UDP 端口 1719)找到其网守。

端点注册、准入和状态 — 端点向网守注册并请求其管理。在发出呼叫之前,端点会请求其网守发出呼叫的权限。在注册和准入阶段,都使用注册、准入和状态 (RAS) 通道。

呼叫控制和呼叫设置 — 可以在一个区域内或跨两个区域建立呼叫,甚至可以跨多个区域建立呼叫(多点会议)。呼叫设置和拆卸是通过呼叫信令通道执行的,其TSAP是已知的TCP端口(1720)。呼叫控制(包括两个端点之间的打开/关闭媒体通道)是通过呼叫控制通道执行的,其 TSAP 是从上一个呼叫信令进程动态分配的。H.245 消息在呼叫控制信道中使用,并使用 ASN.1 进行编码。

H.225 RAS 信令:网守和网关

如 (ITU-T) H.323 标准中所述,注册、准入和状态 (RAS) 是在网关或端点之间使用的信令协议。网守提供地址解析和准入控制服务。

RAS 是 H.323 网关发现其区域网守的过程。RAS 通信通过端口 1718(组播)和 1719(单播)上的 UDP 数据报进行。端点使用 RAS 协议与网守进行通信。如果 H.323 端点不知道其网守,则可以发送网守请求 (GRQ) 消息以寻求网守的响应。一个或多个网守可能会使用网守确认 (GCF) 消息或网守拒绝 (GRJ) 消息应答请求。拒绝消息包含拒绝原因。

表 1 列出了支持的 RAS 网守消息。

消息 |

描述 |

|---|---|

GRQ (Gatekeeper_Request) |

从端点发送到网守的消息,用于“发现”愿意提供服务的网守。 |

GCF (Gatekeeper_Confirm) |

网守对端点的回复,指示接受与网守的 RAS 信道进行通信。 |

GRJ (Gatekeeper_Reject) |

网守对拒绝端点请求的端点的回复。 |

RAS 注册和注销

注册是网关、终端和多点控制单元 (MCU) 加入区域并向网守通知其 IP 和别名地址的过程。每个网关只能注册一个活动网守。

在端点通过发送注册请求 (RRQ) 消息确定并确认要进行通信的网守之后,就会进行注册。然后,网守会通过注册确认 (RCF) 消息做出响应,从而使网络知道该端点。

表 2 列出了支持的 RAS 注册和注销消息。

消息 |

描述 |

|---|---|

RRQ (Registration_Request) |

从端点发送到网守的消息。注册请求在系统的管理设置中预定义。 |

RCF (Registration_Confirm) |

来自网守的回复,用于确认端点注册以响应 RRQ 消息。 |

RRJ (Registration_Reject) |

来自拒绝端点注册的网守回复。 |

URQ (Unregister_Request) |

从端点或网守发送的请求取消注册的消息。 |

UCF (Unregister_Confirm) |

从端点或网守发送的回复,用于确认注册已取消。 |

URJ (Unregister_Reject) |

一条消息,指示端点未向网守预注册。 |

RAS 招生

端点和网守之间的准入消息为呼叫许可和带宽控制提供了基础。然后,网守通过确认或拒绝准入请求来解析地址。

表 3 列出了支持的 RAS 准入消息。

消息 |

描述 |

|---|---|

ARQ (Admission_Request) |

端点尝试发起呼叫。 |

ACF (Admission_Confirm) |

来自网守的积极响应,授权端点参与呼叫。 |

ARJ (Admission_Reject) |

网守发送的消息,拒绝发起呼叫的 ARQ 消息。 |

RAS 位置

位置请求 (LRQ) 消息由端点或网守发送到区域间网守,以获取不同区域端点的 IP 地址。

表 4 列出了支持的 RAS 位置请求消息。

消息 |

描述 |

|---|---|

LRQ (Location_Request) |

发送的消息以请求网守提供一个或多个地址的联系信息。 |

LCF (Location_Confirm) |

网守发送的响应,其中包含呼叫信令通道或 RAS 通道地址。 |

LRJ (Location_Reject) |

由收到未注册请求端点的 LRQ 的网守发送的响应。 |

RAS 带宽控制

调用带宽控制以设置呼叫,最初通过准入消息 (ARQ/ACF/ARJ) 序列进行管理。

表 5 列出了支持的 RAS 带宽控制消息。

消息 |

描述 |

|---|---|

BRQ (Bandwidth_Request) |

由端点发送到网守的请求,用于增加或减少呼叫带宽。 |

BCF (Bandwidth_Confirm) |

网守发送的响应,用于确认接受带宽更改请求。 |

BRJ (Bandwidth_Reject) |

网守发送的拒绝带宽更改请求的响应。 |

RAS 状态信息

网守使用信息请求 (IRQ) 消息来确定端点的状态。RAS 协议用于确定端点是联机还是脱机。

表 6 列出了支持的 RAS 状态信息消息。

消息 |

描述 |

|---|---|

IRQ (Information_Request) |

从网守发送的消息,用于请求其收件人端点的状态信息。 |

内部收益率 (Information_Request_Response) |

由端点发送到网守的响应,以响应 IRQ 消息。它确定端点是联机还是脱机。 |

IACK (Info_Request_Acknowledge) |

由网守发送的消息,用于确认收到来自端点的 IRR 消息。 |

伊纳克 (Info_Request_Neg_Acknowledge) |

如果无法理解信息请求消息,则发送给网守的消息。 |

RAS 脱离信息

在呼叫中断的情况下,端点会向网守发送脱离请求 (DRQ) 消息。

表 7 列出了支持的 RAS 脱离消息。

消息 |

描述 |

|---|---|

DRQ (Disengage_Request) |

呼叫结束时从端点发送到网守的状态请求。 |

DCF (Disengage_Confirm) |

由网守发送的消息,用于确认收到来自端点的 DRQ 消息。 |

DRJ (Disengage_Reject) |

由网守发送的消息,拒绝来自端点的脱离确认请求。 |

H.225 呼叫信令 (Q.931)

H.225 用于在 H.323 端点之间建立连接。(ITU-T) H.225 建议书规定了 Q.931 消息的使用和支持。

H.225 呼叫信令支持以下消息:

设置和设置确认

呼叫继续

互连互通

警报

用户信息

发布完成

设施

进展

状态和状态查询

通知

H.245 媒体控制和传输信号

H.245 处理 H.323 端点之间的端到端控制消息。此控制信道协议建立用于传输音频、视频、数据和控制信道信息的逻辑信道。

H.245 支持以下消息:

请求

响应

命令

适应症

了解 H.323 ALG 未知消息类型

未知 H.323 消息类型功能允许您指定设备如何处理未识别的 H.323 消息。默认设置是丢弃未知(不受支持)的消息。

您可以通过限制 H.323 网守每秒尝试处理的注册、准入和状态 (RAS) 消息数来保护 H.323 网守免受拒绝服务 (DoS) 泛洪攻击。超过指定阈值的传入 RAS 请求消息将由 H.323 应用层网关 (ALG) 丢弃。范围为每秒 2 到 50,000 条消息,默认值为 1000。

不建议允许未知消息,因为它们可能会危及安全性。但是,在安全测试或生产环境中,未知的 H.323 消息类型命令可用于解决与不同供应商设备的互作性问题。允许未知的 H.323 邮件有助于确保网络正常运维,这样您就可以分析 IP 语音 (VoIP) 流量,确定某些邮件被丢弃的原因。未知 H.323 消息类型功能允许您将设备配置为在网络地址转换 (NAT) 模式和路由模式下接受包含未知消息类型的 H.323 流量。

未知 H.323 消息类型选项仅适用于已接收的标识为受支持 VoIP 数据包的数据包。如果无法识别数据包,则始终将其丢弃。如果数据包被识别为受支持的协议,并且您已将设备配置为允许未知消息类型,则该消息将被转发而不进行处理。

示例:允许未知的 H.323 ALG 消息类型

此示例说明如何配置设备以在路由和 NAT 模式下允许未知的 H.323 消息类型。

要求

开始之前,请了解并配置任何 Avaya H.323 特定功能。请参阅 http://support.avaya.com 的《Avaya Communication Manager 管理员指南》、《Avaya IP 电话实施指南》和《Avaya 应用解决方案 IP 电话部署指南》。

概述

通过此功能,您可以指定设备如何处理未识别的 H.323 消息。默认设置是丢弃未知(不受支持)的消息。启用允许 NAT 应用选项和 permit-nat-applied 配置语句指定,如果会话处于 NAT 模式,则允许未知邮件通过。启用允许路由选项和 permit-routed 配置语句指定,如果会话处于路由模式,则允许传递未知消息。(透明模式中的会话被视为路由模式。

配置

过程

GUI 快速配置

分步程序

要将设备配置为在路由和 NAT 模式下允许未知 H.323 消息类型:

选择

Configure>Security>ALG。选择选项卡

H323。选中该

Enable Permit NAT applied复选框。选中该

Enable Permit routed复选框。单击

OK以检查您的配置并将其保存为候选配置。完成设备配置后,请单击

Commit Options>Commit。

分步程序

要将设备配置为在路由和 NAT 模式下允许未知 H.323 消息类型:

指定如果会话处于 NAT 模式,则允许通过未知邮件。

[edit] user@host# set security alg h323 application-screen unknown-message permit-nat-applied

指定如果会话处于路由模式,则允许传递未知消息。

[edit] user@host# set security alg h323 application-screen unknown-message permit-routed

如果完成设备配置,请提交配置。

[edit] user@host# commit

验证

要验证配置是否工作正常,请输入 show security alg h323 命令和 show security alg h323 counters 命令。

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。