MS-MICおよびMS-MPCのシャーシ間高可用性(リリース15.1以前)

このトピックは、Junos OSリリース15.1以前に適用されます。(Junos OSリリース16.1以降については、「長時間 のNATおよびステートフルファイアウォールフローのためのシャーシ間ステートフル同期(MS-MPC、MS-MIC)の概要(リリース16.1以降)を参照してください。)

シャーシ間の高可用性は、別のシャーシ上のバックアップサービスPICへのスイッチオーバーを使用して、サービスのステートフル同期をサポートします。このトピックは、Junos OSリリース15.1以前に適用されます。(Junos OSリリース16.1以降については、「長時間 のNATおよびステートフルファイアウォールフローのためのシャーシ間ステートフル同期(MS-MPC、MS-MIC)の概要(リリース16.1以降)を参照してください。)この機能については、以下のトピックで説明しています。

ステートフルファイアウォールおよびNAPT44のシャーシ間高可用性の概要(MS-MIC、MS-MPC)

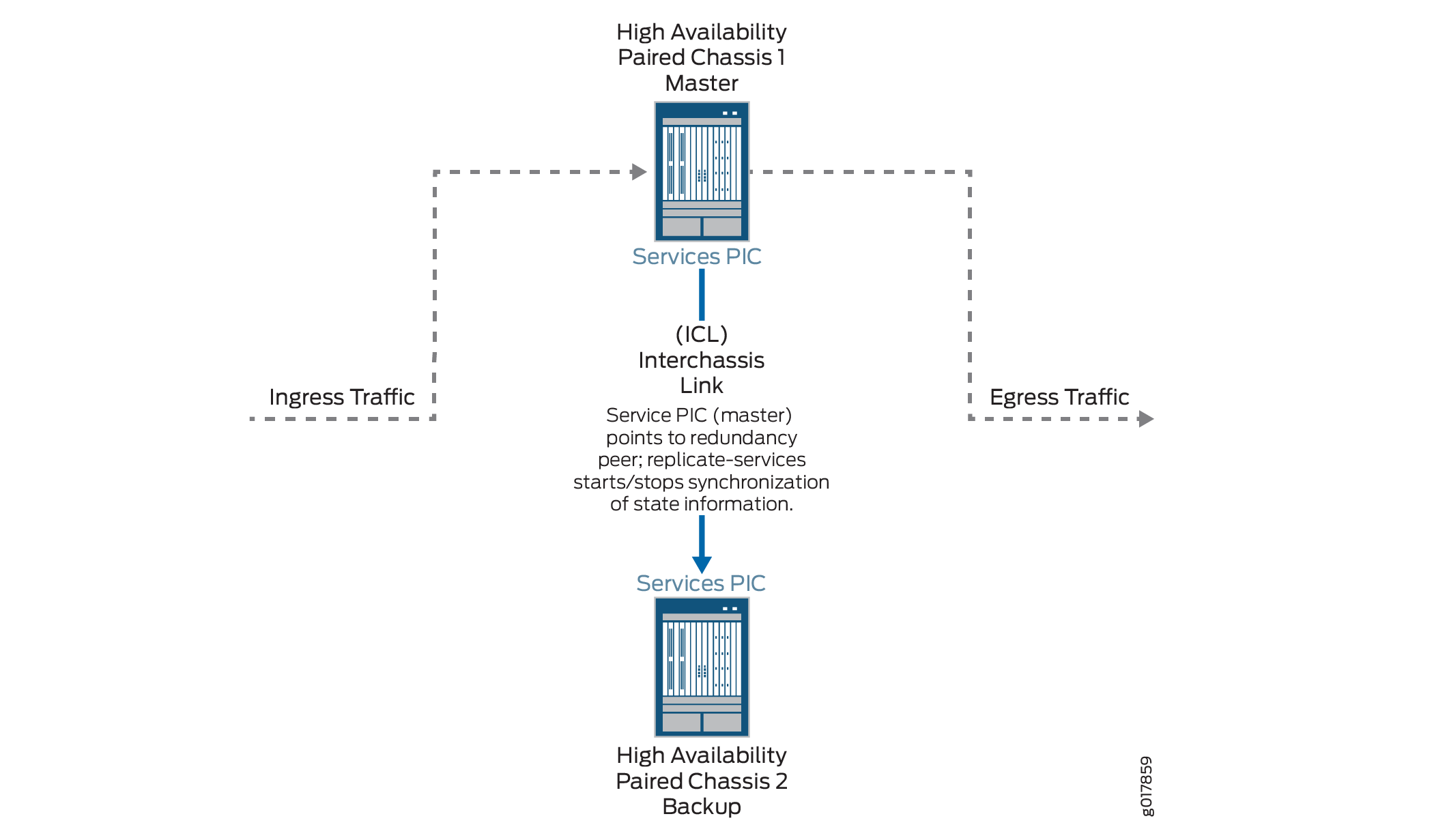

キャリアグレードのNAT(CGN)の導入では、デュアルシャーシの実装を使用して、冗長データパスとルーターの主要コンポーネントの冗長性を提供できます。シャーシ内の高可用性はデュアルシャーシ環境でも使用できますが、サービスPICの障害にのみ対処します。ルーターの他の障害によりトラフィックがバックアップ ルーターに切り替えられた場合、状態は失われます。シャーシ間の高可用性は、シャーシ内の高可用性よりも少ないサービスPICで状態を保持し、冗長性を提供します。高可用性ペアでは、プライマリシャーシとバックアップシャーシの間で有効期間の長いフローのみが同期されます。サービスPICは、状態の再現を開始または停止するために明示的なCLIコマンド request services redundancy (synchronize | no-synchronize)が発行されるまで、状態を再現しません。ステートフルファイアウォール、NAPT44、APPの状態情報を同期できます。

プライマリPICとバックアップPICの両方が稼働している場合、 request services redundancy command 発行されるとすぐにレプリケーションが開始されます。

シャーシ間高可用性を使用するには、ネクストホップサービスインターフェイス用に設定されたサービスセットを使用する必要があります。シャーシ間の高可用性は、MS-MICまたはMS-MPCインターフェイスカードに設定されたms-サービスインターフェイスで動作します。ユニット 0 以外のユニットは、 ip-address-owner service-plane オプションで設定する必要があります。

以下の制限が適用されます。

NAPT44 は、サポートされている唯一の変換タイプです。

チェックポイントは、ALG、PBAポートブロック割り当て(PBA)、エンドポイント独立マッピング(EIM)、またはエンドポイント独立フィルター(EIF)ではサポートされていません。

図1 は、シャーシ間の高可用性トポロジーを示しています。

ステートフルファイアウォールとNAPT44(MS-MPC、MS-MIC)のシャーシ間高可用性の設定

MS-MICまたはMS-MPCサービスPIC上のステートフルファイアウォールとNAPT44のシャーシ間可用性を設定するには、高可用性ペアの各シャーシで以下の設定手順を実行します。

例:NATおよびステートフルファイアウォール(MS-MIC、MS-MPC)のシャーシ間ステートフル高可用性

この例では、ステートフルファイアウォールとNATサービスのシャーシ間高可用性を設定する方法を示しています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

MS-MPCラインカードを搭載した2台のMX480ルーター

Junos OSリリース13.3以降

概要

2台のMX 3Dルーターは同一に設定されており、シャーシに障害が発生した場合に、ファイアウォールとNATサービスのステートフルフェイルオーバーを容易にします。

設定

この例でシャーシ間の高可用性を設定するには、以下のタスクを実行します。

- CLIクイックコンフィグレーション

- シャーシ 1 のインターフェイスの設定。

- シャーシ1のルーティング情報を設定する

- シャーシ1のNATとステートフルファイアウォールの設定

- サービスセットの設定

- シャーシ 2 のインターフェイスの設定

- シャーシ2のルーティング情報を設定する

CLIクイックコンフィグレーション

この例をルーター上で迅速に設定するには、以下のコマンドをコピーし、改行を削除し、サイトに固有のインターフェイス情報を置換した後、ルーターの端末ウィンドウに貼り付けます。

以下の設定はシャーシ1の場合です。

[edit] set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set policy-options policy-statement dummy term 1 then reject set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

以下の設定はシャーシ2用です。シャーシ 1 と 2 の NAT、ステートフル ファイアウォール、サービス セット情報は同一である必要があります。

set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

シャーシ 1 のインターフェイスの設定。

ステップバイステップの手順

ルーターの各HAペアのインターフェイスは、以下のサービスPICオプションを除いて、同一に設定されています。

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address address0以外のユニットのうち、ip-address-owner service-planeオプションを含む

インターフェイスを設定するには:

シャーシ1に冗長サービスPICを設定します。

[edit interfaces} user@host# set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

同期トラフィック用のシャーシ間リンクとして使用されるシャーシ1のインターフェイスを設定します。

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24

必要に応じて、残りのインターフェイスを設定します。

結果

user@host# show interfaces

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.1/24;

}

}

}

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.2;

}

routing-instance HA;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.1/32;

}

}

unit 20 {

family inet;

family inet6;

service-domain inside;

}

unit 30 {

family inet;

family inet6;

service-domain outside;

}

}

}

シャーシ1のルーティング情報を設定する

ステップバイステップの手順

この例では、詳細なルーティング設定は含まれていません。ルーティングインスタンスは、次のようにシャーシ間のHA同期トラフィックに必要です。

シャーシ1のルーティングインスタンスを設定します。

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2

結果

user@host# show routing-instances

HA {

instance-type vrf;

interface ge-2/0/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.1/32 next-hop ms-4/0/0.10;

route 5.5.5.2/32 next-hop 20.1.1.2;

}

}

}

シャーシ1のNATとステートフルファイアウォールの設定

ステップバイステップの手順

両方のルーターでNATとステートフルファイアウォールを同じように設定します。NATとステートフルファイアウォールを設定するには:

必要に応じてNATを設定します。

user@host# set services nat pool p2 address 32.0.0.0/24 user@host# set services nat pool p2 port automatic random-allocation user@host# set services nat pool p2 address-allocation round-robin user@host# set services nat rule r2 match-direction input user@host# set services nat rule r2 term t1 from source-address 129.0.0.0/8 user@host# set services nat rule r2 term t1 from source-address 128.0.0.0/8 user@host# set services nat rule r2 term t1 then translated source-pool p2 user@host# set services nat rule r2 term t1 then translated translation-type napt-44 user@host# set services nat rule r2 term t1 then translated address-pooling paired user@host# set services nat rule r2 term t1 then syslog

必要に応じてステートフルファイアウォールを設定します。

user@host# set services stateful-firewall rule r2 match-direction input user@host# set services stateful-firewall rule r2 term t1 from source-address any-unicast user@host# set services stateful-firewall rule r2 term t1 then accept user@host# set services stateful-firewall rule r2 term t1 then syslog

結果

user@host# show services nat

nat {

pool p2 {

address 32.0.0.0/24;

port {

automatic {

random-allocation;

}

}

address-allocation round-robin;

}

rule r2 {

match-direction input;

term t1 {

from {

source-address {

129.0.0.0/8;

128.0.0.0/8;

}

}

then {

translated {

source-pool p2;

translation-type {

napt-44;

}

address-pooling paired;

}

syslog;

}

}

}

}

}

user@host show services stateful-firewell

rule r2 {

match-direction input;

term t1 {

from {

source-address {

any-unicast;

}

}

then {

accept;

syslog;

}

}

}

サービスセットの設定

ステップバイステップの手順

両方のルーターでサービスセットを同じように設定します。サービスセットを設定するには:

サービスセットのレプリケーションオプションを設定します。

user@host# set services service-set ss2 replicate-services replication-threshold 180 user@host# set services service-set ss2 replicate-services stateful-firewall user@host# set services service-set ss2 replicate-services nat

サービスセットのNATおよびステートフルファイアウォールルールへの参照を設定します。

user@host# set services service-set ss2 stateful-firewall-rules r2 user@host# set services service-set ss2 nat-rules r2

MS-PICでネクストホップサービスインターフェイスを設定します。

user@host# set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 user@host# set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30

目的のロギングオプションを設定します。

user@host# set services service-set ss2 syslog host local class session-logs user@host# set services service-set ss2 syslog host local class stateful-firewall-logs user@host# set services service-set ss2 syslog host local class nat-logs

結果

user@host# show services service-set ss2

syslog {

host local {

class {

session-logs;

inactive: stateful-firewall-logs;

nat-logs;

}

}

}

replicate-services {

replication-threshold 180;

stateful-firewall;

nat;

}

stateful-firewall-rules r2;

inactive: nat-rules r2;

next-hop-service {

inside-service-interface ms-3/0/0.20;

outside-service-interface ms-3/0/0.30;

}

}

シャーシ 2 のインターフェイスの設定

ステップバイステップの手順

ルーターの各HAペアのインターフェイスは、以下のサービスPICオプションを除いて、同一に設定されています。

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address address0以外のユニットのうち、ip-address-owner service-planeオプションを含む

シャーシ2に冗長サービスPICを設定します。

この

redundancy-peer ipaddressは、ip-address-owner service-planeステートメントを含むシャーシ1のシャーシ上のms-4/0/0上のユニット(ユニット10)のアドレスを指します。[edit interfaces} set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

同期トラフィック用のシャーシ間リンクとして使用されるシャーシ2のインターフェイスを設定します

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24

必要に応じて、シャーシ2の残りのインターフェイスを設定します。

結果

user@host# show interfaces

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.1;

}

routing-instance HA;

}

unit 0 {

family inet;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.2/32;

}

}

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.2/24;

}

}

unit 10 {

vlan-id 10;

family inet {

address 2.10.1.2/24;

}

シャーシ2のルーティング情報を設定する

ステップバイステップの手順

この例では、詳細なルーティング設定は含まれていません。ルーティングインスタンスは、2つのシャーシ間のHA同期トラフィックに必要であり、ここに含まれています。

シャーシ 2 のルーティングインスタンスを設定します。

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1

注:以下の設定 手順は、 シャーシ 1 に示す手順と同じです。

NATとステートフルファイアウォールの設定

サービスセットの設定

結果

user@host# show services routing-instances

HA {

instance-type vrf;

interface xe-2/2/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.2/32 next-hop ms-4/0/0.10;

route 5.5.5.1/32 next-hop 20.1.1.1;

}

}