セキュリティ デバイス上のセキュア ワイヤ

セキュリティ デバイス上のセキュア ワイヤについて

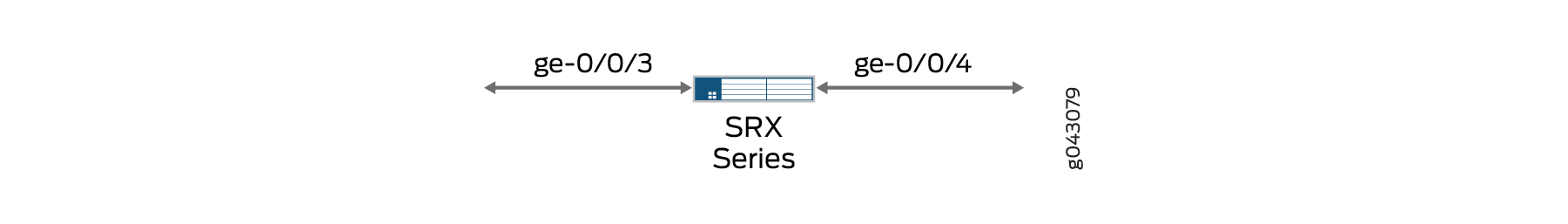

特定のインターフェイスに到着したトラフィックは、別のインターフェイスを介して変更されずに転送できます。セキュア ワイヤーと呼ばれるこのインターフェイスのマッピングにより、ルーティングテーブルの変更や隣接デバイスの再設定を必要とせずに、SRXシリーズをネットワークトラフィックのパスに導入できます。 図 1 、セキュアワイヤを使用したSRXシリーズの標準的なインパス導入を示しています。

セキュア ワイヤは、2 つのピア インターフェイスをマッピングします。トランスペアレントモードやルートモードとは異なり、トラフィックを転送するためのスイッチングやルーティングルックアップはありません。トラフィックがセキュリティ ポリシーで許可されている限り、一方のピア インターフェイスに到着したパケットは、もう一方のピア インターフェイスから変更されずに直ちに転送されます。パケットに対してルーティングやスイッチングの決定は行われません。リターントラフィックも変更されずに転送されます。

セキュア ワイヤ マッピングは、[edit security forwarding-options] 階層レベルの secure-wire ステートメントを使用して設定されます。2 つのイーサネット論理インターフェイスを指定する必要があります。イーサネット論理インターフェイスは family ethernet-switching で設定する必要があり、インターフェイスの各ペアは VLAN に属している必要があります。インターフェイスは、セキュリティ ゾーンにバインドされ、ゾーン間のトラフィックを許可するセキュリティ ポリシーが設定されている必要があります。

この機能は、イーサネット論理インターフェイスでのみ使用できます。IPv4 と IPv6 の両方のトラフィックがサポートされています。インターフェイスは、アクセス モードまたはトランク モード用に設定できます。セキュア ワイヤは、シャーシ クラスタの冗長イーサネット インターフェイスをサポートします。この機能は、NATやIPsec VPNなどの透過モードでサポートされていないセキュリティ機能をサポートしていません。

Secure Wireは、AppSecure、SSLプロキシ、コンテンツセキュリティ、IPS/IDPなどのレイヤー7の機能をサポートします。

セキュアワイヤーは、ポイントツーポイント接続を提供するSRXシリーズファイアウォール上のレイヤー2透過モードの特殊なケースです。つまり、セキュアワイヤの2つのインターフェイスは、ルーターやホストなどのレイヤー3エンティティに直接接続されているのが理想的です。セキュアワイヤインターフェイスは、スイッチに接続できます。ただし、セキュアワイヤインターフェイスがすべての着信トラフィックをピアインターフェイスに転送するのは、トラフィックがセキュリティポリシーで許可されている場合のみであることに注意してください。

セキュアワイヤーはレイヤー3モードと共存できます。レイヤー 2 とレイヤー 3 のインターフェイスを同時に設定できますが、トラフィックの転送はレイヤー 2 とレイヤー 3 のインターフェイスでは独立して行われます。

セキュアワイヤーは、レイヤー2透過モードと共存できます。両方の機能が同一の SRXシリーズファイアウォールに存在する場合は、異なるVLANで設定する必要があります。

IRB(統合型ルーティングおよびブリッジング)インターフェイスは、セキュアワイヤではサポートされていません。

関連項目

例:セキュアワイヤオーバーアクセスモードインターフェイスにより、SRXシリーズファイアウォールの導入を簡素化

SRXシリーズファイアウォールを他のネットワークデバイスに接続する場合、セキュアワイヤーを使用してネットワークへのデバイス導入を簡素化できます。SRXシリーズファイアウォール上のルーティングテーブルや転送テーブルを変更したり、隣接デバイスの再設定を行う必要はありません。セキュアワイヤにより、セキュリティポリシーまたはその他のセキュリティ機能で許可されている限り、 SRXシリーズファイアウォール 上の指定されたアクセスモードインターフェイス間でトラフィックを変更されずに転送できます。アクセスモードインターフェイスを介してSRXシリーズファイアウォールを他のネットワークデバイスに接続する場合は、この例に従います。

この例では、2つのアクセスモードインターフェイスにセキュアワイヤマッピングを設定する方法を示します。この設定は、ユーザー トラフィックに VLAN タグが付いていないシナリオに適用されます。

要件

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、インターフェイスge-0/0/3.0をインターフェイスge-0/0/4.0にマッピングするセキュアワイヤアクセス-swを設定します。2 つのピア インターフェイスは、アクセス モード用に設定されています。VLAN ID 10 は、vlan-10 とアクセス モード インターフェイス用に設定されています。

VLAN には特定の VLAN ID を設定する必要があります。

設定

手順

CLIクイック構成

Junos OSリリース15.1X49-D10およびJunos OSリリース17.3R1から、いくつかのレイヤー2CLI構成ステートメントが拡張され、いくつかのコマンドが変更されています。変更された階層の詳細については、「 セキュリティデバイス用の拡張レイヤー2CLI構成ステートメントおよびコマンドの変更点」を参照してください。

以下に示す設定ステートメントは、Junos OSリリース15.1X49-D10以降およびJunos OSリリース17.3R1用です。

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

スイッチング モードでは、イーサネット スイッチング インターフェイスがセキュリティ ゾーン内にあってはなりません。global-mode (Protocols)コマンドを使用して、セキュリティゾーンでイーサネットスイッチングインターフェイスの透過モードを許可する必要があります。

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/3 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/4 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/4 unit 0 family ethernet-switching vlan members 10 set security forwarding-options secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0] set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone untrust interfaces ge-0/0/4.0 set security address-book book1 address mail-untrust 203.0.113.1 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

アクセス モード インターフェイスのセキュア ワイヤ マッピングを設定するには:

VLAN を設定します。

[edit vlans vlan-10] user@host# set vlan-id 10

アクセス モード インターフェイスを設定します。

[edit interfaces ] user@host# set ge-0/0/3 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/4 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/3 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/4 unit 0 family ethernet-switching vlan members 10

セキュア ワイヤ マッピングを設定します。

[edit security forwarding-options] user@host# set secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0]

セキュリティ ゾーンを構成します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.0 user@host# set security-zone untrust interfaces ge-0/0/4.0

アドレス帳エントリを作成します。アドレス帳にセキュリティ ゾーンをアタッチします。

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.1 user@host# set attach zone untrust

[edit security address-book book1] user@host# set address mail-trust 192.168.1.1 user@host# set attach zone trust

メール トラフィックを許可するセキュリティ ポリシーを構成します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

結果

設定モードから、show vlans 、show interfaces、show security forwarding-options、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/3 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/4 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

user@host# show security forwarding-options

secure-wire {

access-sw {

interface [ ge-0/0/3.0 ge-0/0/4.0 ];

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/3.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

セキュアワイヤマッピングの検証

目的

セキュア・ワイヤ・マッピングを検証します。

アクション

動作モードからshow security forwarding-options secure-wireコマンドを入力します。

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link access-sw ge-0/0/3.0 down ge-0/0/4.0 down Total secure wires: 1

VLAN の検証

目的

VLAN を検証します。

アクション

動作モードからshow vlans vlan-10コマンドを入力します。

user@host> show vlans vlan-10

Routing instance VLAN name Tag Interfaces

default-switch vlan-10 10 ge-0/0/3.0

ge-0/0/4.0ポリシー設定の確認

目的

セキュリティ ポリシーに関する情報を確認します。

アクション

動作モードからshow security policies detailコマンドを入力します。

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: permit-mail, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source vrf group:

any

Destination vrf group:

any

Source addresses:

mail-trust(book2): 192.168.1.1/32

Destination addresses:

mail-untrust(book1): 203.0.113.1/32

Application: junos-mail

IP protocol: tcp, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination ports: 25

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No例:トランクモードインターフェイス上のセキュアワイヤーでSRXシリーズファイアウォールの導入を簡素化

SRXシリーズファイアウォールを他のネットワークデバイスに接続する場合、セキュアワイヤーを使用してネットワークへのデバイス導入を簡素化できます。SRXシリーズファイアウォール上のルーティングテーブルや転送テーブルを変更したり、隣接デバイスの再設定を行う必要はありません。セキュアワイヤにより、セキュリティポリシーまたはその他のセキュリティ機能で許可されている限り、 SRXシリーズファイアウォール 上の指定されたトランクモードインターフェイス間でトラフィックを変更せずに転送できます。トランクモードインターフェイスを介してSRXシリーズファイアウォールを他のネットワークデバイスに接続する場合は、この例に従います。

要件

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、インターフェイスge-0/1/0.0をインターフェイスge-0/1/1.0にマッピングするセキュアワイヤトランクSWを設定します。2 つのピア インターフェイスはトランク モードに設定され、100 から 102 までの VLAN ID でタグ付けされたユーザー トラフィックを伝送します。VLAN ID リスト 100-102 は、VLAN vlan-100 とトランク モードのインターフェイスに対して設定されます。

VLAN には特定の VLAN ID を設定する必要があります。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set vlans vlan-100 vlan members 100-102 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set security forwarding-options secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

トランク モード インターフェイスのセキュア ワイヤ マッピングを設定するには:

VLAN を設定します。

[edit vlans vlan-100] user@host# set vlan members 100-102

トランク モード インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102

セキュア ワイヤ マッピングを設定します。

[edit security forwarding-options] user@host# set secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0]

セキュリティ ゾーンを構成します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

トラフィックを許可するセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、show vlans 、show interfaces、show security forwarding-options、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show vlans

vlan-100 {

vlan members 100-102;

}

user@host# show interfaces

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

ge-0/1/1 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

user@host# show security forwarding-options

secure-wire trunk-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/1/1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

セキュアワイヤマッピングの検証

目的

セキュア・ワイヤ・マッピングを検証します。

アクション

動作モードからshow security forwarding-options secure-wireコマンドを入力します。

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link trunk-sw ge-0/1/0.0 up ge-0/1/1.0 up Total secure wires: 1

VLAN の検証

目的

VLAN を検証します。

アクション

動作モードからshow vlansコマンドを入力します。

user@host> show vlans

Routing instance VLAN name VLAN ID Interfaces

default-switch vlan-100-vlan-0100 100 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0101 101 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0102 102 ge-0/1/0.0

ge-0/1/1.0VLAN は自動的に拡張され、[VLAN ID] リスト内の VLAN ID ごとに 1 つの VLAN が表示されます。

例:集約されたインターフェイスメンバーリンクを介したセキュアワイヤーにより、SRXシリーズファイアウォールの導入を簡素化

SRXシリーズファイアウォールを他のネットワークデバイスに接続する場合、セキュアワイヤーを使用してネットワークへのデバイス導入を簡素化できます。SRXシリーズファイアウォール上のルーティングテーブルや転送テーブルを変更したり、隣接デバイスの再設定を行う必要はありません。セキュアワイヤでは、セキュリティポリシーまたはその他のセキュリティ機能で許可されている限り、 SRXシリーズファイアウォール 上の指定された集約インターフェイスメンバーリンク間でトラフィックを変更されずに転送できます。集約されたインターフェイスメンバーリンクを介してSRXシリーズファイアウォールを他のネットワークデバイスに接続する場合は、この例に従います。

LACP はサポートされていません。セキュアワイヤーマッピングは、集合型イーサネットインターフェイスを直接マッピングする代わりに、リンクバンドルのメンバーリンクに対して設定することができます。SRXシリーズファイアウォールのポートまたはインターフェイスがトランクモードの場合、デバイスはLACP PDUを送信せず、LACPに失敗します。LACPを起動するには、安全な有線インターフェイスにネイティブVLANを追加する必要があります。

SRX210、SRX220、SRX240、SRX300、SRX320、SRX340、SRX345、SRX550、SRX650デバイスでは、2つ以上のポートを持つ集約型インターフェイスを作成し、そのファミリーをイーサネットスイッチングに設定した場合、バンドル内のリンクがダウンした場合、同じリンクを介して転送されたトラフィックは2秒後に再ルーティングされます。これにより、再ルートが完了するまで、リンクに送信されるトラフィックが停止します。

要件

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、それぞれ2つのリンクを持つ、2つの集約型イーサネットインターフェイスリンクバンドルにセキュアワイヤを設定します。2本の個別のセキュアワイヤae-link1およびae-link2は、各集約されたイーサネットリンクバンドルからの1つのリンクを使用して設定されます。このスタティックマッピングでは、2つのリンクバンドルのリンク数が同じである必要があります。

リンクバンドルの場合、セキュアワイヤマッピングのすべての論理インターフェイスは、同じVLANに属している必要があります。VLAN ID 10 は、VLAN vlan-10 と論理インターフェイスに対して設定されます。リンク バンドルのすべての論理インターフェイスは、同じセキュリティ ゾーンに属している必要があります。

VLANには、特定のVLAN IDまたはVLAN IDリストを設定する必要があります。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set security forwarding-options secure-wire ae-link1-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security forwarding-options secure-wire ae-link2-sw interface [ge-0/0/0.0 ge-0/0/1.0] set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

集約されたインターフェイスメンバーリンクのセキュアワイヤマッピングを設定するには:

VLAN を設定します。

[edit vlans vlan-10] user@host# set vlan-id10

インターフェイスを設定します。

[edit interfaces ] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10

セキュア ワイヤ マッピングを設定します。

[edit security forwarding-options] user@host# set secure-wire ae-link1-sw interface [ ge-0/1/0.0 ge-0/1/1.0 ] user@host# set secure-wire ae-link2-sw interface [ ge-0/0/0.0 ge-0/0/1.0 ]

セキュリティ ゾーンを構成します。

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

トラフィックを許可するセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、show vlans 、show interfaces、show security forwarding-options、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/1{

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire ae-link1-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

secure-wire ae-link2-sw {

interfaces [ge-0/0/0.0 ge-0/0/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/0.0;

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0;

ge-0/1/1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

セキュアワイヤマッピングの検証

目的

セキュア・ワイヤ・マッピングを検証します。

アクション

動作モードからshow security forwarding-options secure-wireコマンドを入力します。

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link ae-link1-sw ge-0/1/0.0 up ge-0/1/1.0 up ae-link2-sw ge-0/0/0.0 up ge-0/0/1.0 up Total secure wires: 2

例:冗長イーサネットインターフェイスを介したセキュアワイヤにより、シャーシクラスタの導入を簡素化

SRXシリーズのシャーシクラスタを他のネットワークデバイスに接続する場合、セキュアワイヤを使用してネットワークへのクラスタ導入を簡素化できます。クラスタ上のルーティングテーブルや転送テーブルを変更したり、隣接デバイスの再構成を行う必要はありません。セキュアワイヤにより、セキュリティポリシーまたはその他のセキュリティ機能で許可されている限り、SRXシリーズシャーシクラスター上の指定された冗長イーサネットインターフェイス間でトラフィックを変更せずに転送できます。冗長イーサネットインターフェイスを介してSRXシリーズのシャーシクラスターを他のネットワークデバイスに接続する場合は、この例に従います。

要件

始める前に:

シャーシクラスター内の同じ SRXシリーズファイアウォール のペアを接続します。

シャーシ クラスタ ノード ID とクラスタ ID を設定します。

シャーシクラスター内の冗長イーサネットインターフェイスの数を設定します。

シャーシ クラスタ ファブリックを設定します。

シャーシ クラスタ冗長グループを設定します(この例では冗長グループ 1 を使用します)。

詳細については、 SRXシリーズ デバイス用シャーシクラスタユーザーガイドを参照してください。

概要

セキュアワイヤは、シャーシクラスタ内の冗長イーサネットインターフェイス上でサポートされています。2つの冗長イーサネットインターフェイスは、同じ冗長性グループ内で設定する必要があります。フェイルオーバーが発生した場合、両方の冗長イーサネットインターフェイスが一緒にフェイルオーバーする必要があります。

冗長イーサネットリンクアグリゲーショングループ(LAG)のセキュアワイヤーマッピングはサポートされていません。LACP はサポートされていません。

この例では、イングレスインターフェイスreth0.0をエグレスインターフェイスreth1.0にマッピングするセキュアワイヤreth-swを設定します。各冗長イーサネットインターフェイスは、シャーシクラスターの各ノードに1つずつ、合計2つの子インターフェイスで構成されています。2 つの冗長イーサネット インターフェイスは、アクセス モード用に設定されています。VLAN ID 10 は、VLAN vlan-10 と冗長イーサネットインターフェイス用に設定されています。

VLANには、特定のVLAN IDまたはVLAN IDリストを設定する必要があります。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth0 set interfaces ge-0/1/1 gigether-options redundant-parent reth1 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw interface [reth0.0 reth1.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

シャーシクラスターの冗長イーサネットインターフェイスのセキュアワイヤマッピングを設定するには、次の手順に従います。

VLAN を設定します。

[edit vlans vlan-10] user@host# set vlan-id 10

冗長イーサネットインターフェイスを設定します。

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth0 user@host# set ge-0/1/1 gigether-options redundant-parent reth1 user@host#set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host#set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1

セキュア ワイヤ マッピングを設定します。

[edit security forwarding-options] user@host# set secure-wire reth-sw interface [reth0.0 reth1.0]

セキュリティ ゾーンを構成します。

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone untrust interfaces reth1.0

トラフィックを許可するセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、show vlans 、show interfaces、show security forwarding-options、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw {

interfaces [reth0.0 reth1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

セキュアワイヤマッピングの検証

目的

セキュア・ワイヤ・マッピングを検証します。

アクション

動作モードからshow security forwarding-options secure-wireコマンドを入力します。

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1

例:集約型冗長イーサネットインターフェイスを介したセキュアワイヤーにより、シャーシクラスタの導入を簡素化

SRXシリーズのシャーシクラスタを他のネットワークデバイスに接続する場合、セキュアワイヤを使用してネットワークへのクラスタ導入を簡素化できます。クラスタ上のルーティングテーブルや転送テーブルを変更したり、隣接デバイスの再構成を行う必要はありません。セキュアワイヤにより、セキュリティポリシーまたはその他のセキュリティ機能で許可されている限り、SRXシリーズシャーシクラスター上の指定された冗長イーサネットインターフェイス間でトラフィックを変更せずに転送できます。集約された冗長イーサネットインターフェイスを介してSRXシリーズのシャーシクラスターを他のネットワークデバイスに接続する場合は、次の例に従います。

セキュアワイヤは、冗長イーサネットインターフェイスリンクアグリゲーショングループ(LAG)に設定することはできません。この例に示すセキュアワイヤマッピングでは、SRXシリーズのシャーシクラスタにLAG設定はありません。各冗長イーサネットインターフェイスは、シャーシクラスターの各ノードに1つずつ、合計2つの子インターフェイスで構成されています。SRXシリーズクラスターに接続されたアップストリームまたはダウンストリームデバイスのユーザーは、LAG内で冗長イーサネットインターフェイスの子リンクを設定できます。

要件

始める前に:

シャーシクラスター内の同じ SRXシリーズファイアウォール のペアを接続します。

シャーシ クラスタ ノード ID とクラスタ ID を設定します。

シャーシクラスター内の冗長イーサネットインターフェイスの数を設定します。

シャーシ クラスタ ファブリックを設定します。

シャーシ クラスタ冗長グループを設定します(この例では、冗長グループ 1 が使用されています)。

詳細については、 SRXシリーズ デバイス用シャーシクラスタユーザーガイドを参照してください。

概要

この例では、4 つの冗長イーサネット インターフェイスにセキュア ワイヤを設定します。reth0、reth1、reth2、およびreth3。各冗長イーサネットインターフェイスは、シャーシクラスターの各ノードに1つずつ、合計2つの子インターフェイスで構成されています。4 つの冗長イーサネット インターフェイスはすべて同じ VLAN 内にある必要があります(この例では、VLAN は vlan-0 です)。冗長イーサネットインターフェイスのうち2つ、reth0.0とreth2.0はtrustゾーンに割り当てられ、他の2つのインターフェイスreth1.0とreth3.0はuntrustゾーンに割り当てられます。

この例では、次のセキュアワイヤを設定します。

reth-sw1 はインターフェイス reth0.0 をインターフェイス reth1.0 にマッピングします

reth-sw2 はインターフェイス reth2.0 を reth3.0 にマッピングします

すべての冗長イーサネットインターフェイスは、アクセスモード用に設定されています。VLAN ID 10 は、VLAN vlan-0 および冗長イーサネットインターフェイス用に設定されています。

VLANには、特定のVLAN IDまたはVLAN IDリストを設定する必要があります。

トポロジー

図 6 は、セキュアワイヤ設定reth-sw1およびreth-sw2でマッピングされた冗長イーサネットインターフェイス子リンクを示しています。各冗長イーサネットインターフェイスは、シャーシクラスターの各ノードに1つずつ、合計2つの子インターフェイスで構成されています。

SRXシリーズクラスタに接続されたアップストリームまたはダウンストリームデバイスのユーザーは、LAGがシャーシクラスタノードにまたがらない限り、LAG内に冗長イーサネットインターフェイスの子リンクを設定することができます。例えば、ノード0のge-0/0/0とge-0/1/0、ge-0/0/1とge-0/1/1は、接続されたデバイスのLAGとして設定できます。同様に、ノード1のge-1/0/0とge-1/1/0、ge-1/0/1とge-1/1/1も、接続されたデバイスのLAGとして設定できます。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set vlans vlan-0 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth2 set interfaces ge-0/1/1 gigether-options redundant-parent reth3 set interfaces ge-1/0/0 gigether-options redundant-parent reth0 set interfaces ge-1/0/1 gigether-options redundant-parent reth1 set interfaces ge-1/1/0 gigether-options redundant-parent reth2 set interfaces ge-1/1/1 gigether-options redundant-parent reth3 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw1 interface [reth0.0 reth1.0] set security forwarding-options secure-wire reth-sw2 interface [reth2.0 reth3.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone trust interfaces reth2.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone untrust interfaces reth3.0 set security policies default-policy permit-all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

集約されたインターフェイスメンバーリンクのセキュアワイヤマッピングを設定するには:

VLAN を設定します。

[edit vlans vlan-0] user@host# set vlan-id 10

冗長イーサネットインターフェイスを設定します。

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth2 user@host# set ge-0/1/1 gigether-options redundant-parent reth3 user@host# set ge-1/0/0 gigether-options redundant-parent reth0 user@host# set ge-1/0/1 gigether-options redundant-parent reth1 user@host# set ge-1/1/0 gigether-options redundant-parent reth2 user@host# set ge-1/1/1 gigether-options redundant-parent reth3 user@host# set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth3 redundant-ether-options redundancy-group 1

セキュア ワイヤ マッピングを設定します。

[edit security forwarding-options] user@host# set secure-wire reth-sw1 interface [reth0.0 reth1.0] user@host# set secure-wire reth-sw2 interface [reth2.0 reth3.0]

セキュリティ ゾーンを構成します。

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone trust interfaces reth2.0 user@host# set security-zone untrust interfaces reth1.0 user@host# set security-zone untrust interfaces reth3.0

トラフィックを許可するセキュリティポリシーを設定します。

[edit security policies] user@host# set default-policy permit-all

結果

設定モードから、show vlans 、show interfaces、show security forwarding-options、およびshow security zones のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

user@host# show vlans

vlan-0 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-1/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-1/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-1/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-1/1/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw1 {

interfaces [reth0.0 reth1.0];

}

secure-wire reth-sw2 {

interfaces [reth2.0 reth3.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

reth2.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

reth3.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

セキュアワイヤマッピングの検証

目的

セキュア・ワイヤ・マッピングを検証します。

アクション

動作モードからshow security forwarding-options secure-wireコマンドを入力します。

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2